事情的起因是最近又开始内耗了,且找不到症结

然后这段时间某人又开始觉得自己菜了,无能狂怒的某人决定证明一下自己

刚巧意外的遇到了一个有趣的思路,想了想好久没更新博客了值得一写

再加上小伙伴的辛勤催更,终于这篇笔记诞生了,感谢。

锁定目标

我的主要工作并不是渗透测试,所以想干点什么只能自己找自己学

寻找资产肯定离不开测绘工具,fofa和hunter,借助它们可以轻松搜罗自己想要的目标

那么,我们有一个摆在眼前的关键任务,该怎么找目标?找什么样的目标?

事情的起因是最近又开始内耗了,且找不到症结

然后这段时间某人又开始觉得自己菜了,无能狂怒的某人决定证明一下自己

刚巧意外的遇到了一个有趣的思路,想了想好久没更新博客了值得一写

再加上小伙伴的辛勤催更,终于这篇笔记诞生了,感谢。

我的主要工作并不是渗透测试,所以想干点什么只能自己找自己学

寻找资产肯定离不开测绘工具,fofa和hunter,借助它们可以轻松搜罗自己想要的目标

那么,我们有一个摆在眼前的关键任务,该怎么找目标?找什么样的目标?

感觉没时间补全 先插个眼 反正是一次我觉得很nb的渗透经历 题目还没想好

人外有人,天外有天?我不管,我就nb,至少这一会是我的高光时刻

想了想得有个自己的一套体系,七拼八凑也好,自己总结梳理也好,尽量的偏向系统性对工作有帮助

学渗透学什么?学这三大部分 网外 网内 云上 就以本次渗透经历为例,展现渗透测试的有趣和魅力

学习永无止境,开搞!

你好,这里是2024年3月8日的某人

直到被催更我才意识到去年9月有篇文章没补全,我想了很久我想不起来这篇要写的是啥了 斯米马赛(鞠躬)

你好,这里是2024年3月11日的某人

好像想起来是什么了大概就是vx小程序抓包→定位目标域名→burp抓包并发现返回包信息泄露→信息收集+泄露的密码进后台

进后台之后找了半天功能点(功能点真的多呀)→文件上传漏洞→烂土豆提权(老经典了)

成果还是相当牛逼的,但是忘得太干净了也没写报告………………要不当成我做梦梦见的一次渗透经历吧(*^▽^*)

截图找不着了,目标也忘了是什么了,再次斯米马赛(Orz)

【本文已弃坑,不补】

一想到还得专门写好几篇就头大犯懒,所以改成写个小集合,最近忙东忙西博客更新停滞了,以后会提上来的。

成功复现了一个漏洞,往目标主机里写ssh免密登录

先生成密钥文件

1 | ssh-keygen -t rsa |

poc如下:

难是不难 但跟我是问题大王有什么关系呢(掐腰)

纯属记录自己学习的过程,所以大部分篇幅用来阐述自己的踩坑时的心路历程

因为太老的缘故导致漏洞们都是一试一个准,不当靶场真可惜了

一个目标 里面住着陈年老洞 ip和语言都是繁体区域的 找不到归属 开搞!

登录账号密码是弱口令admin/admin

去网上找到了已知漏洞试着打了一下。strust2系列没扫出来,不过文件上传是存在的。

经过测试发现,传上去的压缩包会自动解压,因此我们只需把webshell放在压缩包里就高枕无忧了。

只要我渗透了这个景点,那四舍五入我就是去逛过了()

一次合法合规有授权的渗透测试 发出来的前提是高强度马赛克,凑合看吧

光开展漏扫不行,需要来点产出交差,本fw来想办法凑东西交了

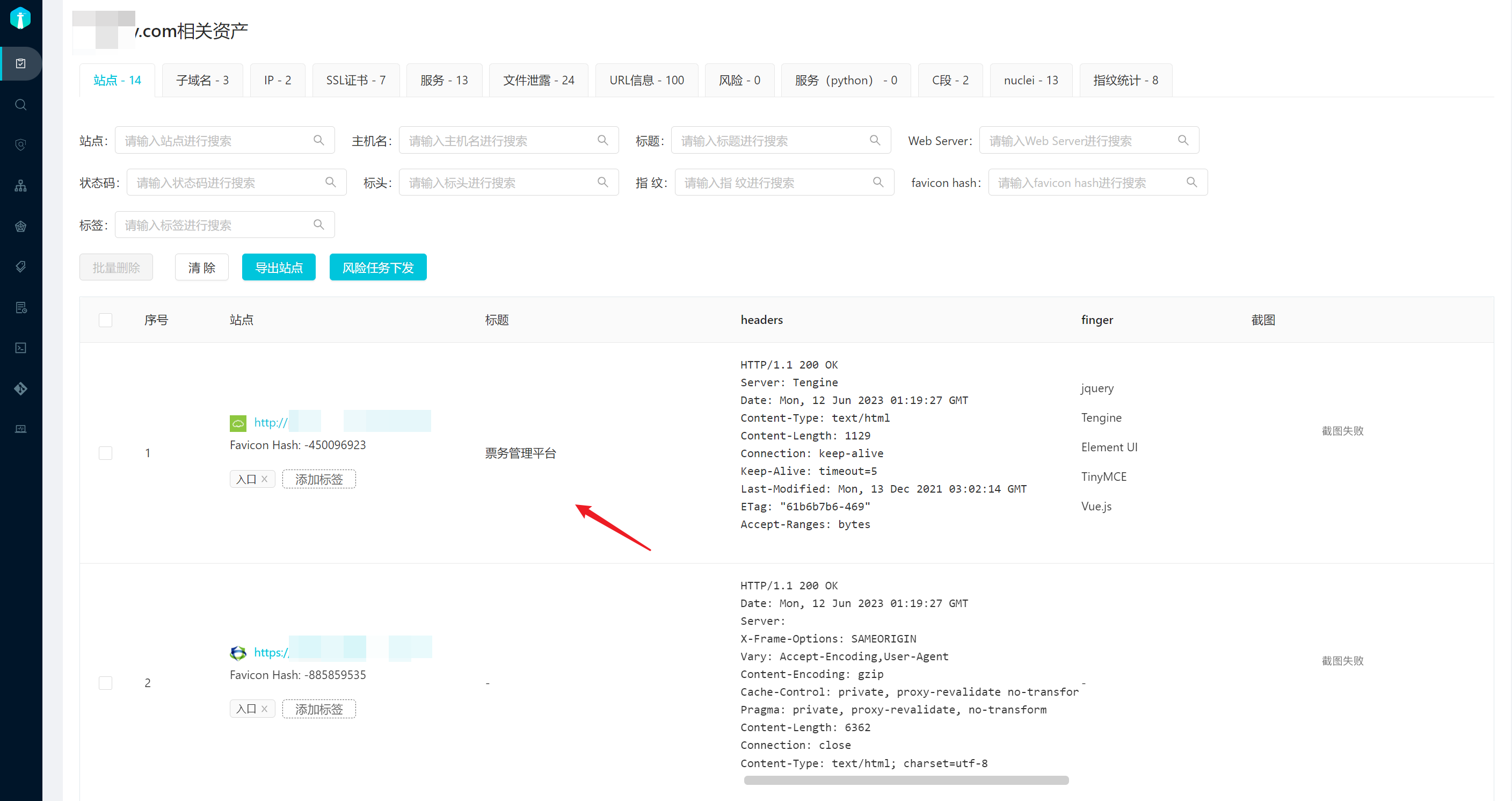

首先就是外网打点,我比较懒,所以我最喜欢用灯塔,服务器里任务加上去就开始探测了。

子域名,证书,指纹探测,目录全安排上了 很方便快捷