只要我渗透了这个景点,那四舍五入我就是去逛过了()

一次合法合规有授权的渗透测试 发出来的前提是高强度马赛克,凑合看吧

光开展漏扫不行,需要来点产出交差,本fw来想办法凑东西交了

史上最懒外网打点

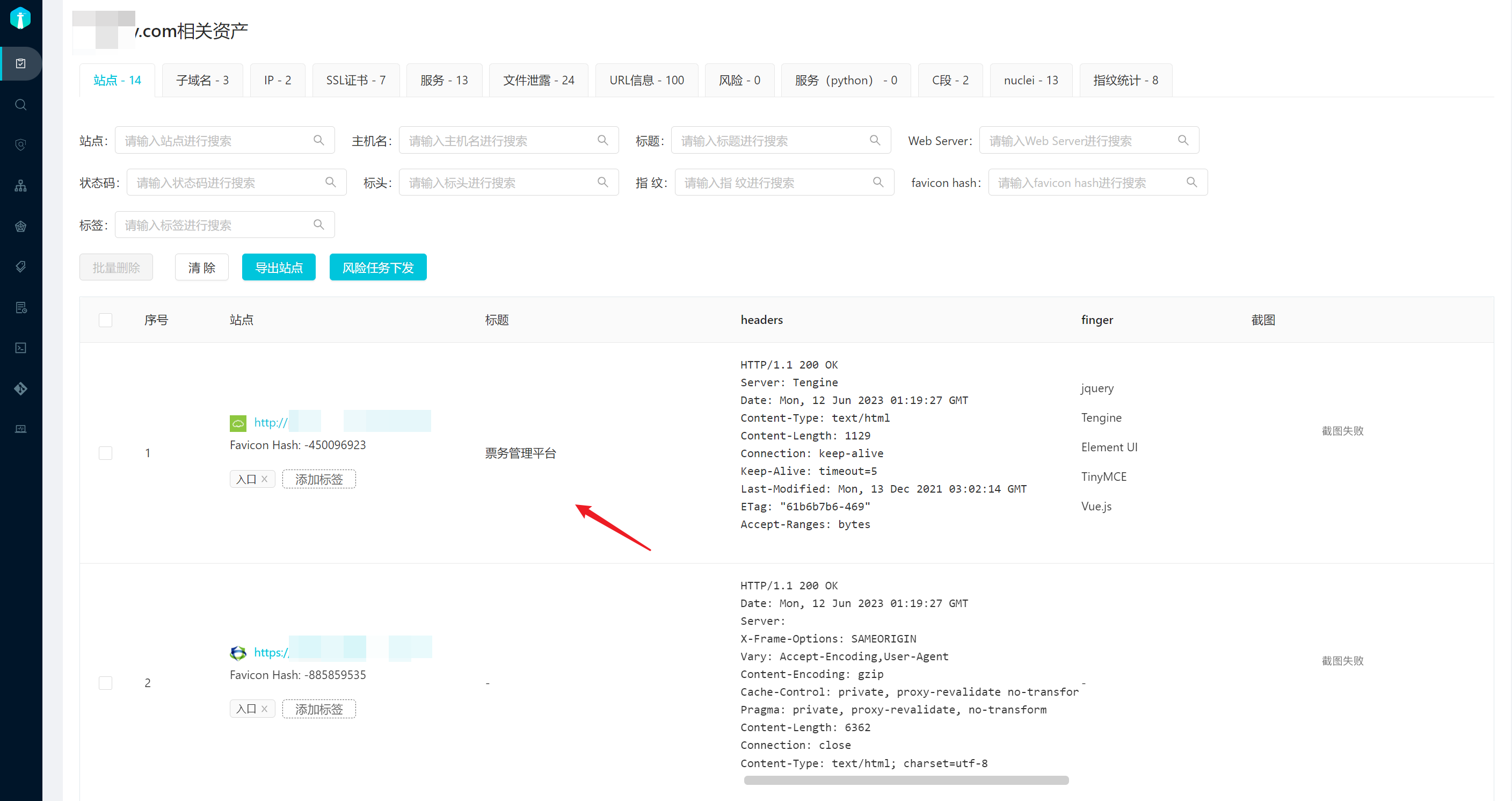

首先就是外网打点,我比较懒,所以我最喜欢用灯塔,服务器里任务加上去就开始探测了。

子域名,证书,指纹探测,目录全安排上了 很方便快捷

渗透测试

旁敲侧击与弱口令

我们可以看到,这里发现了票务管理平台,值得一试。

试了试爆破和一些逻辑漏洞,都没啥用。如果是交报告凑字数的话,那漏洞可多了去了

以下内容纯属纯整活↓

哎呀,你这能爆破也不封也不ban掉还没有验证码,无限制暴力破解漏洞+1

哎呀,你这一提交表单全是明文信息,怎么不加密呢,明文传输漏洞+2

哎呀,我这burp开着怎么发现一些敏感路径啊,信息泄露漏洞+3

………………

目标资产不多,果然还是逃不开这个票务系统,那些个安全设备能在公网访问到,但是我们又不可能试出来账号密码。所以还得从这个平台下手。

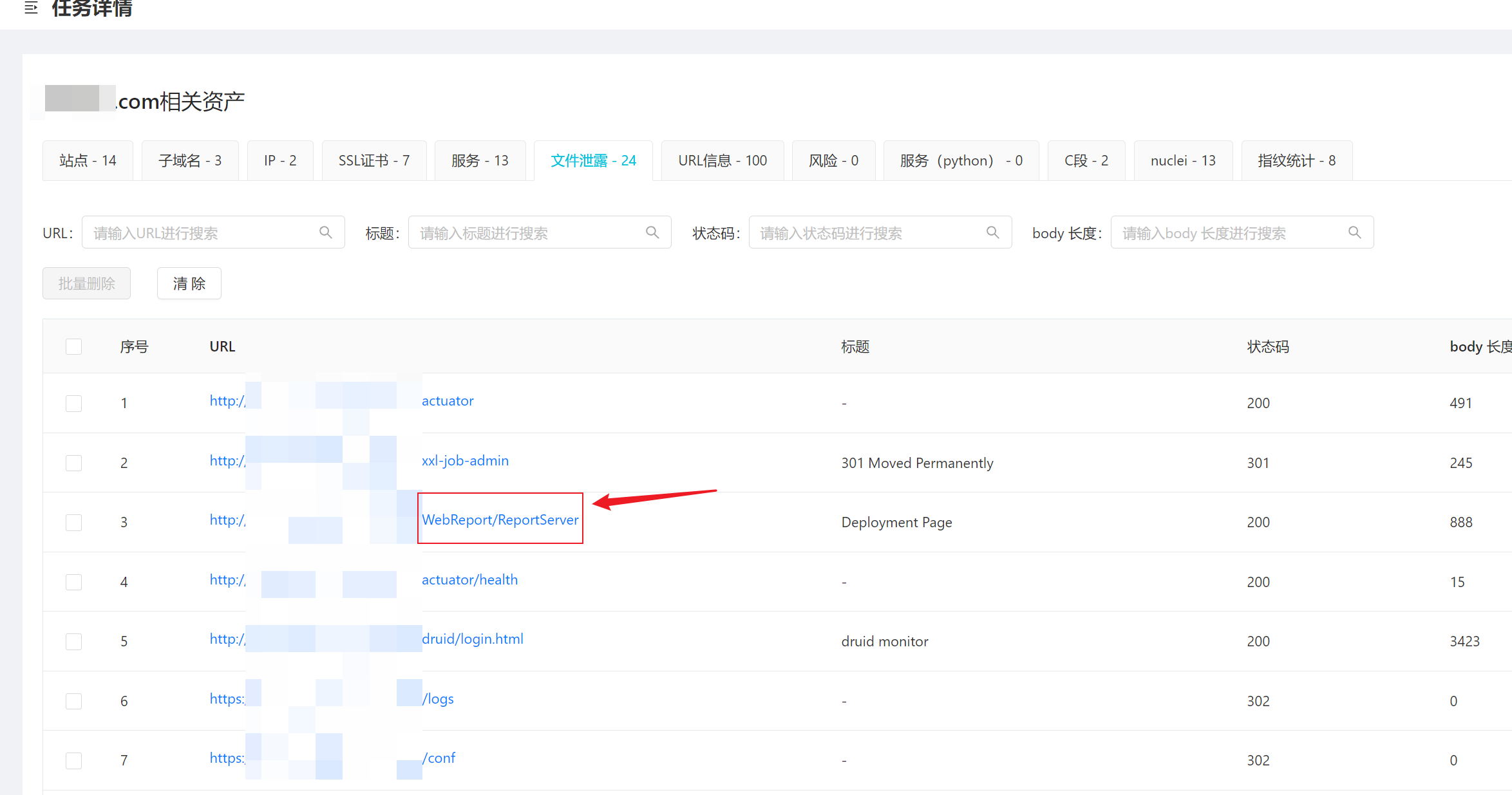

那就只能在灯塔里翻翻找找,看看有没有能利用上的东西吧

于是乎,在灯塔里发现了有意思的目录

是帆软的系统,这俩应该是在一起的(只是应该,目前不确定)

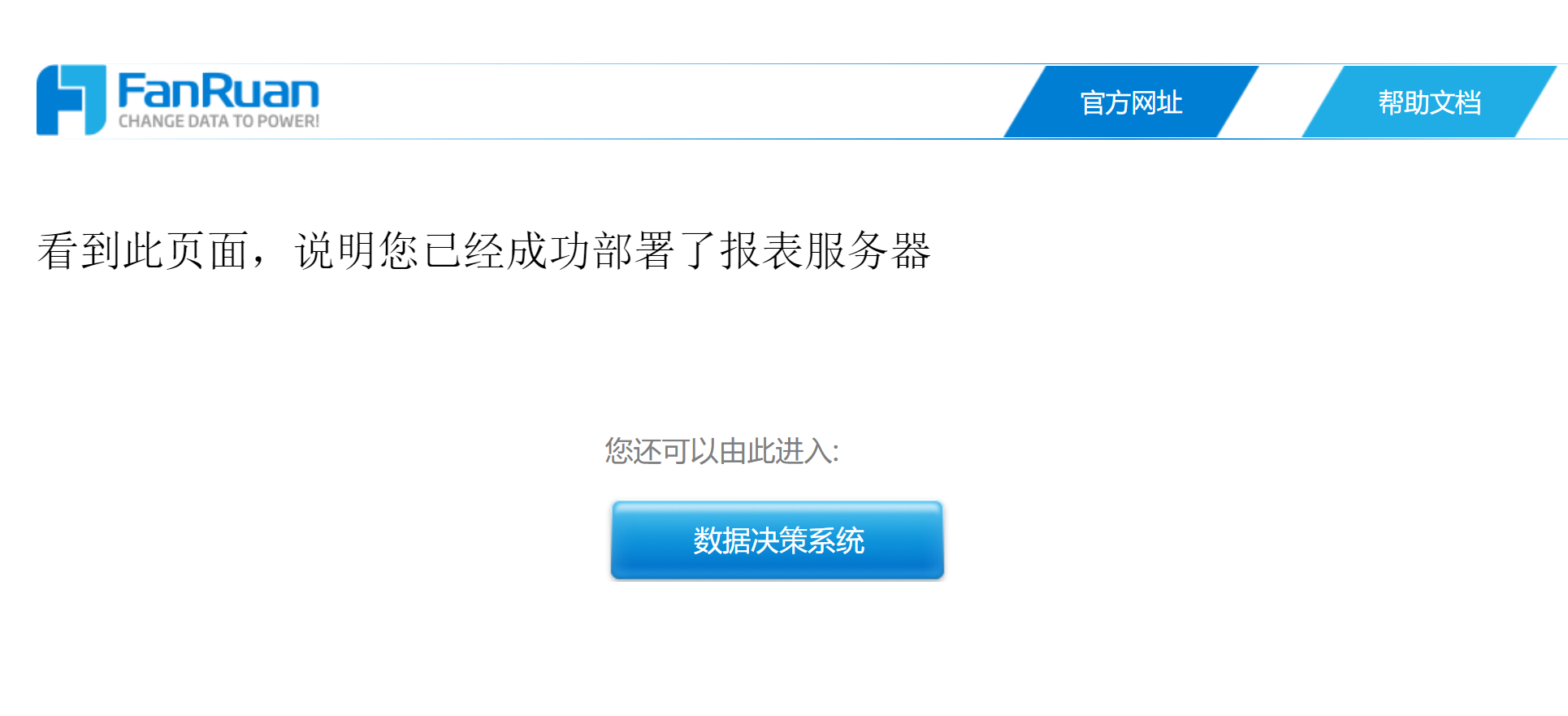

看到此页面,说明您已经成功部署了报表服务器

点开后发现是这样

!!!居然可以设置密码,这个好啊(开心的拍手)

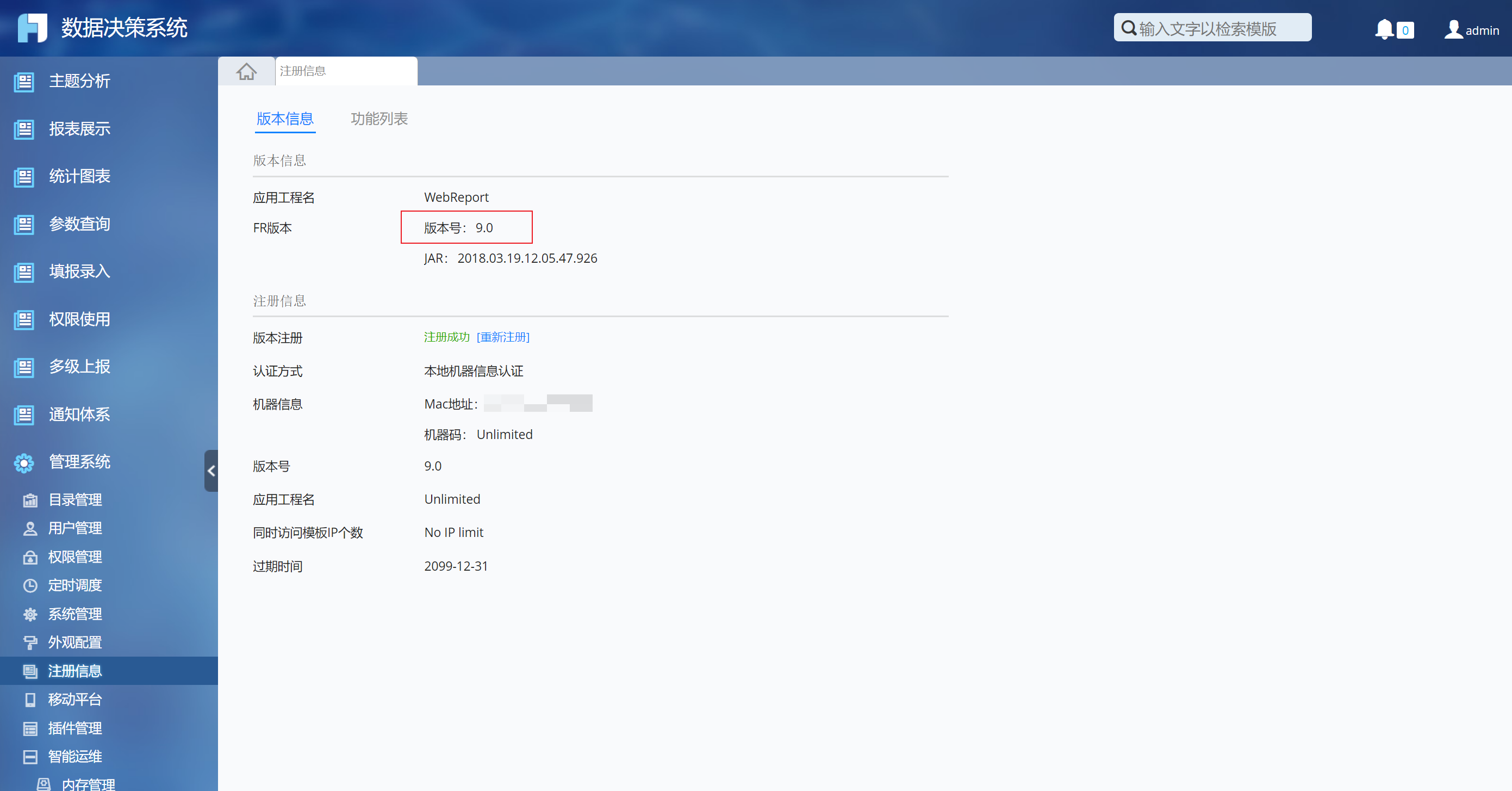

得来全不费工夫,我直接一手admin/123456上去 弱口令走你

帆软(FineReport) V9任意文件覆盖漏洞

打开后寻找了一下发现了版本号

这还等什么?百度一下,你就知道

帆软(FineReport) V9任意文件覆盖漏洞:

这是已知且被公开poc的漏洞,那么我们按照漏洞披露的详情复现即可

比如这样…… lalala~

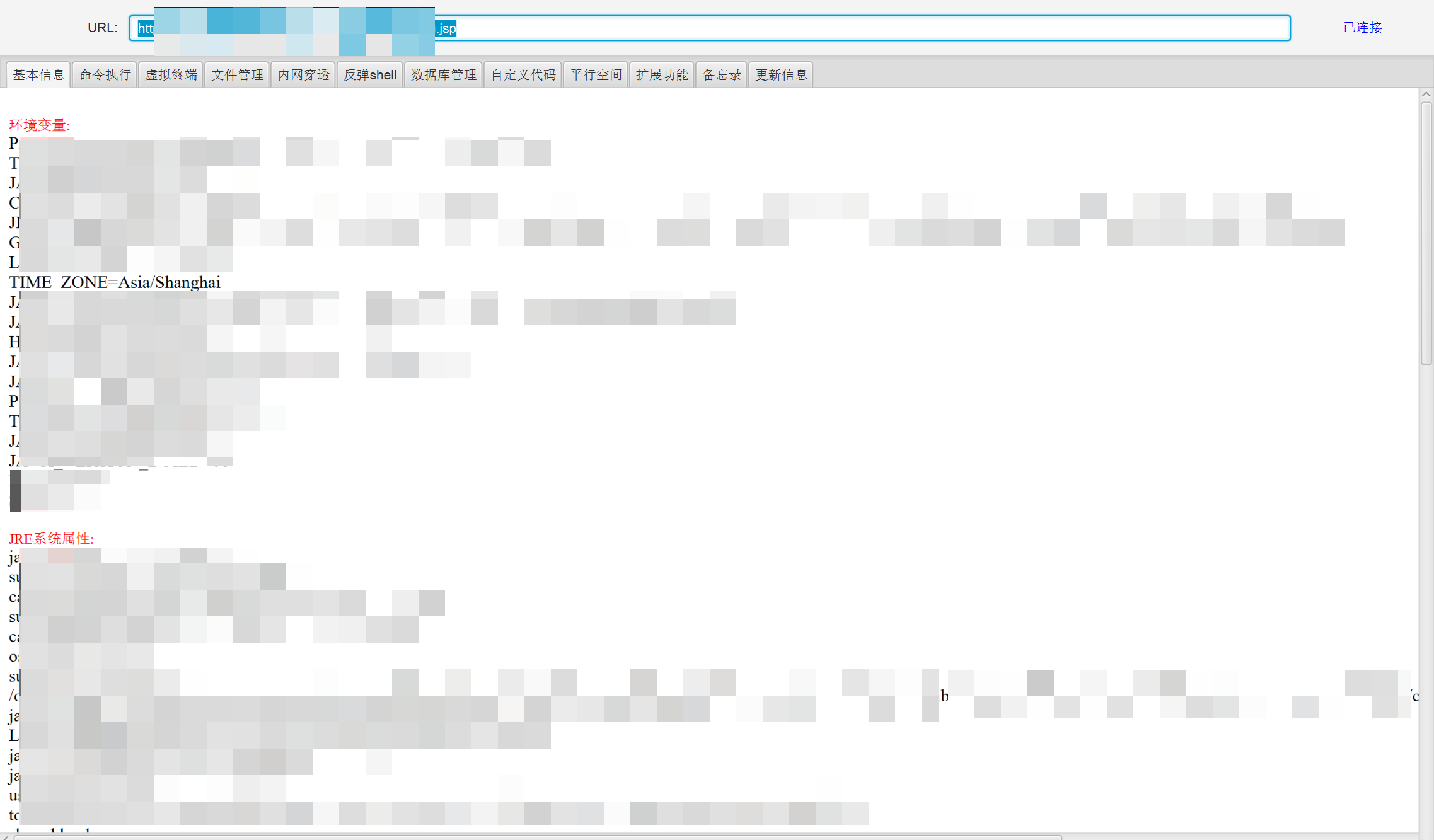

当然是要传马子滴,这边整了个冰蝎马

Docker内网+换个资产换个角度看问题

拿到shell之后就可以发现,这个目标是处于docker环境中的(配置文件)

问题来了,我根本不会docker逃逸,实战经验极少的我也不知道遇到docker如何是好

没关系 逃逸思路不通还可以想别的办法。

那么接下来的信息和思路就是:

1 已知帆软是docker,该票务也是docker,这俩在一起。那么,极有可能有docker-comoser.yaml在github或者gitee存在信息泄露

2 这个系统一定不止该景点自己在用,那么可以fofa寻找相同的脆弱资产用相同的方式看看是否能发现新的问题,以此寻找新的突破口。是的,我们要费劲从另一个角度去寻找

【于是某某某从fofa找了个目标发现有个Laravel文件上传的漏洞(我不会打链子举手投降降),于是果断传了webshell连上,然后又通过内核漏洞提了权,某某某真nb yyds!】

虽然但是,跳出docker确实比较困难、

不逃逸也得把成果最大化

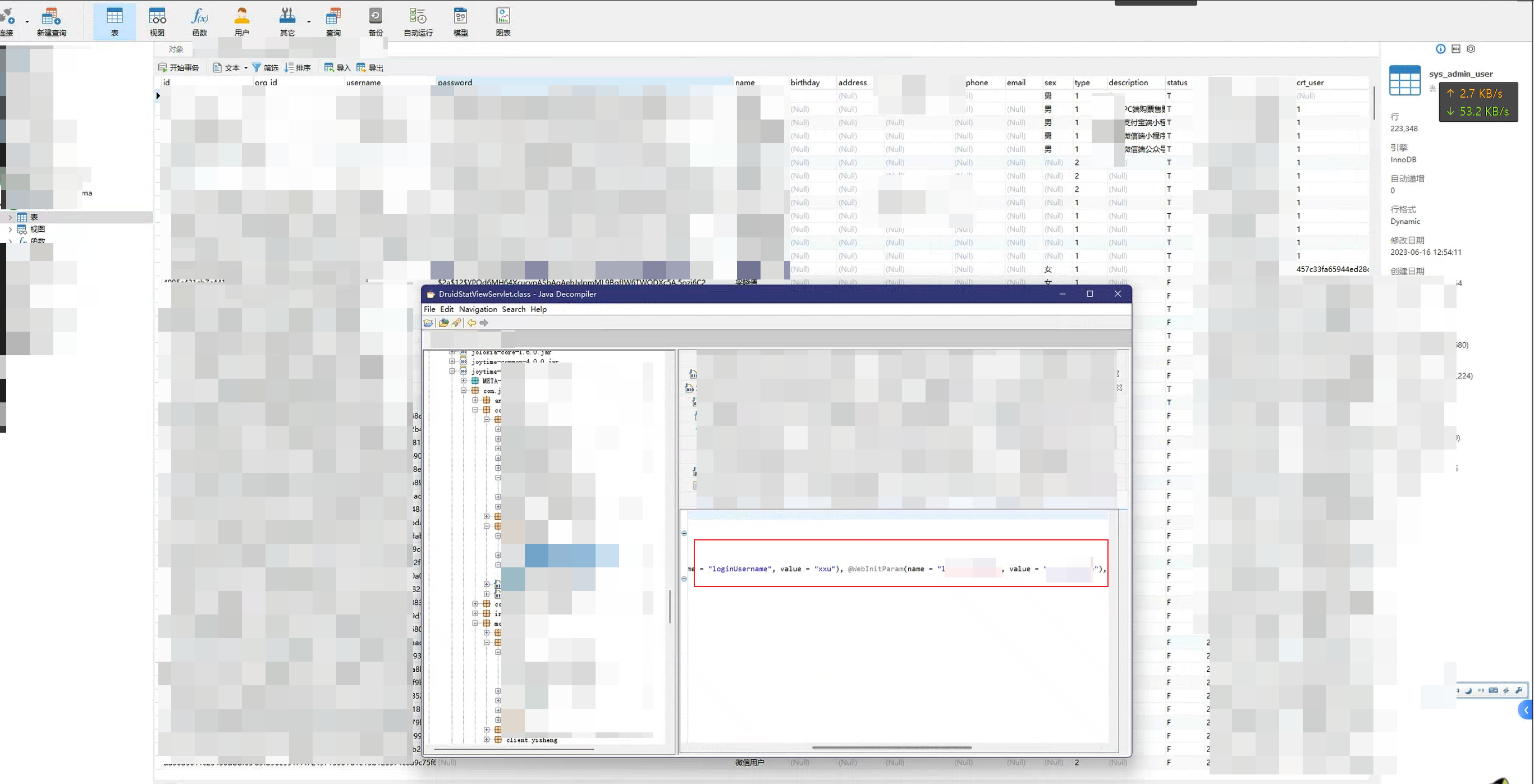

跳不出去就跳不出去吧,接下来就是内网漫游,除了拿到服务器最高权限以外,还可以想办法拿下数据库

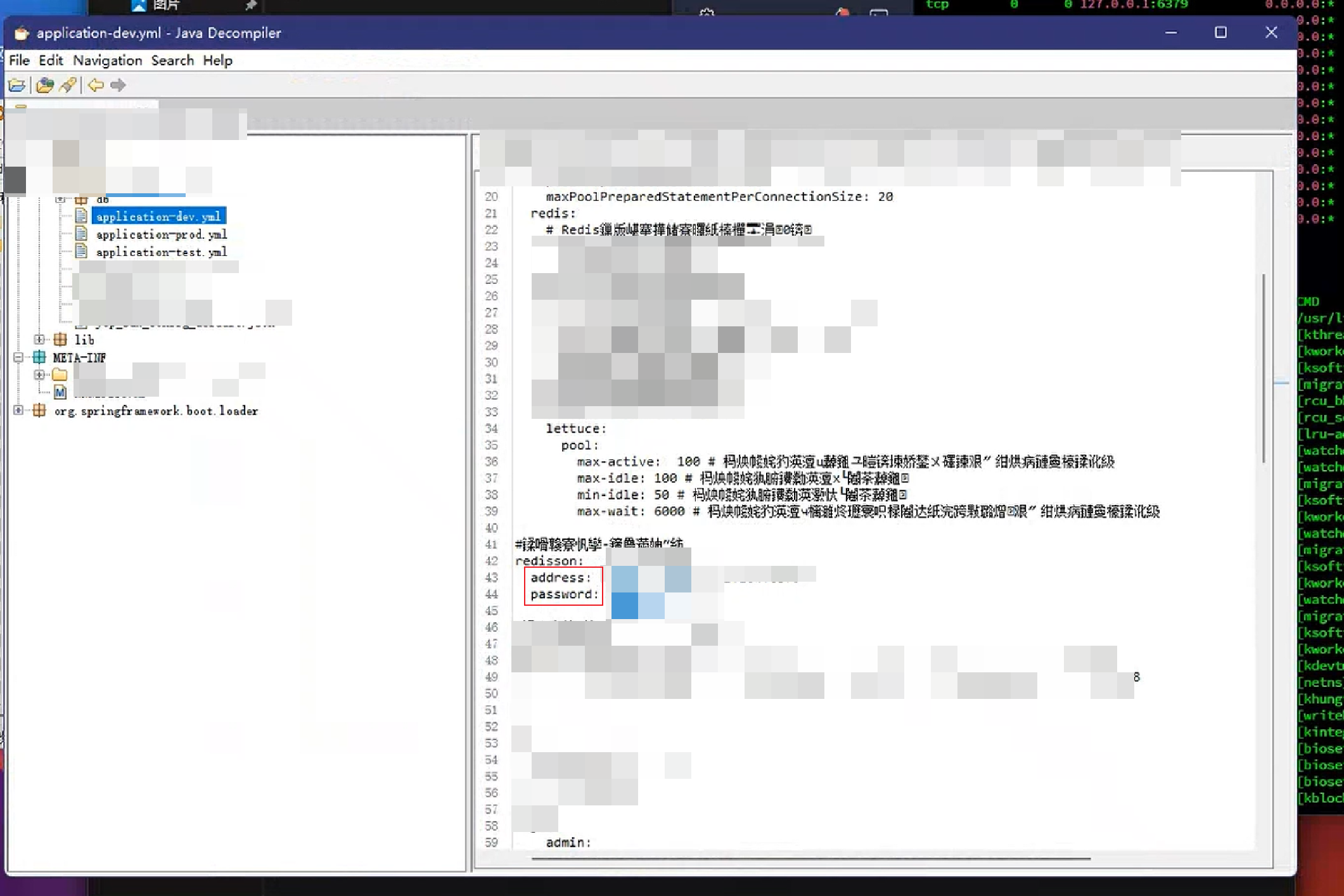

鼠标点点点各种文件扒拉 下面来点找密码的高光时刻↓

这套系统很多处的密码(几乎所有的)都是默认的没有修改过的,目标也没有动没有修改。于是乎很顺利的挖到了数据库的用户名和密码,登上去后发现了一些有用的东西,不过先到此为止。这个系统疑似使用频率不高,也没对生产环境造成什么破坏,那就这样吧。

跳不出docker就跳不出docker吧 收获颇丰,不虚此行了

听说罪犯还会再次光临现场,那我是不是以后得去玩一圈啊哈哈哈哈

有人会在远方为你祈祷,你不必知道那是谁