靶机H.A.S.T.E: 1渗透记录

老年人复健

虽然学安全的时候经常摸鱼,但是不学安全的日子人就完全废掉了orz

△注:该靶机仅涉及外网打点+拿shell,无后续提权考点

本人水平极差,小白一枚,勿喷

准备

毫无知识储备的大脑,一台kali2021.2,一台刚下载好还热乎的靶机

信息搜集

还是之前的那些步骤拿到打包好的靶机之后看一眼mac地址

强大工具wmic的学习记录

Windows 系统自带的 wmic 命令——内网大杀器!

在用WMIC执行命令过程中,操作系统默认不会将WMIC的操作记录在日志中,因此也是红队必备!

但要记得

使用WMIC连接远程主机,需要目标主机开放135和445(135 端⼝是 WMIC 默认的管理端⼝,445是远程连接端口)

可用netstat -an查看开放端口

由于这几天比较急着学,所以只学暂时会用到的,本篇笔记不包含所有用法!【回头填坑,画大饼中】

想要把回显的结果保存到文本里就在最后加上 > D:\1.txt 即可

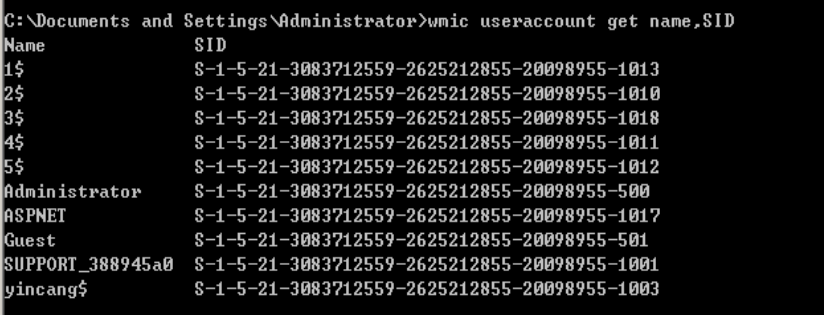

查看主机内的账号

1 | 本地: |

网络安全应急响应Linux篇

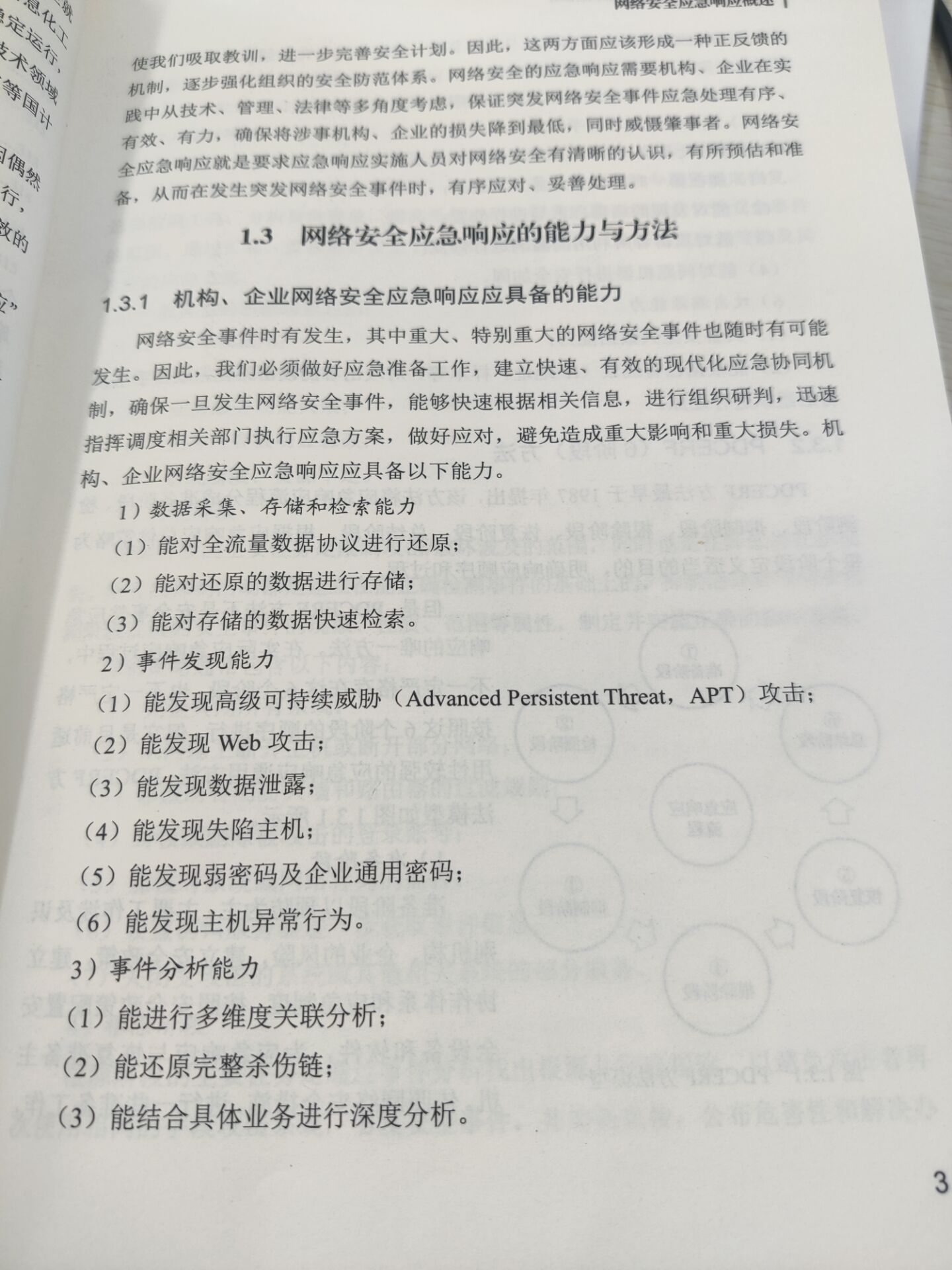

这篇笔记参考了奇安信安服团队所写的书——《网络安全应急响应技术实战指南》

算是自己看书和学习的一个总结和整理。这里是对Linux的小总结

【正在更新中,其实大部分需要掌握的基础部分写的差不多了,虽然坑没填完但也够看了】

系统排查

Linux系统

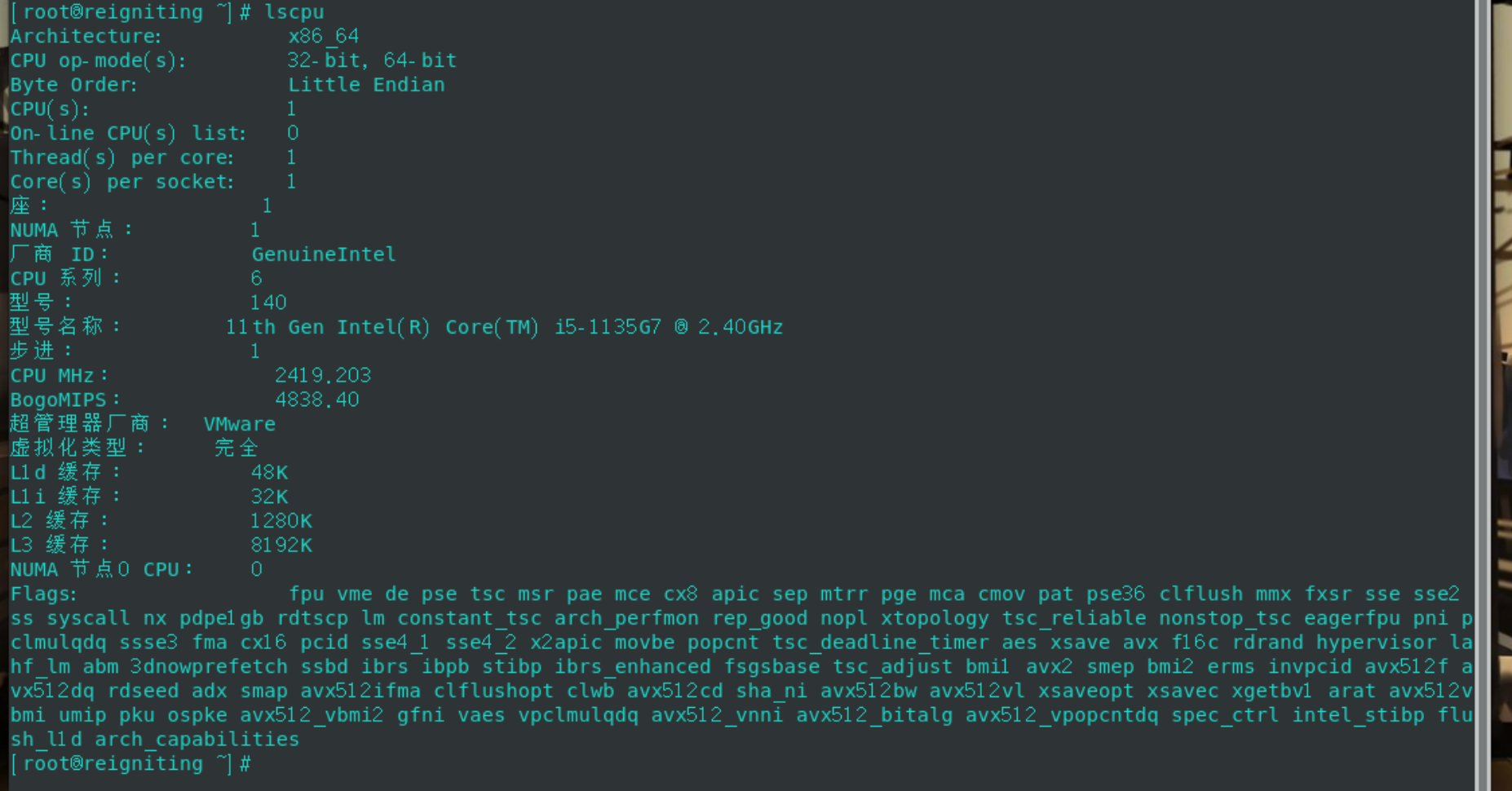

cpu信息

【lscpu】命令可查看cpu相关信息,包括型号、主频、内核等

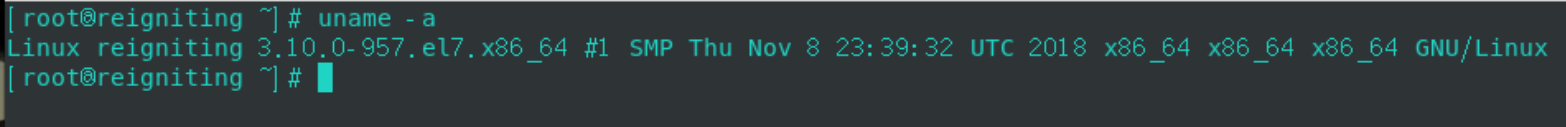

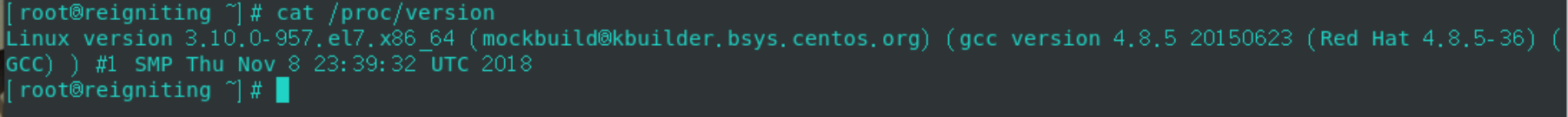

操作系统信息

1 | uname -a |

1 | cat /proc/version |

网络安全应急响应windows篇

这篇笔记参考了奇安信安服团队所写的书——《网络安全应急响应技术实战指南》

算是自己看书和学习的一个总结和整理。

事件发生前未雨绸缪,事件发生后亡羊补牢。

顺便想提一下书中在1.3中所写的一个机构、企业网络安全应急响应应具备的能力。

这几个技能点稍加修改包装,简历不就又能加几行了吗()

常见网络安全应急响应场景:

勒索病毒,挖矿木马,Webshell,网页篡改,DDoS攻击,数据泄露,流量劫持等

应急响应分析流程如下:

事件类型→时间范围→系统排查→进程排查→服务排查→文件痕迹检查→日志分析→(关联推理)→结论

下面就是对技能点的简单总结。

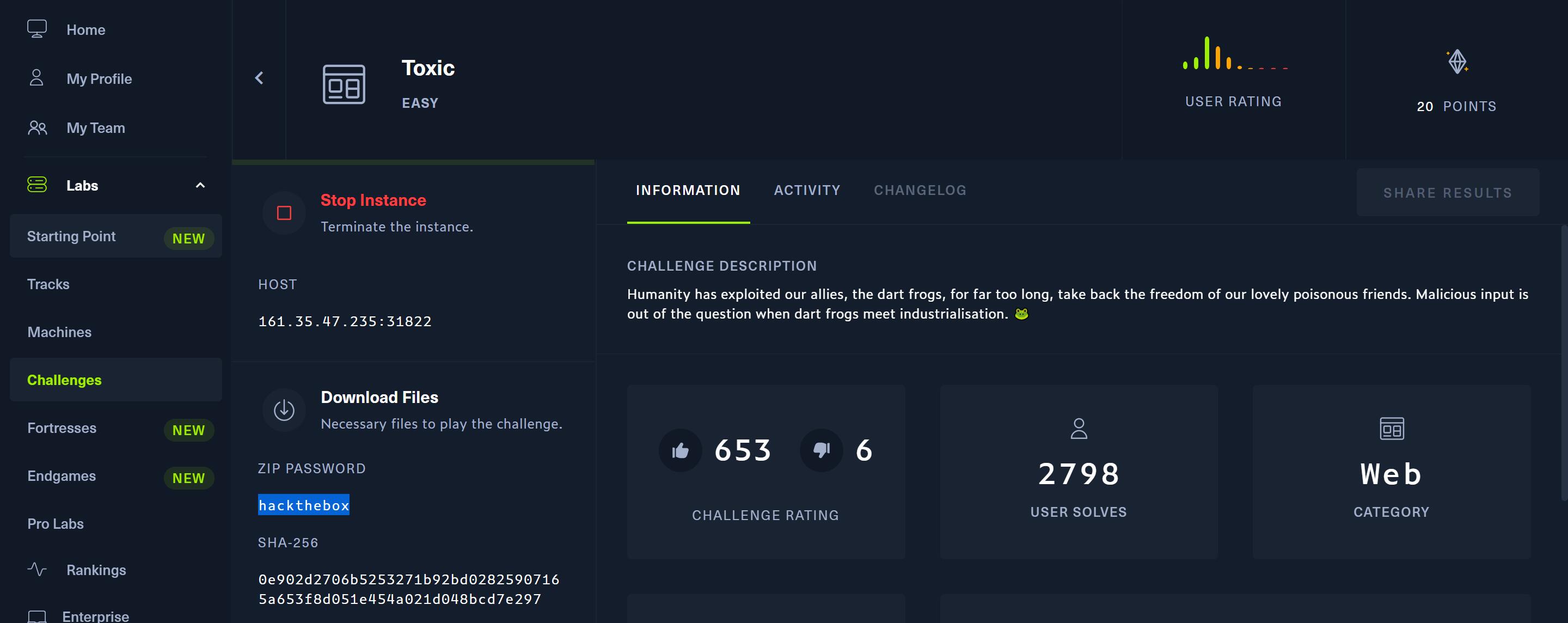

靶机Toxic的渗透记录

简单的靶机,so easy box

初学者友好机,学累了就做一个玩玩吧^_^

准备

hack the box的靶机Toxic环境

BurpSuite×1

正文

选好靶机,打开环境

给出了公网地址,先去访问看一下

我的pwn学习之路——第二天

几天不摸,感觉又回到解放前了。

以后一定要多尝试学习不同的东西,保持热爱,放好心态!

pwn学习之路系列的第二天,开坑!

这里记录一下写题的一些工具使用和碎碎念

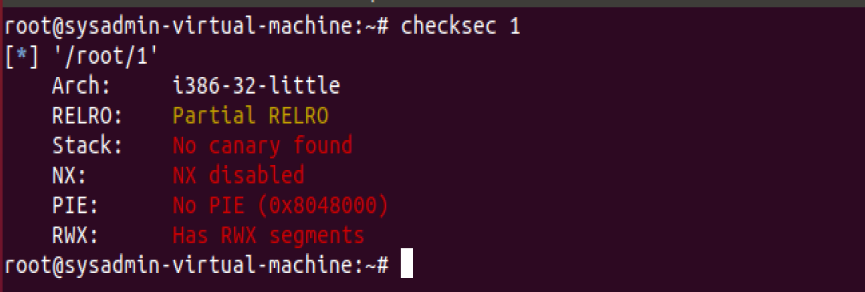

当你拿到题目之后……(接下来用一道入门级别的题目做栗子)

第一件事要做的是checksec 他可以查看保护机制,这样有理由后续做题的分析

1 | checksec 文件 #看开启了哪些保护机制 |

虽然开启不开启我都不会写吧,但是还是要装装样子滴