事情的起因是最近又开始内耗了,且找不到症结

然后这段时间某人又开始觉得自己菜了,无能狂怒的某人决定证明一下自己

刚巧意外的遇到了一个有趣的思路,想了想好久没更新博客了值得一写

再加上小伙伴的辛勤催更,终于这篇笔记诞生了,感谢。

锁定目标

我的主要工作并不是渗透测试,所以想干点什么只能自己找自己学

寻找资产肯定离不开测绘工具,fofa和hunter,借助它们可以轻松搜罗自己想要的目标

那么,我们有一个摆在眼前的关键任务,该怎么找目标?找什么样的目标?

渗透往往都是从已知的部分下手,比较经典的有各种OA系统,或者各个cms爆出来的Nday、1day等等

之前有个学员,安排工作去上班了,客户被勒索了向我求助,系统用的是某家的财务系统,现在的黑产利用思路也在实时更新,那些商业软件的漏洞也是黑客们利用的对象。那既然已经被全网利用那么多轮,各家企业肯定也涨了记性,不放在公网或者修修补补添置安全设备。为了避免麻烦提升产出,就不从这里出发了。

再或者,拿一套源码直接派大哥现场审0day

但我不是那种大哥,代码水平差劲的很,遂放弃(此处诚邀大哥们带我学习)

剩余的就是弱口令之神的战场了,钓鱼的可能性不是很高暂且不讨论

接下来,我们就要寻找一个理想的目标了:大规模的被使用、有源码、弱口令出现概率大、安全意识有待提升、不怎么注重网络安全的资产与服务。

那上哪儿去这么找天大的好东西呢?

(此处放一只小狗头)

Nuclei脚本与利用

这玩意儿太好用了真的,你可以什么都不会,但你必须学会写Nuclei利用jio本

1 | id: 666 |

隐去了一些内容,为了避免不必要的麻烦哈哈哈 感兴趣的可以单独跟我聊

比较简单,没有什么难度,重点在于到底拿什么系统开了刀(滑稽

接下来上一下FOFA-view

1 | fid="?????" && country="您随意" |

根据找到的系统的指纹用测绘去搜就行了

抛砖引玉,随便限制了几个地区,范围相当之广。我们就随便试试看好了

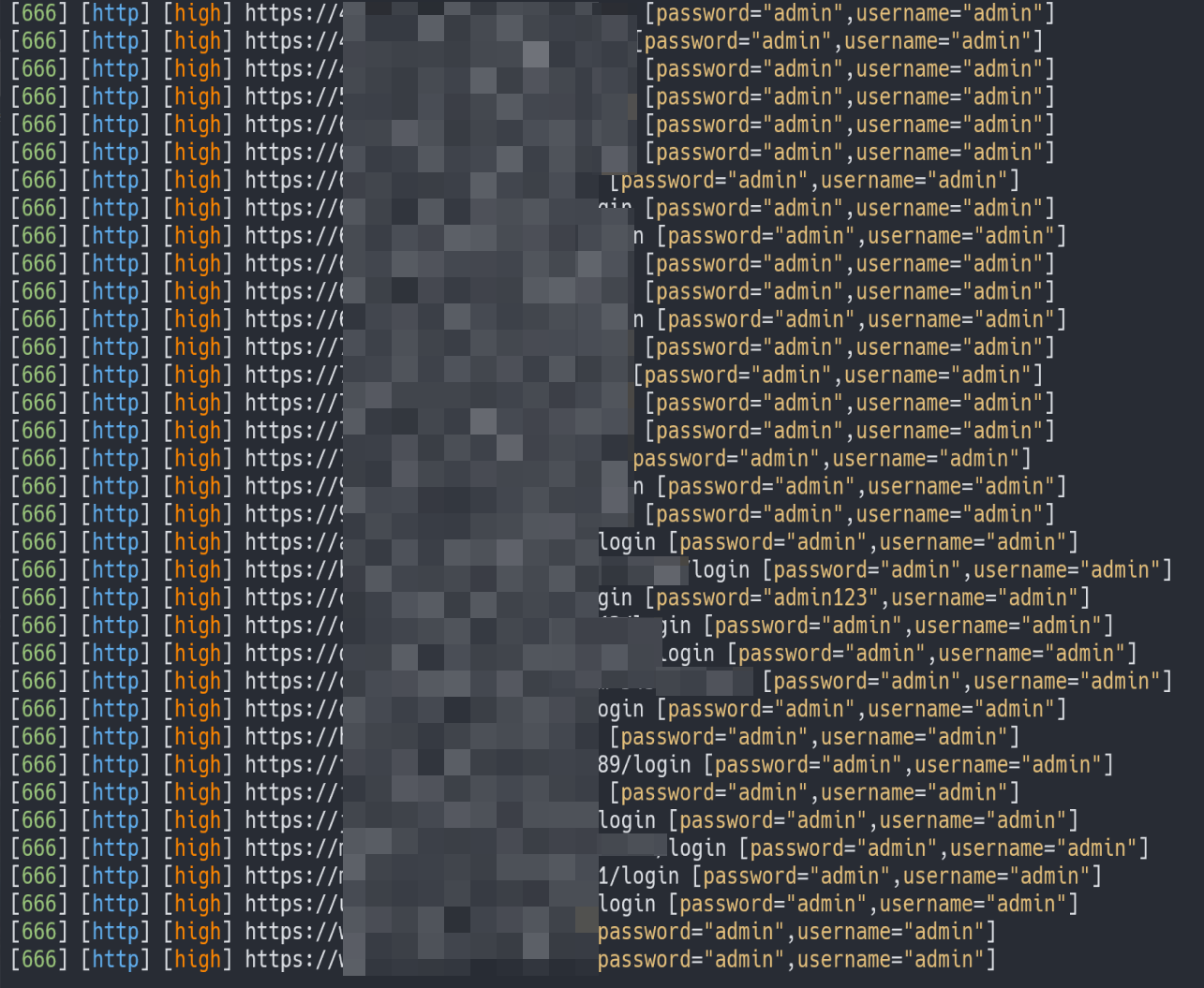

1 | nuclei -l ip.txt -t 666.yaml -o results.txt |

太爽了,太爽了,指哪儿打哪儿,这玩儿意真厉害。就是不知道Nucle支持不支持被动扫描,我没找着

感觉自己这篇文章比较水,毕竟思路蛮简单的,重点在于你的目标是什么。

但只要方向不出错,利用起来越简单,杀伤力就越大。(就好比此次渗透,自我感觉成果惊人)

这下破案了,内耗就是没搞渗透导致的,以后定期开展老年复健运动

泉眼无声惜细流,树阴照水爱晴柔,小荷才露尖尖角,早有蜻蜓立上头