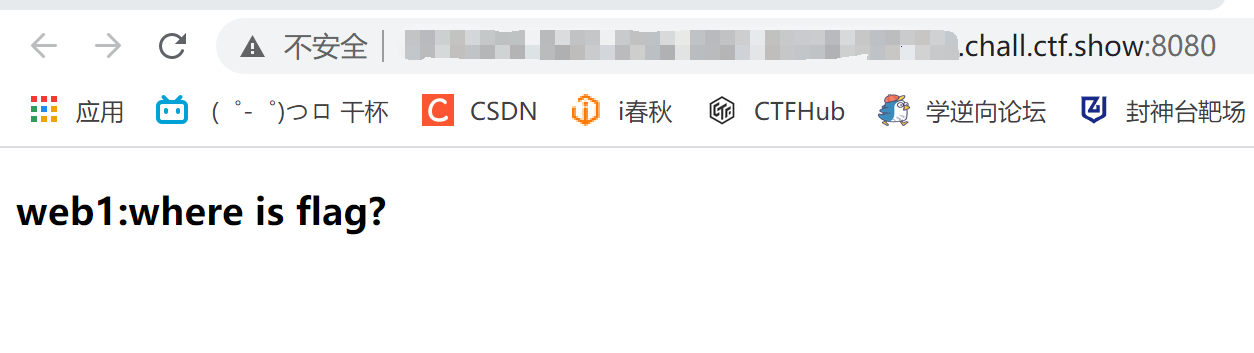

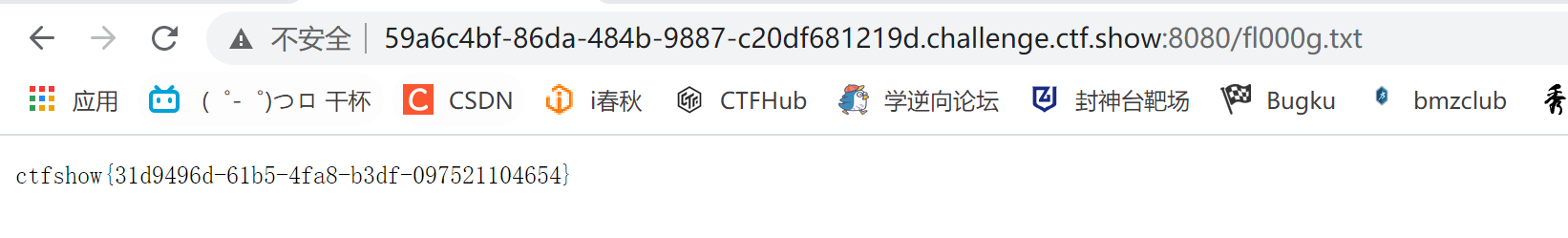

信息搜集 Web1

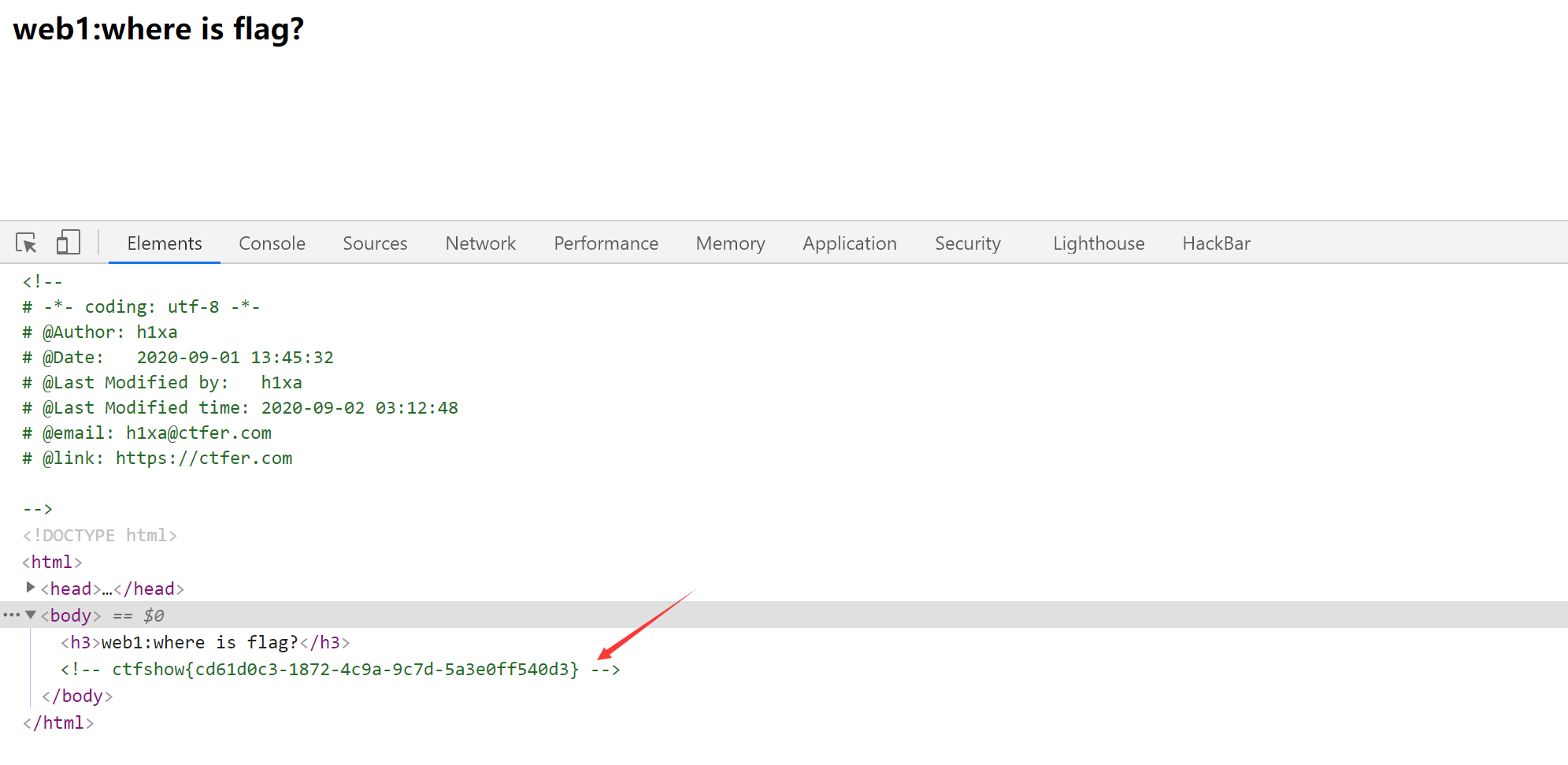

1 | 知识点:开发注释未及时删除导致源码泄露 |

直接F12查看源码即可得到flag,懒得详说了

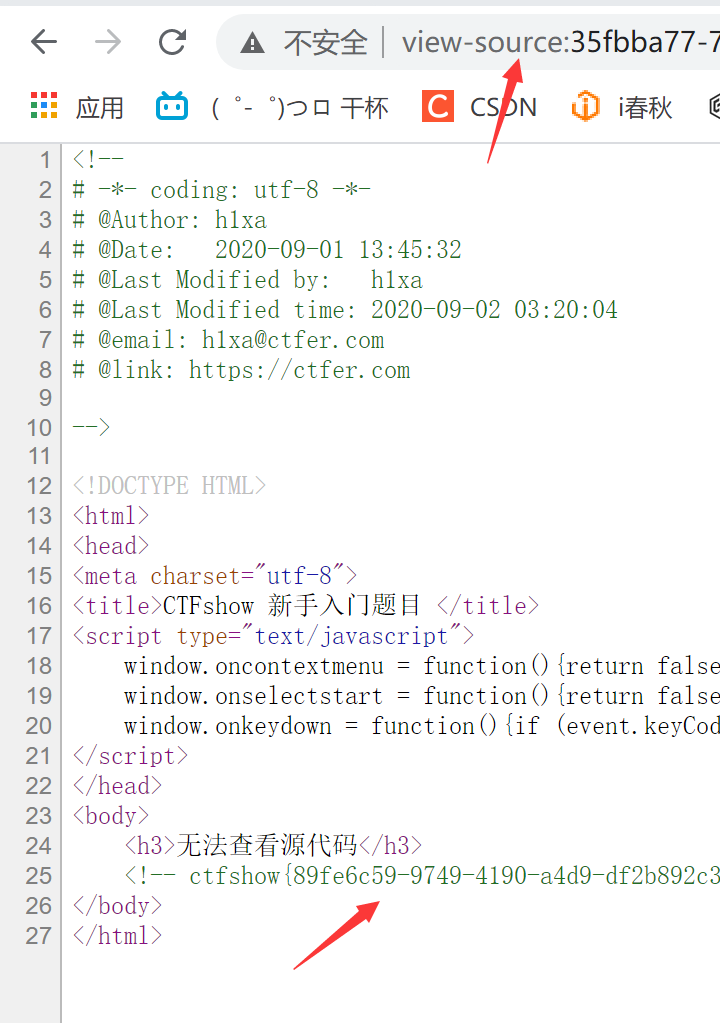

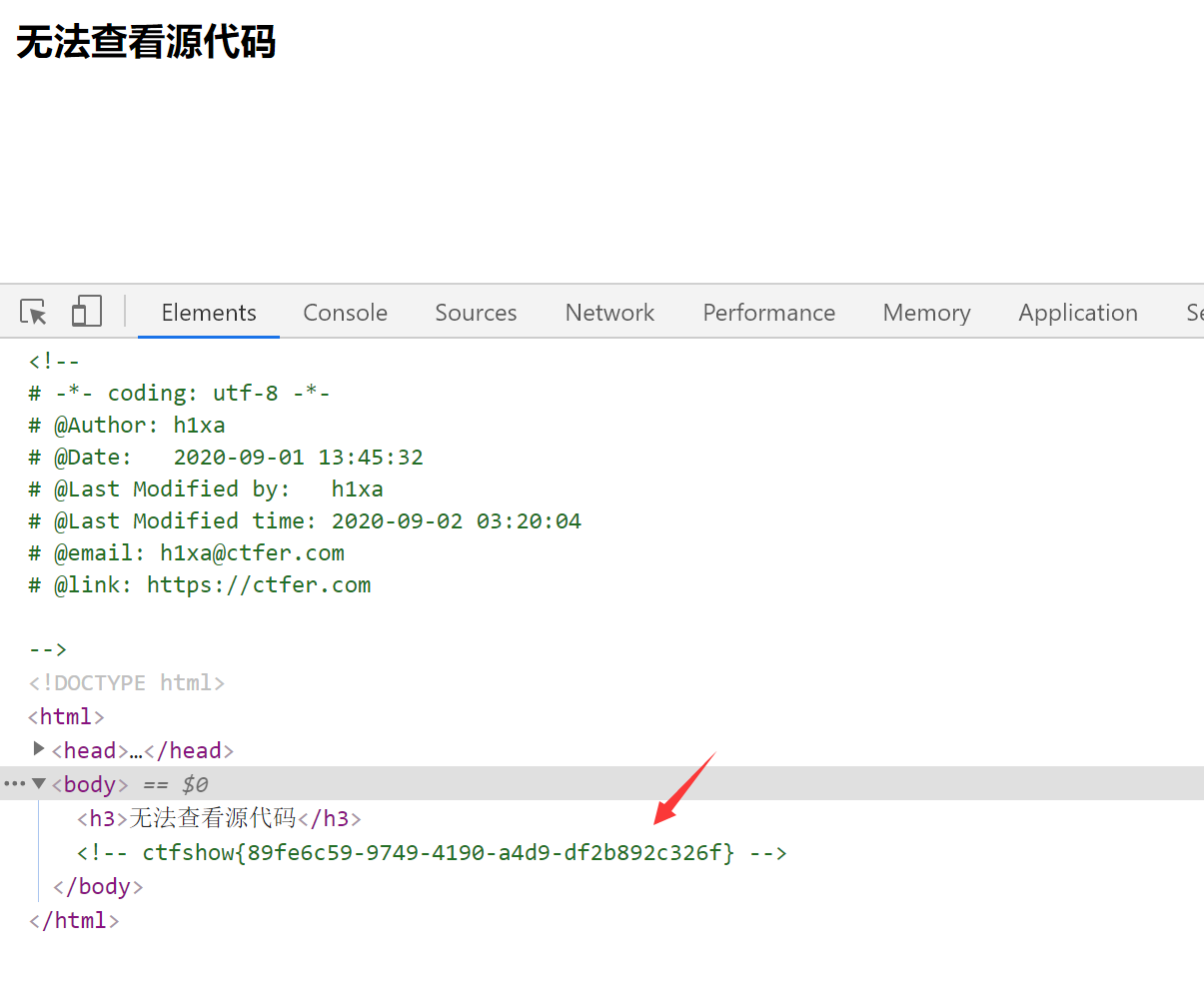

信息搜集 Web2

1 | 知识点:js前台拦截与绕过 |

1 Ctrl+U

2 网址前面加上view-source:

3 Ctrl+Shift+I(或者浏览器右上角的设置栏里选择开发者工具)

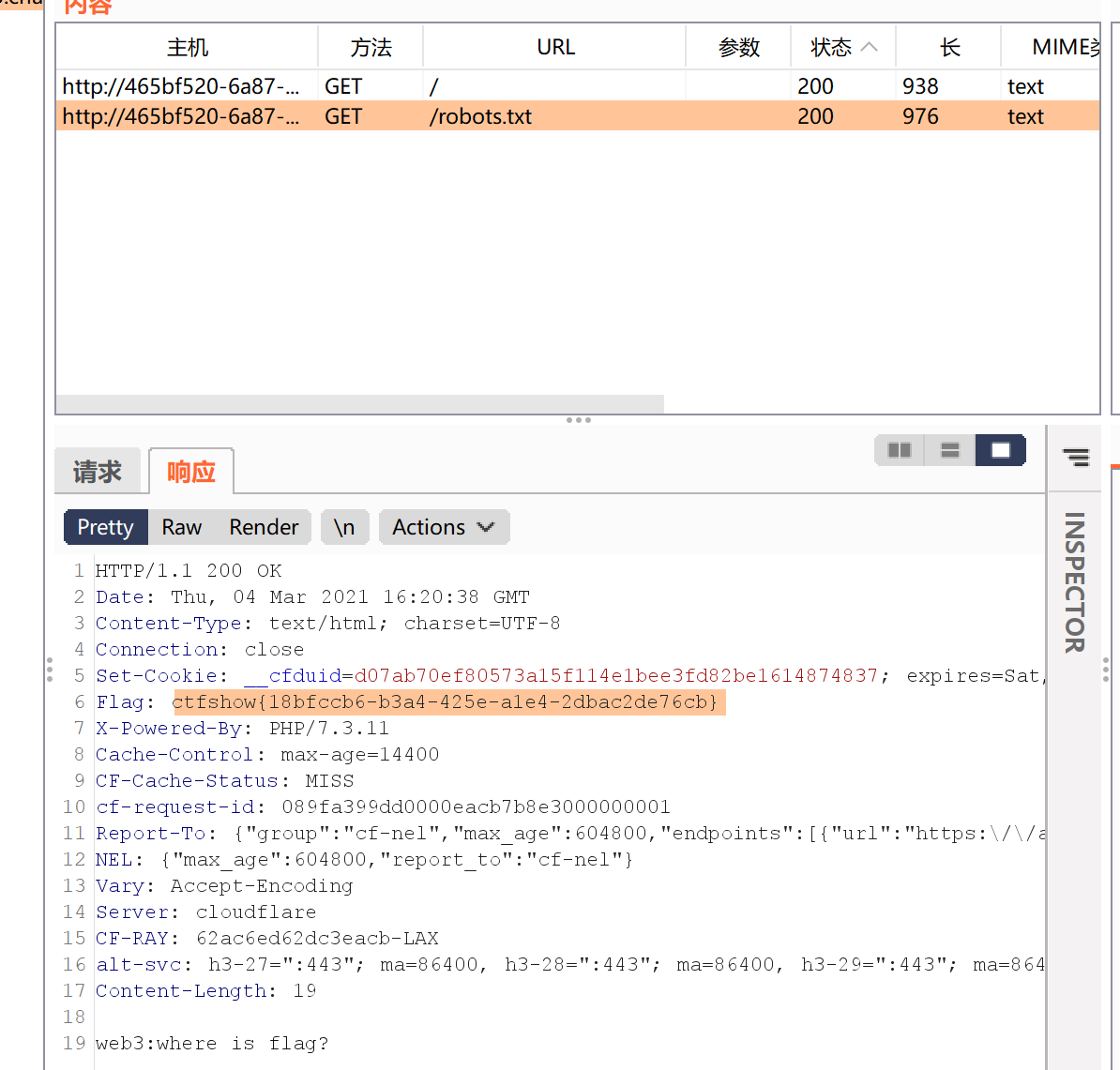

信息搜集 Web3

1 | 知识点:简单的burpsuite抓包,协议头泄露 |

信息搜集 Web4

1 | 知识点:robots.txt后台泄露 |

直接访问url/robots.txt

打开下载的文件即可获取flag

信息搜集 Web5

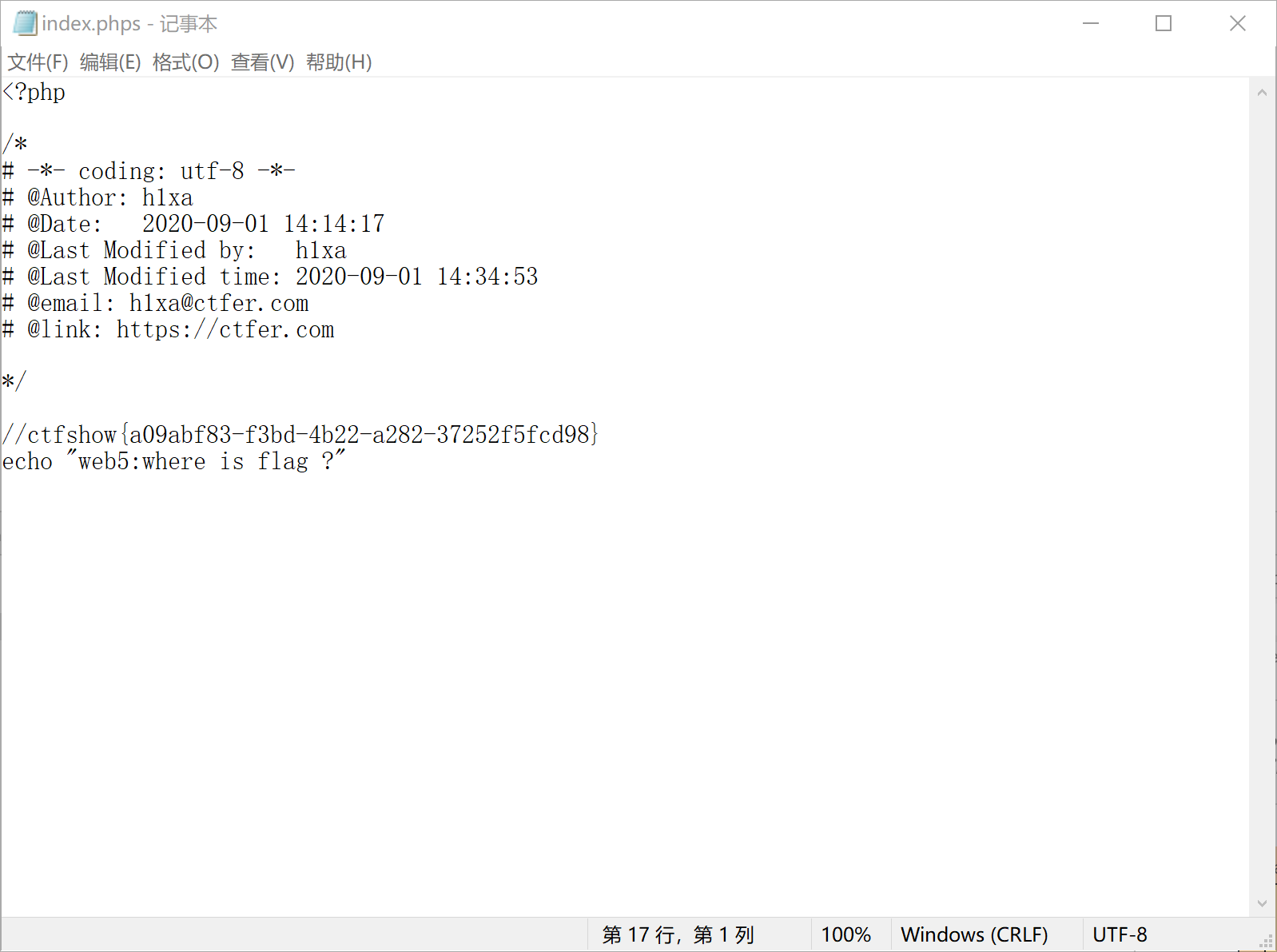

1 | 知识点:phps源码泄露 |

直接访问index.phps获得flag

信息搜集 Web6

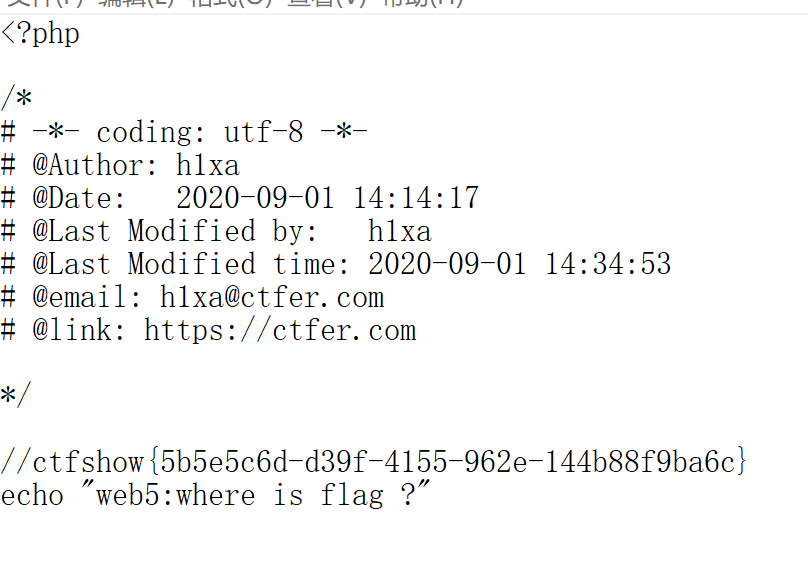

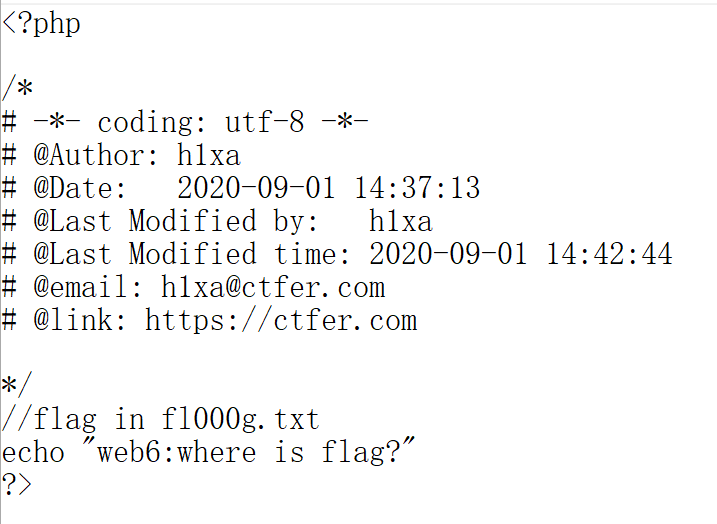

1 | 知识点:源码压缩包泄露 |

不过这个不是正确答案

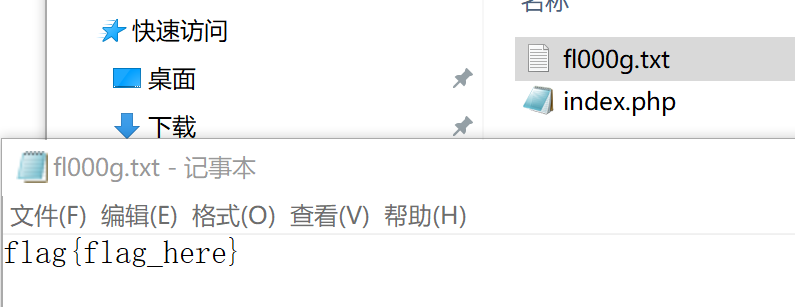

得到提示flag就在fl000.txt里

于是决定去网址那里碰运气

然后得到了flag

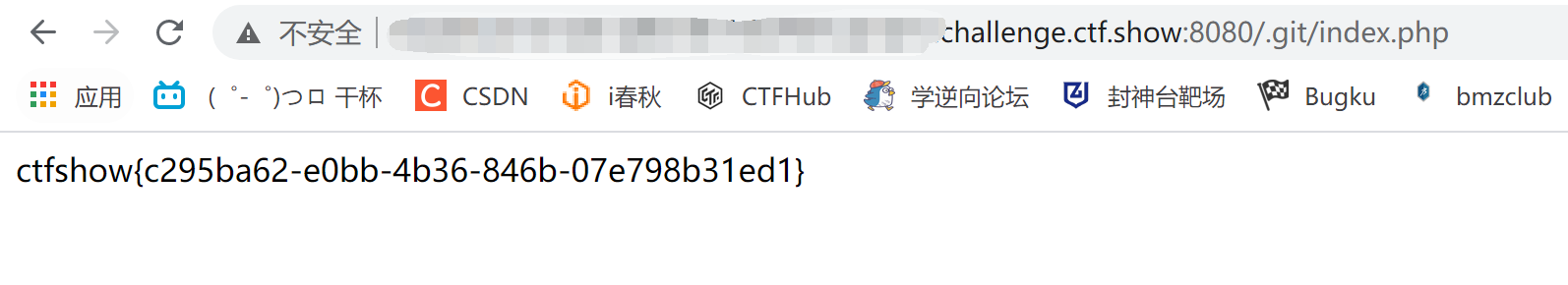

信息搜集 Web7

1 | 知识点:版本控制泄露源码 |

直接访问url/.git/index.php即可得到flag

Git是一个开源的分布式版本控制系统,在执行git init初始化目录的时候,会在当前目录下自动创建一个.git目录,用来记录代码的变更记录等。发布代码的时候,如果没有把.git这个目录删除,就直接发布到了服务器上,攻击者就可以通过它来恢复源代码。

访问/.git

git中的Log功能可以查看提交历史。

stash命令可用于临时保存和恢复修改,可跨分支。

信息搜集 Web8

1 | 知识点:考察信息svn泄露 |

直接访问url/.svn即可得到flag

SVN(subversion)是源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。“在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,黑客可以借助其中包含的用于版本信息追踪的‘entries’文件,逐步摸清站点结构。”(可以利用.svn/entries文件,获取到服务器源码、svn服务器账号密码等信息)

信息搜集 Web9

1 | 知识点:vim临时文件泄露 |

直接访问url/index.php.swp 下载打开,就可以得到flag

当开发人员使用 SVN 进行版本控制,对站点自动部署。如果配置不当,可能会将.svn文件夹直接部署到线上环境。这就引起了 SVN 泄露漏洞。

Subversion,简称SVN,是一个开放源代码的版本控制系统,相对于的RCS、CVS,采用了分支管理系统,它的设计目标就是取代CVS。互联网上越来越多的控制服务从CVS转移到Subversion。

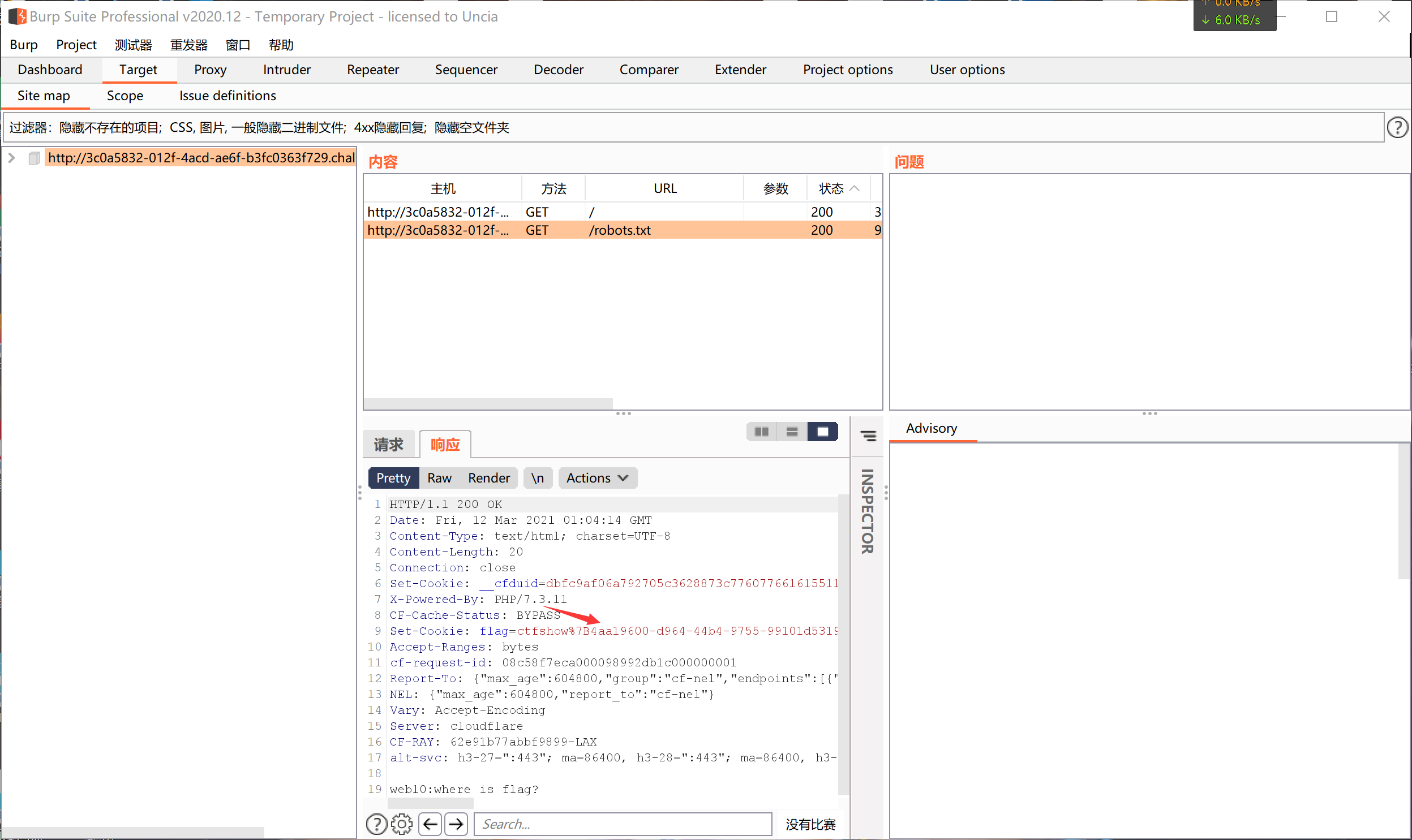

信息搜集 Web10

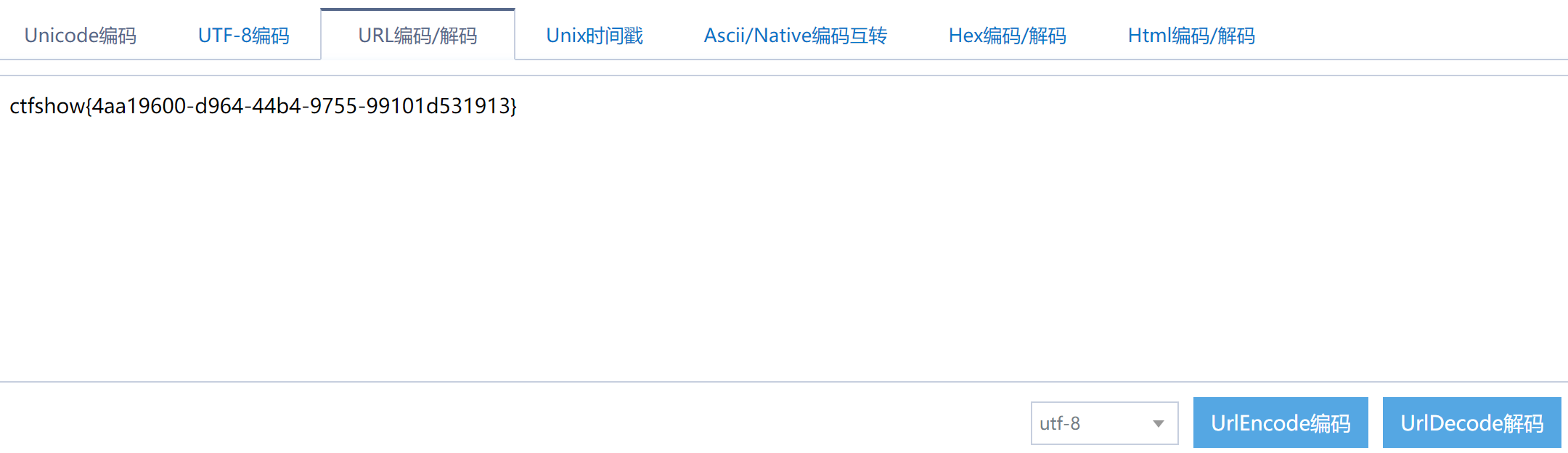

1 | 知识点:cookie泄露 |

url解码即可

第二种解法:

F12,点击储存栏发现,一个名为flag的cookie数据,里面就有flag

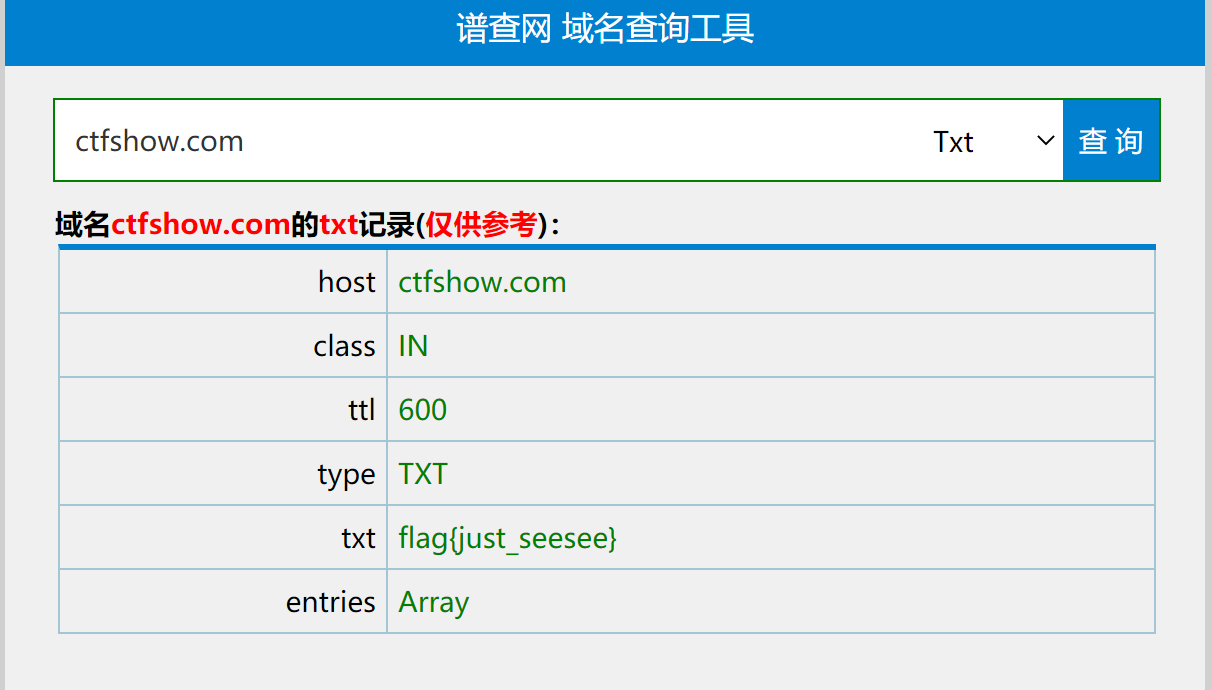

信息搜集 Web11

1 | 知识点:域名txt记录泄露 |

TXT 记录,一般指为某个主机名或域名设置的说明

http://www.pucha.net/

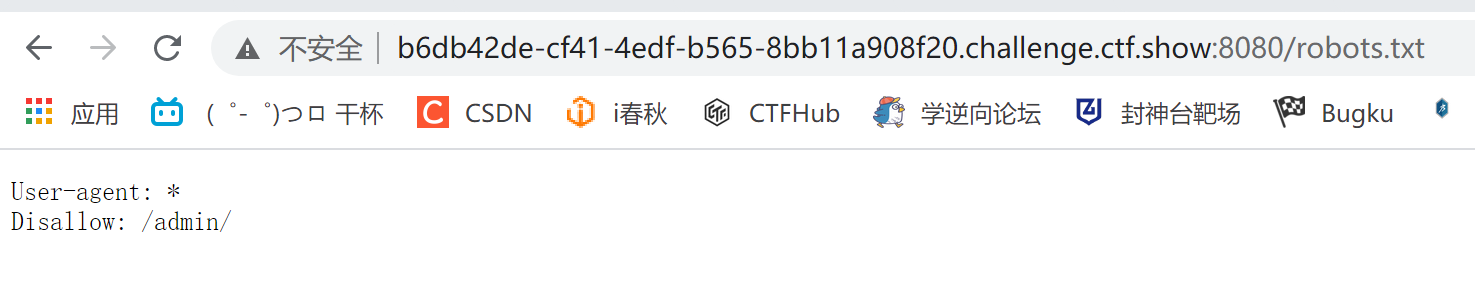

信息搜集 Web12

1 | 知识点:敏感信息公布 |

打开环境,发现是一个购物网站

hint说让我们看一眼robots.txt 于是我们访问一下

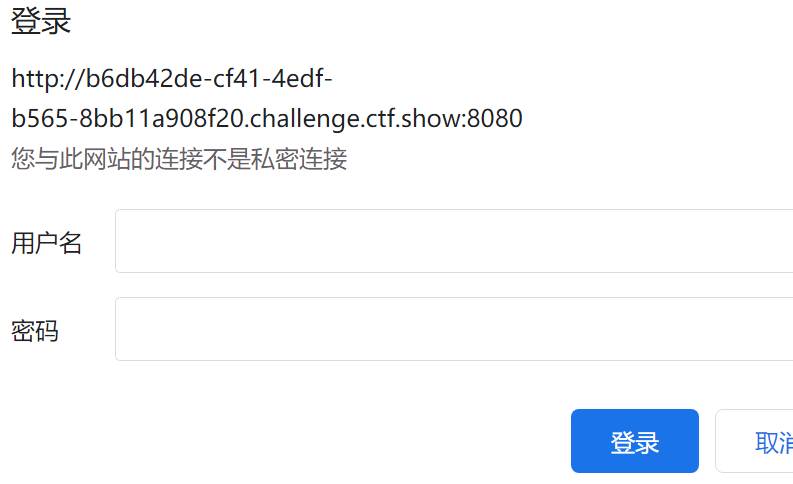

发现提示 让我们去admin界面

于是进入admin界面,发现需要输入账户密码才能登录

密码可能就在网页里,发现网页底部有一串数字

尝试了一下,发现就是登录密码并获取了flag

信息搜集 Web13

1 | 知识点:内部技术文档泄露 |

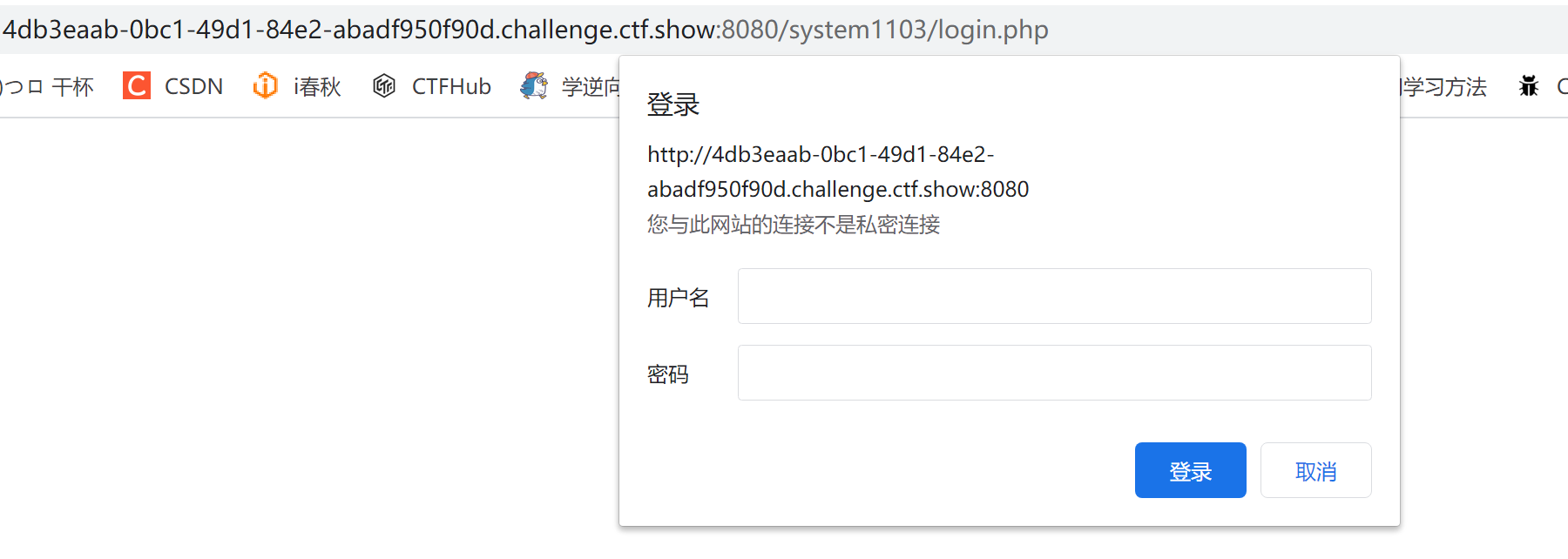

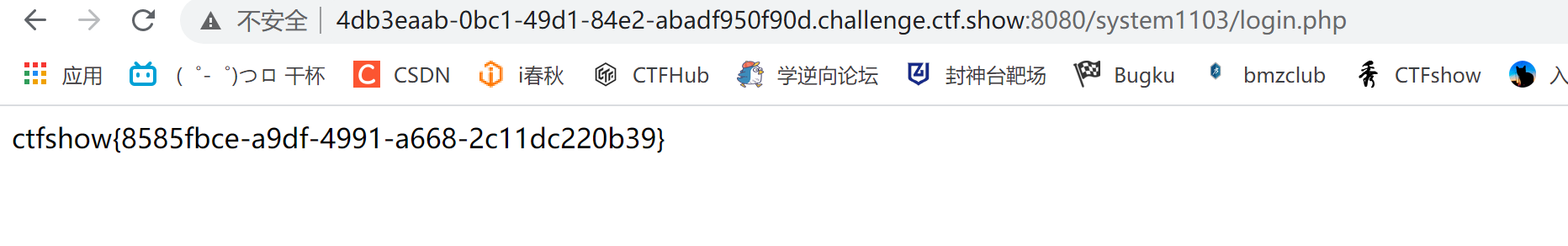

打开环境后,发现又是一个购物网站

尝试随便点点找找突破口

底部doucument可以点开 进入后发现存有登录界面和账户密码的文件

登录进去

登录即可获取flag

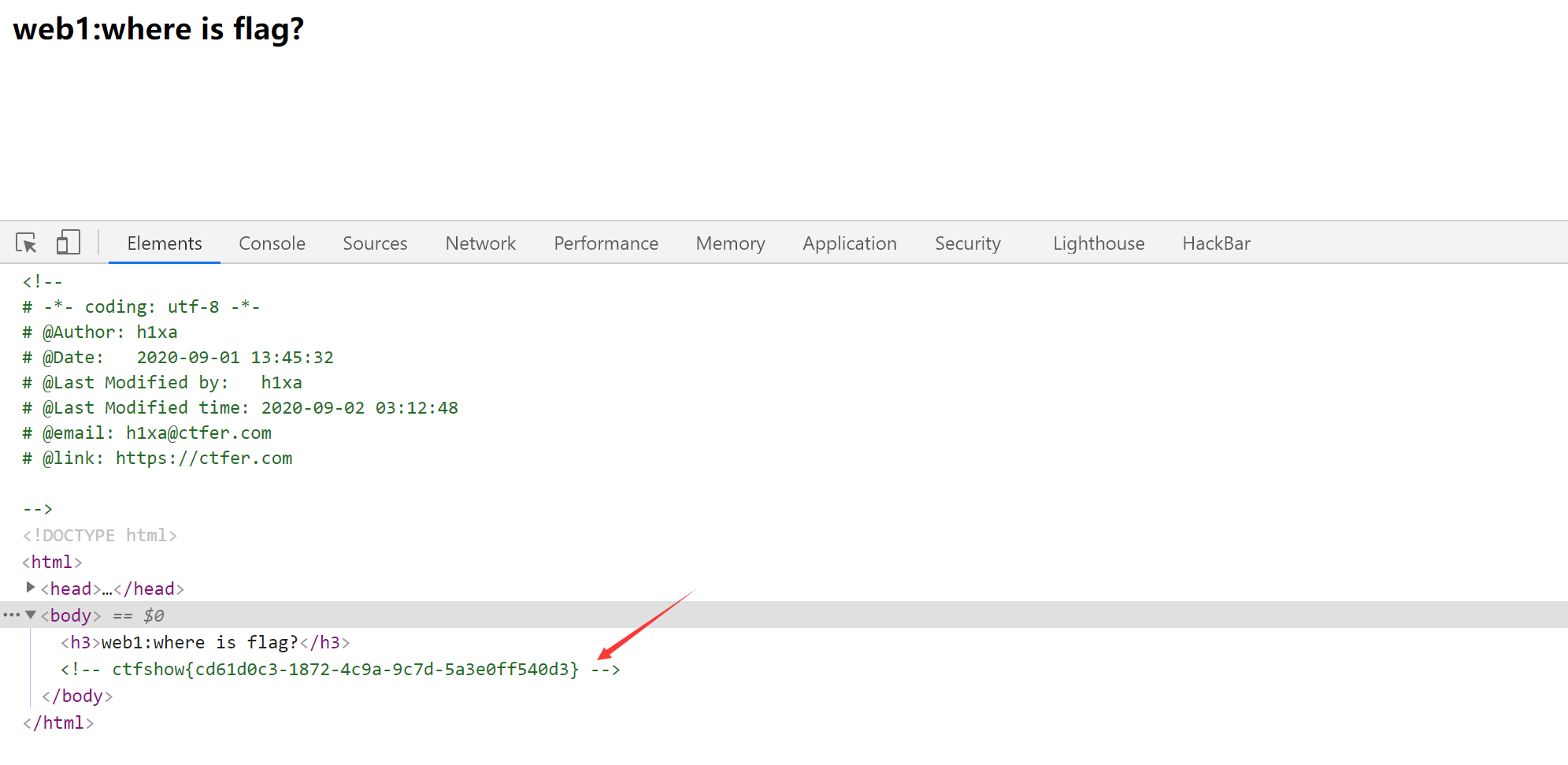

信息搜集 Web14

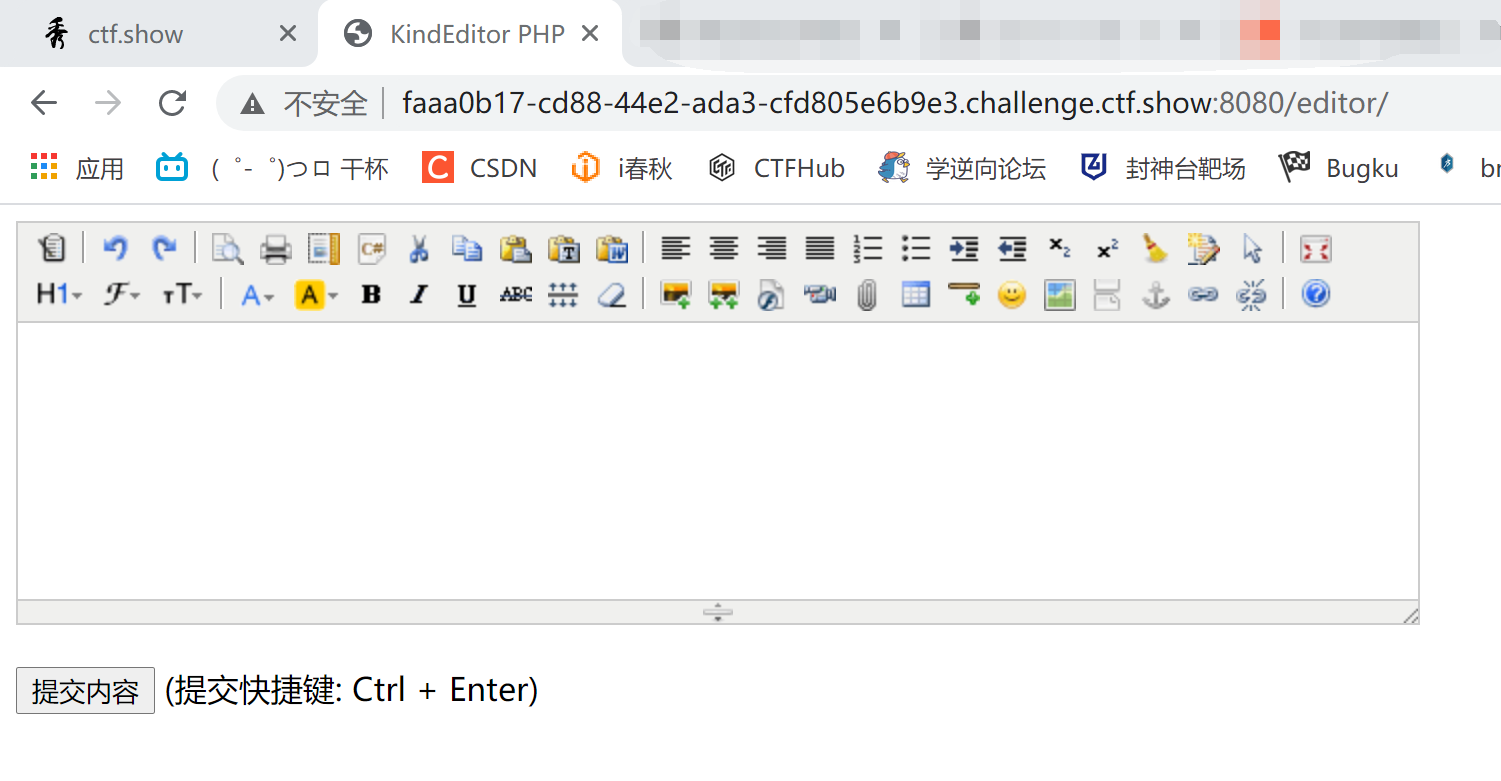

1 | 知识点:编辑器配置不当,有时候源码里面就能不经意间泄露重要(editor)的信息 |

我觉得你在内涵某绿色图标的软件,但我没有证据

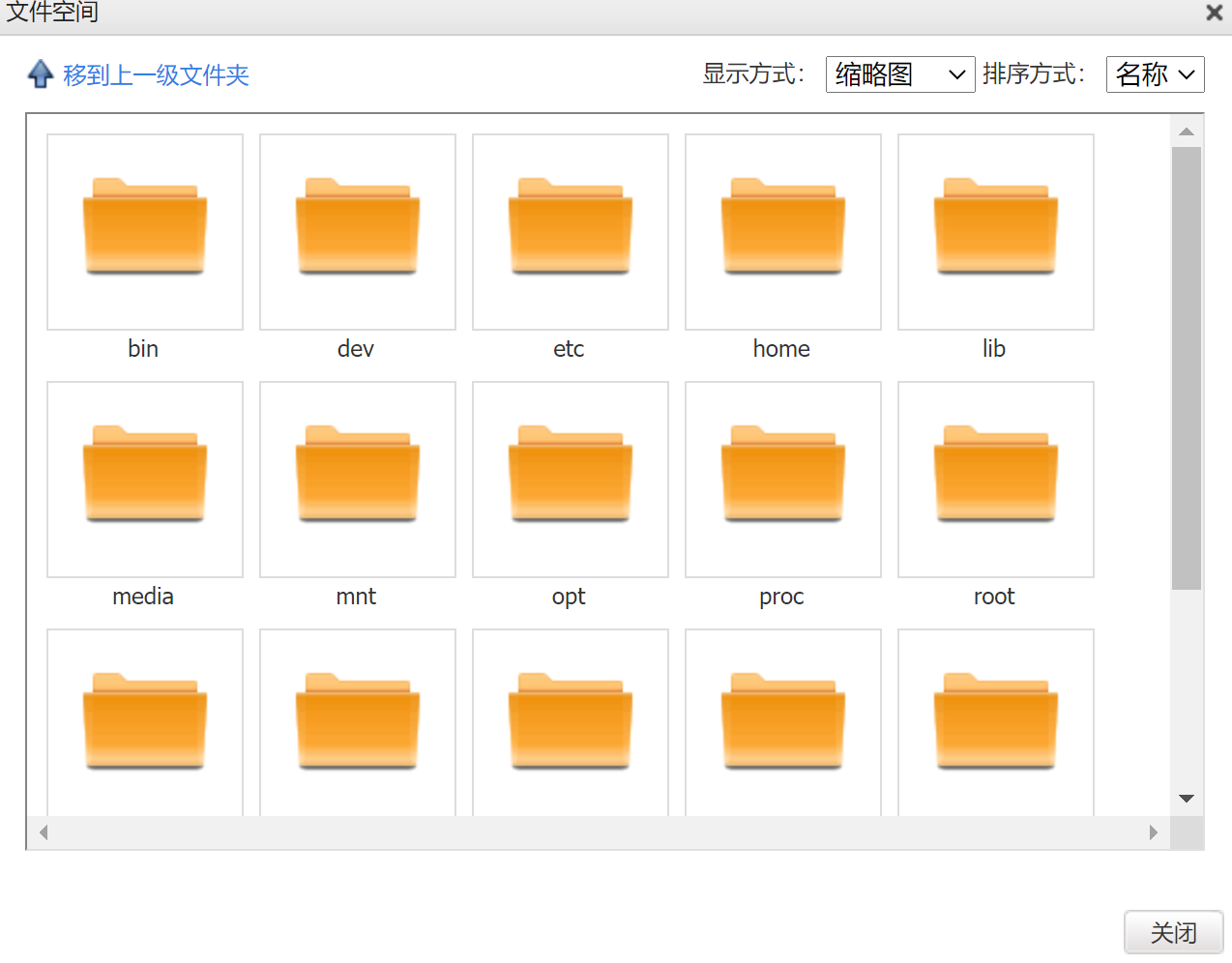

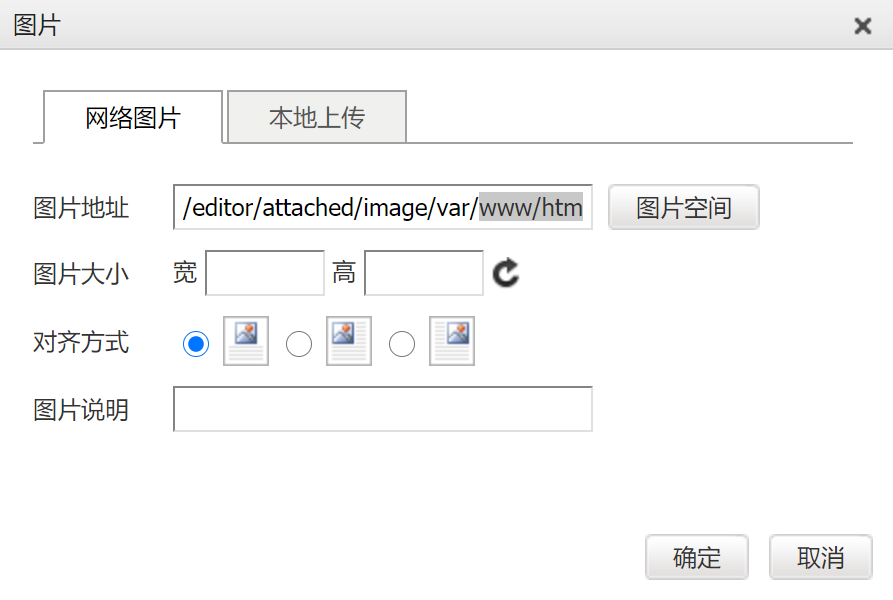

根据提示进入editor界面 随便点点发现上传图片那里有端倪

完整的目录 试着找找看有没有flag

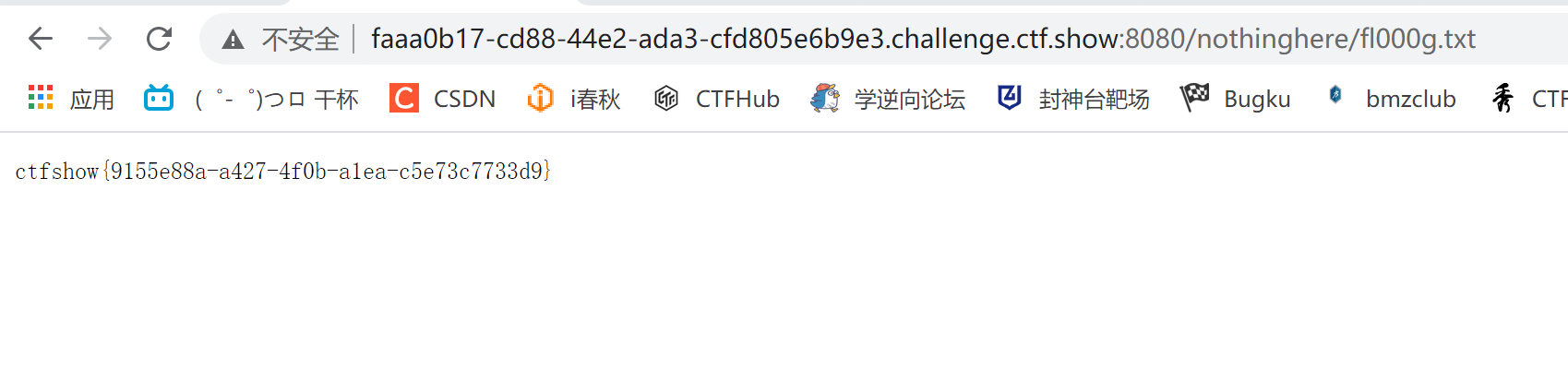

还真的有flag 在 var/www/html/nothinghere/fl000g.txt

接下来url 访问 /nothinghere/fl000g.txt即可

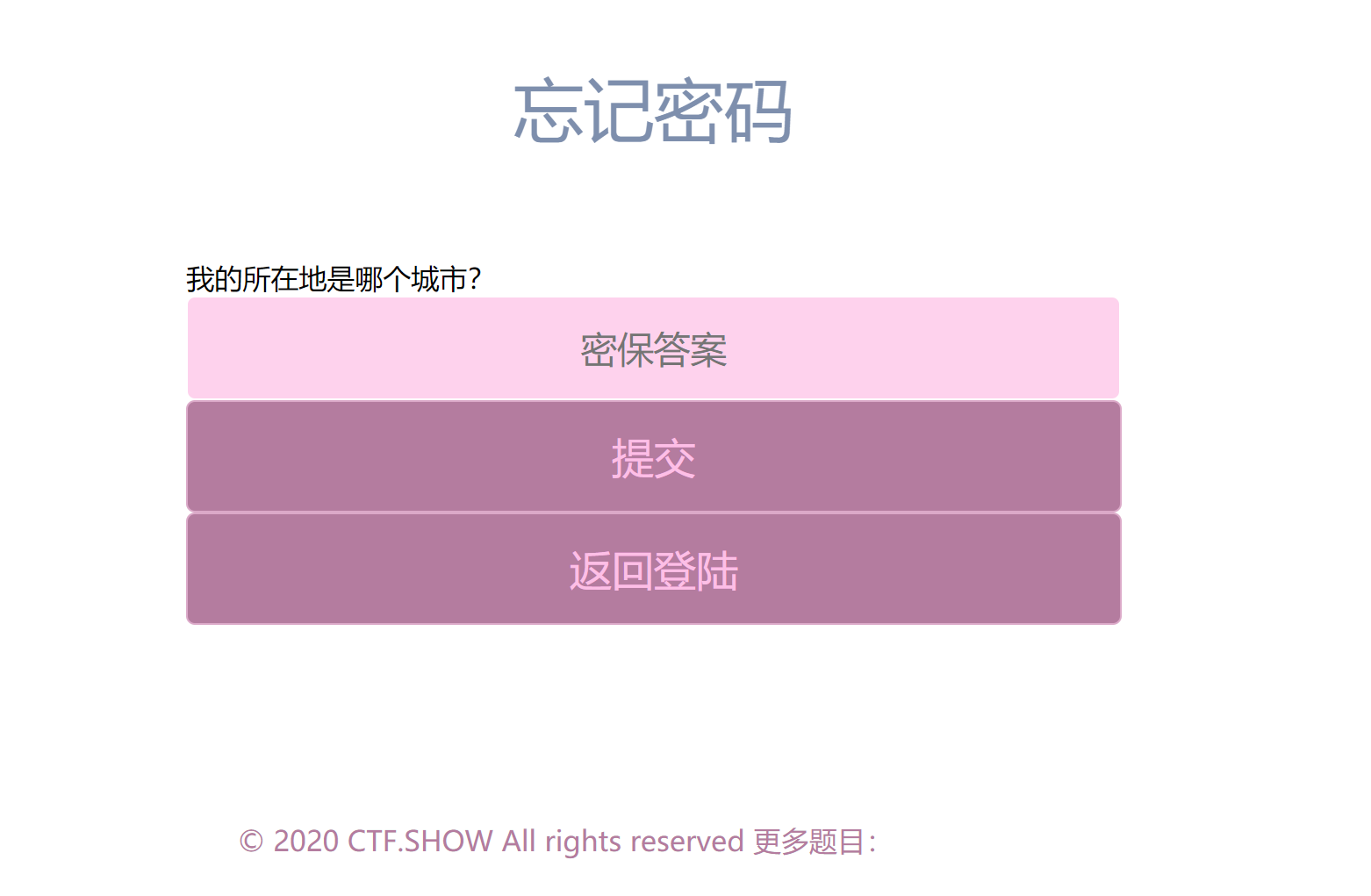

信息搜集 Web15

1 | 知识点:密码逻辑脆弱 |

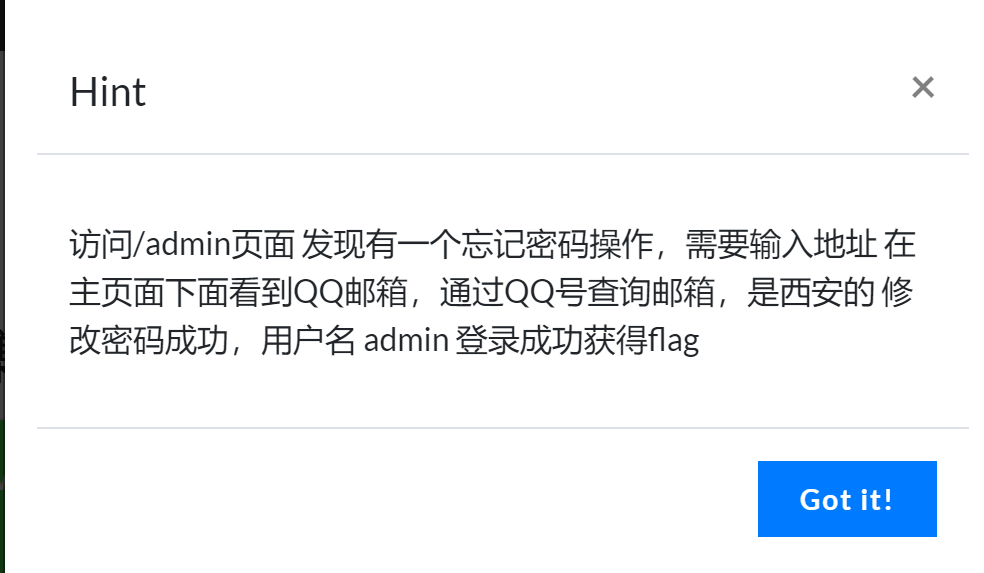

来到admin界面 发现有个忘记密码的选项 点进去

需要输入城市所在地

然后回到之前的界面发现底部的联系方式有个QQ邮箱

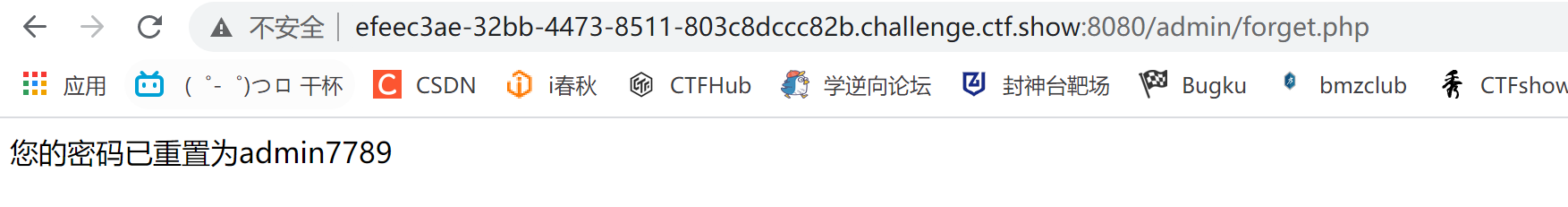

QQ搜索一番发现显示陕西西安 于是输入西安

获得密码

登录即可得到flag

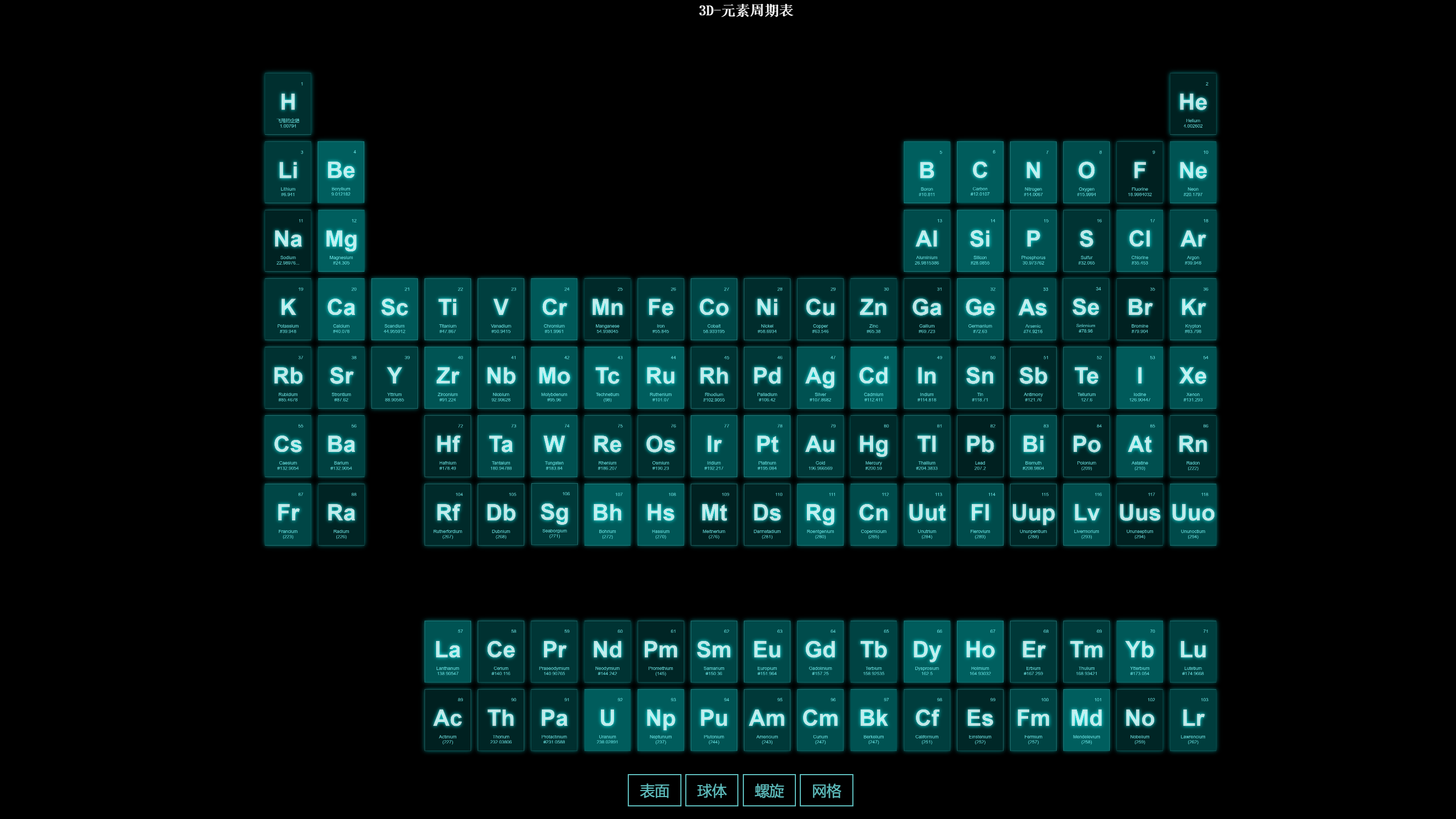

信息搜集 Web16

1 | 知识点:探针泄露 |

还挺酷的

cool!!!

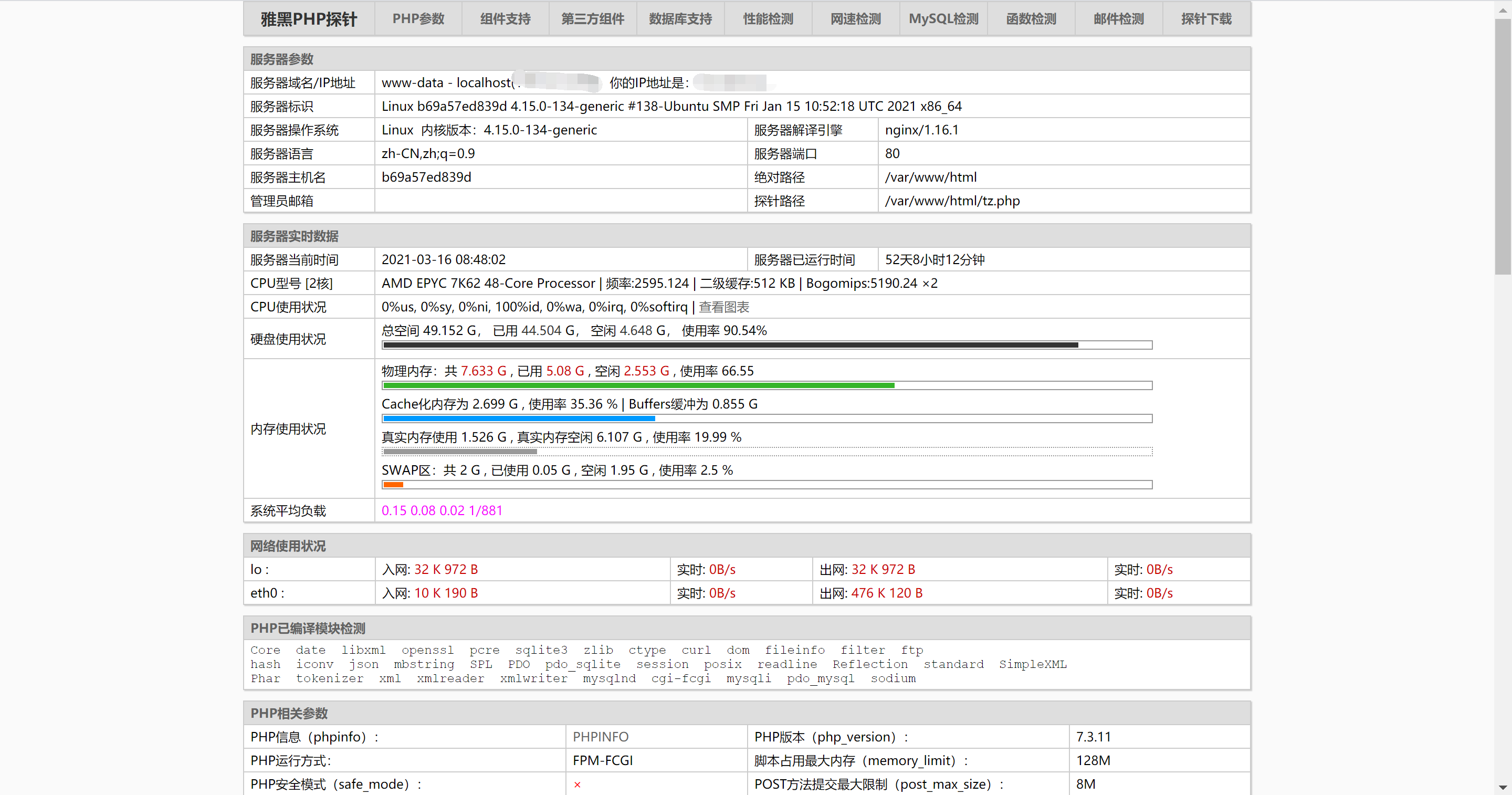

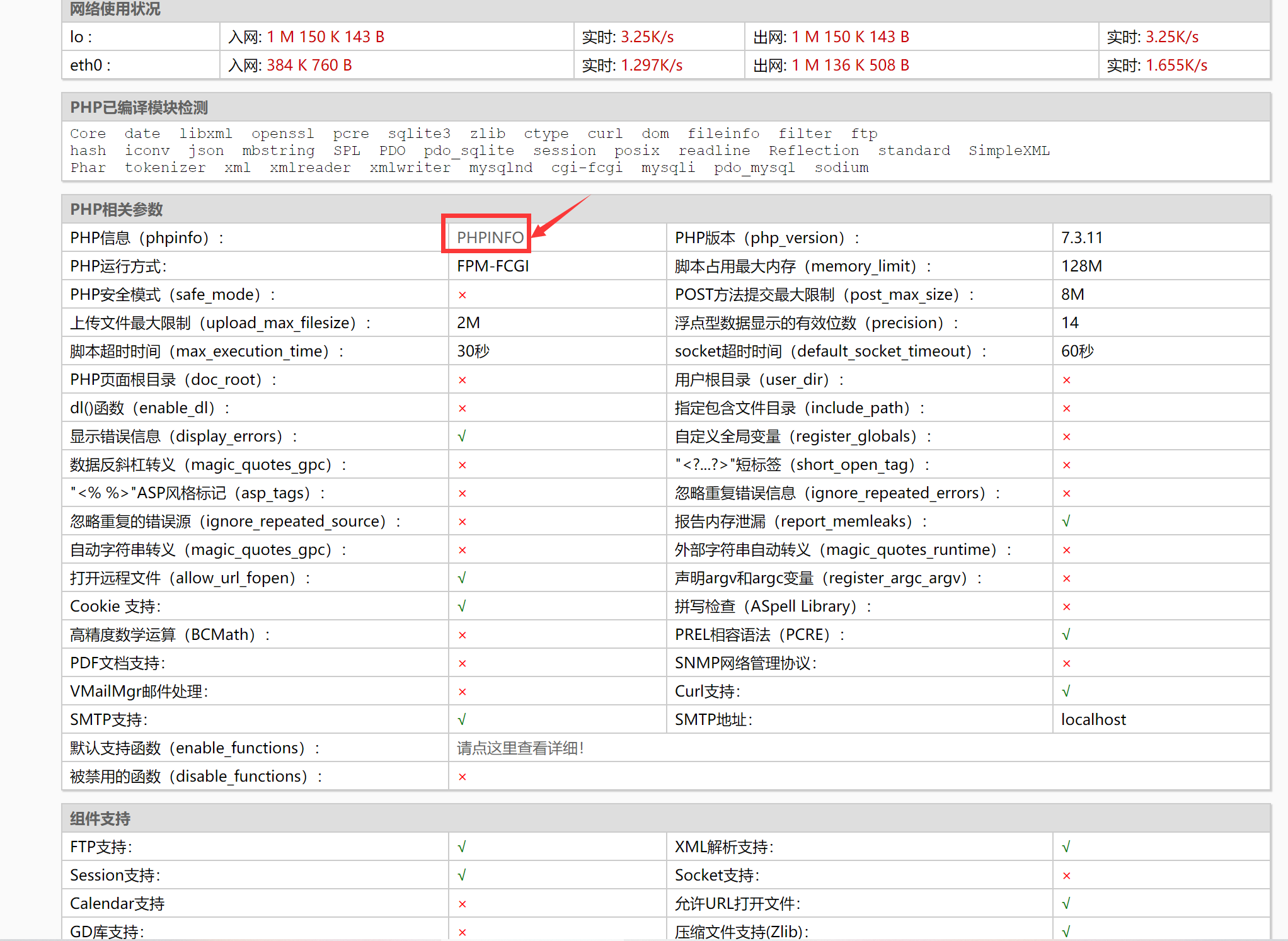

url/tz.php访问一下,发现版本是雅黑PHP探针

php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息

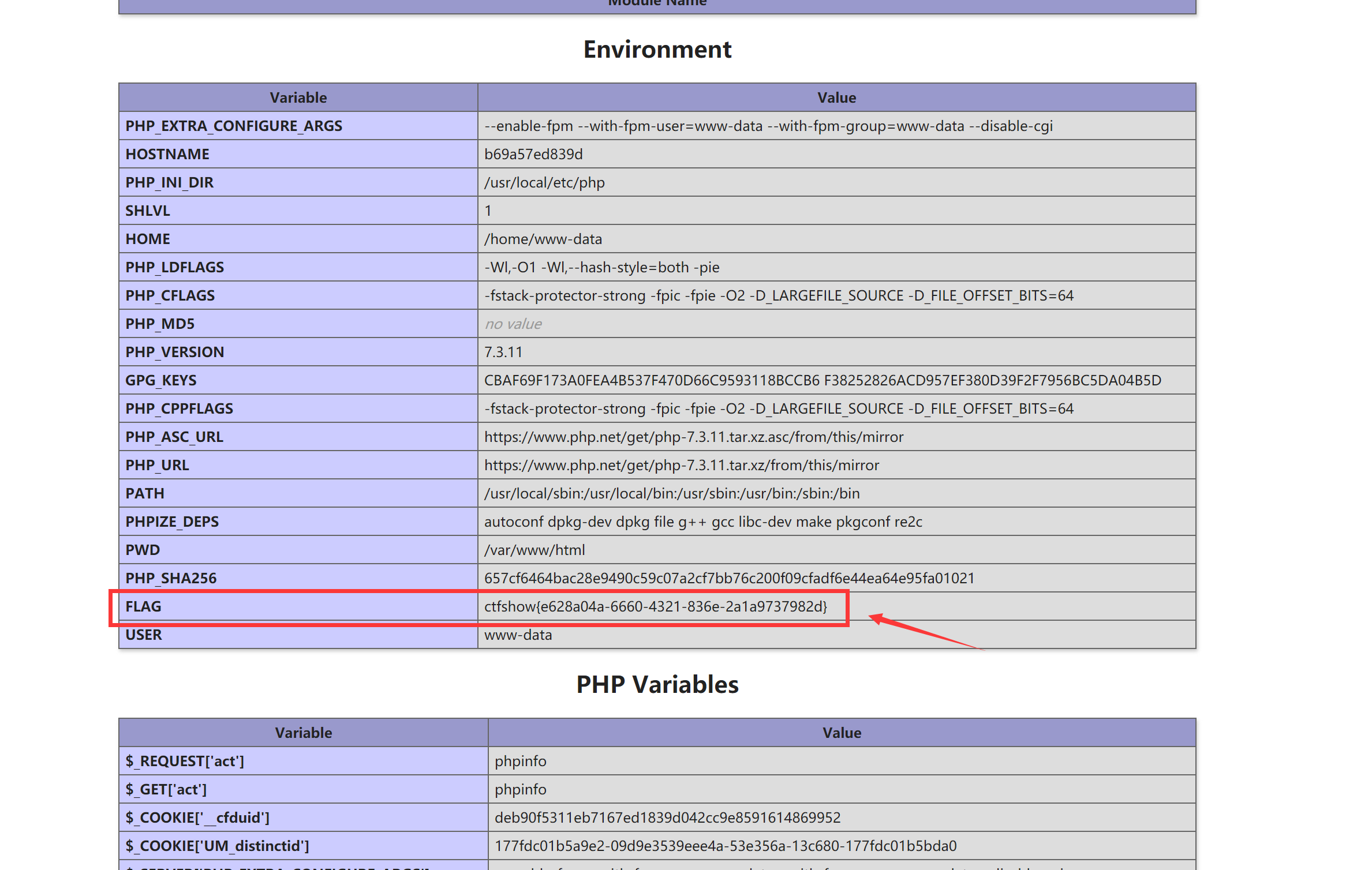

查看phpinfo信息并搜索flag

信息搜集 Web17

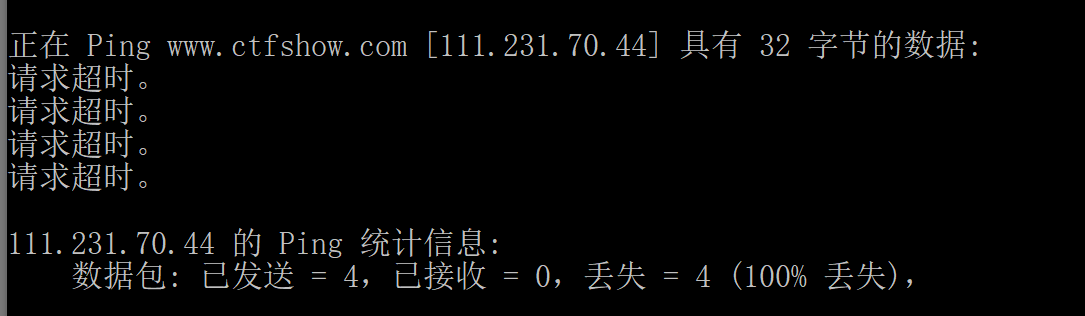

1 | 知识点:CDN穿透 |

ping一下就行了

信息搜集 Web18

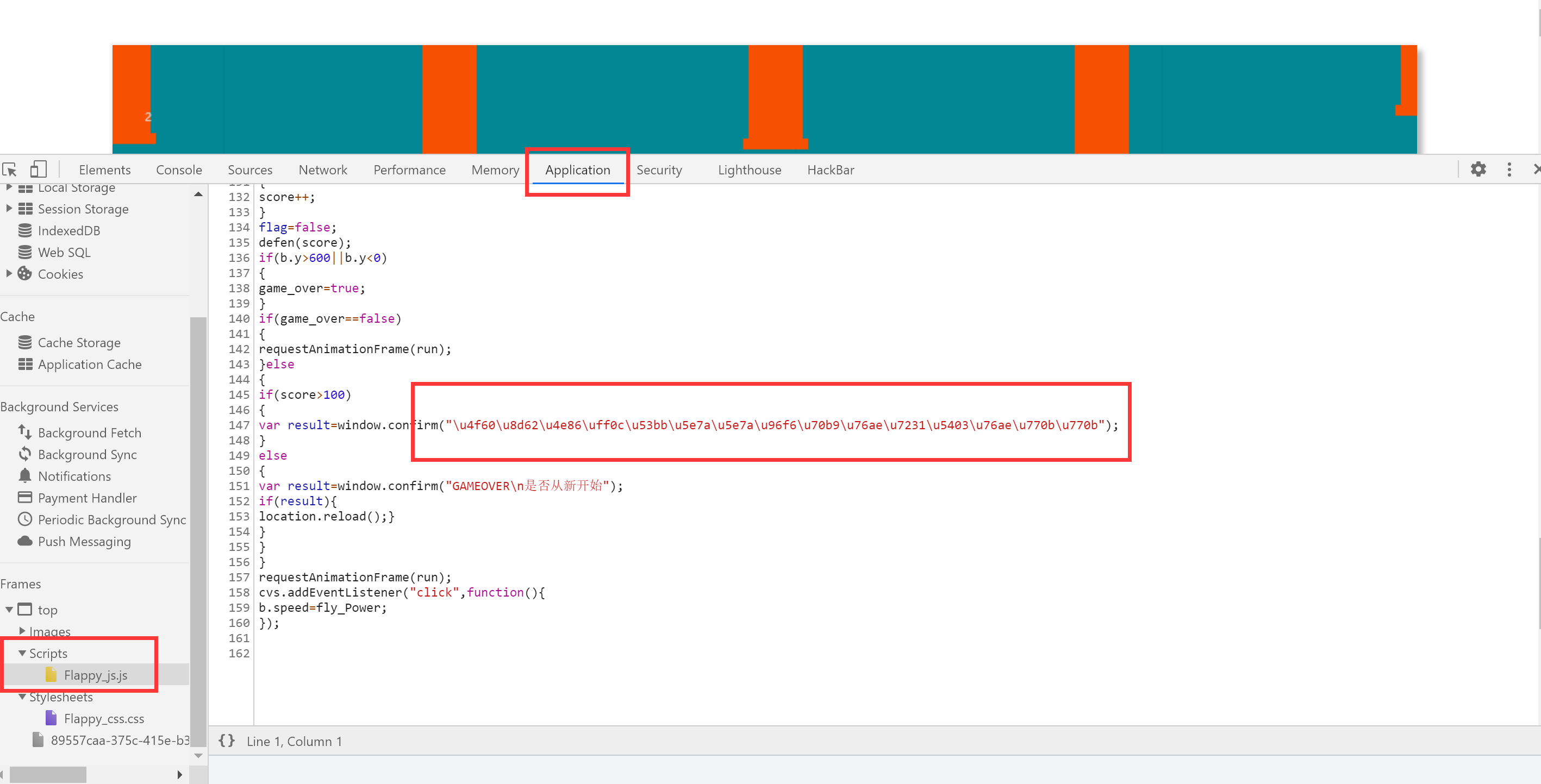

1 | 知识点:js敏感信息泄露 |

JavaScript是一门前端的脚本语言,在页面源代码中可以随意浏览

将信息隐藏在js中(又不处理的话),通过审计很容易就可以得到隐藏信息

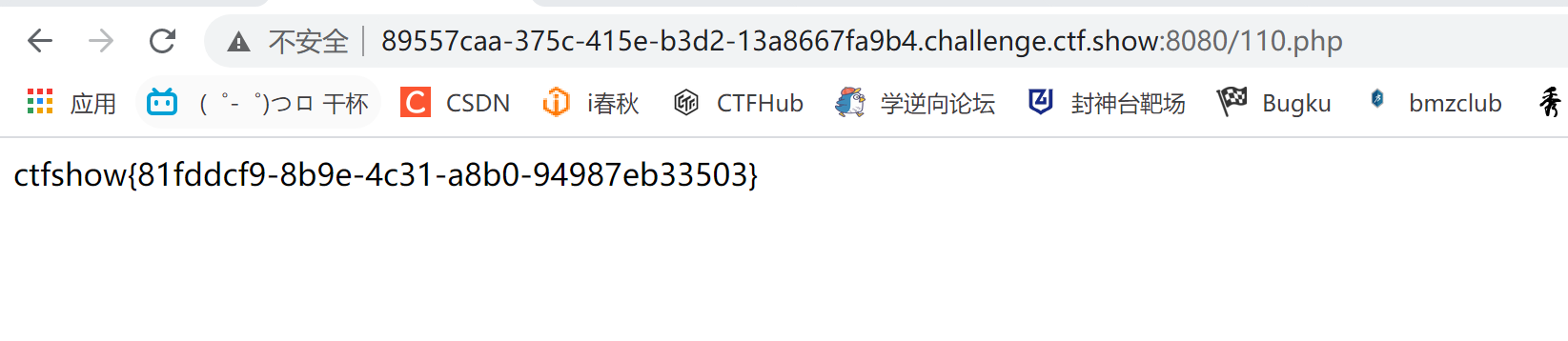

访问110.php即可得到flag

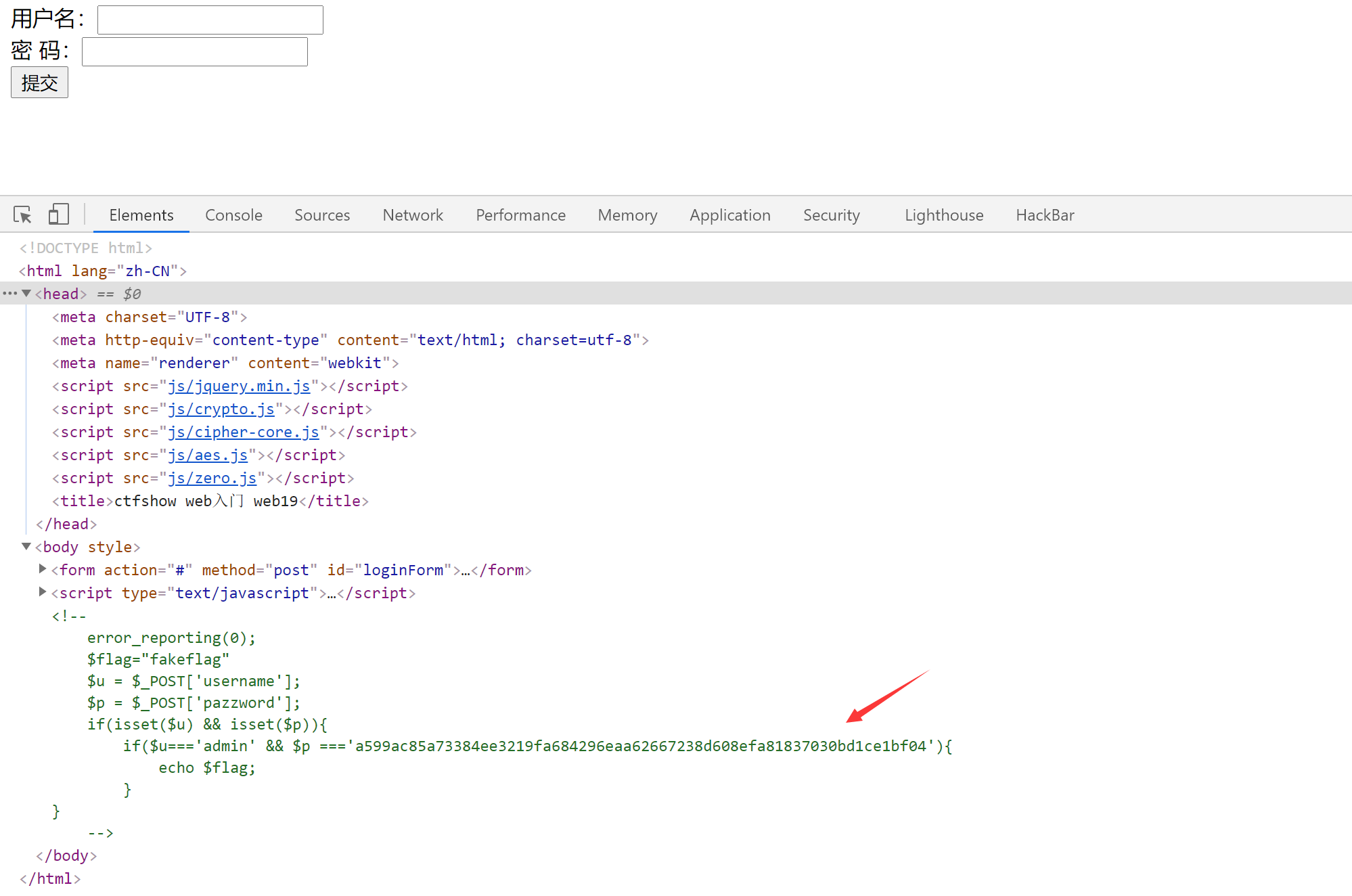

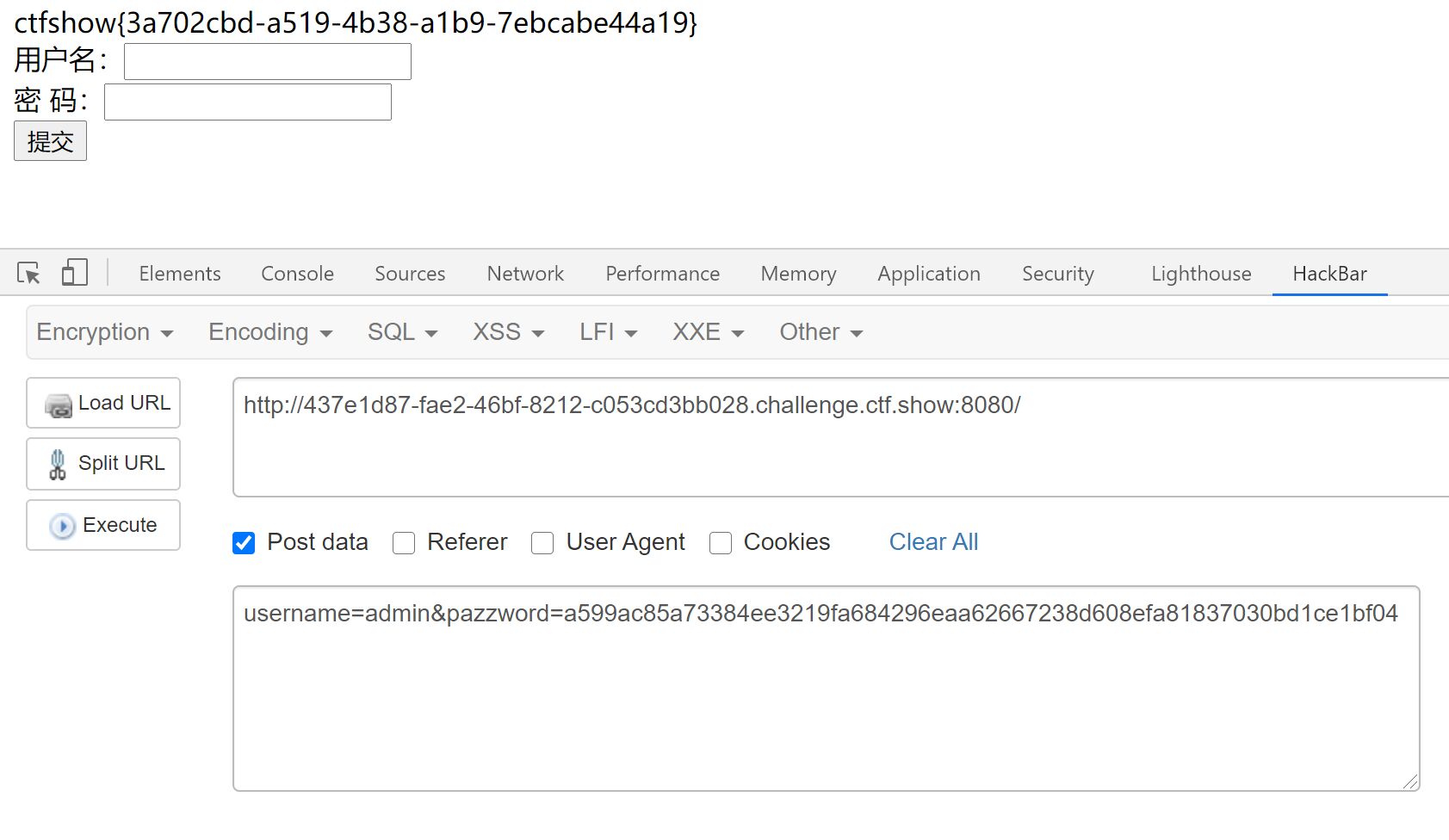

信息搜集 Web19

1 | 知识点:前段密钥泄露 |

F12 检查代码

这里把源码贴一下

1 | error_reporting(0); |

很简单,post传参就可以了

记得安装炒鸡好用的插件Hackbar!!

信息搜集 Web20

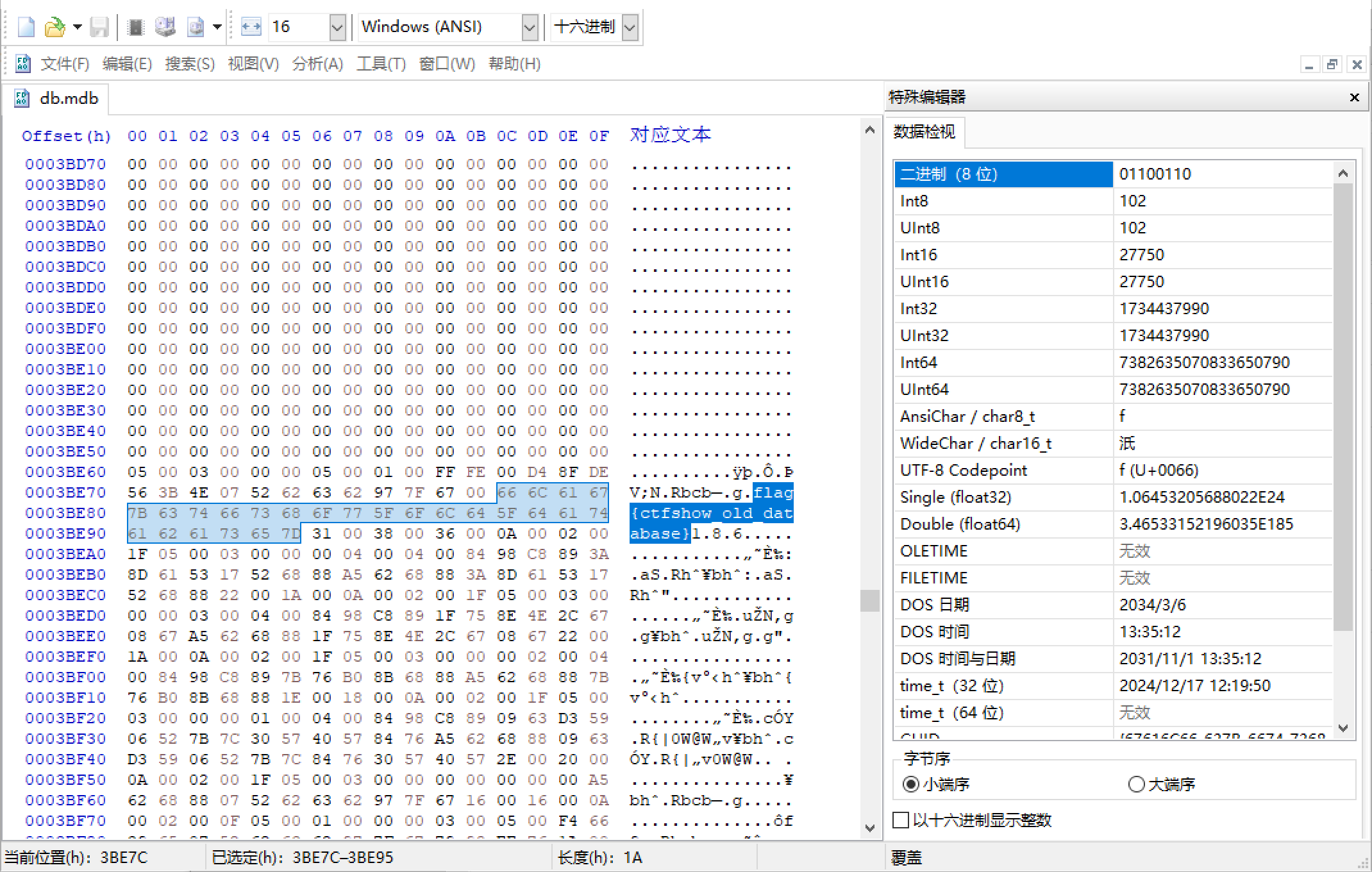

1 | 知识点:数据库恶意下载 |

mdb文件是早期asp+access构架的数据库文件

直接查看url路径添加/db/db.mdb 下载文件后搜索flag即可得到想要的结果

web入门-信息搜集篇到这里就结束啦

上课摸鱼真爽,以后接着干()

最后,完结撒花∠∠❀

自能生羽翼,何必仰云梯