CTFshow刷题合集之萌新杂项~

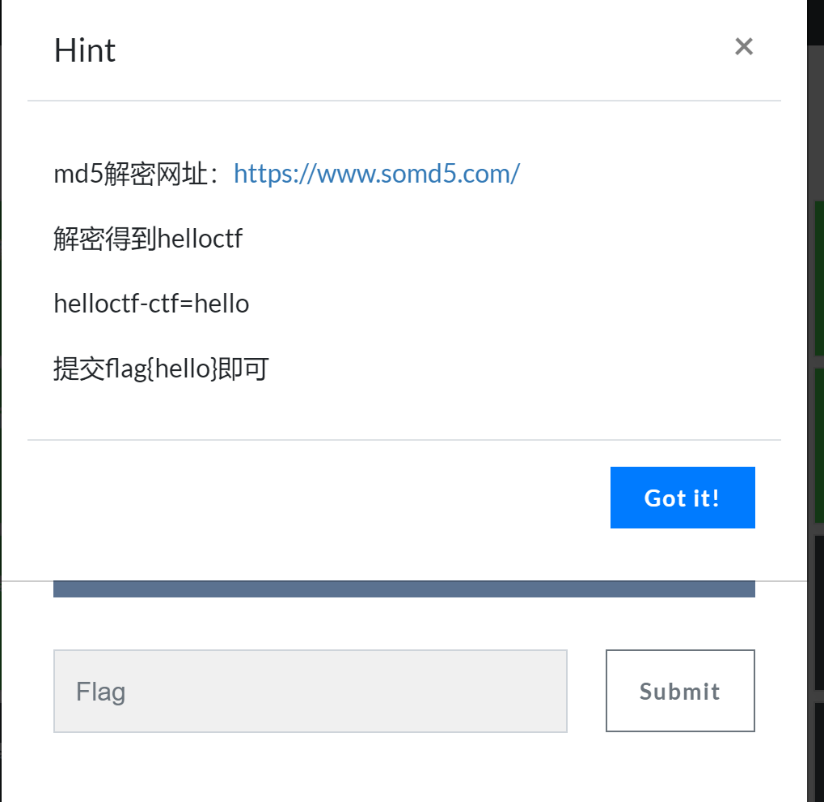

萌新区 杂项1

hint直接给答案可还行

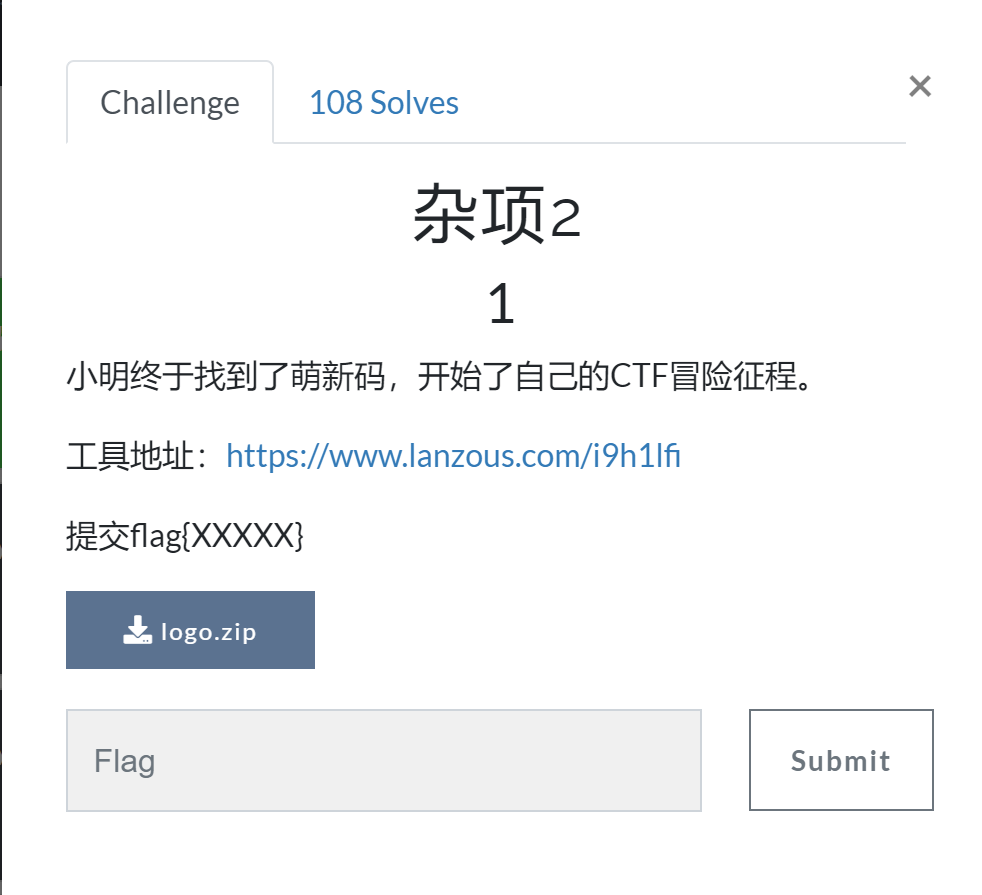

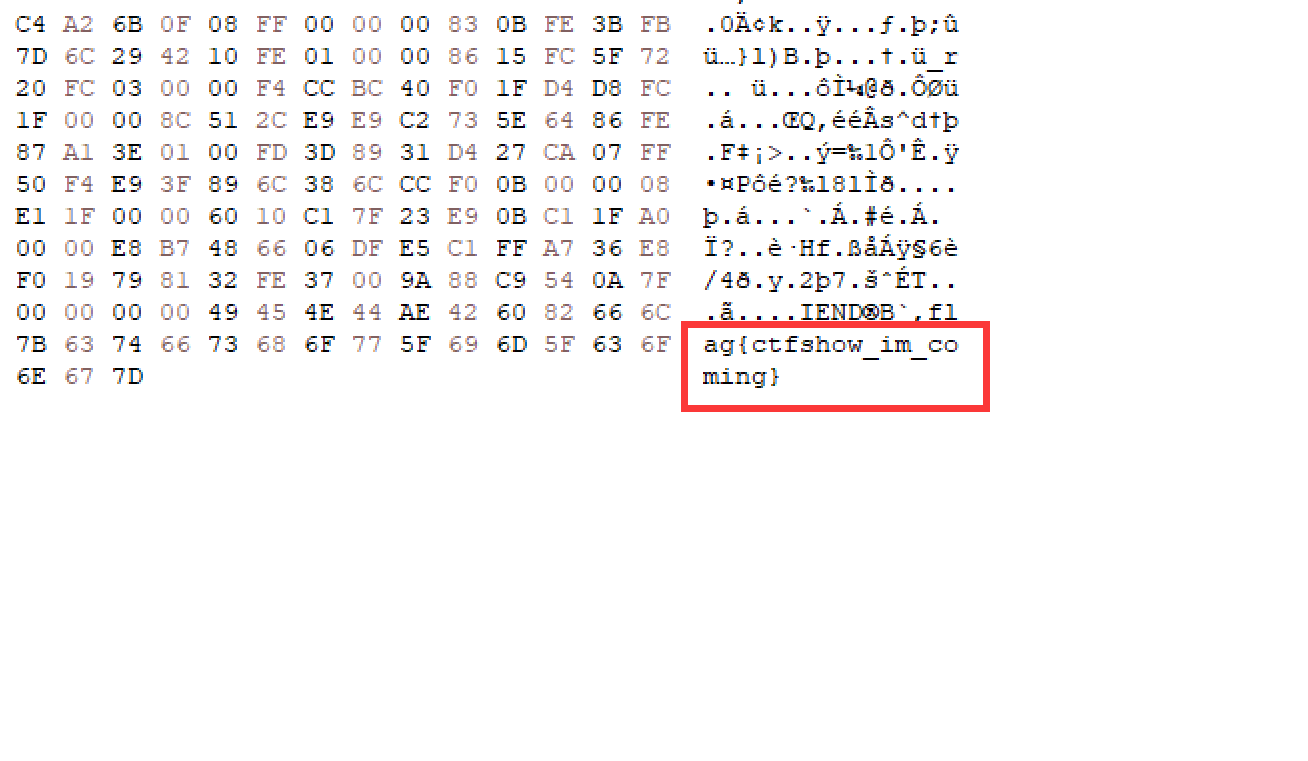

萌新区 杂项2

没啥好讲的 记事本看也行

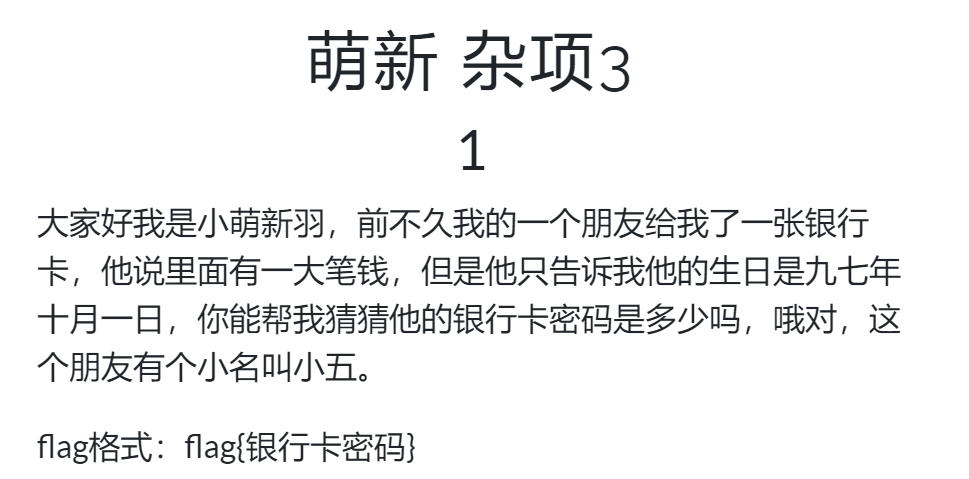

萌新区 杂项3

信息就那么几个:97 10 01 15

银行卡密码6位数 试几次就行了

密码为 971015

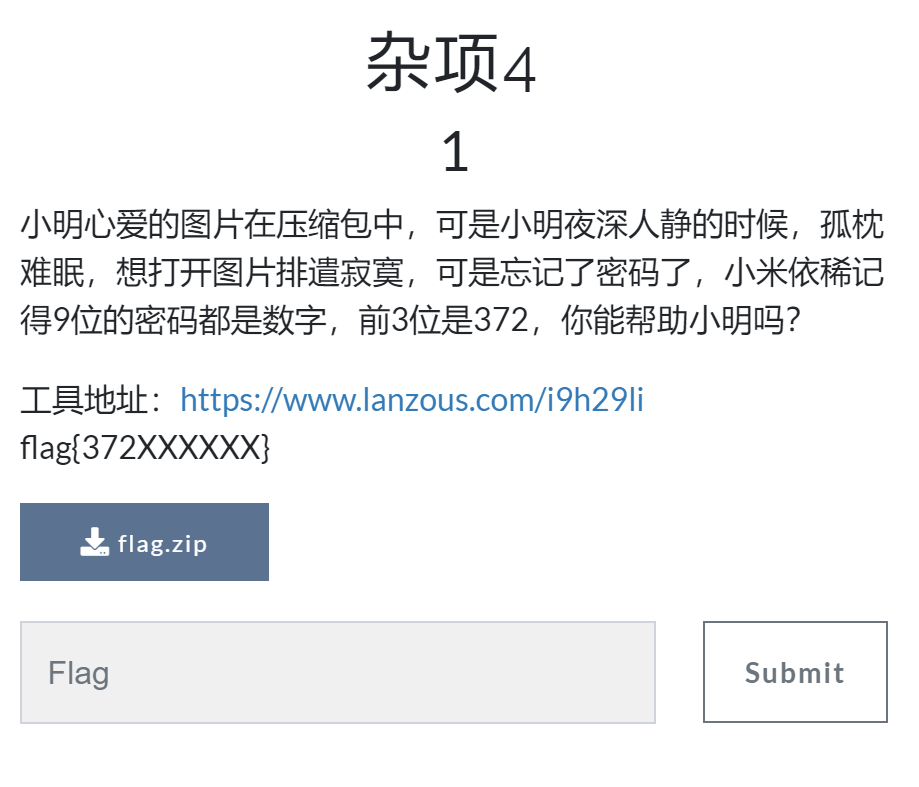

萌新区 杂项4

给的信息够多了 直接生成个字典暴力破解就行

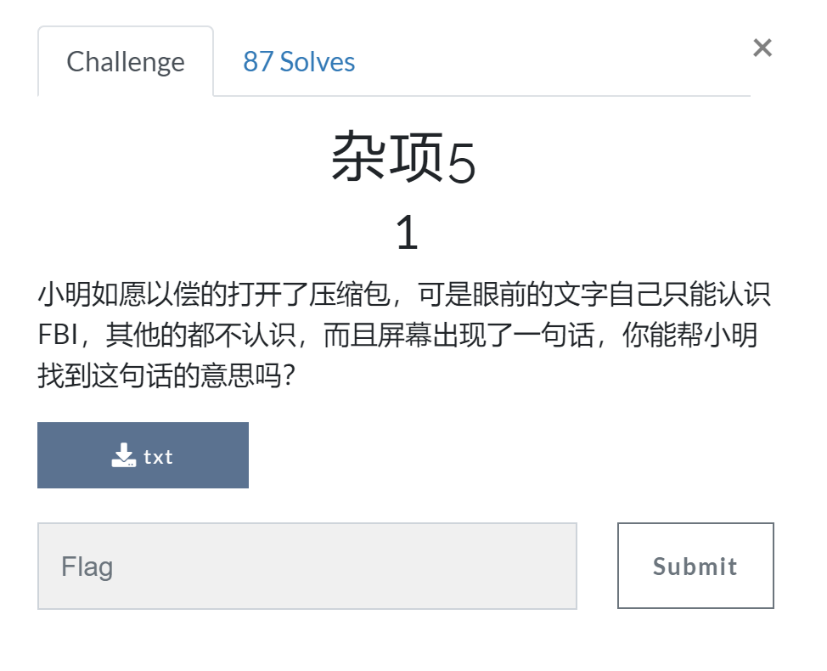

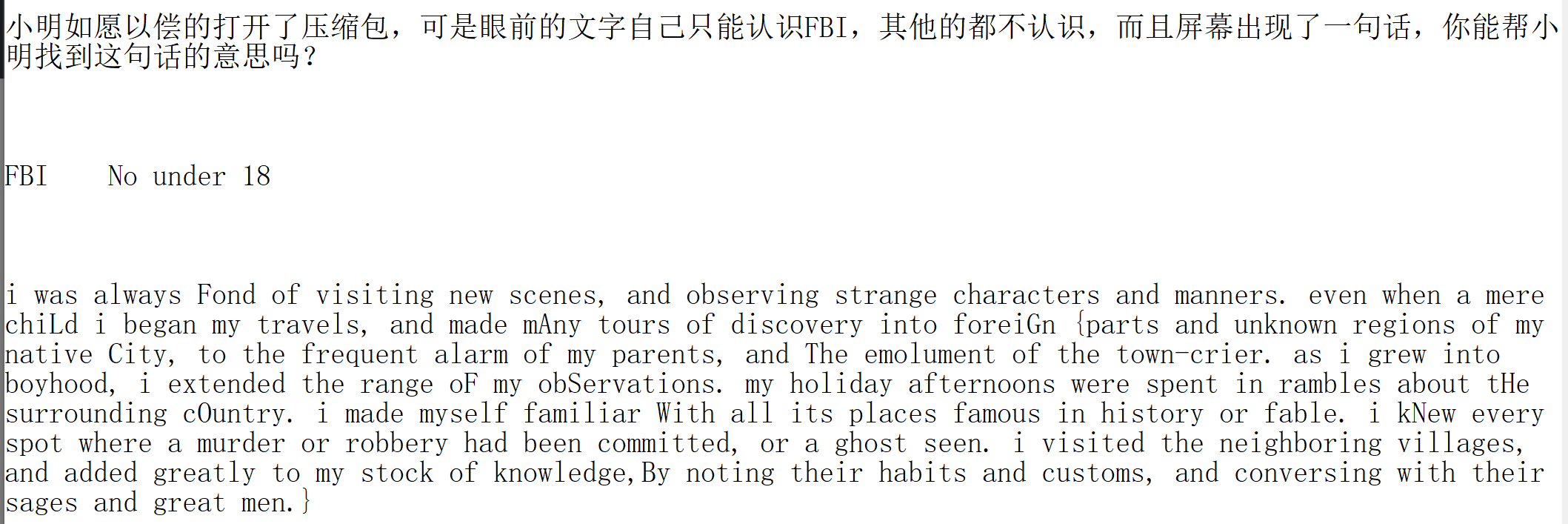

萌新区 杂项5

乍一看没什么头脑(这种情况也就刚拿到题目一分钟左右)

很快就可以发现大写分布是不规律的 尤其是country的o是个0(数字)

我们把大写的字母一个一个挑出来 就会发现是答案

flag{ctfshownb} 没什么难度,抖机灵的题

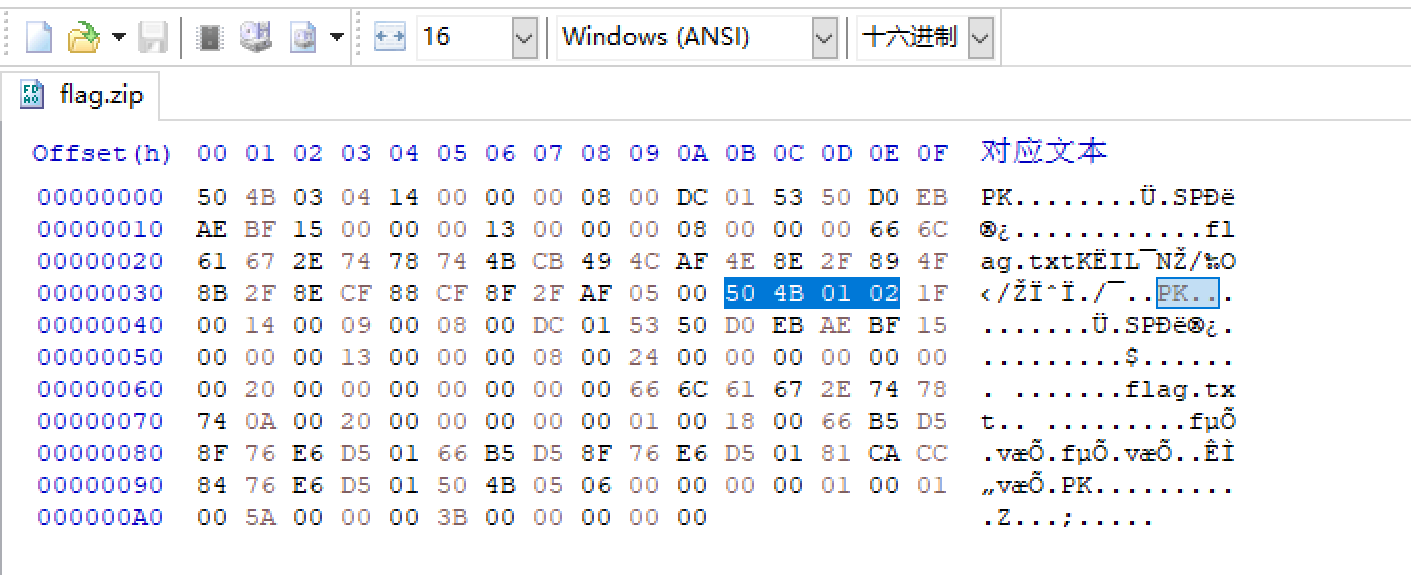

萌新区 杂项6

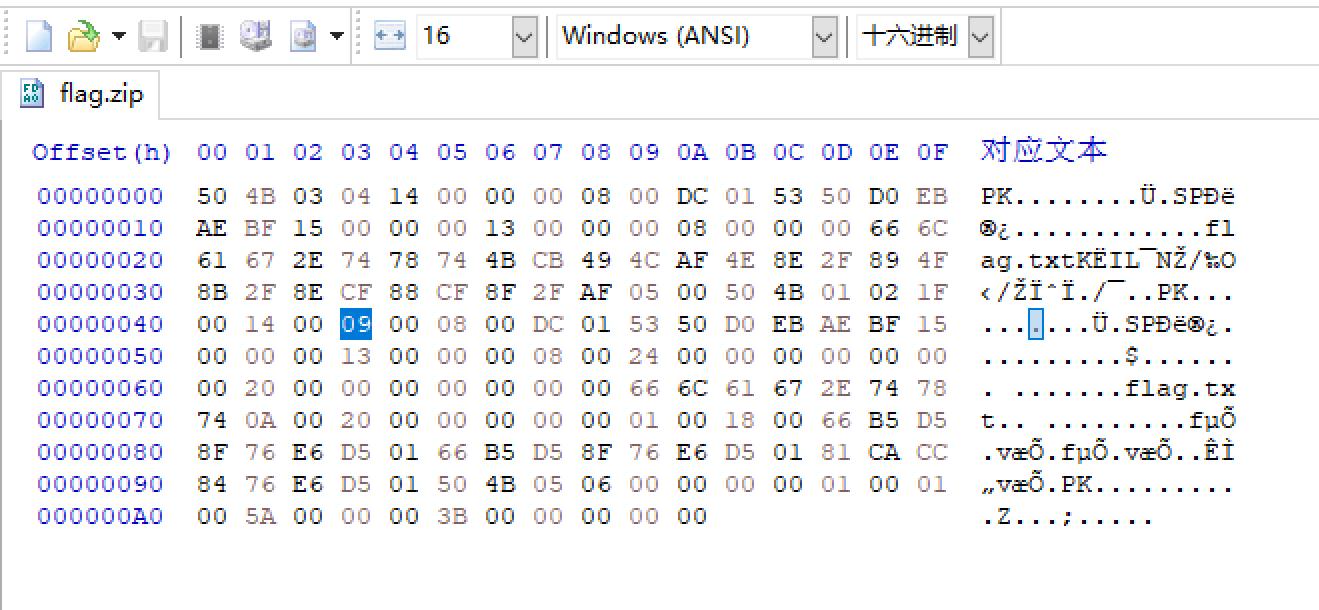

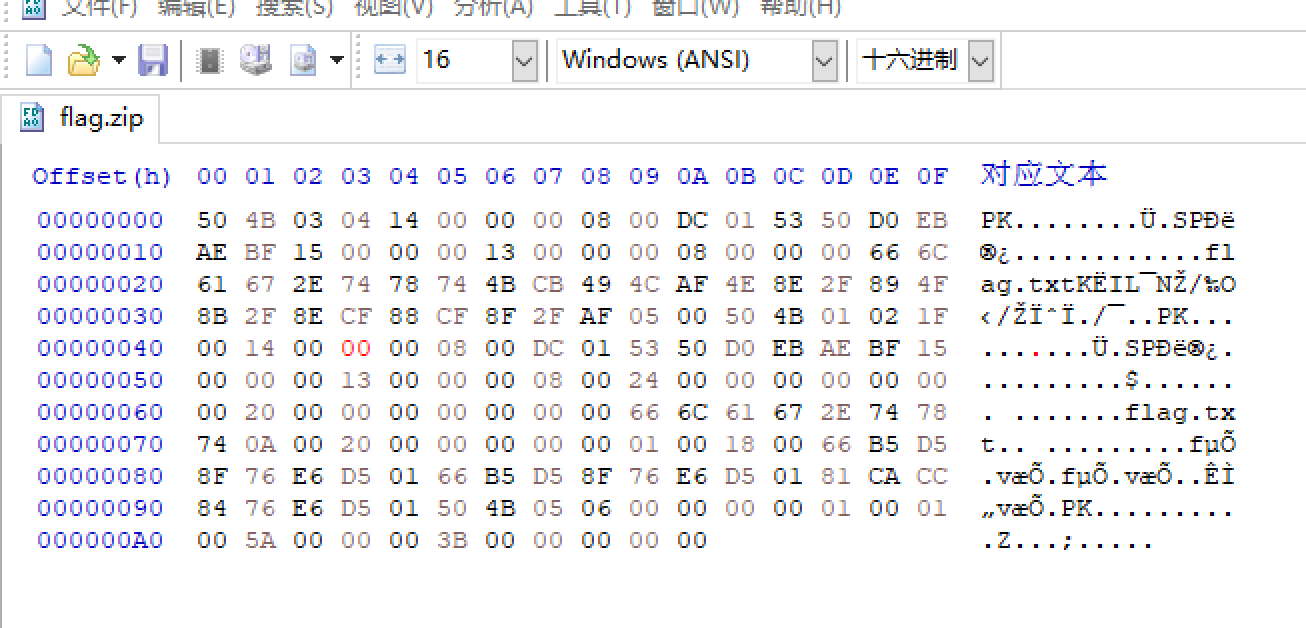

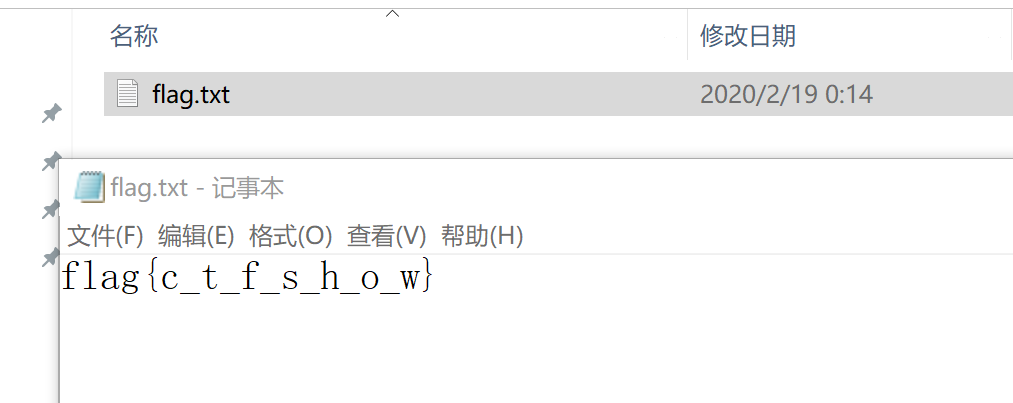

很明了,考察的是伪加密

先查找50 4B 01 02

改过之后即可解压成功

PS:50 4B 03 04:这是头文件标记(0x04034b50)

全局方式位标记的四个数字中只有第二个数字对其有影响,其它的不管为何值,都不影响它的加密属性!

第二个数字为奇数时 –>加密

第二个数字为偶数时 –>未加密

伪加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为09 00

真加密

压缩源文件数据区的全局加密应当为09 00

且压缩源文件目录区的全局方式位标记应当为09 00

萌新区 杂项7

感觉是改宽高的题

确实是改宽高的题 我觉得这种题过不了正规比赛的审(单纯指图片)

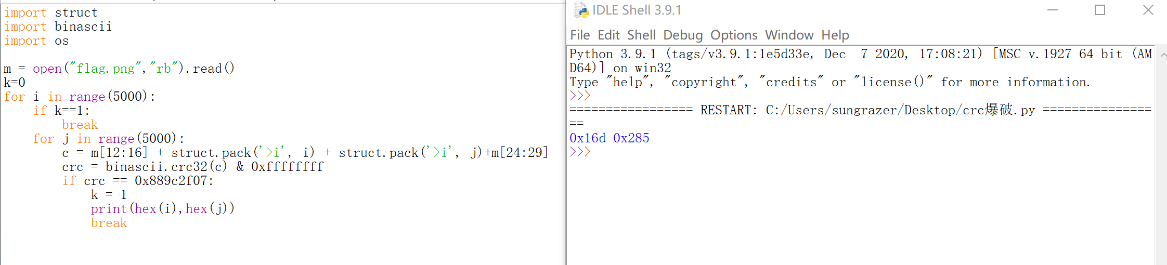

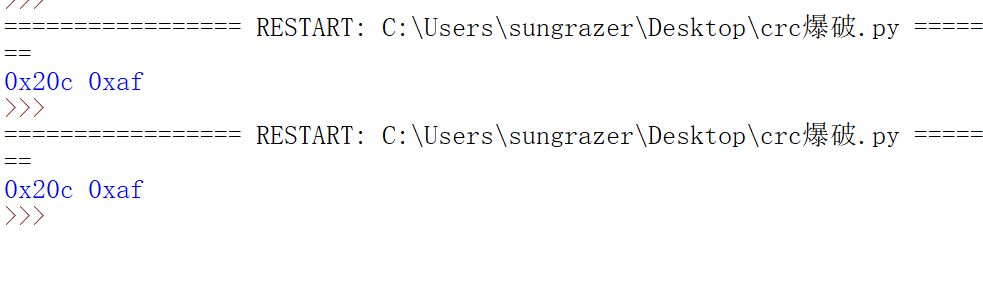

找到图片的src,然后进行爆破 src跟在宽高后面

怎么知道宽高在哪儿?一个很朴素的办法就是先看图片的属性 然后转十六进制 就酱

你不得不承认这是种办法 只不过听了有种想打我的冲突而已23333

最最原始且朴素的找宽高的办法哈哈哈哈

反正正常做法都清楚 我就不写了

然后改一下就行了 细节不展示了

最后,贴一下爆破宽高的脚本:

1 | import struct |

萌新区 杂项8

是这样的,题做出来了 跟杂项7是一样的

但是我懒得写笔记了 所以这里应付一下()

就跟杂项7的做法一样,上脚本爆破

只需要改一下crc就行了 灰常简单~

萌新区 杂项9

爷不会

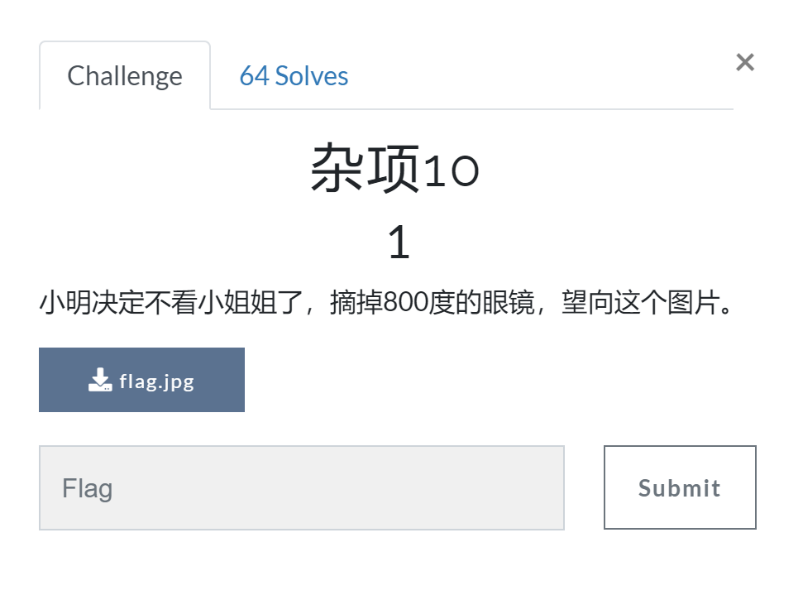

萌新区 杂项10

看不出来所以然 看了眼题目摘了眼镜 有点懵逼

猜了一下好像是我好喜欢你

做题方法:缩小图片并摘下眼镜 (#^.^#)眼快瞎了嗷

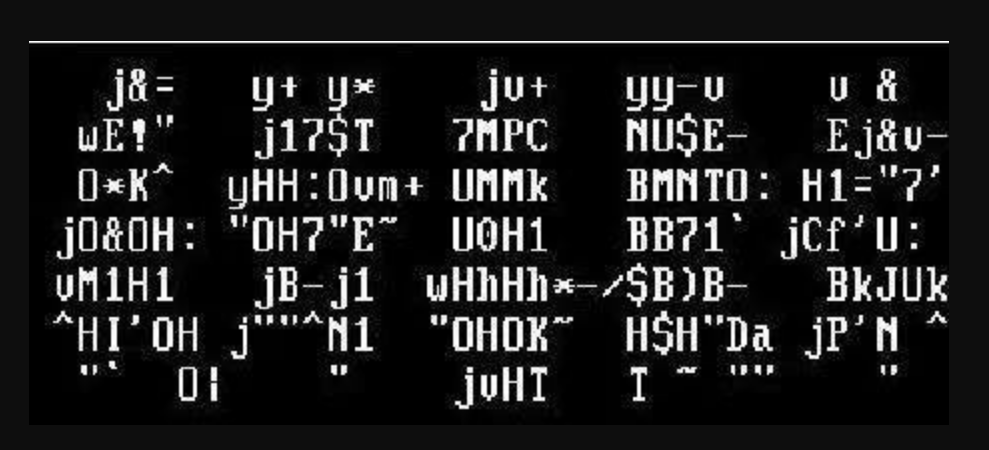

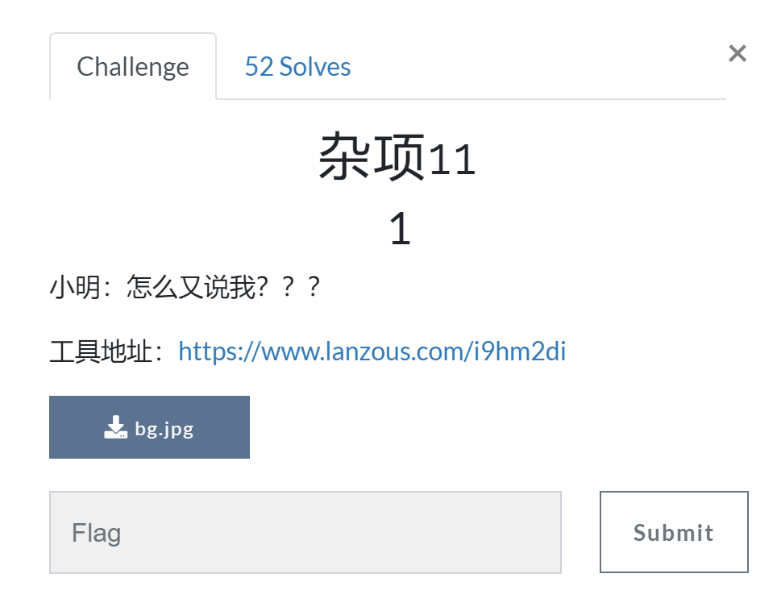

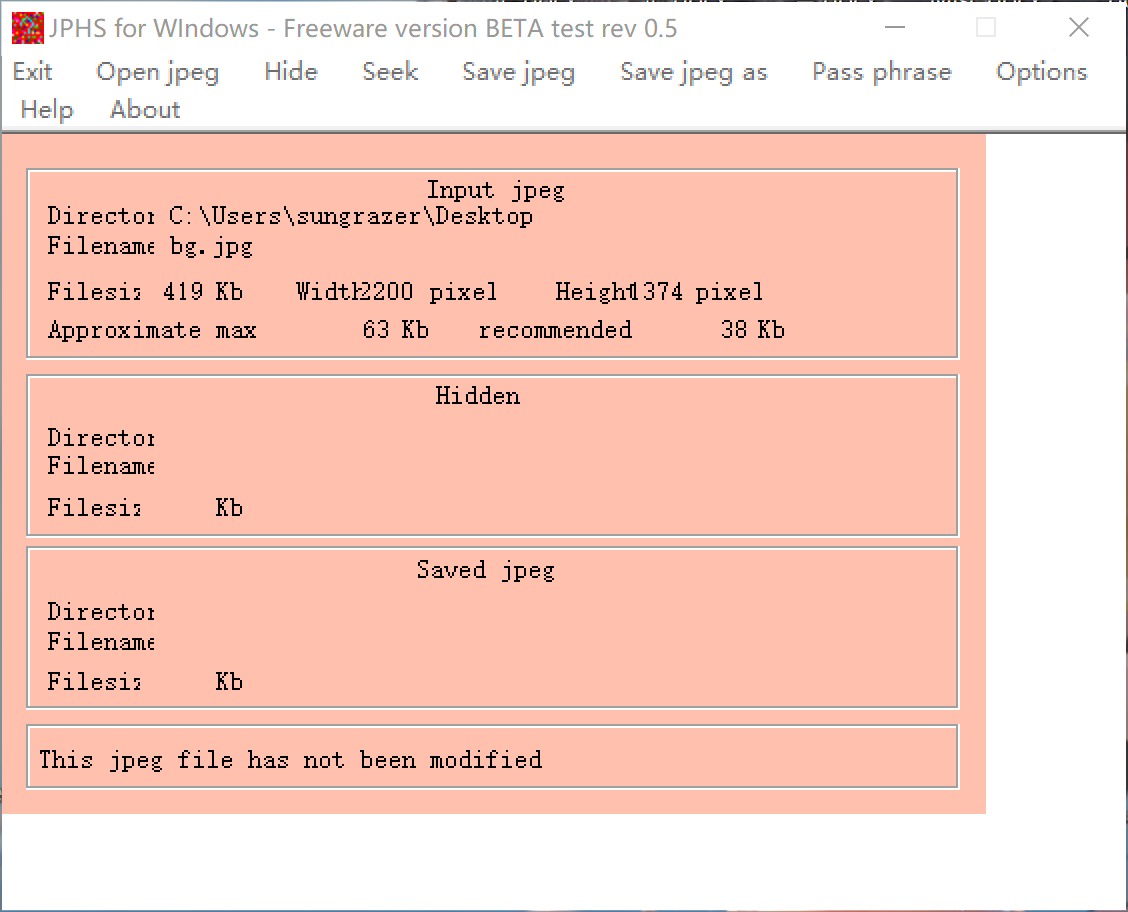

萌新区 杂项11

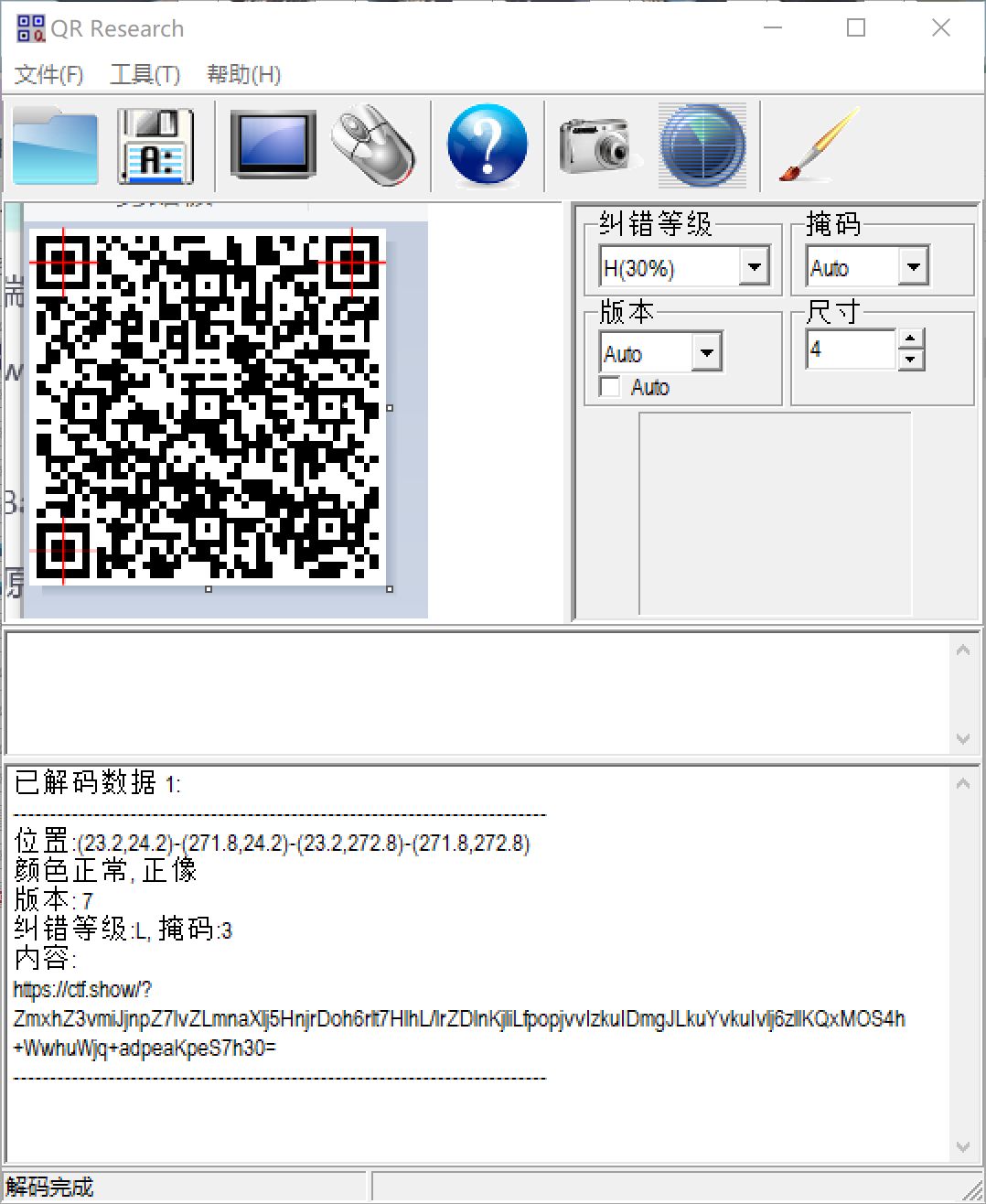

上传文件之后点seek 密码为空直接点OK打开后发现是一个二维码

是这样的,我扫了一下,然后出来了大吉大利杯的宣传视频,然后末尾还有个这么个东西……

我…… 好吧 我先去找一圈wp

大佬用的是QR_Research

接下来来base64解码即可

又是被flag笑到的一天

只要心还透明,就能折射希望。